[翻译]Ghidra简介

原文链接:Ghidra: A quick overview for the curious

转自看雪大佬:crownless

Ghidra是由美国国家安全局(NSA)研究部门开发的软件逆向工程(SRE)套件,用于支持网络安全任务。它最近被公开出来,我对此感到好奇,想看看它是什么样的。

我还没有查过是否有其他人已经发过了类似的概述文章,不过,我还是决定写这篇文章,为了自己和那些不想自行运行Ghidra而只是想简单了解一下的人。

我知道将Ghidra与IDA Pro进行比较是不公平的,但我还是忍不住要比较,因为我是IDA Pro的长期用户,而且它是我在逆向工程工具方面的唯一参照物。

这篇文章很长,将包含很多截图。我刚刚开始上手Ghidra,因此,我可能是错的,或者可能会提供不准确或不完整的信息,所以请原谅我。

目录

- 总体概述

- 什么是Ghidra

- 文件结构概述

- 处理器模块

- Ghidra的功能

- 项目管理

- 代码浏览器

- 符号树

- 反编译器

- 代码修补和十六进制查看器

- 图表视图

- 搜索功能

- 脚本功能

- 杂项功能

- 选项

- 其他截图

- 结论

总体概述

什么是Ghidra

Ghidra是一个软件逆向工程(SRE)框架,包括一套功能齐全的高端软件分析工具,使用户能够在各种平台上分析编译后的代码,包括Windows、Mac OS和Linux。功能包括反汇编,汇编,反编译,绘图和脚本,以及数百个其他功能。Ghidra支持各种处理器指令集和可执行格式,可以在用户交互模式和自动模式下运行。用户还可以使用公开的API开发自己的Ghidra插件和脚本。

文件结构概述

我在解压缩的Ghidra安装档案中运行了tree命令。这是输出:

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160 161 162 163 164 165 166 167 168 169 170 171 172 173 174 175 176 177 178 179 180 181 182 183 184 185 186 187 188 189 190 191 192 193 194 195 196 197 198 199 200 201 202 203 204 205 206 207 208 209 210 211 212 213 214 215 216 217 218 219 220 221 222 223 224 225 226 227 228 229 230 231 232 233 234 235 236 237 238 239 240 241 242 243 244 245 246 247 248 249 250 251 252 253 |

|

可以看出这个项目非常有条理。深入挖掘,我注意到Ghidra已经包含了许多组件的源代码:

- 如果你搜索

* -src.zip,会出现很多源代码文件。 - PDB插件源代码

- 源代码形式的200多个Java脚本

- 等等

我提到了源代码,因为在撰写本文时,Ghidra的GitHub仓库仍然不包含源代码,它的内容如下:

此仓库是完整开源版本的预备发布区。请放心,我们正在努力使这里的软件可用。在此期间,您可以在您的软件逆向工程(SRE)工作中使用Ghidra,开发自己的脚本和插件,并仔细阅读首次公开发行版本中发布的超过一百万行的Java和Sleigh代码。该版本可以从我们的项目主页下载。请考虑查看我们的贡献者指南,了解如何在项目可用时参与此开源项目。

处理器模块

在撰写本文时,Ghidra支持以下处理器模块:

- 6502

- 68000

- 6805

- 8051

- 8085

- AARCH64

- ARM

- Atmel

- CR16

- DATA

- JVM

- MIPS

- PA-RISC

- PIC

- PowerPC

- Sparc

- TI_MSP430

- Toy

- x86

- Z80

它们位于C:\ghidra_9.0\Ghidra\Processors。

处理器模块似乎是数据驱动的。它们的一些插件/扩展方面是用Java编写和实现的。例如,您可以在此处找到x86模块的一些源代码组件:C:\ghidra_9.0\Ghidra\Processors\x86\lib\x86-src.zip。

处理器模块的可编程部分包含“重定位解码器”、“文件格式解码器”、“分析插件”等。

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 |

|

有趣的是,处理器模块参考了外部工具(即IDA Pro)中相应的处理器模块:

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 |

|

Ghidra的功能

Ghidra功能齐全。它包括强大的代码浏览器,图形查看器,反编译器,数百个脚本,各种搜索工具,撤消/重做支持,协同工作服务器,程序差异比较工具等。由于Ghidra是巨大的,我无法涵盖每一个功能。那么,我将关注那些经验丰富的逆向工程师所认为的基础功能,也就是最重要和最有用的功能。

项目管理

在Ghidra中,任何东西都是一个项目。与IDA不同,您不会使用输入文件开始逆向工程会话,而是从创建项目开始。在第一次运行时没有项目,您将看到此对话框:![[翻译]Ghidra简介_第2张图片](http://img.e-com-net.com/image/info8/bb85544ddf14467488cf5340f12e7065.jpg)

在本文中,我将对我的开源的Wizmo工具(可在此处找到)进行逆向工程。如果你想跟着我一起使用Ghidra,请下载二进制文件。

首先创建一个名为“Wizmo”的项目,然后导入“WizmoConsole.exe”程序:![[翻译]Ghidra简介_第3张图片](http://img.e-com-net.com/image/info8/f8e3ba6b68fc4651aeeade2f0934b8d0.jpg)

导入文件后,将显示导入结果摘要对话框:![[翻译]Ghidra简介_第4张图片](http://img.e-com-net.com/image/info8/f57e0b687a0545179a59dc8511c3a164.jpg)

按“确定”后,您将看到代码浏览器窗口,并将被询问是否要开始分析该文件:![[翻译]Ghidra简介_第5张图片](http://img.e-com-net.com/image/info8/bc12c505c870413bb63c254fb33b7f34.jpg)

您可以随后从“分析”菜单中分析或重新分析该文件:![[翻译]Ghidra简介_第6张图片](http://img.e-com-net.com/image/info8/40b8b0810b804158ac59c49c60c3484b.jpg)

您还可以检查导入文件的属性:![[翻译]Ghidra简介_第7张图片](http://img.e-com-net.com/image/info8/5e02d60fc81f4bd6a7a1ec4303fb453a.jpg)

您可以根据需要导入任意数量的文件。通常,导入项目的文件之间应该具有逻辑关系。例如EXE主程序及其DLL。![[翻译]Ghidra简介_第8张图片](http://img.e-com-net.com/image/info8/0310685a3ed14168b7867647a665b183.jpg)

在上面的示例中,我导入了不相关的文件。 稍后,我们还将了解到可以通过编辑外部函数路径来创建从一个导入文件到另一个导入文件的链接。 例如,WizmoConsole.exe从user32.dll导入,因此我们可以链接WizmoConsole中导入的函数直接跳转到user32.dll。 这个功能真正构成了一个项目。 IDA Pro尚不支持项目概念。

代码浏览器

代码浏览器可以与IDA的主界面进行比较。 代码浏览器中有着Ghidra的所有可视元素:

- 主菜单

- 反汇编视图

- 符号树

- 程序树

- 字符串视图

- 数据类型管理器

- 反编译器视图

- 等等

![[翻译]Ghidra简介_第9张图片](http://img.e-com-net.com/image/info8/e5975f4cb8794816950361246707351c.jpg)

程序反汇编列表是高度可定制的。 只需按下“编辑列表字段”按钮(如光标所示)即可查看所有自定义选项:![[翻译]Ghidra简介_第10张图片](http://img.e-com-net.com/image/info8/4eb4e09cfb214190975db04fd2ba8393.jpg)

单击并拖动字段以重新排列反汇编列表(disasm视图)窗口中的可视元素。 这种高级可视化定制在IDA Pro中也不具备。![[翻译]Ghidra简介_第11张图片](http://img.e-com-net.com/image/info8/742e0f24b8e2444589c3de7ec28db063.jpg)

![[翻译]Ghidra简介_第12张图片](http://img.e-com-net.com/image/info8/fecb174bbf814a83bfb41061efa832c8.jpg)

![[翻译]Ghidra简介_第13张图片](http://img.e-com-net.com/image/info8/1fe7c92ef2054632b7814083554d4252.jpg)

代码浏览器还可以显示其他辅助信息,例如程序概述和熵:![[翻译]Ghidra简介_第14张图片](http://img.e-com-net.com/image/info8/53c95e07c2384d0bbbfb419ad5e8648f.jpg)

在代码浏览器反汇编列表中,您可以按“G”跳转到地址或标签:![[翻译]Ghidra简介_第15张图片](http://img.e-com-net.com/image/info8/5037e28b225740a3baf305a90461f489.jpg)

或者只是重命名一个函数或标签:![[翻译]Ghidra简介_第16张图片](http://img.e-com-net.com/image/info8/e192cb968a194d628286597cd1c2b1bd.jpg)

您还可以右键单击列表中的数字,将其转换为另一个数字表示形式:![[翻译]Ghidra简介_第17张图片](http://img.e-com-net.com/image/info8/652b7050f8b441ccb88428a7080cea9b.jpg)

要在代码浏览器中查看有关指令的信息,只需右键单击并选择“指令信息”:![[翻译]Ghidra简介_第18张图片](http://img.e-com-net.com/image/info8/284187f1b80b459484a72c03bb4a995b.jpg)

回到反汇编列表自定义这一主题,您还可以将某些操作数转换为枚举常量:![[翻译]Ghidra简介_第19张图片](http://img.e-com-net.com/image/info8/6dcec2aa0a494109ac74e8b3f5056d33.jpg)

Ghidra提供了一个很好的数据类型选择器,它可以帮助您输入完整的类型名称或直观地选择它。

符号树

使用符号树窗口可以查看程序中的所有符号,例如导出符号,导入符号,类,函数,标签等。![[翻译]Ghidra简介_第20张图片](http://img.e-com-net.com/image/info8/1780089e717e484dbf457a1ba2adee4c.jpg)

这里我正在浏览USER32.dll的导入符号:![[翻译]Ghidra简介_第21张图片](http://img.e-com-net.com/image/info8/ee1055bbb34144c8b316f5486163e6df.jpg)

在浏览导入的条目时,可以双击以在代码浏览器中跳转到该条目。 此外,如果您对导入条目的原型不满意,您可以随时编辑它:![[翻译]Ghidra简介_第22张图片](http://img.e-com-net.com/image/info8/cdb3b9f3e0444116b108736d517eb510.jpg)

![[翻译]Ghidra简介_第23张图片](http://img.e-com-net.com/image/info8/3eb6bddcc0004759bc1128569e59bcb3.jpg)

之前,我提到您可以将外部函数链接到另一个导入的文件。 由于我们知道所有这些函数都来自user32.dll,我们可以将这些函数链接到项目中的导入文件:![[翻译]Ghidra简介_第24张图片](http://img.e-com-net.com/image/info8/b16d13cf60fe4c97be7e8a92e728e04b.jpg)

选择:“路径”->编辑->并选择相关的导入文件(user32.dll)。

反编译器

反编译器是Ghidra中一个很酷的且最受欢迎的功能:![[翻译]Ghidra简介_第25张图片](http://img.e-com-net.com/image/info8/13a27e4b13d44d3aaba7f14de5602241.jpg)

您可以从“窗口”菜单切换到反编译器视图。 反编译视图与反汇编列表同步。 因此,在反编译器视图中浏览时,您将在列表窗口中看到相应的反汇编行。

与IDA的Hex-Rays反编译器插件一样,Ghidra的反编译器具有交互性和可定制性:

- 重命名函数

- 添加注释

- 改变函数原型

- 更改变量名称和类型

- 等等

例如,这是CWizmo::CWizmo构造函数的完整(手动清理过的)反编译结果:![[翻译]Ghidra简介_第26张图片](http://img.e-com-net.com/image/info8/022e89e69629480ca4efdecde9dad248.jpg)

我必须首先使用“数据类型”窗口并选择“新建 -> 结构”来创建新的自定义结构:![[翻译]Ghidra简介_第27张图片](http://img.e-com-net.com/image/info8/4f43e10ab82543da88a4baf4c378c8ae.jpg)

然后我填充了新的结构字段:![[翻译]Ghidra简介_第28张图片](http://img.e-com-net.com/image/info8/37bb31905d194fa1a93094a29421da7f.jpg)

![[翻译]Ghidra简介_第29张图片](http://img.e-com-net.com/image/info8/4b9f45cfc2374ce78989a4b95976ec26.jpg)

![[翻译]Ghidra简介_第30张图片](http://img.e-com-net.com/image/info8/4291ac58513e492296e49275046cfe99.jpg)

![[翻译]Ghidra简介_第31张图片](http://img.e-com-net.com/image/info8/e01c87047bb64784a25d656469ce4f02.jpg)

如果您不想手动创建自定义结构,也可以解析C头文件:![[翻译]Ghidra简介_第32张图片](http://img.e-com-net.com/image/info8/41a83e0b10044ac2a913ae5c40a54b10.jpg)

反编译器有一个上下文弹出菜单:![[翻译]Ghidra简介_第33张图片](http://img.e-com-net.com/image/info8/4a71ae1ef6204ad4a72ca4eadc5e7007.jpg)

它允许您在反编译列表中设置注释:![[翻译]Ghidra简介_第34张图片](http://img.e-com-net.com/image/info8/f2791bf0b14141abaa51c834e2175f69.jpg)

更改反编译的函数原型:![[翻译]Ghidra简介_第35张图片](http://img.e-com-net.com/image/info8/3a9b9d76d9a54e95adcf834b41bda782.jpg)

更改函数参数的原型:![[翻译]Ghidra简介_第36张图片](http://img.e-com-net.com/image/info8/bdc704bf676c4c28a21c4987fd5ffceb.jpg)

修改函数的返回类型、签名或执行搜索:![[翻译]Ghidra简介_第37张图片](http://img.e-com-net.com/image/info8/41501e919c9b4de8bd91e593800dfdbc.jpg)

值得注意的是,函数编辑器(使用“F”热键切换)与IDA的函数原型功能一样强大。 您可以编辑参数并为它们指定自定义存储(堆栈,寄存器等):![[翻译]Ghidra简介_第38张图片](http://img.e-com-net.com/image/info8/dae63bacd82b4852a178df389c54a1d3.jpg)

x86输入文件的一些受支持的存储类型:![[翻译]Ghidra简介_第39张图片](http://img.e-com-net.com/image/info8/3168073480cb4e41b5149ca56e84026f.jpg)

除了是一个交互式反编译器,您还拥有强大的搜索功能。 例如,我们可以从反编译列表中搜索给定数据类型的使用情况。

在这里,我们右键单击memset的最后一个参数(0x2c,size_t)来查找所有反编译函数中“size_t”类型的所有使用情况(对于漏洞研究非常方便):![[翻译]Ghidra简介_第40张图片](http://img.e-com-net.com/image/info8/a7b721211dff442db961e00cb4c7906b.jpg)

右键单击并选择:“查找size_t的使用情况”![[翻译]Ghidra简介_第41张图片](http://img.e-com-net.com/image/info8/64e3679b978048b080f4bc517401f787.jpg)

结果显示了所有使用“size_t”类型的变量。

代码修补和十六进制查看器

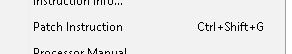

与IDA一样,Ghidra提供了许多功能来修补代码,然后保存修补结果。 要修补指令,只需右键单击并选择:

然后,您将看见指令编辑器/汇编器:![[翻译]Ghidra简介_第42张图片](http://img.e-com-net.com/image/info8/b658bb05ea1e4934ba32055a27c31c64.jpg)

如果您希望像精英黑客一样从十六进制查看器中修补代码,只需从“窗口/字节”菜单切换十六进制视图:![[翻译]Ghidra简介_第43张图片](http://img.e-com-net.com/image/info8/650fecfc6d704259939809e1b96f59ab.jpg)

然后使字节视图可编辑:![[翻译]Ghidra简介_第44张图片](http://img.e-com-net.com/image/info8/12e711c755fc45849bf7c42b36e3f149.jpg)

您现在可以编辑该程序:![[翻译]Ghidra简介_第45张图片](http://img.e-com-net.com/image/info8/abf6c50205e74d1da05e64b4135a7173.jpg)

十六进制查看器有一个上下文菜单,允许您复制字节,例如:![[翻译]Ghidra简介_第46张图片](http://img.e-com-net.com/image/info8/e5f28960dc864268b5863ae10733fc33.jpg)

与在IDA Pro中一样,您可以通过从“文件”菜单中选择“添加到程序”来“加载其他二进制文件”:![[翻译]Ghidra简介_第47张图片](http://img.e-com-net.com/image/info8/27a62cb7f98348c5857885db263e32cb.jpg)

![[翻译]Ghidra简介_第48张图片](http://img.e-com-net.com/image/info8/e1b60702173a4cc98650ec2fc4fa2dbf.jpg)

选择要添加的文件后,可以指定其他加载选项(块名称、基地址等):![[翻译]Ghidra简介_第49张图片](http://img.e-com-net.com/image/info8/69dab1de3acc4fbfbb2f7d593e4b8933.jpg)

这非常有用,例如,如果要加载shellcode并在程序中对其进行分析:![[翻译]Ghidra简介_第50张图片](http://img.e-com-net.com/image/info8/3f0ef4941900402c89e57879f82f28d5.jpg)

然后,新代码在代码浏览器中以其自己的块名称很好地显示。

如果没有导出/应用到外部,则不会完成修补。 Ghidra和IDA一样,允许你导出你的改动:![[翻译]Ghidra简介_第51张图片](http://img.e-com-net.com/image/info8/f5831e55fcda4ddbb2769faa10030e03.jpg)

导出为二进制格式。 成功导出后,您将看到摘要:![[翻译]Ghidra简介_第52张图片](http://img.e-com-net.com/image/info8/a120daf8fb2c4b14a13d209dd7f90fcc.jpg)

如果您比较原始文件和修补文件,您应该看到差异,说明修补是被正确应用的:![[翻译]Ghidra简介_第53张图片](http://img.e-com-net.com/image/info8/98a91fe2886a4159b4904617182a10f0.jpg)

等等

图表视图

与IDA一样,Ghidra也支持图表视图。 结合“选择”菜单中的功能,图表视图成为一个强大的工具:![[翻译]Ghidra简介_第54张图片](http://img.e-com-net.com/image/info8/07ab06788466482fad3b7400abca395e.jpg)

“选择”菜单:![[翻译]Ghidra简介_第55张图片](http://img.e-com-net.com/image/info8/4cffa4c6fb474d0dafbd8f755830aaa1.jpg)

你可以放大:![[翻译]Ghidra简介_第56张图片](http://img.e-com-net.com/image/info8/87d7b62fcc1640128d1bd15b7080858b.jpg)

您还可以更改基本块的颜色:![[翻译]Ghidra简介_第57张图片](http://img.e-com-net.com/image/info8/8dfea31b248b4442a2d752f6b916bcbb.jpg)

或者将基本块的内容折叠为具有您选择的标签的单个块:![[翻译]Ghidra简介_第58张图片](http://img.e-com-net.com/image/info8/750af854da314eaaa7d6f4041f5eab72.jpg)

您还可以尝试各种视觉辅助工具:![[翻译]Ghidra简介_第59张图片](http://img.e-com-net.com/image/info8/6a8697f1d8bb49c9a5047ae530c7de5f.jpg)

最后但并非最不重要的是,您可以在给定的基本块上选择“全屏”以更好地检查它:![[翻译]Ghidra简介_第60张图片](http://img.e-com-net.com/image/info8/59460bd5e16840bf9f9734e09fa4c5da.jpg)

搜索功能

Ghidra在“搜索”菜单下提供了各种搜索功能:![[翻译]Ghidra简介_第61张图片](http://img.e-com-net.com/image/info8/8c20f0eb85254b6487605a118f7bfd3a.jpg)

您可以搜索地址表,例如:![[翻译]Ghidra简介_第62张图片](http://img.e-com-net.com/image/info8/0e1f19b768b24811a97cf3f44223b2ea.jpg)

您可以同样搜索标量(IDA中的“立即数搜索”):![[翻译]Ghidra简介_第63张图片](http://img.e-com-net.com/image/info8/af8379b7ddd94c0484e8cc4b50890440.jpg)

找到结果后:![[翻译]Ghidra简介_第64张图片](http://img.e-com-net.com/image/info8/ed4764a824494e2d93a717748f3094e0.jpg)

您可以应用其他过滤器:![[翻译]Ghidra简介_第65张图片](http://img.e-com-net.com/image/info8/d30c6126972b4479bedb546313d2abed.jpg)

应用过滤器时,搜索结果会进一步细化:![[翻译]Ghidra简介_第66张图片](http://img.e-com-net.com/image/info8/a9a803ac80b148e19dc9efacd13bb7f7.jpg)

如果要查找某些指令序列,可以从代码浏览器中选择一个或多个指令:![[翻译]Ghidra简介_第67张图片](http://img.e-com-net.com/image/info8/846dfa5c357242f7b475bf9e971f0d56.jpg)

然后从搜索菜单中选择“For Instruction Pattern”以执行搜索:![[翻译]Ghidra简介_第68张图片](http://img.e-com-net.com/image/info8/d4f4a521b0a6450e8146455edb487323.jpg)

脚本功能

如果一款软件逆向工程(SRE)工具没有强大的脚本工具,那么它不能说是完整的(从“窗口/脚本管理器”菜单中选择脚本)。 开箱即用的Ghidra附带了200多个用Java编写的脚本:![[翻译]Ghidra简介_第69张图片](http://img.e-com-net.com/image/info8/6865987b3b084284b90c0d0ebbedca28.jpg)

例如,FindImagesScript.java脚本在输入文件中查找PNG和GIF图像:![[翻译]Ghidra简介_第70张图片](http://img.e-com-net.com/image/info8/5508d284d4b8421699c1e3a2980209db.jpg)

这些脚本使用Ghidra的API:![[翻译]Ghidra简介_第71张图片](http://img.e-com-net.com/image/info8/05ff2395483c480ba1d642c8bbed4960.jpg)

![[翻译]Ghidra简介_第72张图片](http://img.e-com-net.com/image/info8/640c492d4e2a4aea9936aa708ecbe9ef.jpg)

如果您不喜欢Java,可以使用Python(使用Jython托管)来编写脚本:![[翻译]Ghidra简介_第73张图片](http://img.e-com-net.com/image/info8/6e6834ca4d4640e483e144765a9bd0ef.jpg)

![[翻译]Ghidra简介_第74张图片](http://img.e-com-net.com/image/info8/43205cd4ee9040b68c2e3d7c2625e092.jpg)

杂项功能

Ghidra还有许多值得一提的杂项功能。

让我们从交叉引用功能开始。

您可以让Ghidra计算几乎任何项目(字符串,指令,寄存器等)的交叉引用。

例如,我们正在寻找字符串窗口中给定字符串的交叉引用:![[翻译]Ghidra简介_第75张图片](http://img.e-com-net.com/image/info8/f2d9501ddc1f496cbe4754995ecb5750.jpg)

使用字符串交叉引用,您可以发现恶意字符串或找到引用/实现某些功能的代码(基于您找到的字符串文本)。![[翻译]Ghidra简介_第76张图片](http://img.e-com-net.com/image/info8/b64f039b61e74a7588697824a1776575.jpg)

与IDA一样,您可以手动创建交叉引用:![[翻译]Ghidra简介_第77张图片](http://img.e-com-net.com/image/info8/bdf9ebbd385c492d91e2a2cd2f92e81e.jpg)

可以与IDA的“Segments窗口”进行比较的另一个功能是“Memory map”窗口:![[翻译]Ghidra简介_第78张图片](http://img.e-com-net.com/image/info8/30c29243c4c04dad85a8da59e8dae5d0.jpg)

在内存映射中,您可以看到程序分区(如果输入文件包含分区,如PE或ELF文件)。

此外,您可以手动创建新分区:![[翻译]Ghidra简介_第79张图片](http://img.e-com-net.com/image/info8/afe3ee8091474b698f9b1ac832a2b44e.jpg)

选项

其他截图

结论

在使用Ghidra的UI几个小时之后,我发现它很有用且功能强大,但这还不足以让我从IDA Pro切换到Ghidra:

- 我已经使用IDA Pro超过22年了。抛弃这种经验并开始学习新工具并不容易。

- 由于与Hex-Rays合作并为IDA的许多功能做出了贡献,我非常了解它的SDK和内部结构,而我对Ghidra一无所知。

- 如果我想学习Ghidra的API,我也可以做到。但是,目前还不存在商业理由。

- 调试器:IDA有很多调试器

- 它们是我认为的IDA Pro中的最佳功能。我很难离开IDA的调试器。

- 客户支持:世界上最好的客户支持

- 多年来,Hex-Rays的客户支持已经宠坏了我。您不能指望任何其他公司具有相同水平的响应能力和专业性。是的,即使是亚马逊的客户服务也比不上Hex-Ray的。

- IDA是用C++编写的

- IDA,至少在Windows平台上,感觉比Ghidra更整洁、更快

- 更高程度的互动性

- 从我与Ghidra的小交互中可以看出,IDA仍然有许多交互功能和方法来修改反汇编列表和Hex-Rays反编译器输出。

- IDA具有高度可编程性

- 是的,Ghidra具有可编程性。

- 但在我看来,IDA仍然打败了Ghidra:可以用C++,Python,JavaScript,OCaml编写插件/处理器模块/文件加载器。

- IDA支持更多处理器模块和文件加载器(文件格式)。如果您执行processor_modules * file_loaders的乘法运算,IDA支持1200多个不同的文件输入!

最后,我个人不会使用Ghidra,因为它还没有像IDA或其反编译器那样强大。当Ghidra开源并被社区采用时,我们将看到哪个软件逆向工程(SRE)工具仍然是国王:Binary Ninja,radare,IDA Pro,Hopper等?

![[翻译]Ghidra简介_第1张图片](http://img.e-com-net.com/image/info8/e24685b3083c4b44a37cb9a37b1faf5e.jpg)

![[翻译]Ghidra简介_第80张图片](http://img.e-com-net.com/image/info8/0ef9b1f15e1d47dca44b249d402499c2.jpg)

![[翻译]Ghidra简介_第81张图片](http://img.e-com-net.com/image/info8/af80948a475a4f9fa5b6c1b4d7491563.jpg)

![[翻译]Ghidra简介_第82张图片](http://img.e-com-net.com/image/info8/01f92c0c1bf4461ca1ec1317490092b6.jpg)

![[翻译]Ghidra简介_第83张图片](http://img.e-com-net.com/image/info8/add2b5e7b7ce4ca5a2770e5a5b6f8b35.jpg)

![[翻译]Ghidra简介_第84张图片](http://img.e-com-net.com/image/info8/3b4523cc6c894b2197296944e280ed6b.jpg)

![[翻译]Ghidra简介_第85张图片](http://img.e-com-net.com/image/info8/0d6bf04013b24b7c9344e83326c58678.jpg)

![[翻译]Ghidra简介_第86张图片](http://img.e-com-net.com/image/info8/9d34ea4bd23f4ba59e45403d89d12887.jpg)

![[翻译]Ghidra简介_第87张图片](http://img.e-com-net.com/image/info8/9d7d0eb227c043cb88b86f447cd4fa84.jpg)

![[翻译]Ghidra简介_第88张图片](http://img.e-com-net.com/image/info8/0906366179a54d92b4cceba20eb965c2.jpg)

![[翻译]Ghidra简介_第89张图片](http://img.e-com-net.com/image/info8/9b3544625bd2470c96b873db9b45a85f.jpg)

![[翻译]Ghidra简介_第90张图片](http://img.e-com-net.com/image/info8/14b9927d37de4eec94fdbcd9930cb613.jpg)

![[翻译]Ghidra简介_第91张图片](http://img.e-com-net.com/image/info8/b862fc004fd64527b78ad1ba773ec15a.jpg)

![[翻译]Ghidra简介_第92张图片](http://img.e-com-net.com/image/info8/d11d87296d5e4465b7cad92d4909f721.jpg)

![[翻译]Ghidra简介_第93张图片](http://img.e-com-net.com/image/info8/76c2258d368241789508227e152ed491.jpg)

![[翻译]Ghidra简介_第94张图片](http://img.e-com-net.com/image/info8/76caeb2bcd3a4c079f7d79647b87ada1.jpg)

![[翻译]Ghidra简介_第95张图片](http://img.e-com-net.com/image/info8/0dc7f09f7d0340bc8a08a76d6a62e9b5.jpg)

![[翻译]Ghidra简介_第96张图片](http://img.e-com-net.com/image/info8/40d0bb93cf3644dbae90dcc2a6be399b.jpg)

![[翻译]Ghidra简介_第97张图片](http://img.e-com-net.com/image/info8/8d091c7045e6487e9a852c1a28fedba1.jpg)

![[翻译]Ghidra简介_第98张图片](http://img.e-com-net.com/image/info8/29832659348644aebb8ee49dc78af9b9.jpg)