- 利用frp实现内网穿透(需要云主机)

heiyumiao

网络工具githubwindowslinux

详细实现教程:https://www.iplaysoft.com/frp.htmlhttps://blog.csdn.net/u013144287/article/details/78589643/项目官网地址:https://github.com/fatedier/frp/releases按照系统下载相应的程序包什么是frp内网穿透工具有很多,其中Frp(FastReverseProxy)是比较

- PAT Advanced 1015. Reversible Primes (C语言实现)

OliverLew

我的PAT系列文章更新重心已移至Github,欢迎来看PAT题解的小伙伴请到GithubPages浏览最新内容。此处文章目前已更新至与GithubPages同步。欢迎star我的repo。题目Areversibleprimeinanynumbersystemisaprimewhose"reverse"inthatnumbersystemisalsoaprime.Forexampleinthedec

- 小程序开关组件

phoebe_l_

小程序

前提是vant组件库不太好改,干脆就手写了一个{{leftText}}{{rightText}}import{ref,computed}from'vue';constprops=defineProps({leftText:{type:String,default:''},rightText:{type:String,default:''}});constisReverseOrder=ref(tru

- linux-L9.linux中对文件 按照时间排序 显示100 个

robot_大菜鸟

linux_dotilinuxjavascript运维

find.-typef-execstat--format'%Y%n'{}+|sort-nr|head-n100解释:•find.-typef:在当前目录下查找所有文件。•-execstat--format‘%Y%n’{}+:对每个找到的文件执行stat命令,以获取文件的修改时间(以秒为单位)和文件名,并将它们输出。•管道(|)将这些输出传递到sort命令。•sort-nr:按数值reverse顺序

- 函数完成数组的逆序输出(C语言)

我爱吃福鼎肉片

c语言开发语言

目录函数完成数组的逆序输出一、思路二、源代码运行截图:总结函数完成数组的逆序输出一、思路1.实现print()函数打印数组的每个元素:使用for循环将数组中的元素打印出来。2.实现reverse()函数完成数组元素的逆置:设置left为左下标,right为右下标,tmp为交换两个数内容的中间变量先将下标为left的值赋值给tmp,再将下标为right的值赋值给下标为元素left,最后再将tmp的值

- python基础:sort()函数

Galaxy.404

Python基础python开发语言

有字典内容classCount为:{'no':5,'yes':9}使用sort可以对其进行转化:sortedClassCount=sorted(classCount.items(),key=operator.itemgetter(1),reverse=True)classCount.items()这一部分将字典classCount转换为一个由键值对组成的可迭代对象,每个项都是一个元组(key,va

- 代码随想录算法训练营第八天| 344.反转字符串 541. 反转字符串II 剑指Offer 05.替换空格 151.翻转字符串里的单词 剑指Offer58-II.左旋转字符串

书痴熊

代码随想录训练营算法leetcode

Leetcode344.反转字符串思路分析:反转字符串直观思路是对称交换两端的字符,即双指针法。代码实现:classSolution{public:voidreverseString(vector&s){inti=0,j=s.size()-1;while(istr:return"".join(reversed(s.split()))Leetcode剑指Offer58-II.左旋转字符串思路分析:直

- (C++ STL)list类的简单模拟实现与源码展示

瞌睡不来

C++STLc++listc++STL学习数据结构

list类的简单模拟实现一、前言二、ListNode单个节点的成员变量三、ListIterator迭代器四、ReverseListIterator迭代器五、list的成员变量与初始化六、list部分函数实现inserterase七、list源代码以下代码环境为VS2022C++。一、前言list类本质上是数据结构中的双向带头链表。(可参考:双向链表的讲解与实现)不过要注意的是,list类的本身并不

- reverse()反转数组 split('')字符串转数组 join('')数组转字符串

偶头像超凶

letaa='1,2,3,4,5,6,7,8,9'letbb=aa.split(',').reverse().join(',')console.log(bb)letaa='123456789'letbb=[...aa].reverse().join('')console.log(bb)

- python中sort()的用法及详细解释

GY-1997

python笔记python

在Python中,可以使用sort()方法对列表进行排序,它可以按升序或降序对列表进行排序。以下是sort()方法的用法:a_list=[5,2,9,1,3]#使用sort()方法对列表进行升序排序a_list.sort()print(a_list)#输出:[1,2,3,5,9]#使用sort()方法对列表进行降序排序a_list.sort(reverse=True)print(a_list)#输

- 代码随想录day08|344.反转字符串、541.反转字符串Ⅱ、替换数字

LluckyYH

算法c++leetcode

提示:DDU,供自己复习使用。欢迎大家前来讨论~文章目录字符串Part01一、基础知识学习二、题目题目一:[344.反字符串](https://leetcode.cn/problems/reverse-string/)思路:题目二:[541.反转字符串II](https://leetcode.cn/problems/reverse-string-ii/)解题思路:题目三:替换数字解题思路:总结字符

- 算法题汇总

lin-lins

面试与算法算法前端javascript

算法汇总环形链表https://leetcode.cn/problems/linked-list-cycle/反转链表https://leetcode.cn/problems/reverse-linked-list/28环形链表IIhttps://leetcode.cn/problems/linked-list-cycle-ii/快乐数https://leetcode.cn/problems/ha

- Python3排序 sort(),reversed(),sorted()

SS_此心安处是吾乡

序列排序列表.sort()list.sort(cmp=None,key=None,reverse=False)sorted(序列)sorted(iterable,key=None,reverse=False)sort与sorted区别:reversed(序列)reversed(seq)列表.sort()描述:sort()函数用于对原列表进行排序,如果指定参数,则使用比较函数指定的比较函数。list

- vue2的缺陷

nz一只肥猫

vue.jsjavascriptvue.js前端vue前端框架

下班回家的途中,一个问题困扰我很久,在vue2中为什么不能给对象直接赋值?若是使用其他的的api又觉得麻烦,于是就有了这篇博客!!!数组的部分操作没有响应式push(),pop(),shift(),unshift(),splice(),sort(),reverse()因为这7个api会修改原数组,换句话来说,只要不修改原数组的api都没有响应式.一、直接添加属性的问题我们从一个例子开始定义一个p标

- 10道前端算法题

v_648374

前端算法javascript

if(temp>9){res[i]=temp-10;res[i+1]=1;}else{res[i]=temp;}}//反转数组并转回字符串returnres.reverse().join('');}console.log(sum(‘47393245’,‘678794’));//48072039{if(n0;i/=10){System.out.print(i%10);//!!注意是print不是printl

- 第 35 题:如何实现字符串反序?

Noxus丶SJ

利用数组的reverse实现letarr='abcdefg';letres=[...arr].reverse().join('');console.log(res);//gfedcba文章的内容/灵感都从下方内容中借鉴【持续维护/更新500+前端面试题/笔记】https://github.com/noxussj/Interview-Questions/issues【大数据可视化图表插件】https

- 蓝桥杯 第六天 全排列和其他库函数

sheansavage

蓝桥杯职场和发展

目录1.全排列1.1.next_permutation()函数1.2.prev_permutation()函数2.其他库函数2.1.memset()2.2.swap()2.3.reverse()2.4.unique()1.全排列1.1.next_permutation()函数next_permutation函数用于生成当前序列的下一个排列.它按照字典对序列进行重新排列,如果存在下一个排序,则将当前

- 题解 力扣 LeetCode 206 反转链表 C/C++ 三种思路

qwq_ovo_pwp

c++c语言leetcode链表数据结构算法

题目传送门:206.反转链表-力扣(LeetCode)https://leetcode.cn/problems/reverse-linked-list/description/可以用迭代和递归来做,每种又可以具体写成不同样子,这里给出三种不同思路的代码先说迭代:遍历整个链表第一个节点是将来的最后一个节点,令它指向NULL之后的每个节点指向之前的节点即可,每次反转前都要记录一下下一个节点否则会和之后

- C++:反向迭代器reverse_iterator

沪太路小宝莉

c++开发语言

反向迭代器是C++STL(标准模板库)中的一种迭代器类型,它允许我们逆向遍历容器(如std::vector,std::list,std::deque等)中的元素。反向迭代器指向容器的“尾部”元素,并通过递减操作向前移动(即向容器的开始方向移动)。通过前面list的模拟实现知道,反向迭代器的++就是正向迭代器的--,反向迭代器的--就是正向迭代器的++,因此反向迭代器的实现可以借助正向迭代器,即:反

- crtl + r search history

charliecao

Linux下的神器ctrl+r(reverse-i-search)的使用方法:(reverse-i-searchusage:)(pressctl+r)输入任意字符,例如:"mig"就会出现$rakedb:migrate(pressctrl+r,theninputthecontentyouwanttosearch)如果我想找另一个命令呢?输入完'mig'多按几次ctrl+r,就可以继续向前搜索“mi

- 利用LeetCode练习Java基础

FOX有爱

Java

LeetCode题目:题目链接:https://leetcode-cn.com/problems/reverse-integer/题目描述整数反转给你一个32位的有符号整数x,返回x中每位上的数字反转后的结果。如果反转后整数超过32位的有符号整数的范围[−231,231−1],就返回0。假设环境不允许存储64位整数(有符号或无符号)。示例1:输入:x=123输出:321示例2:输入:x=-123输

- 【蓝桥杯冲刺省一,省一看这些就够了-Java版本】蓝桥杯字符串问题相关模板以及练习题

Dashcoding编程设

蓝桥杯java职场和发展字符串算法数据结构蓝桥杯省一

蓝桥杯历年省赛真题点击链接免费加入题单字符串常见字符串函数与reversepublicclassStringExamples{publicstaticvoidmain(String[]args){//示例字符串Stringstr="Hello,World!";//1.length()方法System.out.println("Lengthofthestring:"+str.length());//

- leetcode:反转链表

干干淦干干

java面向对象Leetcode

给你单链表的头指针head和两个整数left和right,其中left<=right。请你反转从位置left到位置right的链表节点,返回反转后的链表。思路:通过计数来找到需要反转的链表左右两侧的节点,反转所需区间,再连接头尾便可只不过处理首位的时候需要考虑特殊情况classSolution{publicListNodereverseBetween(ListNodehead,intleft,in

- Leetcode:206. 反转链表(C++)

Cosmoshhhyyy

LeetCode链表leetcodec++

给你单链表的头节点head,请你反转链表,并返回反转后的链表。示例1:输入:head=[1,2,3,4,5]输出:[5,4,3,2,1]示例2:输入:head=[1,2]输出:[2,1]示例3:输入:head=[]输出:[]实现代码:双指针迭代法classSolution{public:ListNode*reverseList(ListNode*head){ListNode*pre=NULL;Li

- 2020-12-24

淡水河谷123

1.Arrays类列表初始化ListstringList=Arrays.asList("a","b","c");排序Arrays.sort(array);Arrays.sort(array,Collections.reverseOrder());匿名对象实现Comparator接口的方式int[][]arr=newint[length][2];Arrays.sort(arr,newComparat

- nginx知识补充

爱吃糖的蠢猫

nginxphp服务器

文章目录一、正、反向代理服务器正向代理服务器(ForwardProxy)反向代理服务器(ReverseProxy)正向代理与反向代理的主要区别总结二、nginx的四、七层反向代理七层反向代理(Layer7Proxy)四层反向代理(Layer4Proxy)总结与选择三、nginx工作流程Nginx架构详解1.Nginx的基本架构2.Nginx的工作流程用大白话解释Nginx的工作流程三、Socket

- 字节跳动高频面试题-7.整数反转

鱼跃鹰飞

字节跳动高频面试题数据结构与算法Leetcodeleetcode算法面试

解法都在代码里,不懂就留言或者私信这个题排在字节跳动半年榜的第64题,但是题目确实远非如此,我知道的最近一个月至少考过4次,还是必须掌握的classSolution{publicintreverse(intx){/**一位的整数,不管是整数还是负数,没有什么可反转的,反转了和自己也一样*/if(x>=-9&&x0;x=isPositive?-x:x;/**基本思路是按照每次取余然后乘在高位,然后往

- Python算法-递归(Recrusion)

ShowMeCoding

递归-4个要素1接收的参数2返回值3终止的条件4递归拆解:如何递归到下一层509:斐波拉契数列f(n)=f(n-1)+f(n-2)f(0)=0;f(1)=1classSolution:deffib(self,n:int)->int:ifn2->3->4->5->NULL输出:5->4->3->2->1->NULL###使用递归classSolution:defreverseList(self,he

- leetcode颠倒二进制位

与遨游于天地

leetcode算法数据结构

publicclassSolution{//youneedtreatnasanunsignedvaluepublicintreverseBits(intn){if(n==0)returnn;inti=-1,m=0;while(++i>1;}returnm;}}

- java短路运算符和逻辑运算符的区别

3213213333332132

java基础

/*

* 逻辑运算符——不论是什么条件都要执行左右两边代码

* 短路运算符——我认为在底层就是利用物理电路的“并联”和“串联”实现的

* 原理很简单,并联电路代表短路或(||),串联电路代表短路与(&&)。

*

* 并联电路两个开关只要有一个开关闭合,电路就会通。

* 类似于短路或(||),只要有其中一个为true(开关闭合)是

- Java异常那些不得不说的事

白糖_

javaexception

一、在finally块中做数据回收操作

比如数据库连接都是很宝贵的,所以最好在finally中关闭连接。

JDBCAgent jdbc = new JDBCAgent();

try{

jdbc.excute("select * from ctp_log");

}catch(SQLException e){

...

}finally{

jdbc.close();

- utf-8与utf-8(无BOM)的区别

dcj3sjt126com

PHP

BOM——Byte Order Mark,就是字节序标记 在UCS 编码中有一个叫做"ZERO WIDTH NO-BREAK SPACE"的字符,它的编码是FEFF。而FFFE在UCS中是不存在的字符,所以不应该出现在实际传输中。UCS规范建议我们在传输字节流前,先传输 字符"ZERO WIDTH NO-BREAK SPACE"。这样如

- JAVA Annotation之定义篇

周凡杨

java注解annotation入门注释

Annotation: 译为注释或注解

An annotation, in the Java computer programming language, is a form of syntactic metadata that can be added to Java source code. Classes, methods, variables, pa

- tomcat的多域名、虚拟主机配置

g21121

tomcat

众所周知apache可以配置多域名和虚拟主机,而且配置起来比较简单,但是项目用到的是tomcat,配来配去总是不成功。查了些资料才总算可以,下面就跟大家分享下经验。

很多朋友搜索的内容基本是告诉我们这么配置:

在Engine标签下增面积Host标签,如下:

<Host name="www.site1.com" appBase="webapps"

- Linux SSH 错误解析(Capistrano 的cap 访问错误 Permission )

510888780

linuxcapistrano

1.ssh -v

[email protected] 出现

Permission denied (publickey,gssapi-keyex,gssapi-with-mic,password).

错误

运行状况如下:

OpenSSH_5.3p1, OpenSSL 1.0.1e-fips 11 Feb 2013

debug1: Reading configuratio

- log4j的用法

Harry642

javalog4j

一、前言: log4j 是一个开放源码项目,是广泛使用的以Java编写的日志记录包。由于log4j出色的表现, 当时在log4j完成时,log4j开发组织曾建议sun在jdk1.4中用log4j取代jdk1.4 的日志工具类,但当时jdk1.4已接近完成,所以sun拒绝使用log4j,当在java开发中

- mysql、sqlserver、oracle分页,java分页统一接口实现

aijuans

oraclejave

定义:pageStart 起始页,pageEnd 终止页,pageSize页面容量

oracle分页:

select * from ( select mytable.*,rownum num from (实际传的SQL) where rownum<=pageEnd) where num>=pageStart

sqlServer分页:

- Hessian 简单例子

antlove

javaWebservicehessian

hello.hessian.MyCar.java

package hessian.pojo;

import java.io.Serializable;

public class MyCar implements Serializable {

private static final long serialVersionUID = 473690540190845543

- 数据库对象的同义词和序列

百合不是茶

sql序列同义词ORACLE权限

回顾简单的数据库权限等命令;

解锁用户和锁定用户

alter user scott account lock/unlock;

//system下查看系统中的用户

select * dba_users;

//创建用户名和密码

create user wj identified by wj;

identified by

//授予连接权和建表权

grant connect to

- 使用Powermock和mockito测试静态方法

bijian1013

持续集成单元测试mockitoPowermock

实例:

package com.bijian.study;

import static org.junit.Assert.assertEquals;

import java.io.IOException;

import org.junit.Before;

import org.junit.Test;

import or

- 精通Oracle10编程SQL(6)访问ORACLE

bijian1013

oracle数据库plsql

/*

*访问ORACLE

*/

--检索单行数据

--使用标量变量接收数据

DECLARE

v_ename emp.ename%TYPE;

v_sal emp.sal%TYPE;

BEGIN

select ename,sal into v_ename,v_sal

from emp where empno=&no;

dbms_output.pu

- 【Nginx四】Nginx作为HTTP负载均衡服务器

bit1129

nginx

Nginx的另一个常用的功能是作为负载均衡服务器。一个典型的web应用系统,通过负载均衡服务器,可以使得应用有多台后端服务器来响应客户端的请求。一个应用配置多台后端服务器,可以带来很多好处:

负载均衡的好处

增加可用资源

增加吞吐量

加快响应速度,降低延时

出错的重试验机制

Nginx主要支持三种均衡算法:

round-robin

l

- jquery-validation备忘

白糖_

jquerycssF#Firebug

留点学习jquery validation总结的代码:

function checkForm(){

validator = $("#commentForm").validate({// #formId为需要进行验证的表单ID

errorElement :"span",// 使用"div"标签标记错误, 默认:&

- solr限制admin界面访问(端口限制和http授权限制)

ronin47

限定Ip访问

solr的管理界面可以帮助我们做很多事情,但是把solr程序放到公网之后就要限制对admin的访问了。

可以通过tomcat的http基本授权来做限制,也可以通过iptables防火墙来限制。

我们先看如何通过tomcat配置http授权限制。

第一步: 在tomcat的conf/tomcat-users.xml文件中添加管理用户,比如:

<userusername="ad

- 多线程-用JAVA写一个多线程程序,写四个线程,其中二个对一个变量加1,另外二个对一个变量减1

bylijinnan

java多线程

public class IncDecThread {

private int j=10;

/*

* 题目:用JAVA写一个多线程程序,写四个线程,其中二个对一个变量加1,另外二个对一个变量减1

* 两个问题:

* 1、线程同步--synchronized

* 2、线程之间如何共享同一个j变量--内部类

*/

public static

- 买房历程

cfyme

2015-06-21: 万科未来城,看房子

2015-06-26: 办理贷款手续,贷款73万,贷款利率5.65=5.3675

2015-06-27: 房子首付,签完合同

2015-06-28,央行宣布降息 0.25,就2天的时间差啊,没赶上。

首付,老婆找他的小姐妹接了5万,另外几个朋友借了1-

- [军事与科技]制造大型太空战舰的前奏

comsci

制造

天气热了........空调和电扇要准备好..........

最近,世界形势日趋复杂化,战争的阴影开始覆盖全世界..........

所以,我们不得不关

- dateformat

dai_lm

DateFormat

"Symbol Meaning Presentation Ex."

"------ ------- ------------ ----"

"G era designator (Text) AD"

"y year

- Hadoop如何实现关联计算

datamachine

mapreducehadoop关联计算

选择Hadoop,低成本和高扩展性是主要原因,但但它的开发效率实在无法让人满意。

以关联计算为例。

假设:HDFS上有2个文件,分别是客户信息和订单信息,customerID是它们之间的关联字段。如何进行关联计算,以便将客户名称添加到订单列表中?

&nbs

- 用户模型中修改用户信息时,密码是如何处理的

dcj3sjt126com

yii

当我添加或修改用户记录的时候对于处理确认密码我遇到了一些麻烦,所有我想分享一下我是怎么处理的。

场景是使用的基本的那些(系统自带),你需要有一个数据表(user)并且表中有一个密码字段(password),它使用 sha1、md5或其他加密方式加密用户密码。

面是它的工作流程: 当创建用户的时候密码需要加密并且保存,但当修改用户记录时如果使用同样的场景我们最终就会把用户加密过的密码再次加密,这

- 中文 iOS/Mac 开发博客列表

dcj3sjt126com

Blog

本博客列表会不断更新维护,如果有推荐的博客,请到此处提交博客信息。

本博客列表涉及的文章内容支持 定制化Google搜索,特别感谢 JeOam 提供并帮助更新。

本博客列表也提供同步更新的OPML文件(下载OPML文件),可供导入到例如feedly等第三方定阅工具中,特别感谢 lcepy 提供自动转换脚本。这里有导入教程。

- js去除空格,去除左右两端的空格

蕃薯耀

去除左右两端的空格js去掉所有空格js去除空格

js去除空格,去除左右两端的空格

>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>&g

- SpringMVC4零配置--web.xml

hanqunfeng

springmvc4

servlet3.0+规范后,允许servlet,filter,listener不必声明在web.xml中,而是以硬编码的方式存在,实现容器的零配置。

ServletContainerInitializer:启动容器时负责加载相关配置

package javax.servlet;

import java.util.Set;

public interface ServletContainer

- 《开源框架那些事儿21》:巧借力与借巧力

j2eetop

框架UI

同样做前端UI,为什么有人花了一点力气,就可以做好?而有的人费尽全力,仍然错误百出?我们可以先看看几个故事。

故事1:巧借力,乌鸦也可以吃核桃

有一个盛产核桃的村子,每年秋末冬初,成群的乌鸦总会来到这里,到果园里捡拾那些被果农们遗落的核桃。

核桃仁虽然美味,但是外壳那么坚硬,乌鸦怎么才能吃到呢?原来乌鸦先把核桃叼起,然后飞到高高的树枝上,再将核桃摔下去,核桃落到坚硬的地面上,被撞破了,于是,

- JQuery EasyUI 验证扩展

可怜的猫

jqueryeasyui验证

最近项目中用到了前端框架-- EasyUI,在做校验的时候会涉及到很多需要自定义的内容,现把常用的验证方式总结出来,留待后用。

以下内容只需要在公用js中添加即可。

使用类似于如下:

<input class="easyui-textbox" name="mobile" id="mobile&

- 架构师之httpurlconnection----------读取和发送(流读取效率通用类)

nannan408

1.前言.

如题.

2.代码.

/*

* Copyright (c) 2015, S.F. Express Inc. All rights reserved.

*/

package com.test.test.test.send;

import java.io.IOException;

import java.io.InputStream

- Jquery性能优化

r361251

JavaScriptjquery

一、注意定义jQuery变量的时候添加var关键字

这个不仅仅是jQuery,所有javascript开发过程中,都需要注意,请一定不要定义成如下:

$loading = $('#loading'); //这个是全局定义,不知道哪里位置倒霉引用了相同的变量名,就会郁闷至死的

二、请使用一个var来定义变量

如果你使用多个变量的话,请如下方式定义:

. 代码如下:

var page

- 在eclipse项目中使用maven管理依赖

tjj006

eclipsemaven

概览:

如何导入maven项目至eclipse中

建立自有Maven Java类库服务器

建立符合maven代码库标准的自定义类库

Maven在管理Java类库方面有巨大的优势,像白衣所说就是非常“环保”。

我们平时用IDE开发都是把所需要的类库一股脑的全丢到项目目录下,然后全部添加到ide的构建路径中,如果用了SVN/CVS,这样会很容易就 把

- 中国天气网省市级联页面

x125858805

级联

1、页面及级联js

<%@ page language="java" import="java.util.*" pageEncoding="UTF-8"%>

<!DOCTYPE HTML PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN">

&l

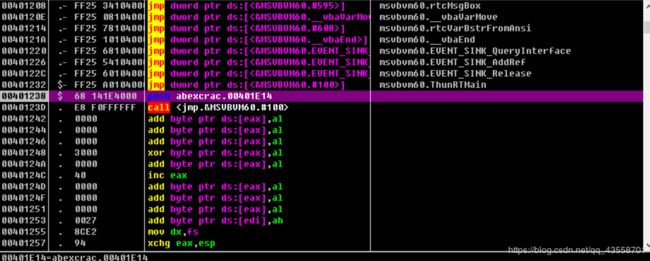

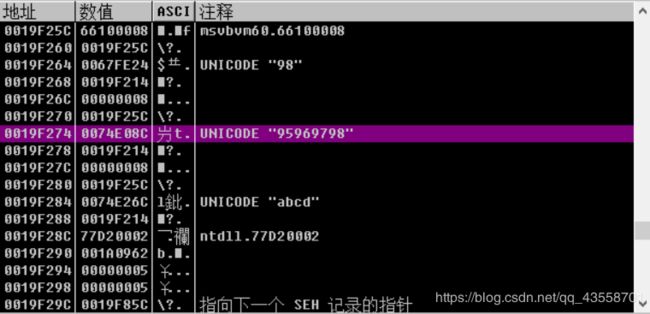

这是一个明显的Visual Basic编写的而成的。

这是一个明显的Visual Basic编写的而成的。 发现了错误提示

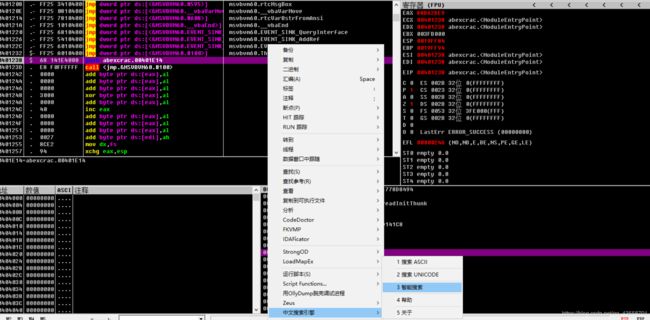

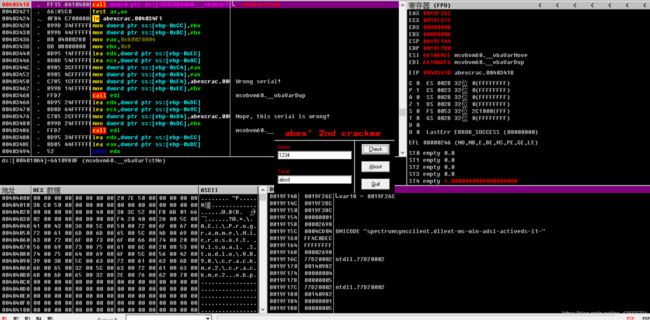

发现了错误提示 双击来到此处,经常性的我们会往上看一下,果然看到了一个CALL调用函数,和一个TEST来比较值,还有一个JE条件跳转。可以推测就是此条件跳转没有实现,从而导致输出了错误提示。

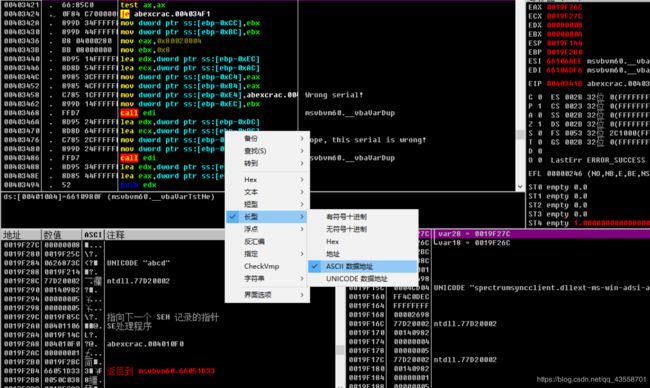

双击来到此处,经常性的我们会往上看一下,果然看到了一个CALL调用函数,和一个TEST来比较值,还有一个JE条件跳转。可以推测就是此条件跳转没有实现,从而导致输出了错误提示。 在此处可以查看一下栈中的内存,在栈窗口中右键->数据窗口跟随;来到数据窗口

在此处可以查看一下栈中的内存,在栈窗口中右键->数据窗口跟随;来到数据窗口

这里可以看出abcd是和95969798进行了比较(TEST),那么95969798即可能是1234的serial 。

这里可以看出abcd是和95969798进行了比较(TEST),那么95969798即可能是1234的serial 。