【工具-DVWA】DVWA渗透系列十四:JavaScript

前言

DVWA安装使用介绍,见:【工具-DVWA】DVWA的安装和使用

本渗透系列包含最新DVWA的14个渗透测试样例:

1.Brute Force(暴力破解)

2.Command Injection(命令注入)

3.CSRF(跨站请求伪造)

4.File Inclusion(文件包含)

5.File Upload(文件上传)

6.Insecure CAPTCHA(不安全的验证码)

7.SQL Injection(SQL注入)

8.SQL Injection(Blind)(SQL盲注)

9.Weak Session IDs(有问题的会话ID)

10.XSS(DOM)(DOM型xss)

11.XSS(ref)(反射型xss)

12.XSS(Stored)(存储型xss)

13.CSP Bypass(Content Security Policy内容安全策略,旁路/绕过)

14.JavaScript

安全级别分低、中、高、安全四个级别来分析JavaScript的渗透测试过程。

1 基础知识

- JavaScript

一种常用于页面代码中,用来实现动态效果的脚本语言。由于JS是存储在客户端,所以过分依赖JS代码逻辑,容易被攻击者获取代码后,进行数据伪造。

2 Low

2.1 渗透测试

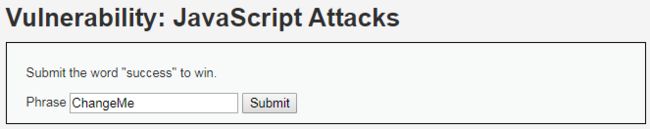

- 说提交success就能成功?试一下,结果说错误!

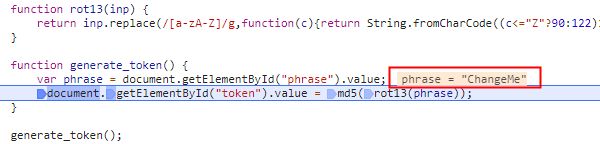

- F12查看页面代码,发现生成token函数,加个断点发现,原来每次提交的token都是讲ChangeMe进行加密,与我们提交的success无关!

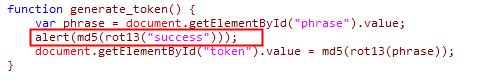

- 右键保存页面,修改页面代码,利用弹框获取success的计算(token)值

- 设置burpsuite代理,修改提交数据:修改token,与success对应上

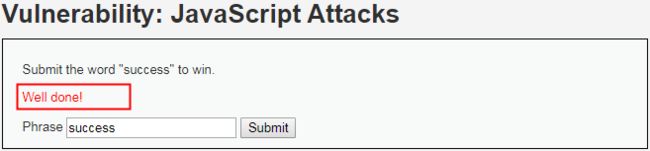

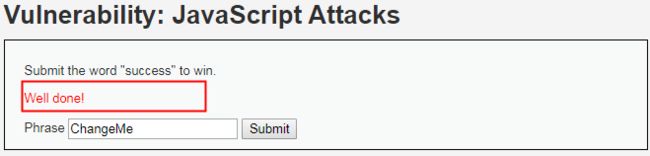

- 结果,成功:

2.2 源码分析

low.php:发现只有前端逻辑展示,并没有判断成功的逻辑

index.php:发现需要token值与success的变化字符串的md5值相同。

if ($token == md5(str_rot13("success"))) {

$message = "Well done!

";

} else {

$message = "Invalid token.

";

}3 Medium

3.1 渗透测试

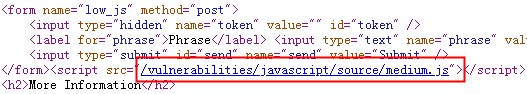

- 先查看源代码:发现没有token生成的方法,多了一个medium.js文件,,

直接访问,返回NotFound:

修改URL,再次访问:获取代码

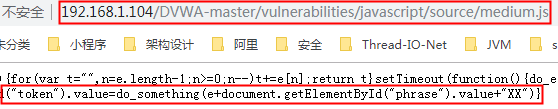

function do_something(e){

for(var t="",n=e.length-1;n>=0;n--)t+=e[n];

return t

}

setTimeout(function(){do_elsesomething("XX")},300);

function do_elsesomething(e){

document.getElementById("token").value=do_something(e+document.getElementById("phrase").value+"XX")

}

- 分析js代码逻辑,得出,token是由do_something(e+document.getElementById("phrase").value+"XX")产生,自己写一段JS去获取token:

function do_something(e){

for(var t="",n=e.length-1;n>=0;n--)t+=e[n];

return t

}

alert(do_something("XX"+'success'+"XX"));

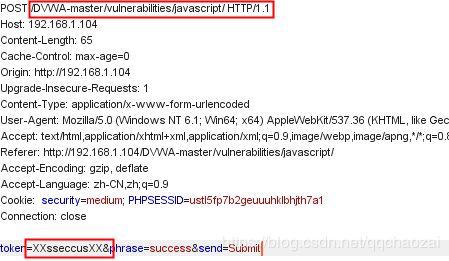

- 设置burpsuite代理,修改提交数据:修改token,与success对应上

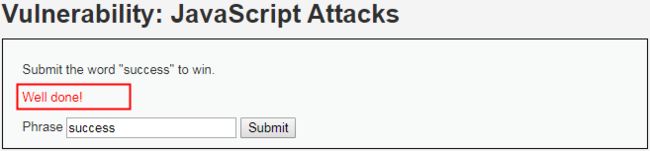

- 结果:成功

3.2 源码分析

medium.js:和我们刚刚分析的一毛一样,主要就是token生成。

index.php:效验算法和前端一致

if ($token == strrev("XXsuccessXX")) {

$message = "Well done!

";

} else {

$message = "Invalid token.

";

}

4 High

4.1 渗透测试

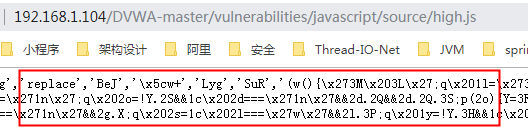

- 照旧,发现多了一个high.js,可是这次的文件是加密的:

- 找个JS解密网站,解密:http://deobfuscatejavascript.com/#

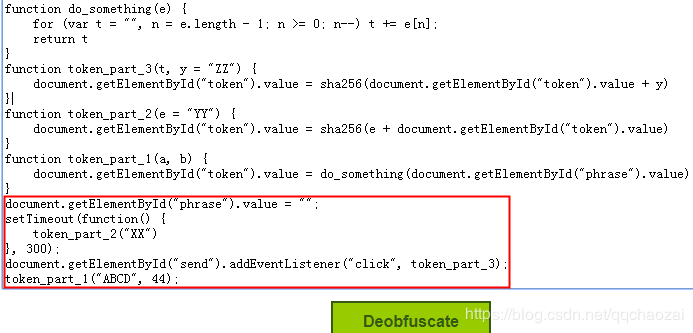

分析:上面SHA加密代码不看,直接看最下方的具体加密过程:

- 同理将js修改后写入到自定义页面中,SHA加密相关代码要完整拷贝:

......省略加密代码

function do_something(e) {

for (var t = "", n = e.length - 1; n >= 0; n--) t += e[n];

return t

}

var token;

function token_part_3(t, y = "ZZ") {

token = sha256(token + y);

alert('token_part_3_final-----'+token);

}

function token_part_2(e) {

token = sha256(e + token);

alert('token_part_2-----'+token);

}

function token_part_1(a, b) {

token= do_something("success");

alert('token_part_1-----'+token);

}

token_part_1("ABCD", 44);//模拟加载时执行

token_part_2("XX")//模拟过300ms,其实就是页面渲染完成后执行

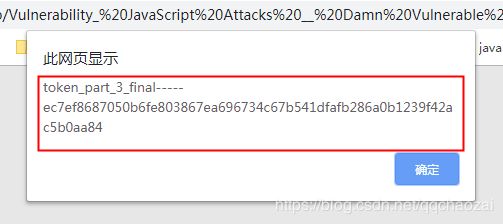

token_part_3()//模拟提交时执行- 打开页面,获取token:

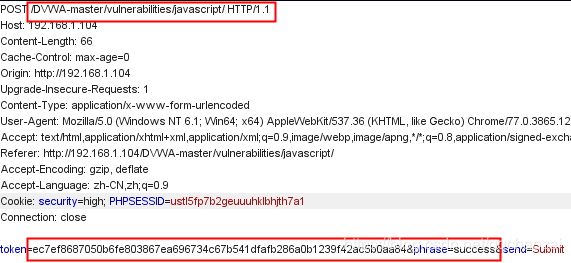

- 设置burpsuite代理,修改提交数据:修改token,与success对应上

- 测试:成功

4.2 源码分析

high.js:和我们刚刚分析的一毛一样,主要就是token生成。

index.php:效验算法和前端一致

if ($token == hash("sha256", hash("sha256", "XX" . strrev("success")) . "ZZ")) {

$message = "Well done!

";

} else {

$message = "Invalid token...

";

}

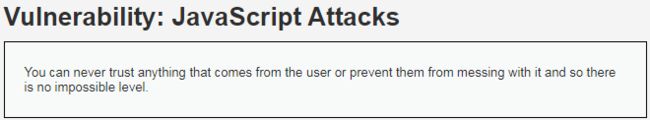

5 Impossible

- 测试效果:

- 源码分析:直接一锅端,随便你怎么输入,我都不管,反正你就是不安全,我不相信你!!!

if ( $_COOKIE[ 'security' ] == "impossible" ) {

$page[ 'body' ] = <<

Vulnerability: JavaScript Attacks

You can never trust anything that comes from the user or prevent them from messing with it and so there is no impossible level.

EOF;

}

6 总结

- 前端所有输入都不能相信!

- 但是呢?后台要全部验证,代码逻辑太多,写不过来!所以,可被利用的漏洞还是很多的!

爱家人,爱生活,爱设计,爱编程,拥抱精彩人生!