DVWA (Dam Vulnerable Web Application)DVWA是用PHP+Mysql编写的一套用于常规WEB漏洞教学和检测的WEB脆弱性测试程序。包含了SQL注入、XSS、盲注等常见的一些安全漏洞,在kali linux下搭建DVWA非常方便,因为所需的apache2、mysql、php等环境在kali linux中默认已经安装好了

搭建步骤:

1. 首先去github上下载DVWA的安装包,网址为:

https://github.com/ethicalhack3r/DVWA

root@bigzero:~# git clone https://github.com/ethicalhack3r/DVWA.git

2. 将下载好的压缩包解压并改名为dvwa,然后将其复制到 /var/www/html 文件夹中

root@bigzero:~# mv DVWA /var/www/html root@bigzero:~# mv /var/www/html/DVWA /var/www/html/dvwa

3. 打开终端,执行以下命令:

给dvwa文件夹相应的权限:

root@bigzero:~# chmod -R 755 /var/www/html/dvwa

启动mysql数据库(kali自带的是10.1.26-MariaDB-1)

root@bigzero:~# /etc/init.d/mysql start

登录mysql(自带的mariadb默认没有密码):

root@bigzero:~# mysql -uroot

创建数据库、创建授权连接数据库的用户名密码:(mariadb新版本默认不能使用root连接数据库):

create database dvwa; grant all privileges on *.* to dvwa@127.0.0.1 identified by "xxxxxxxx"; #这里做漏洞测试环境,所以给的 "all" 权限,给的所有数据库的权限 "*"

默认的DVWA的配置文件是config.inc.php.dist,需要修改为config.inc.php

root@bigzero:~# cd /var/www/html/dvwa/config/ root@bigzero:/var/www/html/dvwa/config# cp config.inc.php.dist config.inc.php

编辑config.inc.php:

上面图片中标错了,密码不是为空,密码设置为grant授权的密码

启动apache2:

root@bigzero:~# /etc/init.d/apache2 start

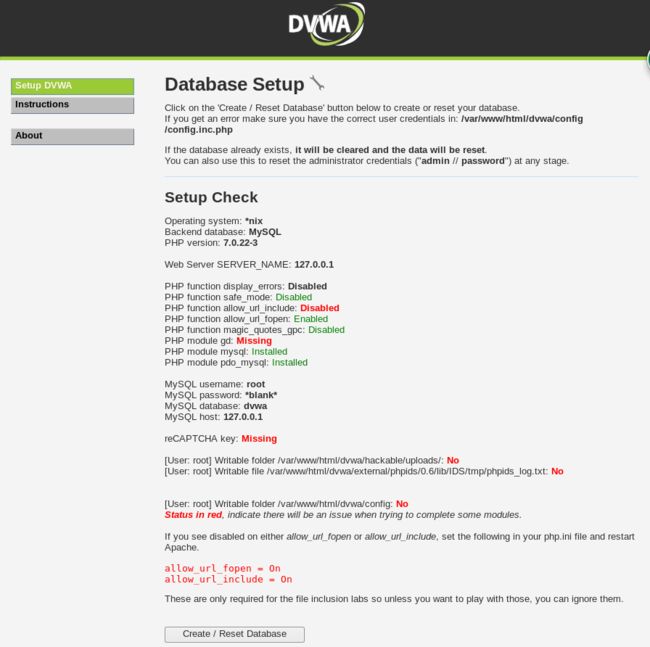

4、打开浏览器访问127.0.0.1/dvwa

点击Create/Reset Database等待几秒后跳转到登录界面:

默认用户名密码是admin:password

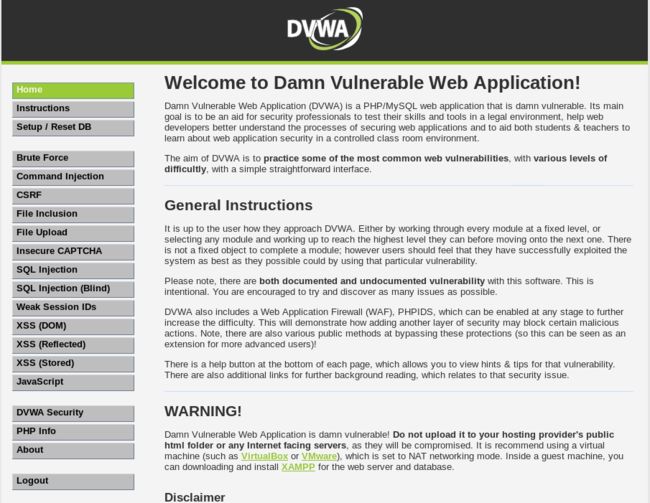

相比旧版本增加了不少漏洞测试选项

至此,DVWA环境安装成功。