- LeetCode算法题(Go语言实现)_07

LuckyLay

Golang学习笔记算法leetcode职场和发展golang

题目给你一个整数数组nums,返回数组answer,其中answer[i]等于nums中除nums[i]之外其余各元素的乘积。题目数据保证数组nums之中任意元素的全部前缀元素和后缀的乘积都在32位整数范围内。请不要使用除法,且在O(n)时间复杂度内完成此题。一、代码实现funcproductExceptSelf(nums[]int)[]int{n:=len(nums)answer:=make([

- 第十七章:Future Directions_《C++ Templates》notes

郭涤生

c/c++c++开发语言笔记

FutureDirections核心重难点:示例代码:设计题多选题答案设计题详解核心重难点:泛型非类型模板参数允许任意类型作为非类型模板参数(如template)需解决类型推导和链接问题编译期控制流constexprif替代模板偏特化(减少代码膨胀)折叠表达式优化可变参数模板处理反射与元编程增强类型检查(is_convertible_v等)反射提案(如成员变量/函数查询)模块化支持解决传统头文件包

- html.partial mvc5,[ASP.NET Core Razor Pages系列教程]ASP.NET Core Razor Pages中的Partial Views(部分视图)(04)...

安静的小屁孩儿

html.partialmvc5

PartialViews(部分视图)什么是PartialViews?PartialViews(之后统称:部分视图)是包含了HTML代码片段和服务端代码的Razor文件,它同样以.cshtml为扩展名。部分视图可以被包含在任意数量的页面或者布局中。部分视图可以用来将复杂的页面分解成更小的单元,从而减少复杂性,同时也可以在团队开发中被复用。什么时候使用部分视图(PartialViews)部分视图可以处

- 【深入理解 SpringBoot3】第一弹:SpringBoot3 快速入门

敖云岚

springboot后端java

一、SpringBoot是什么SpringBoot帮我们简单、快速地创建一个独立的、生产级别的Spring应用大多数SpringBoot应用只需要编写少量配置即可快速整合Spring平台以及第三方技术。特性:直接嵌入Tomcat、Jetty或Undertow(无需部署war包)提供可选的starter(场景启动器)简化应用的整合实现按需的自动配置Spring以及第三方库(约定大于配置):appli

- 正则表达式

思考的橙子

后端正则表达式

概念:正则表达式定义了字符串组成的规则定义:1.直接量:注意不要加引号varreg=/^lw{6,12}$/;创建RegExp对象varreg=newRegExp("^lw{6,12}$");方法:test(str):判断指定字符串是否符合规则,返回true或false语法:^:表示开始$:表示结束[]:代表某个范围内的单个字符,比如:[0-9]单个数字字符.:代表任意单个字符,除了换行和行结束符

- Python --**kwargs

潇湘馆记

python

在Python中,**kwargs是一个特殊语法,用于在函数定义中接收任意数量的关键字参数(即键值对参数),并将这些参数以字典形式存储。它是Python中处理动态参数的强大工具,适用于需要灵活传递参数的场景。1.基本语法定义方式:在函数参数列表中使用**kwargs(名称可以自定义,但通常遵循kwargs约定)。参数类型:kwargs是一个字典,键是参数名,值是对应的参数值。示例defprint_

- 学习记录之游标翻页实现

sjsjsbbsbsn

Java学习之路项目实战技巧javamysqlredis

游标翻页本方案参考mallchat实现一.深翻页问题普通翻页前端一般会有个分页条。能够指定一页的条数,以及任意选择查看第几页,假设我们想查询第11页的内容传递过来的参数为:pageNo=11,pageSize=10对应的sql查询为:select*fromtablelimit100,10其中100代表需要跳过的条数,10代表跳过指定条数后,往后需要再取的条数。假设翻页到1w条,那我们要先扫描到这1

- Python列表1

cfjybgkmf

Pythonpython开发语言

#coding:utf-8print("————————————列表——————————————")'''列表是指一系列按照特定顺序排列的元素组成是Python中内置的可变序列使用[]定义列表,元素与元素之间使用英文的逗号分隔列表中的元素可以是任意的数据类型''''''列表的创建:(1)使用[]直接创建列表列表名=[element1,element2,...,elementN](2)使用内置函数l

- JAVA代码实现ElasticSearch搜索(入门-进阶)(一):搜索方法、多字段查询、高亮展示

majunssz

elasticsearchelasticsearch

一、搜索方法对比首先存入一条数据count="ilikeeatingandkuing"默认分词器应该将内容分为“i”“like”“eating”“and”“kuing”1.QueryBuilders.matchQuery("count",count);会将搜索词分词,再与目标查询字段进行匹配,若分词中的任意一个词与目标字段匹配上,则可查询到。count="i"可查出count="ili"可查出co

- 动态规划算法--找零方式

大王算法

数据结构和算法实战宝典算法动态规划c++

一、问题介绍给定数组arr,arr中所有的值都为正数且不重复。每个值代表一种面值的货币,每种面值的货币可以使用任意张,再给定一个整数aim,代表要找的钱数,求所有的找零方法有多少种。二、算法思路枚举法,列出使用某张钞票n次的所有可能。1、暴力递归intprocess1(intn,intarr[],intindex,intrest){if(index==n)returnrest==0?1:0;int

- 3.20 补题(二分模板,反向搜索)

ZZZS0516

深度优先算法图论c++

目录D-填涂颜色(搜索)题目描述思路分析代码实现F-跳石头(二分模板)题目描述思路分析代码实现D-填涂颜色(搜索)链接:P1162填涂颜色-洛谷题目描述由数字000组成的方阵中,有一任意形状的由数字111构成的闭合圈。现要求把闭合圈内的所有空间都填写成222。例如:6×66\times66×6的方阵(n=6n=6n=6),涂色前和涂色后的方阵如下:如果从某个000出发,只向上下左右444个方向移动

- B2143 进制转换

1101.01

算法c++

题目描述用递归算法将一个十进制整数X(1≤X≤109)转换成任意进制数M(2≤M≤16,M为整数)。输入格式一行两个数,第一个十进制整数X,第二个为进制M。输出格式输出结果。输入输出样例输入#1复制3116输出#1复制1F说明/提示样例解释。将十进制31转化为十六进制数。#includeusingnamespacestd;chars[16]={'0','1','2','3','4','5','6'

- 贪心算法(9)(java)最优除法

奋进的小暄

java贪心算法算法

题目:给定一正整数数组nums,nums中的相邻整数将进行浮点除法。例如,[2,3.4]->2/3/4.例如,nums=[2,3,4],我们将求表达式的值“2/3/4"。但是,你可以在任意位置添加任意数目的括号,来改变算数的优先级。你需要找出怎么添加括号,以便计算后的表达式的值为最大值。以字符串格式返回具有最大值的对应表达式。注意:你的表达式不应该包含多余的括号。输入:【1000,100,10,2

- Java基础面试题学习

PowerCloud

java学习开发语言

转换成自已的语言来回答,来源小林coding、沉默王二以及其它资源和自已改编。1、概念1、说一下Java的特点我认为Java有很多特点首先是平台无关性:Java可以实现一次编译到处运行,因为Java的编译器将源代码编译成字节码,使得该字节码可以在任意装有JVM的操作系统上运行。其次是面向对象的性质:Java是面向对象编程语言,这种OOP的特性使得代码易于维护和重用。主要源于封装继承多态这三大特性。

- tomcat部署war包会先找什么

哥谭居民0001

tomcatjava

当Tomcat部署一个WAR包时,它会按照一定的顺序和规则来处理和加载应用。以下是Tomcat部署WAR包时的主要步骤和查找顺序:1.检查webapps目录Tomcat会定期检查webapps目录,寻找新的WAR文件或目录。如果发现新的WAR文件或目录,Tomcat会尝试部署它们。2.解压WAR文件如果发现一个新的WAR文件,Tomcat会自动解压该文件到webapps目录下的一个同名文件夹中。例

- Tomcat从入门到精通:全方位深度解析与实战教程

墨瑾轩

一起学学Java【一】运维tomcatjava

一、Tomcat入门1.Tomcat简介ApacheTomcat,简称Tomcat,是一个开源的轻量级应用服务器,专为运行JavaServlet和JavaServerPages(JSP)技术设计。它是JavaWeb开发中最常用的Servlet容器之一,遵循JavaServlet和JavaServerPages规范,为开发者提供了一个稳定的、易于使用的部署环境。2.安装与启动安装下载最新版Tomca

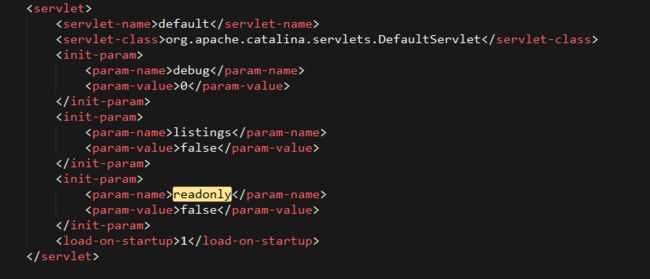

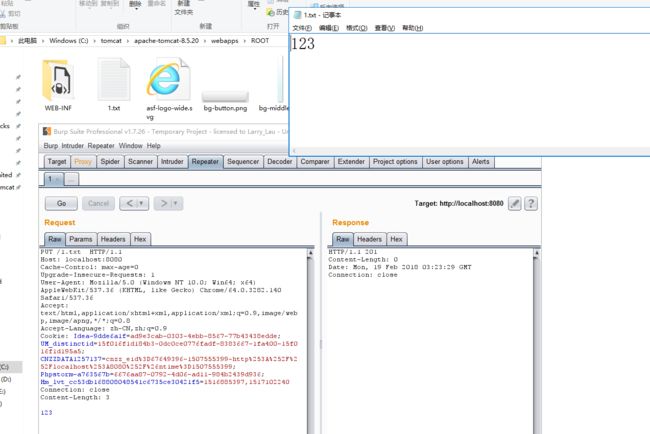

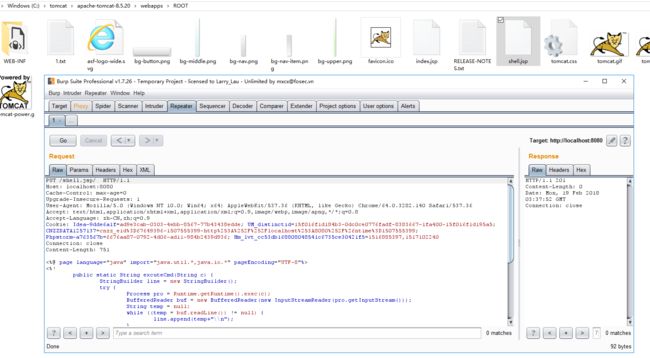

- Apache Tomcat 远程代码执行漏洞复现(CVE-2025-24813)(附脚本)

iSee857

漏洞复现apachetomcatjavaweb安全安全

免责申明:本文所描述的漏洞及其复现步骤仅供网络安全研究与教育目的使用。任何人不得将本文提供的信息用于非法目的或未经授权的系统测试。作者不对任何由于使用本文信息而导致的直接或间接损害承担责任。如涉及侵权,请及时与我们联系,我们将尽快处理并删除相关内容。0x01产品描述:ApacheTomcat是一个开源的JavaServlet容器和Web服务器,支持运行JavaServlet、JavaServerP

- Linux常见的敏感目录

306Safe

linuxphpapache

渗透过程中,我们可能会碰到一些任意文件读取,以下是Linux下的常见的敏感目录,可以使用burp进行爆破。/apache/apache/conf/httpd.conf/apache/apache2/conf/httpd.conf/apache/php/php.ini/bin/php.ini/etc/anacrontab/etc/apache/apache.conf/etc/apache/httpd

- Apache Tomcat漏洞公开发布仅30小时后即遭利用

FreeBuf-

资讯apachetomcat网络安全

近日,ApacheTomcat曝出一项安全漏洞,在公开发布概念验证(PoC)仅30小时后,该漏洞即遭到攻击者利用。这一漏洞编号为CVE-2025-24813,主要影响以下版本:1.ApacheTomcat11.0.0-M1至11.0.22.ApacheTomcat10.1.0-M1至10.1.343.ApacheTomcat9.0.0-M1至9.0.98漏洞详情与利用条件该漏洞可能导致远程代码执行

- 黄金屋 #2 我应该将产品开源吗?

_tison

开源

“开源”(Open-Source),如同“自由软件”(FreeSoftware)一样,凭借其有意为之的模糊赢得了广泛传播。泛泛而谈开源,甚至是将所谓开源硬件、开源文档、开放设计等都归入开源的范畴,很容易丧失焦点。本文不讨论任意个体或组织开发的任意软件是否应该开源,而是聚焦在企业研发的商业软件产品应当采取的开源策略。从著名的《大教堂与集市》文集当中第四篇《魔法锅》开始。其中4.6节“闭源的理由”写到

- Apache Tomcat默认文件漏洞

m0_67401606

javatomcatapacheservlet后端

ApacheTomcat默认文件漏洞一、概要漏洞描述:默认错误页面,默认索引页面,示例JSP和/或示例servlet安装在远程ApacheTomcat服务器上。应删除这些文件,因为它们可能有助于攻击者发现有关远程Tomcat安装或主机本身的信息。漏洞风险:中修复建议:删除默认索引页并删除示例JSP和servlet。按照Tomcat或OWASP说明更换或修改默认错误页面。二、解决办法1、直接删除do

- 【Apache Tomcat信息泄露漏洞】

猫饭_ACE

业务所需tomcatapachejava

一、漏洞详情ApacheTomcat是一个流行的开源Web服务器和Java代码的Servlet容器。9月28日,Apache发布安全公告,公开披露了Tomcat中的一个信息泄露漏洞(CVE-2021-43980)。由于某些Tomcat版本中的阻塞式读写的简化实现导致存在并发错误(极难触发),可能使客户端连接共享一个Http11Processor实例,导致响应或部分响应被错误的客户端接收,造成信息泄

- Rasa Webchat:开源聊天机器人组件

乌昱有Melanie

RasaWebchat:开源聊天机器人组件rasa-webchatAfeature-richchatwidgetforRasaandBotfront项目地址:https://gitcode.com/gh_mirrors/ra/rasa-webchatRasaWebchat是一个开源项目,旨在为Rasa或Botfront开发的虚拟助手提供在任意网站上部署的聊天窗口组件。该项目主要使用JavaScri

- 贪心算法(10)(java)跳跃游戏

奋进的小暄

贪心算法java游戏

题目:给定一个长度为n的0索引整数数组nums。初始位置为nums[0]。每个元素nums[i]表示从索引i向前跳转的最大长度。换句话说,如果你在nums[i]处,你可以跳转到任意nums[i+j]处:1.0=n-1)//判断是否以经跳到最后一个位置{returnret;}for(inti=left;i<=right;i++)//更新下一层最右端点{maxPos=Math.max(maxPos,n

- CVE - 2016 - 6628 漏洞复现:深入剖析及实战演示

Waitccy

网络安全网络安全java

CVE-2016-6628漏洞复现:深入剖析及实战演示一、引言在网络安全领域,漏洞复现是理解和应对安全威胁的重要手段。CVE-2016-6628是一个影响广泛的严重漏洞,它主要存在于某些版本的Android系统中,攻击者可利用此漏洞通过特制的应用程序获取敏感信息、执行任意代码等,给用户带来极大的安全风险。本文将详细介绍CVE-2016-6628漏洞的背景、原理,并进行完整的漏洞复现过程,帮助读者更

- PakePlus支持将vue/react等项目打包为跨平台桌面软件了

1024小神

多端开发vue.js前端javascript

PakePLus介绍Turnanywebpage/Vue/ReactandsoonintoadesktopappandmobileappwithRust.轻松将任意网站/Vue/React等项目构建为轻量级(仅5M)多端桌面应用和多端手机应用。pakeplus开源地址:GitHub-Sjj1024/PakePlus:Turnanywebpage/Vue/Reactandsoonintoadeskt

- [附源码]Python计算机毕业设计SSM基于B-S的心理健康管理系统(程序+LW)

Python、JAVA毕设程序源码

java开发语言

环境配置:Jdk1.8+Tomcat7.0+Mysql+HBuilderX(Webstorm也行)+Eclispe(IntelliJIDEA,Eclispe,MyEclispe,Sts都支持)。项目技术:SSM+mybatis+Maven+Vue等等组成,B/S模式+Maven管理等等。环境需要1.运行环境:最好是javajdk1.8,我们在这个平台上运行的。其他版本理论上也可以。2.IDE环境:

- LeetCode 热题 100_跳跃游戏 II(79_45_中等_C++)(贪心算法)

Dream it possible!

LeetCode热题100leetcodec++贪心算法算法

LeetCode热题100_跳跃游戏II(79_45)题目描述:输入输出样例:题解:解题思路:思路一(贪心选择):代码实现代码实现(思路一(贪心算法)):以思路一为例进行调试题目描述:给定一个长度为n的0索引整数数组nums。初始位置为nums[0]。每个元素nums[i]表示从索引i向后跳转的最大长度。换句话说,如果你在nums[i]处,你可以跳转到任意nums[i+j]处:0&nums){in

- 目标检测中归一化的目的?

林语微光

kaggle目标检测目标跟踪人工智能

在目标检测任务中,归一化坐标和尺寸时需要除以图像的宽度和高度,主要有以下几个原因:1.统一尺度不同图像可能具有不同的宽度和高度。通过将坐标和尺寸除以图像的宽度和高度,可以将所有图像的标注信息统一到相同的尺度范围([0,1])。这使得模型在训练和推理时能够处理任意尺寸的图像,而不需要关心图像的具体像素尺寸。2.位置和尺寸的相对性归一化后的坐标和尺寸是相对于图像尺寸的,而不是绝对像素值。这种相对性使得

- 常用的数据结构有哪些?在Go语言中如何定义其实例?

开心码农1号

算法与数据结构数据结构算法go链表

常见的数据结构有:数组、链表、栈、队列、图、哈希表;1、数组用于存储和处理一组固定大小、相同类型的数据,如存储学生成绩、数组排序等。Go语言中的数组长度是固定的,在声明时需要指定长度。特点:数据元素类型相同:数组中的所有元素都具有相同的数据类型;内存地址连续:数组在内存中是连续存储的;随机访问高效:由于数组的内存地址连续,并且元素类型相同,因此可以通过索引快速访问数组中的任意元素。无论要访问数组中

- redis学习笔记——不仅仅是存取数据

Everyday都不同

returnSourceexpire/delincr/lpush数据库分区redis

最近项目中用到比较多redis,感觉之前对它一直局限于get/set数据的层面。其实作为一个强大的NoSql数据库产品,如果好好利用它,会带来很多意想不到的效果。(因为我搞java,所以就从jedis的角度来补充一点东西吧。PS:不一定全,只是个人理解,不喜勿喷)

1、关于JedisPool.returnSource(Jedis jeids)

这个方法是从red

- SQL性能优化-持续更新中。。。。。。

atongyeye

oraclesql

1 通过ROWID访问表--索引

你可以采用基于ROWID的访问方式情况,提高访问表的效率, , ROWID包含了表中记录的物理位置信息..ORACLE采用索引(INDEX)实现了数据和存放数据的物理位置(ROWID)之间的联系. 通常索引提供了快速访问ROWID的方法,因此那些基于索引列的查询就可以得到性能上的提高.

2 共享SQL语句--相同的sql放入缓存

3 选择最有效率的表

- [JAVA语言]JAVA虚拟机对底层硬件的操控还不完善

comsci

JAVA虚拟机

如果我们用汇编语言编写一个直接读写CPU寄存器的代码段,然后利用这个代码段去控制被操作系统屏蔽的硬件资源,这对于JVM虚拟机显然是不合法的,对操作系统来讲,这样也是不合法的,但是如果是一个工程项目的确需要这样做,合同已经签了,我们又不能够这样做,怎么办呢? 那么一个精通汇编语言的那种X客,是否在这个时候就会发生某种至关重要的作用呢?

&n

- lvs- real

男人50

LVS

#!/bin/bash

#

# Script to start LVS DR real server.

# description: LVS DR real server

#

#. /etc/rc.d/init.d/functions

VIP=10.10.6.252

host='/bin/hostname'

case "$1" in

sta

- 生成公钥和私钥

oloz

DSA安全加密

package com.msserver.core.util;

import java.security.KeyPair;

import java.security.PrivateKey;

import java.security.PublicKey;

import java.security.SecureRandom;

public class SecurityUtil {

- UIView 中加入的cocos2d,背景透明

374016526

cocos2dglClearColor

要点是首先pixelFormat:kEAGLColorFormatRGBA8,必须有alpha层才能透明。然后view设置为透明glView.opaque = NO;[director setOpenGLView:glView];[self.viewController.view setBackgroundColor:[UIColor clearColor]];[self.viewControll

- mysql常用命令

香水浓

mysql

连接数据库

mysql -u troy -ptroy

备份表

mysqldump -u troy -ptroy mm_database mm_user_tbl > user.sql

恢复表(与恢复数据库命令相同)

mysql -u troy -ptroy mm_database < user.sql

备份数据库

mysqldump -u troy -ptroy

- 我的架构经验系列文章 - 后端架构 - 系统层面

agevs

JavaScriptjquerycsshtml5

系统层面:

高可用性

所谓高可用性也就是通过避免单独故障加上快速故障转移实现一旦某台物理服务器出现故障能实现故障快速恢复。一般来说,可以采用两种方式,如果可以做业务可以做负载均衡则通过负载均衡实现集群,然后针对每一台服务器进行监控,一旦发生故障则从集群中移除;如果业务只能有单点入口那么可以通过实现Standby机加上虚拟IP机制,实现Active机在出现故障之后虚拟IP转移到Standby的快速

- 利用ant进行远程tomcat部署

aijuans

tomcat

在javaEE项目中,需要将工程部署到远程服务器上,如果部署的频率比较高,手动部署的方式就比较麻烦,可以利用Ant工具实现快捷的部署。这篇博文详细介绍了ant配置的步骤(http://www.cnblogs.com/GloriousOnion/archive/2012/12/18/2822817.html),但是在tomcat7以上不适用,需要修改配置,具体如下:

1.配置tomcat的用户角色

- 获取复利总收入

baalwolf

获取

public static void main(String args[]){

int money=200;

int year=1;

double rate=0.1;

&

- eclipse.ini解释

BigBird2012

eclipse

大多数java开发者使用的都是eclipse,今天感兴趣去eclipse官网搜了一下eclipse.ini的配置,供大家参考,我会把关键的部分给大家用中文解释一下。还是推荐有问题不会直接搜谷歌,看官方文档,这样我们会知道问题的真面目是什么,对问题也有一个全面清晰的认识。

Overview

1、Eclipse.ini的作用

Eclipse startup is controlled by th

- AngularJS实现分页功能

bijian1013

JavaScriptAngularJS分页

对于大多数web应用来说显示项目列表是一种很常见的任务。通常情况下,我们的数据会比较多,无法很好地显示在单个页面中。在这种情况下,我们需要把数据以页的方式来展示,同时带有转到上一页和下一页的功能。既然在整个应用中这是一种很常见的需求,那么把这一功能抽象成一个通用的、可复用的分页(Paginator)服务是很有意义的。

&nbs

- [Maven学习笔记三]Maven archetype

bit1129

ArcheType

archetype的英文意思是原型,Maven archetype表示创建Maven模块的模版,比如创建web项目,创建Spring项目等等.

mvn archetype提供了一种命令行交互式创建Maven项目或者模块的方式,

mvn archetype

1.在LearnMaven-ch03目录下,执行命令mvn archetype:gener

- 【Java命令三】jps

bit1129

Java命令

jps很简单,用于显示当前运行的Java进程,也可以连接到远程服务器去查看

[hadoop@hadoop bin]$ jps -help

usage: jps [-help]

jps [-q] [-mlvV] [<hostid>]

Definitions:

<hostid>: <hostname>[:

- ZABBIX2.2 2.4 等各版本之间的兼容性

ronin47

zabbix更新很快,从2009年到现在已经更新多个版本,为了使用更多zabbix的新特性,随之而来的便是升级版本,zabbix版本兼容性是必须优先考虑的一点 客户端AGENT兼容

zabbix1.x到zabbix2.x的所有agent都兼容zabbix server2.4:如果你升级zabbix server,客户端是可以不做任何改变,除非你想使用agent的一些新特性。 Zabbix代理(p

- unity 3d还是cocos2dx哪个适合游戏?

brotherlamp

unity自学unity教程unity视频unity资料unity

unity 3d还是cocos2dx哪个适合游戏?

问:unity 3d还是cocos2dx哪个适合游戏?

答:首先目前来看unity视频教程因为是3d引擎,目前对2d支持并不完善,unity 3d 目前做2d普遍两种思路,一种是正交相机,3d画面2d视角,另一种是通过一些插件,动态创建mesh来绘制图形单元目前用的较多的是2d toolkit,ex2d,smooth moves,sm2,

- 百度笔试题:一个已经排序好的很大的数组,现在给它划分成m段,每段长度不定,段长最长为k,然后段内打乱顺序,请设计一个算法对其进行重新排序

bylijinnan

java算法面试百度招聘

import java.util.Arrays;

/**

* 最早是在陈利人老师的微博看到这道题:

* #面试题#An array with n elements which is K most sorted,就是每个element的初始位置和它最终的排序后的位置的距离不超过常数K

* 设计一个排序算法。It should be faster than O(n*lgn)。

- 获取checkbox复选框的值

chiangfai

checkbox

<title>CheckBox</title>

<script type = "text/javascript">

doGetVal: function doGetVal()

{

//var fruitName = document.getElementById("apple").value;//根据

- MySQLdb用户指南

chenchao051

mysqldb

原网页被墙,放这里备用。 MySQLdb User's Guide

Contents

Introduction

Installation

_mysql

MySQL C API translation

MySQL C API function mapping

Some _mysql examples

MySQLdb

- HIVE 窗口及分析函数

daizj

hive窗口函数分析函数

窗口函数应用场景:

(1)用于分区排序

(2)动态Group By

(3)Top N

(4)累计计算

(5)层次查询

一、分析函数

用于等级、百分点、n分片等。

函数 说明

RANK() &nbs

- PHP ZipArchive 实现压缩解压Zip文件

dcj3sjt126com

PHPzip

PHP ZipArchive 是PHP自带的扩展类,可以轻松实现ZIP文件的压缩和解压,使用前首先要确保PHP ZIP 扩展已经开启,具体开启方法就不说了,不同的平台开启PHP扩增的方法网上都有,如有疑问欢迎交流。这里整理一下常用的示例供参考。

一、解压缩zip文件 01 02 03 04 05 06 07 08 09 10 11

- 精彩英语贺词

dcj3sjt126com

英语

I'm always here

我会一直在这里支持你

&nb

- 基于Java注解的Spring的IoC功能

e200702084

javaspringbeanIOCOffice

- java模拟post请求

geeksun

java

一般API接收客户端(比如网页、APP或其他应用服务)的请求,但在测试时需要模拟来自外界的请求,经探索,使用HttpComponentshttpClient可模拟Post提交请求。 此处用HttpComponents的httpclient来完成使命。

import org.apache.http.HttpEntity ;

import org.apache.http.HttpRespon

- Swift语法之 ---- ?和!区别

hongtoushizi

?swift!

转载自: http://blog.sina.com.cn/s/blog_71715bf80102ux3v.html

Swift语言使用var定义变量,但和别的语言不同,Swift里不会自动给变量赋初始值,也就是说变量不会有默认值,所以要求使用变量之前必须要对其初始化。如果在使用变量之前不进行初始化就会报错:

var stringValue : String

//

- centos7安装jdk1.7

jisonami

jdkcentos

安装JDK1.7

步骤1、解压tar包在当前目录

[root@localhost usr]#tar -xzvf jdk-7u75-linux-x64.tar.gz

步骤2:配置环境变量

在etc/profile文件下添加

export JAVA_HOME=/usr/java/jdk1.7.0_75

export CLASSPATH=/usr/java/jdk1.7.0_75/lib

- 数据源架构模式之数据映射器

home198979

PHP架构数据映射器datamapper

前面分别介绍了数据源架构模式之表数据入口、数据源架构模式之行和数据入口数据源架构模式之活动记录,相较于这三种数据源架构模式,数据映射器显得更加“高大上”。

一、概念

数据映射器(Data Mapper):在保持对象和数据库(以及映射器本身)彼此独立的情况下,在二者之间移动数据的一个映射器层。概念永远都是抽象的,简单的说,数据映射器就是一个负责将数据映射到对象的类数据。

&nb

- 在Python中使用MYSQL

pda158

mysqlpython

缘由 近期在折腾一个小东西须要抓取网上的页面。然后进行解析。将结果放到

数据库中。 了解到

Python在这方面有优势,便选用之。 由于我有台

server上面安装有

mysql,自然使用之。在进行数据库的这个操作过程中遇到了不少问题,这里

记录一下,大家共勉。

python中mysql的调用

百度之后能够通过MySQLdb进行数据库操作。

- 单例模式

hxl1988_0311

java单例设计模式单件

package com.sosop.designpattern.singleton;

/*

* 单件模式:保证一个类必须只有一个实例,并提供全局的访问点

*

* 所以单例模式必须有私有的构造器,没有私有构造器根本不用谈单件

*

* 必须考虑到并发情况下创建了多个实例对象

* */

/**

* 虽然有锁,但是只在第一次创建对象的时候加锁,并发时不会存在效率

- 27种迹象显示你应该辞掉程序员的工作

vipshichg

工作

1、你仍然在等待老板在2010年答应的要提拔你的暗示。 2、你的上级近10年没有开发过任何代码。 3、老板假装懂你说的这些技术,但实际上他完全不知道你在说什么。 4、你干完的项目6个月后才部署到现场服务器上。 5、时不时的,老板在检查你刚刚完成的工作时,要求按新想法重新开发。 6、而最终这个软件只有12个用户。 7、时间全浪费在办公室政治中,而不是用在开发好的软件上。 8、部署前5分钟才开始测试。