CCNA实验练习

CCNA实验练习

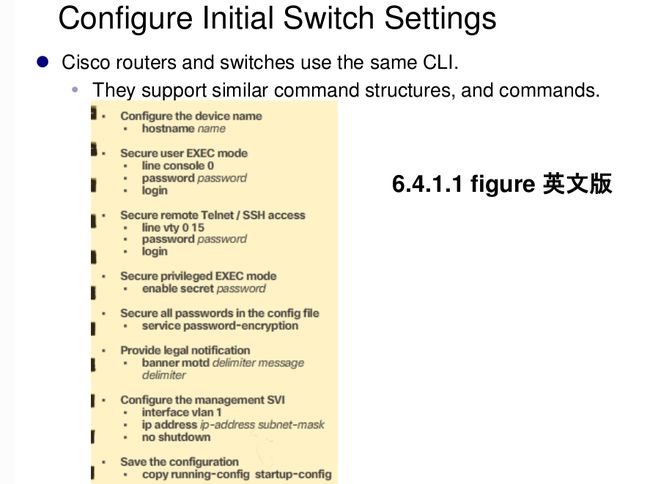

- en ena enable 前一个在特权EXEC模式下会和end冲突

- sh show

- sh r show runing-configuration 显示所有交换机端口和接口的 IP 地址和状态

- sh ip in b (show ip interface brief) 显示所有交换机端口和接口的 IP 地址和状态

- ASw-2# cop r s 将 S1 和 S2 的配置保存到 NVRAM

- h hostname

- clo clock

- pas password

- Ctrl + Z 返回特权EXEC模式

- S1# clo set 15:00:00 31 Jan 2035 设置日期

- S1# sh clo 显示日期

- Switch# sh r 检查当前交换机或路由器配置

- Switch(config)# h S1 更改名字

- S1(config)# enable password c1$c0 保护特权模式访问

- S1(config)# ena s itsasecret 改密码

- S1(config-line)# password letmein

- S1(config-line)# login 保护对控制台线路的访问

- ASw-1(config)#li c 0

- ASw-1(config-line)#pas letmein

- ASw-1(config-line)#login 使用 Cisco IOS 命令指定或限制对设备配置的访问。

- ASw-1(config)# ena pas class 特权访问口令

- ASw-1(config)# ena s class 特权访问加密口令

- ASw-1(config)#se p (service password-encryption) 加密所有明文口令。

- S1(config)# banner motd “This is a secure system.Authorized Access Only!” 在当日消息 (MOTD) 标语中包含

- 空格 翻一页

- 特权EXEC模式

- 全局配置模式

- 在特权模式下,您可以使用全部交换机命令。不过,由于许多特权命令会配置操作参数,因此应使用口令对特权访问加以保护,防止未授权使用。

- 特权 EXEC 命令集包括用户 EXEC 模式中包含的命令和用于访问其余命令模式的 configure 命令。

ccna1简单的前面配置流程

ipv6

- ipv6config /all 收集 IPv6 信息

- R1(config)# ipv6 unicast-routing 使路由器能够转发 IPv6 数据包。

- R3(config-if)#ipv6 address FE80::2 link-local 改变link-local地址

- 路由器每个端口注意配link-local地址。配置ipv6的默认网关地址是网关的link-local地址。

ccna2

Packet Tracer – Configuring Secure Passwords and SSH

- Main(config)# ip domain-name Main.com 设置域名

- Main(config)# username any_user password any_password

- 或Middle(config)#username netadmin secret Cisco_CCNA5

- Main(config)# crypto key generate rsa

Generate 1024-bit RSA keys.- s1(config)#ip ssh version 2 配置ssh版本

- Middle(config)#username netadmin privilege 15 最高权限

- Middle(config)#line vty 0 4 配置 VTY 线路以检查本地用户名数据库的登录凭证

- Middle(config-line)#login local

- Middle(config-line)#transport input ssh 只允许 SSH 进行远程访问

- Middle(config-line)#no password 删除现有的 vty 线路密码(应该是只让用户使用用户名及密码to login over SSH)

- 使用 ip ssh version 2 全局配置命令启用 SSH 版本。

- Main(config)# login block-for 180 attempts 4 within 120

配置交换机端口安全和配置模式

- S1(config-if)#switchport port-security 开启端口安全

- S1(config-if)#switchport port-security maximum 1

- S1(config-if)#switchport port-security mac-address sticky 使用粘滞获取(动态获取设备的 MAC 地址并将其添加到运行配置)

- S1(config-if)#switchport port-security violation restrict 设置违规

- S1#sho port-security inter f0/2 检验端口安全

SW-1(config-if)#switchport mode access 配置模式

清除路由器,交换机的配置

路由器

- Router# erase startup-config

- Router# reload

- System configuration has been modified. Save? [yes/no]: no

交换机

- Switch# delete vlan.dat

- Switch# erase startup-config

- Switch# reload

- System configuration has been modified. Save? [yes/no]: no

vlan & trunk

- show interfaces switchport 命令将显示给定端口的以下信息:,交换机端口,管理模式,运行模式,

管理中继的封装,运行中继的封装,中继协商,访问模式 VLAN,中继本征模式 VLAN,管理本征 VLAN 标记,语音 VLAN- switchport trunk allowed vlan 30 中继端口只允许标记为 VLAN 30 的流量经过,不允许任何该命令中未指定的VLAN

- 中继链路的 VLAN 范围的默认值,允许所有 VLAN 使用中继链路

配置vlan

- S2(config)#vlan 10

- S2(config)#int f 0/11

- S2(config-if)#switchport mode access

S2(config-if)#switch access vlan 10

S3(config)#vlan 10 创vlan

- S3(config-vlan)#vlan 20

- S3(config-vlan)#name mingzi vlan 命名

- S3(config)#inter range f0/7-12

- S3(config-if-range)#switchport access vlan 30 vlan分配接口

- S3(config-if)#switchport nonegotiate 禁用DTP

trunk

- S3(config-if)#show interface trunk

- S3(config-if)#switchport mode trunk

- S3(config-if)#switchport trunk native vlan 99 本征vlan

S3(config-if)#switchport trunk allowed vlan 10,20,30,88,99

S3(config)#inter range f0/1-5,f0/7-10,f0/12-17,f0/19-24

47/79页R1(config)#inter g 0/1.10

- R1(config-subif)#encapsulation dot1Q 10

- R1(config-subif)#ip add 172.17.10.1 255.255.255.0

- R1(config-subif)#inter g 0/1.20

配置rip

配置 RIPv2

- R1(config)#ip route 0.0.0.0 0.0.0.0 serial 0/0/1 创建默认路由

- R1(config)#router rip 进入 RIP 协议配置模式

- R1(config-router)#version 2 使用 RIP 协议的第 2 版

- R1(config-router)#no auto-summary 并禁用网络总结

- R1(config-router)#network 192.168.1.0 在路由模式下,启用rip

- R1(config-router)#passive-interface g0/0 配置不包含路由器的 LAN 端口,以使其不发送任何路由信息

- R1(config-router)#default-information originate 通过其他 RIP 路由器,通告第 1a 步中配置的默认路由

配置 RIPng

- R1(config)# ipv6 unicast-routing 启用 R1 上的 IPv6 路由。

- R1(config)# ipv6 router rip CISCO 进入 RIPng 协议配置模式。

- R1(config-rtr)# int g0/0

- R1(config-if)# ipv6 rip CISCO enable 在接口模式下,为连接到 R1 的网络启用 RIPng。

- R1(config-if)# int s0/0/0

- R1(config-if)# ipv6 rip CISCO enable

- default-information originate 命令指示路由器传播静态默认路由。

配置ospf

单区域中配置基本 OSPFv2

- R1(config)#route ospf 10 ospf进程

- R1(config-router)#router-id 1.1.1.1 路由器id

- R1(config-router)#network 172.16.1.1 0.0.0.255 area 0 在路由模式下配接口的网络地址

- R1(config-router)#network 192.168.10.1 0.0.0.3 area 0 配接口的网络地址 区域

- R1(config-router)#passive-interface g0/0 设置被动接口,阻止此接口发出路由消息,但其他接口发出的有此网络的消息

单区域中配置基本 OSPFv3

- R1(config)#ipv6 unicast-routing

- R1(config)#ipv6 router ospf 10

- R1(config-rtr)#router-id 1.1.1.1

- R1(config-rtr)#inter g 0/0

- R1(config-if)#ipv6 address 2001:db8:cafe:1::1/64

- R1(config-if)#ipv6 address fe80::1 link-local

- R1(config-if)#ipv6 ospf 10 area 0 无network,在接口模式下配区域

- R1(config-if)#no shutdown

- R1(config)#inter se0/0/0

- R1(config-if)#ipv6 add 2001:db8:cafe:a001::1/64

- R1(config-if)#ipv6 address fe80::1 link-local

- R1(config-if)#ipv6 ospf 10 area 0

- R1(config-if)#clock rate 128000

- R1(config-if)#no shutdown

ACL

检验 ACL

- show ip interface

- show access-lists

每个 ACL 都有一条隐含的 deny any 语句作为最后一条语句。- clear access-list counters 命令清除计数

- Router(config-line)# access-class access-list-number { in [ vrf-also ] | out } vty

- R1(config)# access-list 101 permit tcp any any eq ? 显示一个端口号和关键字列表

- ip access-group 命令将其关联到接口(ipv4)

- ipv6 traffic-filter 命令将其与接口建立链接(ipv6)

- 要从接口上删除 ACL, no ip access-group (接口) + no access-list (全局命令) 删除整个 ACL。

ipv4 标准 编号 ACL

- R2(config)#access-list 1 deny 192.168.11.0 0.0.0.255

- R2(config)#access-list 1 permit any

- R2(config)#int g0/0

- R2(config-if)#ip access-group 1 out

ipv4 标准 命名ACL

- R1(config)#ip access-list standard File_Server_Restrictions

- R1(config-std-nacl)#permit host 192.168.20.4

- R1(config-std-nacl)#deny any

- R1(config)#int f0/1

- R1(config-if)#ip access-group File_Server_Restrictions out

vty

- Router(config)#access-list 99 permit host 10.0.0.1

- Router(config)#line vty 0 4

- Router(config-line)#access-class 99 in

ipv4扩展ACL

- R1(config)#access-list 100 permit tcp 172.22.34.64 0.0.0.31 host 172.22.34.62 eq ftp

- R1(config)#access-list 100 permit icmp 172.22.34.64 0.0.0.31 host 172.22.34.62

- R1(config)#int g 0/0

- R1(config-if)#ip access-group 100 in

ipv4 扩展 命名 ACL

- R1(config)#ip access-list extended HTTP_ONLY

- R1(config-ext-nacl)#permit tcp 172.22.34.96 0.0.0.15 host 172.22.34.62 eq www

- R1(config-ext-nacl)#permit icmp ………………

ipv6 ACL(不分标准 扩展)

- R1(config)#ipv6 access-list BLOCK_HTTP

- R1(config-ipv6-acl)#deny tcp any host 2001:DB8:1:30::30 eq www

- R1(config-ipv6-acl)#deny tcp any host 2001:DB8:1:30::30 eq 443

- R1(config-ipv6-acl)#permit ipv6 any any

- R1(config-if)#ipv6 traffic-filter BLOCK_HTTP in

- R3(config)#ipv6 access-list BLOCK_ICMP

- R3(config-ipv6-acl)#deny icmp any any

- R3(config-ipv6-acl)#permit ipv6 any any

- R3(config-if)#int g0/0

- R3(config-if)#ipv6 traffic-filter BLOCK_ICMP out

DHCP

排除和创建地址池

- R2(config)#ip dhcp excluded-address 192.168.10.1 192.168.10.10

- R2(config)#ip dhcp excluded-address 192.168.30.1 192.168.30.10

- R2(config)#ip dhcp pool R1-LAN

- R2(dhcp-config)#network 192.168.10.0 255.255.255.0

- R2(dhcp-config)#default-router 192.168.10.1

- R2(dhcp-config)#dns-server 192.168.20.254

配置 DHCP 中继

- R1(config)#int g0/0

- R1(config-if)#ip helper-address 10.1.1.2

将 R2 配置为 DHCP 客户端

- R2(config)#int g0/1

- R2(config-if)#ip address dhcp

R2(config-if)#no shutdown

R2# show ip dhcp binding 检验 DHCP 绑定

新

- no service dhcp 禁用 DHCPv4(全局)

- 使用 service dhcp 重新启用 DHCPv4 服务过程(全局)

- Router(config-if)# no ipv6 nd managed-config-flag &&Router(config-if)# no ipv6 nd other-config-flag SLAAC

- Router(config-if)# ipv6 nd other-config-flag 无状态 DHCPv6 选项

- Router(config-if)# ipv6 nd managed-config-flag 有状态 DHCPv6 选项

- ipv6 dhcp relay destination 命令配置 DHCPv6 中继代理。

- show ip dhcp binding 命令显示 DHCP 服务器已租用三个 IP 地址。

- show running-config 命令显示只配置了一个 DHCP 池。

将 R2 配置为 DHCP 客户端

- R2(config)#int g0/1

- R2(config-if)#ip address dhcp

- R2(config-if)#no shutdown

其它

- R2# show ip dhcp binding 检验 DHCP 绑定

- no service dhcp 禁用 DHCPv4(全局)

- 使用 service dhcp 重新启用 DHCPv4 服务过程(全局)

- Router(config-if)# no ipv6 nd managed-config-flag &&Router(config-if)# no ipv6 nd other-config-flag SLAAC

- Router(config-if)# ipv6 nd other-config-flag 无状态 DHCPv6 选项

- Router(config-if)# ipv6 nd managed-config-flag 有状态 DHCPv6 选项

- ipv6 dhcp relay destination 命令配置 DHCPv6 中继代理。

NAT

静态NAT

- R1(config)#ip nat inside source static 172.16.16.1 64.100.50.1

- R1(config)#int g0/0

- R1(config-if)#ip nat inside

- R1(config-if)#int s0/0/0

- R1(config-if)#ip nat outside

动态NAT

- R2(config)#ip nat pool NAT-POOL1 209.165.76.196 209.165.76.199 netmask 255.255.255.252

- R2(config)#access-list 1

- R2(config)#access-list 1 permit 172.16.0.0 0.0.255.255

- R2(config)#ip nat inside source list 1 pool NAT-POOL1

- R2(config)#int se0/0/1

- R2(config-if)#ip nat inside

- R2(config-if)#int s0/0/0

- R2(config-if)#ip nat outside

NAT-PAT

- R2(config)#ip access-list st R2NAT

- R2(config-std-nacl)#permit 192.168.10.0 0.0.0.255

- R2(config-std-nacl)#permit 192.168.20.0 0.0.0.255

- R2(config-std-nacl)#permit 192.168.30.0 0.0.0.255

- R2(config-std-nacl)#exi

- R2(config)#ip nat pool POOL1 209.165.202.128 209.165.202.129 netmask 255.255.255.252

- R2(config)#ip nat inside source list R2NAT pool POOL1 overload

- R2(config)#int se0/0/0

- R2(config-if)#ip nat inside

- R2(config)#int se0/0/1

- R2(config-if)#ip nat inside

- R2(config-if)#in f0/0

- R2(config-if)#ip nat inside

*- show ip nat statistics 的输出显示内部接口为FastEthernet0/0,但未指定任何接口作为外部接口。

补充

- Middle(config)#security passwords min-length 10 指定密码最小长度

- config-if description miaoshu

- S1(config)#interface range fastEthernet 0/3-24 range同时配置一定范围的端口

- ctrl+shift+6 终止

- show cdp neibor…

eigrp

router eigrp autonomous-system 命令启用 EIGRP 进程

Router(config)# router eigrp autonomous-system

Router(config-router)# eigrp router-id ipv4-address

以下命令用于启用和配置环回接口:

Router(config)# interface loopback number

Router(config-if)# ip address ipv4-address subnet-mask

Router(config-router)# network ipv4-network-address (有类)

Router(config-router)# network network-address [wildcard-mask] (子网反掩码)

Router(config-router)# passive-interface interface-type interface-number

show ip eigrp neighbors

ppp

要在 PPP 上配置压缩功能,可输入以下命令:

R3(config)# interface serial 0/0/0

R3(config-if)# encapsulation ppp

R3(config-if)# compress [ predictor | stac ]

R3(config-if)# ppp quality 80

interface multilink number 命令创建了多链路接口

注意

- 交换机端口默认up up(连线后),路由器默认down down (连线后,必须no shutdown,才up)

- 要记得no shutdown(interface) 和 login(line )