- 【ARM 芯片 安全与攻击 5.7 -- 码重用攻击】

主公讲 ARM

#【ARM芯片安全与攻击专栏】arm开发安全代码重用攻击

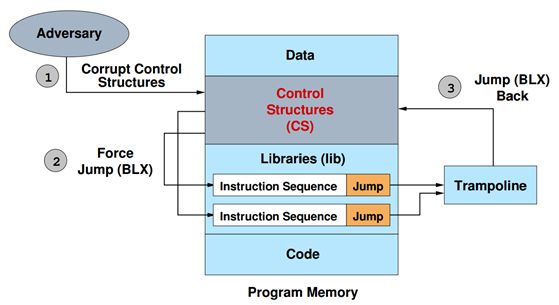

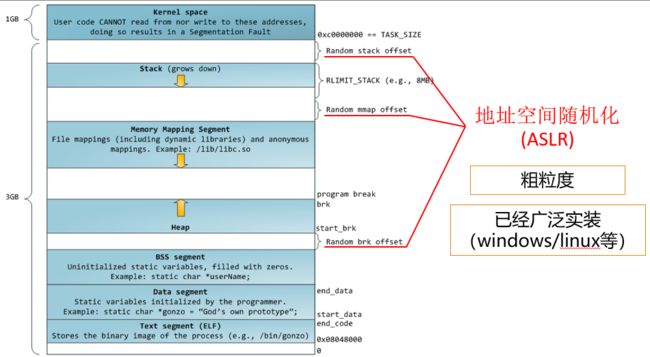

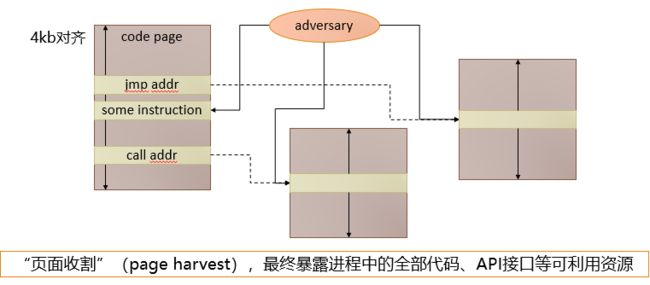

文章目录什么是代码重用攻击?ROP攻击示例示例背景攻击步骤假设的ROP链构建输入数据使用payload进行攻击防御措施Summary什么是代码重用攻击?代码重用攻击(CodeReuseAttack,CRA)是一种利用现有的合法代码片段来执行恶意行为的攻击方法。由于现代操作系统和处理器通常会采用数据执行保护(DEP)等安全机制,直接在堆栈或堆上执行注入的恶意代码变得困难。代码重用攻击通过拼接或链接现

- ROP和Ret2libc漏洞

卍king卐然

web安全经验分享ROP攻击

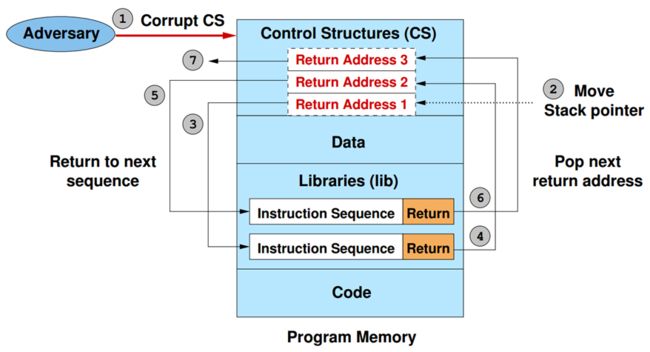

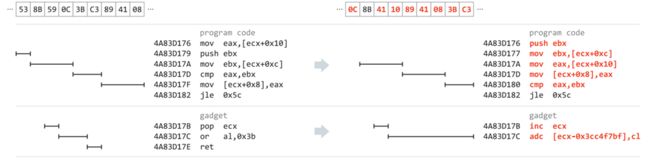

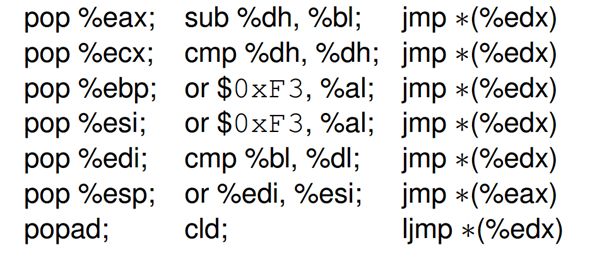

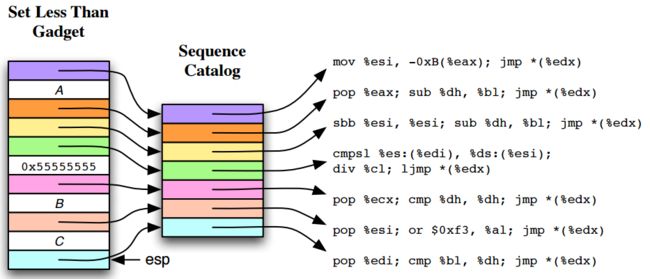

一、ROP攻击原理ROP全称为Return-orientedProgramming(返回导向式编程)是一种新型的基于代码复用技术的攻击,攻击者从已有的库或可执行文件中提取指令片段,构建恶意代码。ROP攻击同缓冲区溢出攻击,格式化字符串漏洞攻击不同,是一种全新的攻击方式,它利用代码复用技术。ROP的核心思想:攻击者扫描已有的动态链接库和可执行文件,提取出可以利用的指令片段(gadget),这些指令片

- 黑客入门 | 用ROP和shellcode攻击SolarWinds Serv-U SSH漏洞

廖致君

安全网络攻击模型

(备注:黑客Hacker并不等同于信息安全罪犯。)最近花了些时间学习bufferoverflow安全漏洞,做了大名鼎鼎的CSAPP课程里的attacklab,学到了return-orientedprogramming(ROP)这种让我大开眼界的进攻方式。于是想要趁热打铁,来详细研究一下现实世界中的黑客进攻案例。本篇文章挑选的是2021年SolarWindsServ-UFTP软件中的漏洞,记录编号C

- 高中生手把手带你入门内核pwn -- QWB2018-core wp

A5rZ

网络安全

ctf-challenges/pwn/linux/kernel-mode/QWB2018-coreatmaster·ctf-wiki/ctf-challenges·GitHub参考:qwb2018核心复现ROP–wsxk’sblog–小菜鸡tips:如果你不理解某些部分,应该停下来而不是继续。core.cpio文件通常是一个归档文件,采用了CPIO格式。这种文件格式常用于存储多个文件和目录结构,尤

- 安恒安全培训实习生,CTF方向面试题!

go_to_hacker

面试CTF网络安全渗透测试测试工具web安全

目均模拟真实CTF赛题,需结合动态调试与工具链(pwntools/ROPgadget/one_gadget)完成利用。覆盖栈、堆、格式化字符串、高级堆利用、沙箱逃逸五大方向,从基础ROP到HouseofApple,逐步提升对抗防护的能力。题目1:栈溢出+ROP绕过NX与Canary名称:babyrop描述:目标程序是一个64位ELF文件,存在栈溢出漏洞,但开启了NX和Canary保护。请获取远程服

- 《深入理解计算机系统》-AttackLab学习笔记

mikucyy

CSAPP读书笔记

这个实验在第三章学完后就可以做了,内容主要就是3.10.3和3.10.4的部分,主要目标是熟悉两种攻击程序的方式:代码注入(CodeInjection,CI)和面向返回编程(ReturnOrientedProgramming,ROP)Let’sHack!实验说明首先还是提醒一下,每个人的程序可能是不一样的,所以答案只是参考,但方法是通用的目标程序:ctarget和rtarget,分别是在CI阶段和

- BUUCTF [极客大挑战 2019]Not Bad

A秋逝

安全

拿到题目放入ida,看看有什么函数在main看到这两个比较有用的函数,第一个函数一眼看过去就发现是有沙箱保护的,第二个函数就是正常的栈溢出函数,我们先看看程序开了什么保护什么都没开,只有沙箱保护,我们只能利用read,write,和open来攻击,也就是orw攻击,但是栈空间太小了,可能不好构造rop,在main中有一个mmap函数,给我们开辟了一个0x1000的可读可写可执行的栈,所以我们只要把

- SAP最全重订货点知识分享:MRP类型-重订货点VB/V1

ERP小白学习笔记

SAP-PP笔记经验分享学习制造

写在前面本篇文章可能会专业术语和大白话穿插,大白话是让各位小伙伴能够一目了然的清楚到底是什么,而专业术语是作为顾问或者专业人士必须知道的,或者装B的东西,所以就放一起来~1.理论知识再订货点(ReorderPoint,ROP),有时候查资料也叫做重订货点。在存货水平降到一定程度时就触发订货,避免库存耗尽。订货量(ReorderQuaility,ROQ):在触发订货机制时,每次订货的数量。计算公式:

- BUUCTF gyctf_2020_borrowstack

Bengd0u

第一个read的只能溢出0x10字节,也就是刚好覆盖返回地址,如果要ROP地方肯定不够所以栈迁移到bank,在那里ROP之前没遇到过这样的题,怎么迁过去我苦思冥想,最终还是看了wp,,用两个leave来控制rsp和rbp寄存器,太妙了leave是个伪代码,,分解开就是movrsp,rbppoprbp如果把栈构造成这样‘A’*0x60bank_addrleave_addr那么就有两次leavemov

- pwn学习笔记(9)-中级ROP--ret2csu

晓幂

Pwn学习笔记

pwn学习笔记(9)-中级ROP–ret2csu前置知识首先是64位文件的传参方式:前六个参数是从左到右放入寄存器:rdi、rsi、rdx、rcx、r8、r9,之后的通过栈传参。比如:传参函数大于7个:H(a,b,c,d,e,f,g,h)a->%rdi、b->%rsi、c->%rdx、d->%rcx、e->%r8、f->%r9h->(%esp)g->(%esp)callH先看看如下代码:#incl

- 通过mvn dependency:tree 查看依赖树,解决依赖jar冲突问题

常敲代码手不生

IDEA学习与实践

举例:E:\01workspace\chenxh\09research\rop\rop>mvndependency:tree[WARNING][WARNING]Someproblemswereencounteredwhilebuildingtheeffectivesettings[WARNING]'pluginRepositories.pluginRepository.id'mustnotbe'l

- 深入剖析二进制漏洞:原理、类型与利用方法

天域网络科技

安全网络web安全

目录引言1.1二进制漏洞简介1.2二进制漏洞的常见类型1.3二进制漏洞在CTF中的重要性缓冲区溢出2.1缓冲区溢出的基本原理2.2栈溢出攻击2.2.1EIP覆盖与ROP攻击2.2.2栈溢出的防御机制2.3堆溢出攻击2.3.1堆管理机制与漏洞利用2.3.2堆溢出的利用技巧格式化字符串漏洞3.1格式化字符串漏洞的原理3.2漏洞利用:信息泄露与任意写3.3格式化字符串漏洞的防御措施整数溢出4.1整数溢出

- pwn学习笔记(3)ret2syscall

晓幂

学习笔记

pwn学习笔记(3)ROP原理:ROP(ReturnOrientedProgramming)返回导向编程,主要思想是通过在程序中已有的小片段(gadgets)来改变某些寄存器或者变量的值,从而控制程序的执行流程。栈溢出–ret2syscall:1.系统调用:对于一个已经存在于标准库中的函数,例如printf(),我们编写某个程序的时候,这个函数仅仅只用了printf(参数);这么一行,但是,其工作

- ARM PAC/BTI/MTE三剑客精讲与实战

安全二次方

博客目录导读ARM安全架构PAC指针认证BTI分支目标识别MTE内存标记扩展

一、PAC指针认证精讲与实战思考1、什么是栈溢出攻击?什么是代码重用攻击?区别与联系?2、栈溢出攻击的软&硬件缓解技术有哪些?在TF-A&OPTEE上的应用?3、什么是ROP攻击?对ROP攻击的缓解技术?4、PAC下的ROP如何缓解?对返回地址的签名与验证?5、PAC的架构细节?硬件原理?PAC如何生成?如何检查?指令集?6、PAC如何启用?构建PAC的编译选项控制?7、PAC功能如何验证?PAC

- rp-bf:一款Windows下辅助进行ROP gadgets搜索的Rust库

FreeBuf_

windowsrust开发语言

关于rp-bfrp-bf是一款Windows下辅助进行ROPgadgets搜索的Rust库,该工具可以通过模拟Windows用户模式下的崩溃转储来爆破枚举ROPgadgets。在很多系统安全测试场景中,研究人员成功劫持控制流后,通常需要将堆栈数据转移到他们所能够控制的内存区域中,以便执行ROP链。但是在劫持控制流时,找到合适的部分很大程度取决于研究人员对CPU上下文场景的控制。那么为了劫持具备任意

- BUUCTF-pwn2_sctf_2016

L.o.W

安全信息安全

这题利用的是负数转无符号数造成缓冲区溢出,以及泄露libc基地址执行ROP题目分析由于NX开启,我们考虑使用ROP,Canary没有打开使得这题变得很方便下面是vuln函数:在该函数中,程序读入一个字符串并转化为带符号整形(signedint),这时,如果我们输入负数可以避开不能大于32的检查在get_n函数中,读入长度被强制转换为unsignedint,此时-1变成了4294967295。使得我

- i春秋冬季赛 -- pwn

XiaozaYa

每日一“胖“wp

nmanager考点:栈溢出通过控制变量n基本可以实现栈上的内存搜索泄漏栈上的libc地址从而泄漏libc_base泄漏canary写rop链frompwnimport*context.terminal=['tmux','splitw','-h']context(arch='amd64',os='linux')#context(arch='i386',os='linux')#context.log

- 二进制安全虚拟机Protostar靶场(4)写入shellcode,ret to libc,构造ROP链 Stack Five,Stack Six,Stack Seven

Ba1_Ma0

pwn安全pwn二进制安全ctflinux

前言这是一个系列文章,之前已经介绍过一些二进制安全的基础知识,这里就不过多重复提及,不熟悉的同学可以去看看我之前写的文章二进制安全虚拟机Protostar靶场安装,基础知识讲解,破解STACKZEROhttps://blog.csdn.net/qq_45894840/article/details/129490504?spm=1001.2014.3001.5501二进制安全虚拟机Protostar

- php phar 混淆,深入理解PHP Phar反序列化漏洞原理及利用方法(一)

永远的12

phpphar混淆

Phar反序列化漏洞是一种较新的攻击向量,用于针对面向对象的PHP应用程序执行代码重用攻击,该攻击方式在BlackHat2018会议上由安全研究员SamThomas公开披露。类似于对编译二进制文件的ROP(Return-orientedProgramming)攻击,这种类型的漏洞利用PHP对象注入(POI),这是面向对象的PHP代码上下文中的一种面向属性的编程(POP)。由于其新颖性,这种攻击媒介

- 保护函数返回的利器——Linux Shadow Call Stack

GodLieke

linux安全内核漏洞缓解

0x01写在前面提到内核栈溢出的漏洞缓解,许多朋友首先想到的是栈内金丝雀(StackCanary)。今天向大家介绍一项在近年,于Android设备中新增,且默默生效的安全机制——影子调用栈:SCS(ShadowCallStack)。0x02功能介绍在通常的函数调用中,被调用函数的返回地址存储在栈上,攻击者可以通过篡改栈上返回地址劫持程序的执行流,常见的攻击方式如堆栈溢出、ROP(ReturnOri

- ret2syscall

征的帅

linux运维服务器

ret2syscall为静态链接,libc都已安装在文件不用去别的地方获取frompwnimport*io=process("./ret2syscall")把文件拖入32位的ida中观察是否有/bin/sh和system后门函数有/bin/sh但没有system不能直接用shellcode此时考虑用ROP找eaxebxecxedx在ida中gets会栈溢出在gdb中找ebp-exa(要换成10进制

- ROP指令

征的帅

linux

ROPgadget--binaryret2syscall--only"pop|ret"|grepebxROPgadget--binary文件名--only"pop|ret"|grep寄存器名

- very_overflow

2mpossible

保护add_noteedit_noteedit函数存在栈溢出,可以覆盖下一个note->next,从而泄漏libc,然后改strlen_got为system函数又或者更改返回地址然后rop到system('/bin/sh')gef➤x/10wx0x0804A0000x804a000:0x08049f140xf77339180xf77240000xf759e5900x804a010:0xf75b30

- 计算机系统基础实训三—AttackLab实验

axiu呀

CSAPPlinux汇编服务器

实验目的与要求1.强化机器级表示、汇编语言、调试器和逆向工程等方面基础知识,并结合栈帧工作原理实现简单的栈溢出攻击,掌握其基本攻击基本方式和原理,进一步为编程过程中应对栈溢出攻击打下一定的基础。2.理解缓冲区的工作原理和字符填充过程及其特点。对于无边界检测的语言及其工作方式所造成的缓冲区漏洞加深理解。3.通过字符串填充的方式,完成5个阶段的缓冲区攻击。分别基于基本返回地址填充、攻击代码填充、ROP

- 【ERP】ERP发展阶段有哪些?对ERP发展各个阶段概念的理解(20年3月29日第二章学习笔记)

纸羊同学

ERPerp经验分享其他

ERP发展历经五大阶段1.ROP库存订货点法2.MRP物料需求计划3.闭环MRP4.MRPII制造业资源计划5.ERP企业资源计划1.ROP库存订货点法ROP,库存订货点法,很好理解,就是库存量到了定下的订货点后就开始下单进新的库存,度过订货提前期后,库存量达到安全库存量线,这时候货物送达,库存重新回到允许最高储量。上图是均衡消费的情况。也可能出现消费加快的情况,到达订货点后开始订货,但是库存量少

- rsbo

2mpossible

保护main函数有个栈溢出可以rop,但是下面的for循环会破坏rop链,然后看了下charlie师傅的wp才知道,这里发送108个\x00,当修改到v8的值的时候,修改为0,然后就跳出for循环了,不会影响后面的rop。然后就利用open,read,write函数rop就行了。注意fd=0时代表标准输入stdin,1时代表标准输出stdout,2时代表标准错误stderr,3~9则代表打开的文件

- cmcc_simplerop的wp

w0nderMaker

函数很多很唬人但确实不难,很明显要溢出用ROP看看有没有int80有,我们可以利用系统调用再用ROp找找看就这俩了int80(11,"/bin/sh",null,null)后面的四个参数分别是eax、ebx、ecx、edx。所以上面的两条命令刚刚好。没有/bin/sh就用read在bss段上写一个1frompwnimport*23p=process('./simplerop')4context.l

- BUUCTF pwn wp 41 - 45

fa1c4

PWNpwn

cmcc_simpleropret2syscall参考https://rninche01.tistory.com/entry/Linux-system-call-table-%EC%A0%95%EB%A6%ACx86-x64构造rop执行read(0,bss_addr,8)读取/bin/sh\x00execve(bss_addr,0,0)getshell这里有个坑点,v4到ebp的距离不是IDA显

- buuctf pwn (inndy_rop)(cmcc_simplerop)([ZJCTF 2019]Login)

绿 宝 石

网络安全

由于buuctf好多pwn题目都是一个类型的,所以就把不同的,学到东西的题目,记录一下buuctfinndy_ropcmcc_simplerop[ZJCTF2019]Logininndy_ropgets存在栈溢出本来也没啥但是看到别人的用法也是第一次碰到,所以说一下通过ROPgadget--binarypwn14--ropchain这个工具,就能直接生成脚本去利用然后加上偏移脚本如下:frompw

- [BUUCTF-pwn]——cmcc_simplerop (ropchain)

Y-peak

#BUUCTF

[BUUCTF-pwn]——cmcc_simplerop有栈溢出,自己找rop链,最简单的方法,让ROPgadget帮我们弄好呀,可是有点长,所有需要我们修改。毕竟有长度要求。因为“/bin/sh"字符串没有找到,所有这之前的都不动,下面的popeax;popebx;popecx;popedx除了popebx注意下,其他都可以进行修改inc就是++exploit目的:使得excve("/bin/s

- 分享100个最新免费的高匿HTTP代理IP

mcj8089

代理IP代理服务器匿名代理免费代理IP最新代理IP

推荐两个代理IP网站:

1. 全网代理IP:http://proxy.goubanjia.com/

2. 敲代码免费IP:http://ip.qiaodm.com/

120.198.243.130:80,中国/广东省

58.251.78.71:8088,中国/广东省

183.207.228.22:83,中国/

- mysql高级特性之数据分区

annan211

java数据结构mongodb分区mysql

mysql高级特性

1 以存储引擎的角度分析,分区表和物理表没有区别。是按照一定的规则将数据分别存储的逻辑设计。器底层是由多个物理字表组成。

2 分区的原理

分区表由多个相关的底层表实现,这些底层表也是由句柄对象表示,所以我们可以直接访问各个分区。存储引擎管理分区的各个底层

表和管理普通表一样(所有底层表都必须使用相同的存储引擎),分区表的索引只是

- JS采用正则表达式简单获取URL地址栏参数

chiangfai

js地址栏参数获取

GetUrlParam:function GetUrlParam(param){

var reg = new RegExp("(^|&)"+ param +"=([^&]*)(&|$)");

var r = window.location.search.substr(1).match(reg);

if(r!=null

- 怎样将数据表拷贝到powerdesigner (本地数据库表)

Array_06

powerDesigner

==================================================

1、打开PowerDesigner12,在菜单中按照如下方式进行操作

file->Reverse Engineer->DataBase

点击后,弹出 New Physical Data Model 的对话框

2、在General选项卡中

Model name:模板名字,自

- logbackのhelloworld

飞翔的马甲

日志logback

一、概述

1.日志是啥?

当我是个逗比的时候我是这么理解的:log.debug()代替了system.out.print();

当我项目工作时,以为是一堆得.log文件。

这两天项目发布新版本,比较轻松,决定好好地研究下日志以及logback。

传送门1:日志的作用与方法:

http://www.infoq.com/cn/articles/why-and-how-log

上面的作

- 新浪微博爬虫模拟登陆

随意而生

新浪微博

转载自:http://hi.baidu.com/erliang20088/item/251db4b040b8ce58ba0e1235

近来由于毕设需要,重新修改了新浪微博爬虫废了不少劲,希望下边的总结能够帮助后来的同学们。

现行版的模拟登陆与以前相比,最大的改动在于cookie获取时候的模拟url的请求

- synchronized

香水浓

javathread

Java语言的关键字,可用来给对象和方法或者代码块加锁,当它锁定一个方法或者一个代码块的时候,同一时刻最多只有一个线程执行这段代码。当两个并发线程访问同一个对象object中的这个加锁同步代码块时,一个时间内只能有一个线程得到执行。另一个线程必须等待当前线程执行完这个代码块以后才能执行该代码块。然而,当一个线程访问object的一个加锁代码块时,另一个线程仍然

- maven 简单实用教程

AdyZhang

maven

1. Maven介绍 1.1. 简介 java编写的用于构建系统的自动化工具。目前版本是2.0.9,注意maven2和maven1有很大区别,阅读第三方文档时需要区分版本。 1.2. Maven资源 见官方网站;The 5 minute test,官方简易入门文档;Getting Started Tutorial,官方入门文档;Build Coo

- Android 通过 intent传值获得null

aijuans

android

我在通过intent 获得传递兑现过的时候报错,空指针,我是getMap方法进行传值,代码如下 1 2 3 4 5 6 7 8 9

public

void

getMap(View view){

Intent i =

- apache 做代理 报如下错误:The proxy server received an invalid response from an upstream

baalwolf

response

网站配置是apache+tomcat,tomcat没有报错,apache报错是:

The proxy server received an invalid response from an upstream server. The proxy server could not handle the request GET /. Reason: Error reading fr

- Tomcat6 内存和线程配置

BigBird2012

tomcat6

1、修改启动时内存参数、并指定JVM时区 (在windows server 2008 下时间少了8个小时)

在Tomcat上运行j2ee项目代码时,经常会出现内存溢出的情况,解决办法是在系统参数中增加系统参数:

window下, 在catalina.bat最前面

set JAVA_OPTS=-XX:PermSize=64M -XX:MaxPermSize=128m -Xms5

- Karam与TDD

bijian1013

KaramTDD

一.TDD

测试驱动开发(Test-Driven Development,TDD)是一种敏捷(AGILE)开发方法论,它把开发流程倒转了过来,在进行代码实现之前,首先保证编写测试用例,从而用测试来驱动开发(而不是把测试作为一项验证工具来使用)。

TDD的原则很简单:

a.只有当某个

- [Zookeeper学习笔记之七]Zookeeper源代码分析之Zookeeper.States

bit1129

zookeeper

public enum States {

CONNECTING, //Zookeeper服务器不可用,客户端处于尝试链接状态

ASSOCIATING, //???

CONNECTED, //链接建立,可以与Zookeeper服务器正常通信

CONNECTEDREADONLY, //处于只读状态的链接状态,只读模式可以在

- 【Scala十四】Scala核心八:闭包

bit1129

scala

Free variable A free variable of an expression is a variable that’s used inside the expression but not defined inside the expression. For instance, in the function literal expression (x: Int) => (x

- android发送json并解析返回json

ronin47

android

package com.http.test;

import org.apache.http.HttpResponse;

import org.apache.http.HttpStatus;

import org.apache.http.client.HttpClient;

import org.apache.http.client.methods.HttpGet;

import

- 一份IT实习生的总结

brotherlamp

PHPphp资料php教程php培训php视频

今天突然发现在不知不觉中自己已经实习了 3 个月了,现在可能不算是真正意义上的实习吧,因为现在自己才大三,在这边撸代码的同时还要考虑到学校的功课跟期末考试。让我震惊的是,我完全想不到在这 3 个月里我到底学到了什么,这是一件多么悲催的事情啊。同时我对我应该 get 到什么新技能也很迷茫。所以今晚还是总结下把,让自己在接下来的实习生活有更加明确的方向。最后感谢工作室给我们几个人这个机会让我们提前出来

- 据说是2012年10月人人网校招的一道笔试题-给出一个重物重量为X,另外提供的小砝码重量分别为1,3,9。。。3^N。 将重物放到天平左侧,问在两边如何添加砝码

bylijinnan

java

public class ScalesBalance {

/**

* 题目:

* 给出一个重物重量为X,另外提供的小砝码重量分别为1,3,9。。。3^N。 (假设N无限大,但一种重量的砝码只有一个)

* 将重物放到天平左侧,问在两边如何添加砝码使两边平衡

*

* 分析:

* 三进制

* 我们约定括号表示里面的数是三进制,例如 47=(1202

- dom4j最常用最简单的方法

chiangfai

dom4j

要使用dom4j读写XML文档,需要先下载dom4j包,dom4j官方网站在 http://www.dom4j.org/目前最新dom4j包下载地址:http://nchc.dl.sourceforge.net/sourceforge/dom4j/dom4j-1.6.1.zip

解开后有两个包,仅操作XML文档的话把dom4j-1.6.1.jar加入工程就可以了,如果需要使用XPath的话还需要

- 简单HBase笔记

chenchao051

hbase

一、Client-side write buffer 客户端缓存请求 描述:可以缓存客户端的请求,以此来减少RPC的次数,但是缓存只是被存在一个ArrayList中,所以多线程访问时不安全的。 可以使用getWriteBuffer()方法来取得客户端缓存中的数据。 默认关闭。 二、Scan的Caching 描述: next( )方法请求一行就要使用一次RPC,即使

- mysqldump导出时出现when doing LOCK TABLES

daizj

mysqlmysqdump导数据

执行 mysqldump -uxxx -pxxx -hxxx -Pxxxx database tablename > tablename.sql

导出表时,会报

mysqldump: Got error: 1044: Access denied for user 'xxx'@'xxx' to database 'xxx' when doing LOCK TABLES

解决

- CSS渲染原理

dcj3sjt126com

Web

从事Web前端开发的人都与CSS打交道很多,有的人也许不知道css是怎么去工作的,写出来的css浏览器是怎么样去解析的呢?当这个成为我们提高css水平的一个瓶颈时,是否应该多了解一下呢?

一、浏览器的发展与CSS

- 《阿甘正传》台词

dcj3sjt126com

Part Ⅰ:

《阿甘正传》Forrest Gump经典中英文对白

Forrest: Hello! My names Forrest. Forrest Gump. You wanna Chocolate? I could eat about a million and a half othese. My momma always said life was like a box ochocol

- Java处理JSON

dyy_gusi

json

Json在数据传输中很好用,原因是JSON 比 XML 更小、更快,更易解析。

在Java程序中,如何使用处理JSON,现在有很多工具可以处理,比较流行常用的是google的gson和alibaba的fastjson,具体使用如下:

1、读取json然后处理

class ReadJSON

{

public static void main(String[] args)

- win7下nginx和php的配置

geeksun

nginx

1. 安装包准备

nginx : 从nginx.org下载nginx-1.8.0.zip

php: 从php.net下载php-5.6.10-Win32-VC11-x64.zip, php是免安装文件。

RunHiddenConsole: 用于隐藏命令行窗口

2. 配置

# java用8080端口做应用服务器,nginx反向代理到这个端口即可

p

- 基于2.8版本redis配置文件中文解释

hongtoushizi

redis

转载自: http://wangwei007.blog.51cto.com/68019/1548167

在Redis中直接启动redis-server服务时, 采用的是默认的配置文件。采用redis-server xxx.conf 这样的方式可以按照指定的配置文件来运行Redis服务。下面是Redis2.8.9的配置文

- 第五章 常用Lua开发库3-模板渲染

jinnianshilongnian

nginxlua

动态web网页开发是Web开发中一个常见的场景,比如像京东商品详情页,其页面逻辑是非常复杂的,需要使用模板技术来实现。而Lua中也有许多模板引擎,如目前我在使用的lua-resty-template,可以渲染很复杂的页面,借助LuaJIT其性能也是可以接受的。

如果学习过JavaEE中的servlet和JSP的话,应该知道JSP模板最终会被翻译成Servlet来执行;而lua-r

- JZSearch大数据搜索引擎

颠覆者

JavaScript

系统简介:

大数据的特点有四个层面:第一,数据体量巨大。从TB级别,跃升到PB级别;第二,数据类型繁多。网络日志、视频、图片、地理位置信息等等。第三,价值密度低。以视频为例,连续不间断监控过程中,可能有用的数据仅仅有一两秒。第四,处理速度快。最后这一点也是和传统的数据挖掘技术有着本质的不同。业界将其归纳为4个“V”——Volume,Variety,Value,Velocity。大数据搜索引

- 10招让你成为杰出的Java程序员

pda158

java编程框架

如果你是一个热衷于技术的

Java 程序员, 那么下面的 10 个要点可以让你在众多 Java 开发人员中脱颖而出。

1. 拥有扎实的基础和深刻理解 OO 原则 对于 Java 程序员,深刻理解 Object Oriented Programming(面向对象编程)这一概念是必须的。没有 OOPS 的坚实基础,就领会不了像 Java 这些面向对象编程语言

- tomcat之oracle连接池配置

小网客

oracle

tomcat版本7.0

配置oracle连接池方式:

修改tomcat的server.xml配置文件:

<GlobalNamingResources>

<Resource name="utermdatasource" auth="Container"

type="javax.sql.DataSou

- Oracle 分页算法汇总

vipbooks

oraclesql算法.net

这是我找到的一些关于Oracle分页的算法,大家那里还有没有其他好的算法没?我们大家一起分享一下!

-- Oracle 分页算法一

select * from (

select page.*,rownum rn from (select * from help) page

-- 20 = (currentPag