防火墙

防火墙

在生活中----用于阻止火势蔓延的一堵墙(主要是石膏板 哈哈哈)

在网络中(从建筑里的概念引用过来的)---在遭受入侵时,做内外网隔离的策略叫做防火墙

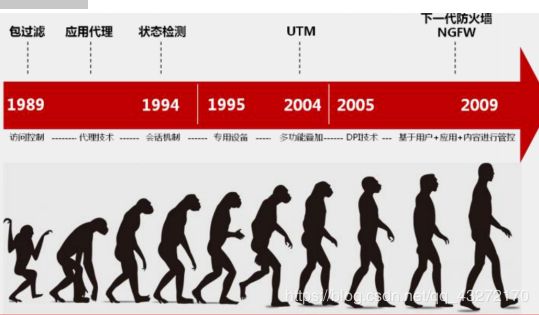

发展史:

第一阶段:包过滤阶段(1989年):

如图所示:R0上做了G0/0->G0/1方向的NAT,此时左边可以访问右边的外网server1;

在知道对端网络部署的情况下,当server1没有工作时,PC1可以构造一个包很容易的就穿过了NAT+ACL;原理:NAT穿越时会有一个转换表(记录了IP地址的转换和内外端口号的转换)。

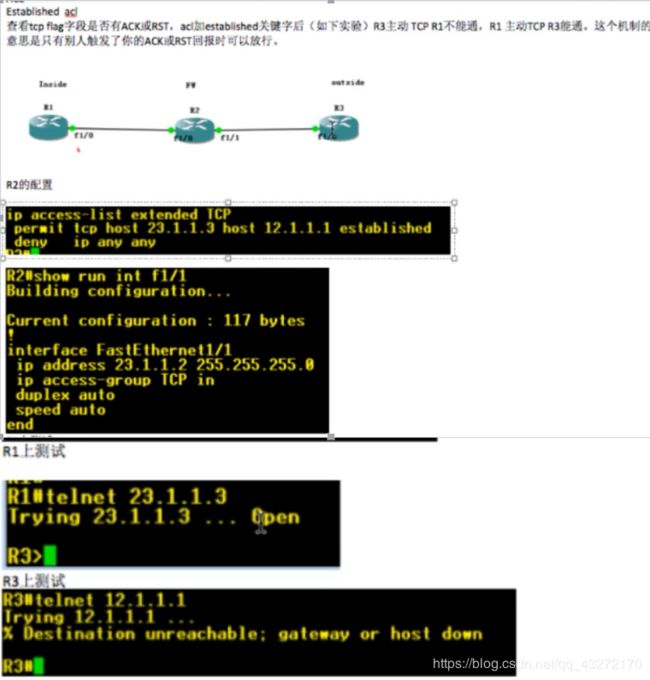

②ACL+TCP{ACK+RST(释放链接)} Eatablished ACL

查看tcp flag字段是否有ACK或RST,这个机制的意思是只有别人触发了你的ACK或RST回报时才可以放行。

缺点:当大量的向服务器发送ACK+RST,导致服务器无法正常工作;

只能用于TCP协议,UDP,CIMP等无法实现。

③自反ACL:

原理:当配置正常ACL时如果流量出去,就会在进来的接口上生成一个与其相反的ACL对进来的路由进行过滤。(只有出去了才会让其进来)

缺点:逐包匹配,如果包过多就会引起路由器负载问题;

破解:利用端口扫描技术,做一个回城的包就可以进行穿透。

总结:

原始:ACL+nat(Pat)+静态nat(用于出去)

攻破:换地址+端口号(转换表存在时)---伪造包

加强手段:

1.使用established ACL ->利用tcp的flag字段(局限性较强,无法防止ack,SYN和RST以及UDP/ICMP等的攻击)。

第二代:代理服务器技术(堡垒机):(先将包发给代理服务器,服务器拆开查一遍之后重新封装,然后转发给内部网络)主要用SOCKS协议。

优点:可以对应用层进行过滤;

缺点:比包过滤防火墙性能还低下。

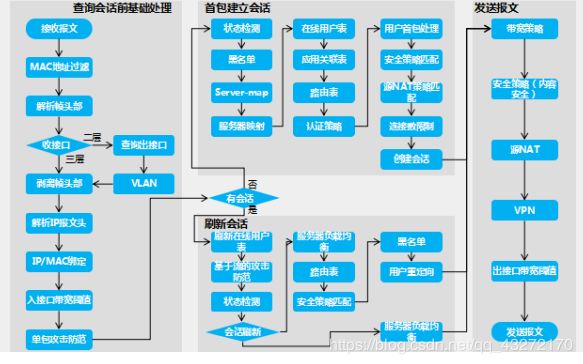

第三代:状态防火墙(将网络上的数据用流的形式对待,流在防火墙经过会形成——会话表)

1)流的第一个包进入防火墙,防火墙先去匹配规则,如果规则允许会到第二步,如 果不允许,丢弃。(路由规则、NAT的规则、策略)。

2)会为流建立会话表,后续所有流的包直接匹配会话表进行转发。

案列:如果PC访问百度,会话表会生成窗口大小、序列号等一些预期值,回城流量需要匹配上这个预期值,否则无法进来。

原理:

对于TCP报文

开启状态检测机制时,首包(SYN报文)建立会话表项。对除SYN报文外的其他报文,如果没有对应会话表项(设备没有收到SYN报文或者会话表项已老化),则予以丢弃,也不会建立会话表项。

关闭状态检测机制时,任何格式的报文在没有对应会话表项的情况下,只要通过各项安全机制的检查,都可以为其建立会话表项。

对于UDP报文

UDP是基于无连接的通信,任何UDP格式的报文在没有对应会话表项的情况下,只要通过各项安全机制的检查,都可以为其建立会话表项。

对于ICMP报文

开启状态检测机制时,没有对应会话的ICMP应答报文将被丢弃。

关闭状态检测机制时,没有对应会话的应答报文以首包形式处理

1、 不检查数据区

2、 建立连接状态表

3、 前后报文相关

4、 应用层控制很弱

这种防火墙技术通过一种被称为“状态监视”的模块,在不影响网络安全正常工作的前提下采用抽取相关数据的方法对网络通信的各个层次实行监测,并根据各种过滤规则作出安全决策。

会话列表:

会话是状态检测防火墙的基础,每一个通过防火墙的数据流都会在防火墙上建立一个会话表项,以五元组(源目的IP地址、源目的端口、协议号)为Key值,通过建立动态的会话表提供域间转发数据流更高的安全性。

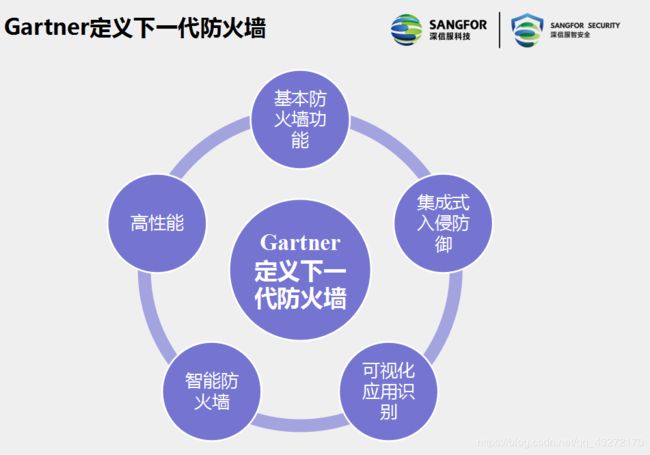

下一代防火墙在五元组基础上增加用户、应用字段扩展为七元组。

下一代防火墙会话表包括七个元素:

源IP地址、源端口、目的IP地址、目的端口、协议号、用户(深信服)、应用

超时机制:1)握手阶段会话表超时时间一般60s,防止tcp半开攻击。

DOS攻击的防御,建立一个cookie表记录与他握手的源地址,如果第X(调整)次握手再来握手,检测cookie如果有记录就不处理,不会ACK不把握手防止在two-way timeout表。对于DDOS无效。

防火墙技术可以设置会话表的连接次数,也可以防止DOS攻击。

2)握手成功一般会话表的超时时间为60min。

转发机制:

FTP的问题?

请求和传输分为俩个端口实现,传输由服务器主动发出,防火墙的会话表是没有这个状态的,导致FTP传输无法成功。

端口检测技术。检查21号端口的传输的数据的数据部分(应用层)查看传输的协商端口,然后在防火墙上开放此端口。

这种技术会使得防火墙性能下降(会将应用层的包拆开)。

UDP的问题?

没有flag字段,所以检测的元素会变少,防御效果会减弱。而且udp是无连接的,只能通过源目IP,端口去判断。

UDP对防火墙来讲也会创建虚连接会话表。

ICMP的问题?

没有端口,防御能力继续下降。一般防火墙会默认禁止icmp回报。

针对应用层的攻击?

会话表无法查看应用层的内容,无法防止基于应用的攻击。

第四代UTM多功能防火墙:

网络边界设备过多,有路由器、防火墙、IPS、应用代理(管理流量、上网行为)、WAF(web 过滤)、防毒墙、漏洞检测、负责均衡设备。

深信服下一代防火墙NGAF:

补充:沙盒技术

将该病毒或者程序在单独的内存中让其工作,若发现有攻击行为将其隔离。