《CCNP安全Secure 642-637认证考试指南》——6.4节为Cisco ACS配置EAP-FAST

本节书摘来自异步社区《CCNP安全Secure 642-637认证考试指南》一书中的第6章,第6.4节为Cisco ACS配置EAP-FAST,作者【美】Sean Wilkins , Trey Smith,更多章节内容可以访问云栖社区“异步社区”公众号查看

6.4 为Cisco ACS配置EAP-FAST

CCNP安全Secure 642-637认证考试指南

EAP-FAST是Cisco开发的专有协议,它采用PAC(共享密钥)创建TLS隧道,请求方的身份信息通过隧道传输给认证服务器。

为Cisco ACS配置EAP-FAST时,管理员需要完成以下工作。

任务1 配置RADIUS服务器参数。

任务2 配置EAP-FAST。

任务3 配置用户认证数据库。

任务4 产生用户PAC文件(可选)。

任务5 为用户配置网络访问限制(NAR)(可选)。

任务6 启用记录认证成功的日志。

6.4.1 配置选择

配置EAP-FAST之前,管理员需要考虑以下问题。

确定是否使用NAR。NAR机制可以对认证用户做进一步限制,如仅给予来自某些地址的用户访问网络资源的权限。NAR的参数较多,管理员应根据需要进行配置。

确定PAC文件的部署方式。如果认证方与认证服务器之间的网络路径可信,可以考虑让认证服务器自动部署PAC文件,否则应采用手动方式部署PAC文件。

确定采用何种用户数据库。Cisco ACS既可以使用内部数据库对用户进行认证,也可以使用Windows Active Directory等外部数据库验证请求方提供的身份凭证。外部数据库具备单点登录的特性,并能在一定程度上简化管理工作。

6.4.2 配置示例

我们通过下面的例子说明如何为Cisco ACS配置EAP-FAST。要求认证的用户既可以是配置了请求方软件的客户,也可以是没有配置请求方软件的访客。用户与局域网交换机的访问端口相连,采用用户名与密码作为身份凭证。认证服务器采用EAP-FAST作为外部认证协议,EAP-MSCHAPv2作为内部认证协议。Cisco路由器作为认证方,其管理IP地址为192.168.1.1。VLAN 100作为访客VLAN,只提供互联网接入服务。Cisco ACS 4.2为认证服务器,其IP地址为10.1.1.1,采用RADIUS协议进行802.1X认证。

任务1:配置RADIUS服务器参数

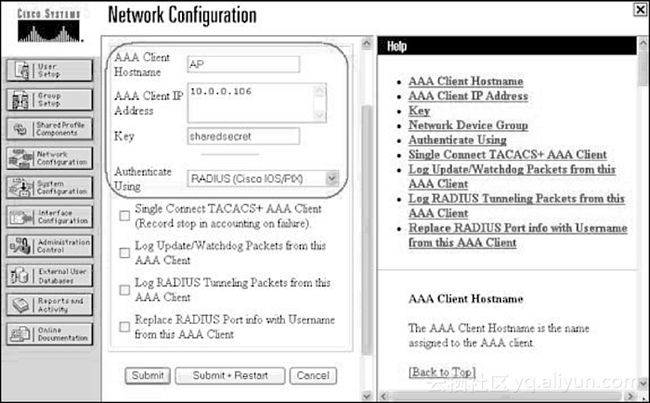

在认证开始之前,必须将启用802.1X的交换机、路由器或接入点配置为Cisco ACS的AAA客户。读者可以参考图6-4进行设置。

步骤1 在导航栏中点击Network Configuration,打开网络配置窗口。

步骤2 点击AAA客户表下方的Add Entry按钮。

步骤3 在AAA Client Hostname文本框中输入交换机的名称。

步骤4 在AAA Client IP Address文本框中输入交换机的IP地址。

步骤5 在Key文本框中输入认证密钥,该密钥与管理员在交换机上使用命令aaa-server host1配置的RADIUS服务器密钥必须相同。

步骤6 从Authenticate Using下拉菜单中选择RADIUS (Cisco IOS/PIX)。

步骤7 点击Submit + Restart按钮。

从图6-4中可以观察到,AAA客户的名称被设置为“AP”,IP地址被设置为“10.0.0.106”。Cisco ACS与交换机之间采用RADIUS协议相互通信,二者配置的认证密钥为“sharedsecret”。

注意:

如果交换机、路由器或接入点没有被配置为Cisco ACS的AAA客户,Cisco ACS将拒绝请求方的认证要求,从而导致认证失败。

任务2:配置EAP-FAST

读者可以参考图6-5为Cisco ACS配置EAP-FAST。

步骤1 在导航栏中点击System Configuration,打开系统配置窗口。

步骤2 点击Global Authentication Setup,打开全局认证设置窗口。

步骤3 勾选Allow EAP-FAST以启用EAP-FAST。

步骤4 在Authority ID Info文本框中为Cisco ACS输入一个唯一的名称(如主机名)。我们采用“Cisco”作为Authority ID。

步骤5 如果交换机与Cisco ACS之间的网络路径可信,勾选Allow anonymous in-band PAC provisioning,允许Cisco ACS自动(匿名)部署PAC文件。如果二者之间的网络路径不可信,则不要勾选该选项,管理员应通过手动方式将PAC文件导入请求方。

步骤6 在Network Access Profile配置窗口中勾选Allowed inner methods中的EAP-MSCHAPv2,采用该协议作为内部认证协议。

步骤7 点击Submit + Restart按钮。

任务3:配置用户认证数据库

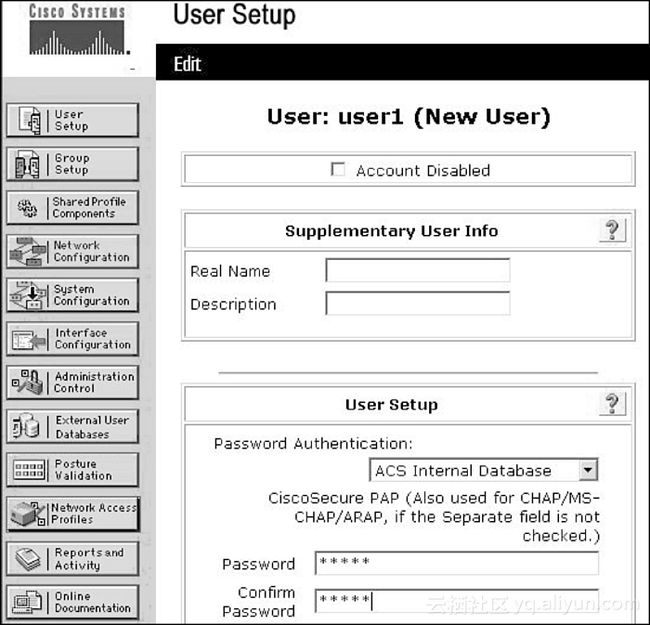

接下来,管理员需要在Cisco ACS的内部数据库中创建用户账户(参见图6-6)。如有必要,也可以使用外部数据库验证请求方的身份。

步骤1 在导航栏中点击User Setup,打开用户设置窗口。

步骤2 在User文本框中输入一个唯一的用户名。点击Add/Edit,打开编辑用户窗口。

步骤3 为用户输入密码,并将该用户加入到组中。

步骤4 点击Submit按钮。

任务4:产生用户PAC文件(可选)

如果请求方与认证服务器之间的网络路径不可信,则应采用手动方式配置PAC文件。PAC文件由认证服务器产生,并由管理员手动部署给请求方。

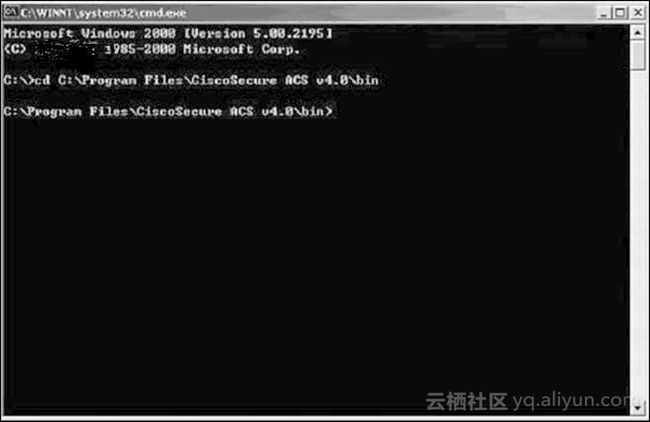

步骤1 以管理员身份登录Cisco ACS并打开命令提示符窗口(参见图6-7),然后进入某个临时文件夹。

步骤2 运行CSUtil.exe命令(带参数-t与-a),让Cisco ACS产生PAC文件。

步骤3 将产生的PAC文件从临时文件夹导入每个请求方。

注意:

采用自动(匿名)方式时,认证服务器在第一次认证时将PAC文件部署给客户。采用手动方式时,管理员需要将PAC文件导入每个请求方。

图6-7 命令提示符窗口

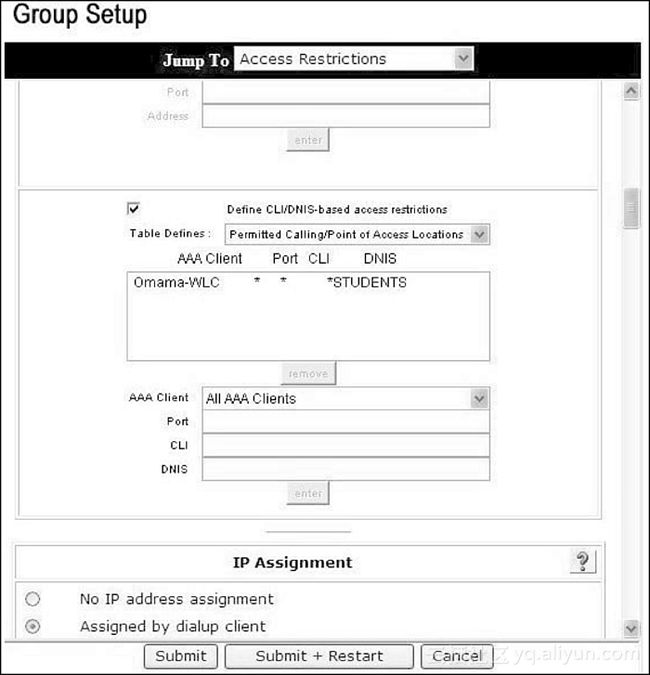

任务5:为用户配置NAR(可选)

管理员可以通过NAR对用户作进一步限制,如只接受来自特定RADIUS用户的认证请求。

步骤1 在导航栏中点击Group Setup,打开组设置窗口。

步骤2 选择希望限制的用户账户,并点击包含这些账户的组。点击Edit Settings,打开组设置窗口(参见图6-8)。

图6-8 组设置(Group Setup)窗口

步骤3 找到Network Access Restrictions,勾选Define CLI/DNIS-based access restrictions。从下方的区域中选择接受认证请求的设备或设备组,并在Port、CLI与DNIS文本框中输入星号(*)。

步骤4 点击Submit + Restart按钮。对所有需要配置NAR的组重复上述过程。

任务6:启用记录认证成功的日志

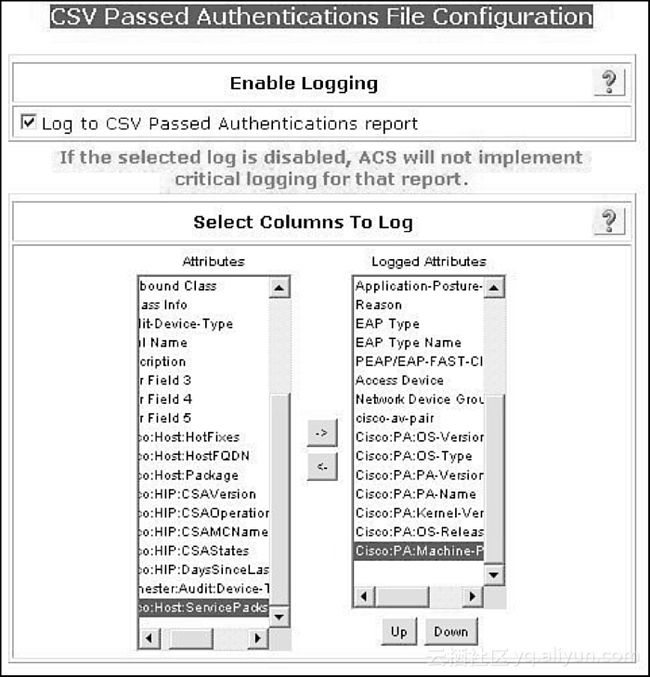

Cisco ACS可以将用户认证的情况记录在案以备查阅,不过记录成功认证的功能在默认情况下是关闭的。管理员可以参考图6-9启用日志记录。

图6-9 CSV通过认证文件配置(CSV Passed Authentication File Configuration)窗口

步骤1 在导航栏中点击System Configuration,打开系统配置窗口。

步骤2 点击Logging,打开日志配置窗口。

步骤3 在ACS Reports的CSV一栏中,点击Passed Authentication旁边的Configure,打开CSV成功认证文件配置窗口。

步骤4 勾选Log to CSV Passed Authentications report。

步骤5 点击Submit按钮。

1完整格式为aaa-serverserver_tag [(if_name)]hostserver_ip [key] [timeoutseconds]。其中server_tag为服务器组名,if_name为服务器所在的接口名,server_ip为服务器IP地址,key为认证密钥,timeoutseconds为认证请求的超时间隔。——译者注