工业互联网问题分析——工业(工控)系统信息安全专题培训心得

最近,参加了2018年黑龙江省工业信息安全专题培训,震惊如下几个案例。

案例一:

2010年6月被发现的震网(Stuxnet)病毒,破坏了伊朗纳坦兹的核设施,并最终使伊朗的布什尔核电站推迟启动事件。

震网(Stuxnet),是一种Windows平台上的计算机蠕虫,2010年6月首次被白俄罗斯安全公司VirusBlokAda发现,它的传播是从2009年6月开始甚至更早。它是首个针对工业控制系统的蠕虫病毒,利用西门子公司控制系统(SIMATIC WinCC/Step7)存在的漏洞感染数据采集与监控系统(SCADA),能向可编程逻辑控制器(PLC)写入代码并将代码隐藏。

该蠕虫的可能目标为伊朗使用西门子控制系统的高价值基础设施。[据报道,该蠕虫病毒可能已感染并破坏了伊朗纳坦兹的核设施,并最终使伊朗的布什尔核电站推迟启动。

案例二:

2012年,《纽约时报》报导,美国官员承认这个病毒是由美国国家安全局在以色列协助下研发,以奥林匹克网络攻击行动为计划代号,目的在于阻止伊朗发展核武[1.维基百科]。

2016年1月6日,据英国《金融时报》报道,上周乌克兰电网系统遭黑客攻击,数百户家庭供电被迫中断,这是有史以来首次导致停电的网络攻击,此次针对工控系统的攻击无疑具有里程碑意义,引起国内外媒体高度关注。

本次攻击来自俄罗斯黑客组织,使用的恶意软件被称为BlackEnergy(黑暗力量)。

Black Energy入侵目标主机的过程,是黑客通过收集目标用户邮箱,然后向其定向发送携带恶意文件的Spam邮件,疏于安全防范的用户打开了带宏病毒的Office文档即可运行恶意安装程序,注入系统关键进程svchost.exe(注入体main.dll),main.dll会开启本地网络端口,使用HTTPS协议主动连接外网主控服务器,一旦连接成功,开始等待黑客下发指令就可以下载其他黑客工具或插件[2.FREEBUF]。

案例三:

台积电突遭勒索病毒侵袭 预计三季度损失1.7亿美元。

2018年8月3日晚间,台湾媒体曝出,台积电突遭电脑病毒感染。据称,受感染的厂区包括竹科Fab 12、中科Fab 15、南科Fab 14等主要晶圆厂厂区的机台。台积电检查发现,此次感染的病毒为“Wanna Cry”的一个变种,直接影响是,受感染后的电脑宕机或者重复开机。

上述三个简明案例,揭示了工控系统安全问题已经影响到我们的日常生活。比如说、电网供电、自来水供水、交通信号系统、楼宇电梯控制等等,都与工控系统密切相关,如果有人入侵到电梯控制系统中,那将是个可怕的事情。

所以,我们应该重视工业信息安全工作,配合国际关于工业控制系统信息安全行动计划(2018——2020),自下而上的重点提升工控安全势态感知、安全防护和应急处置能力。

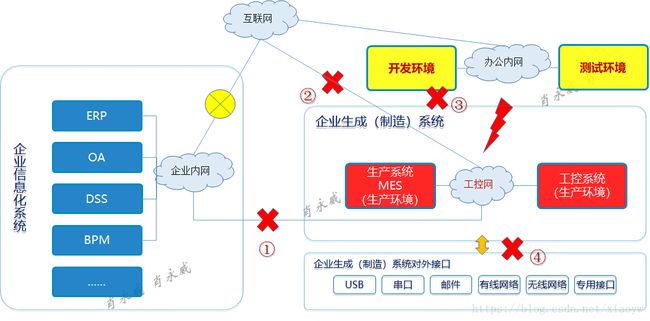

上图是以IT人员的视角看工控信息安全,图中标识出4个重要防护点:

① 企业内网是病毒易于入侵的接口,通常是企业网物理或逻辑隔离,属于边界防护;

② 互联网是容易遭到攻击、木马及病毒入侵的入口,培训会上工大天创研发总监刘文跃多次强调隔离互联网,如下表“SCADA”全网显现数量(某区域工业系统设备接入互联网情况)所示:

| SCADA | 数量 |

|---|---|

| Niagara fox系统 | 27206 |

| 研华WebAccess | 334 |

| Intouche组态软件 | 257 |

| 亚控Kingview | 231 |

| 力控Forcecontrol | 213 |

| 亚控KingSCADA | 49 |

| 资金桥Realinfo组态软件 | 43 |

③ 开发环境、测试环境容易被攻击者作为跳板,攻击内网。

据国家工业信息安全发展研究中心的李俊博士讲,他曾经评估过某工业互联网平台信息安全,发现其开发环境、测试环境、生产环境互通,原厂技术人员解释到他们开发完成后,经过严格测试,按流程发布生产环境。李俊博士说,如果非法控制了你们对外的演示环境,基于此环境植入恶意代码,随着你们发布App时,发布到生产环境,将会怎么样?听到这里,原厂技术人马上回去组织资源进行整改。

④ 生成环境中终端、服务器外设,例如USB接口,是很容易被利用侵入口,典型的案例如李俊博士讲到伊朗“震网”病毒,据说是间谍把植入病毒的U盘放置到伊朗电厂附近,让电厂工作人员捡到,就有机会了。

另外,国家工业信息安全发展中心高级工程师刘京娟讲到,随着2017年3月至12月,维基解密已持续泄露了共计24批CIA机密文件,其中大部分是网络武器,大批网络武器泄露降低工业系统攻击门槛,包括:恶意程序、病毒、木马、恶意程序远程控制系统等等。

“互联网”时代,以移动互联网、物联网、云计算、大数据为代表的信息技术在推动全球新一轮的技术革命的同时,也正在推动新一轮工业革命。

新一轮工业革命体现在2013年德国提出的工业4.0、2014年美国提出的工业互联网,以及后来2015年的“中国制造2025”,在这样的大趋势下,工业系统建设重视发展,轻安全的现状,将被打破,并促进组织机构改革,工业系统信息安全由封闭转向开放是堵不住了,互联互通、信息共享已经走在路上了。

工业信息安全将由重边界防护向全流程监管方向发展。

工业生产环境,大部分还是处于隔离的状态,即互联互通的需求存在,也是需要在边界建立强保护措施,例如电力的生产控制大区和管理信息大区的单向隔离要求达到或者接近物理隔离的水平、石化行业的数采网和信息网同样增加了网闸进行隔离。这种措施确实是可以有效保障安全威胁因缺少边界防护从办公信息网渗透到生产网络环境中,但也同时形成了企业人员认为隔离即是安全的固定思维,再加上生产环境中的针对信息安全的保障制度和保障措施的执行缺失,工业控制系统“带病工作”的现象极为普遍。企业为保障生产任务,又不能彻底解决安全问题,周而复始积累了大量的安全隐患。因此,从政府及行业监管和企业自身安全需求的双向驱动下,企业安全建设不会再停留在只重边界防护建设的思想之上,同时工控安全防内大于防外的认识会不断完善,风险管理的体系会逐渐形成,企业的全流程安全监管成为主要的保障措施。

按工业控制系统信息安全行动计划(2018——2020)部署,其中,“一库一网三平台”包括:

“一网”,是指建设全国工控安全监测网络;

“一库”,是指工控安全应急资源库;

“三平台”,是指工控安全仿真测试平台、信息共享平台和信息通报平台。

结合当前智慧油田研发工作,工业物联网(IIoT)带来了更大安全挑战,例如采油生产现场,涉及到Zigbee、RTU、单片机、PLC等设备,以及Modbus通讯协议等等。

现代化运营、生产力提升和操作效率提高的压力,促使研发企业、厂商纷纷引入互联网技术和产品,尤其是IIoT。然而,连接的增加,抹去了工业网络与IT网络之间一贯的物理隔离。很多IIoT技术缺乏防护,不能确保设备不被黑客利用。因此,这些设备很可能将ICS暴露在大量网络威胁和漏洞利用尝试之下。

例如工业云平台架构在传统三层云架构基础上,将敏捷交付、DevOps、微服务架构、组织变革等融为一体,预置了丰富的公共服务,打造了独特的云平台+内容服务能力,基于PaaS云平台的大数据服务能够充分发挥云的弹性、敏捷、高效的应用优势。同时,其也面临工业控制信息安全更大的挑战。

当前的解决方案可以参照工业控制系统信息安全行动计划(2018——2020),先管理后技术,从管理入手,成效快、成本低。比如行动计划中“五大能力提升行动”,包括:安全管理、态势感知、安全防护、应急处置、产业发展。如何做?行动计划中给出了《工业控制系统信息安全防护能力评估工作管理办法》,通过自评及专业机构评估,来提高工业信息安全能力。

作为IIot及工业安全研发企业,需要加快安全技术提升,满足当前安全态势需求,例如某科技公司提出的七种武器:一是安全软件选择与管理、二是物理和环境安全防护、三是配置和补丁管理、四是身份认证、五是边界安全防护、六是远程访问安全、七是安全监测。

经过这次培训,全新的认识到“互联网”能为工业控制系统带来巨大创造力和生产力的同时,也将引入更加复杂、严峻的安全问题。打破传统隔离、防、堵的思想和方法,建立以安全能力提升、信息共享、建立安全监测网络,以及应急处理和应急资源库所形成全流程管理体系。

参考:

《2018年黑龙江省工业信息安全专题培训教材》 2018年8月 哈尔滨