区块链安全咨询公司 曲速未来消息:Mirai和Gafgyt是两个最着名的物联网僵尸网络,它们再次分叉,新的变种在企业部门偷看,用于创建或补充他们的分布式攻击的拒绝服务资源。

Mirai活动正在增加:运营Mirai追踪器的美国安全研究员Troy Mursch曾讲过,Sora并不是唯一一个看到复苏的人,并且Mirai攻击的数量一直在稳步增加。

1.从今年到目前为止,已经从86,063个独特的源IP中观察到与Mirai类似签名匹配的传入流量。

2.峰值于6月开始。就有类似的观察。

“即使设备重新启动,它们也会再次成为新的目标,因为潜在的漏洞永远不会被修补,”Mursch说,指出了对没有安全补丁的过时设备的指责。

在此之前,Mirai将继续困扰物联网场景和整个互联网。

几年前,两种恶意软件的代码都进入了公共空间,有抱负的网络犯罪分子开始催生他们自己的版本。

大多数时候,这些突变并没有什么有趣之处,但最新的替代品显示出对商业设备的偏爱。

据有报告显示,新的Mirai和Gafgyt增加了他们利用一些旧漏洞的漏洞利用代码库。

Mirai现在的目标是运行未修补的Apache Struts的系统,这个版本在去年的Equifax漏洞中遭到攻击。(Equifax是美国最大的消费者信用报告和其他金融服务提供商之一,当时表示,它是攻击的受害者,在那期间,攻击者对超过1.43亿客户的细节进行了抨击。)CVE-2017-5638已经修复了一年多,但除非它被彻底根除,否则网络犯罪分子将有尽可能多的理由将它添加到他们的技巧库中,因为有些设备可以使用它。

Mirai包中的漏洞利用数量现已达到16个。其中大部分都是为了破坏路由器,NVR,摄像机和DVR等连接设备。

Gafgyt,也称为Baslite,通过在SonicWall的全球管理系统(GMS)的不受支持的版本中针对新发现的漏洞(CVE-2018-9866,具有完美的严重性评分)来查看业务设备。

在针对此漏洞发布Metasploit模块后不到一周,第42单元在8月5日发现了新样本。

感染Gafgyt的设备可以扫描其他成熟的设备,以便妥协并提供适当的利用。恶意软件中存在的另一个命令是发起Blacknurse攻击:一种影响CPU负载的低带宽ICMP攻击,能够对众所周知的防火墙进行拒绝服务。

两个新变种背后的威胁演员相同

如果新Mirai和Gafgy所针对的系统类型只暗示同一个演员在他们后面,安全研究人员发现了证据:两个样本都托管在同一个域中。

8月,该域名解析为不同的IP地址,间歇性地托管了Gafgyt利用SonicWall错误的样本。

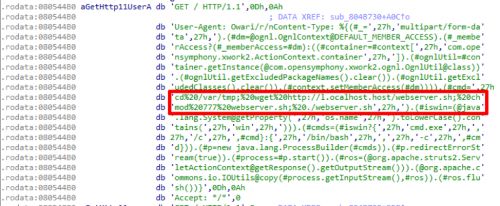

Apache Struts利用多漏洞Mirai变种

在新变种中针对Apache Struts的攻击找到了目标CVE-2017-5638,这是一个通过精心设计的Content-Type,Content-Disposition或Content-Length HTTP标头的任意命令执行漏洞。其格式下图所示,有效负载突出显示。

SonicWall GMS利用Gafgyt变体

漏洞攻击所针对的漏洞CVE-2018-9866源于缺乏对set_time_config方法的XML-RPC请求的清理。如下图显示了示例中使用的漏洞,其中突出显示了有效负载。

在针对此漏洞发布Metasploit模块后不到一周,这些样本首次出现在8月5日。然而所发现的样本是使用Gafgyt代码库而不是Mirai构建的。

区块链安全咨询公司曲速未来表示:通过这些物联网/ Linux僵尸网络将针对Apache Struts和SonicWall的攻击结合起来可能表明从消费者设备目标到企业目标的更大变动。

本文内容由 曲速未来 (WarpFuture.com) 安全咨询公司编译,转载请注明。 曲速未来提供包括主链安全、交易所安全、交易所钱包安全、DAPP开发安全、智能合约开发安全等相关区块链安全咨询服务。