Linux——系统安全及应用(系统账号清理-终端控制-系统弱口令检测)

文章目录

- 一、系统账号清理

- 二、使用su命令切换用户

- 三、使用sudo机制提升权限

- 四、开关机安全控制

- 五、终端控制

- 六、禁止普通用户登录

- 五、系统弱口令检测

- 六、nmap命令

一、系统账号清理

1.1 将非登录用户的shell设为/sbin/nologin

useradd tom2

passwd tom2

usermod tom2 -s /sbin/nologin

cat /etc/passwd

1.2 锁定长期不用的账号

1.2 锁定长期不用的账号

方法一: usermod -L tom2

解锁账号

usermod -U tom2

方法二:进入vi /etc/shadow 将tom2的账号内容前面加!,也能实现不能登录的效果

1.2 删除无用的账号

userdel tom2

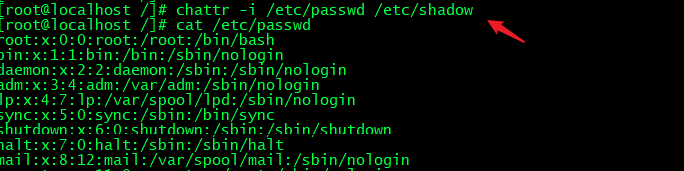

1.3 锁定账号文件passwd 、shadow

解锁账号文件passwd 、shadow

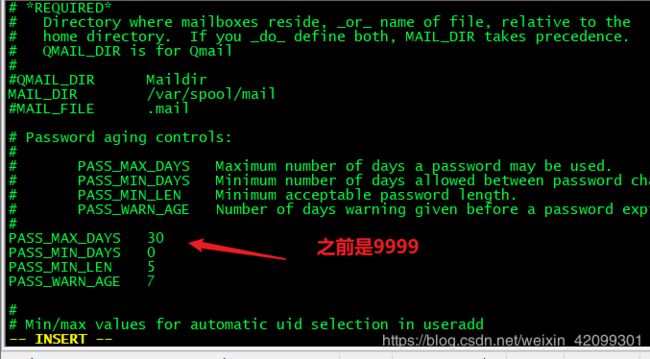

1.3 密码安全控制

(1)设置密码有效期

方法一:适用于新建用户

vi /etc/login.defs

PASS_MAX_DAYS 30

方法二:适用于已有用户

chage -M 30 tom3 //将用户tom3账号密码有效期设置为30天

chage -d 0 tom3 //将用户tom3下一次的登录需要重新修改密码

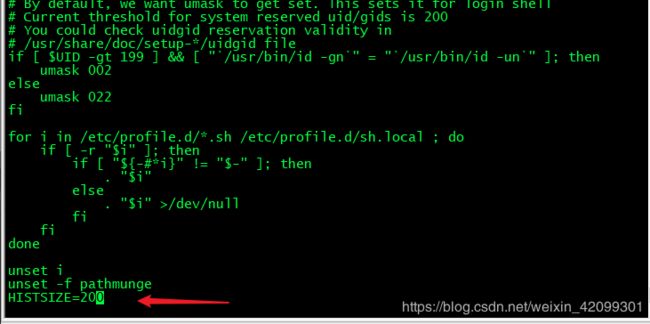

1.4 命令历史限制

vi /etc/profile

HISTSIZE=200 //限制200条命令跳数

[root@host~]#source /etc/profile //开启这个功能 //设置完之后都要输入启动命令

1.5 注销时自动清空命令历史

1.6 闲置600秒后自动注销

二、使用su命令切换用户

2.1 限制使用su命令的用户

- 将允许使用su命令的用户加入wheel组

- 启用pam_wheel认证模块

useradd tom1

passwd tom1

gpasswd -a tom1 wheel

vi /ect/pam.d/su

auth sufficient pam_rootok.so

auth required pam_wheel.so use_uid

将这两句的前面的#去掉

2.2 查看su操作记录

2.2 查看su操作记录

安全日志文件:/var/log/secure

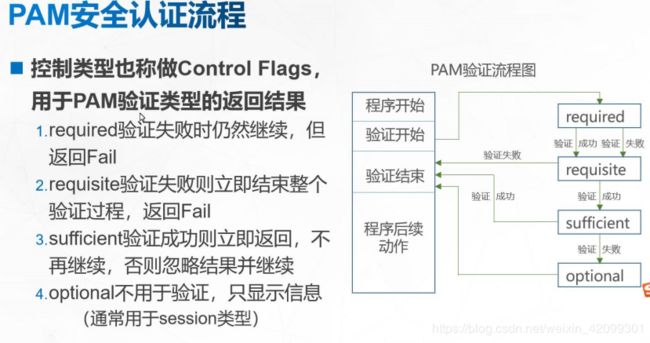

2.3 PAM认证原理

三、使用sudo机制提升权限

- 配置sudo授权 visudo 或者 vi /etc/sudoers

- 记录格式 用户 主机名列表 = 命令程序列表

四、开关机安全控制

4.1 调整BIOS引导设置

- 将第一引导设备设为当前系统所在硬盘

- 禁止从其他设备(光盘、U盘、网络)引导系统

- 将安全级别设为setup,并设置管理员密码

开机快速按fn+F2,进去BIOS界面,选择左右键移到BOOt修改引导启动

shift+,- 来调整。

4.2 grub限制

4.2 grub限制

centos7添加grub密码

(1)添加 密码

[root@localhost ~]# grub2-setpassword

Enter password:

Confirm password:

(2)查看是否添加

[root@localhost /]# cat /boot/grub2/user.cfg

GRUB2_PASSWORD=grub.pbkdf2.sha512.10000.9970689C89C0F2207DDD67AFDD309744908B84E5D2D6887F59307E3C9FD529568B8EC123E7CFB9323D7C70922D1258C632931EC38D178EAC3E49B3576858D1AE.DF9497BC3BD8C409CCAD08262A125986554755A02208D89A70F4D327C08848234C7954259950A73790D0F603925A73D5808459EC334C4AEC9A1A41C7F75A0D5D

验证:

验证:

reboot

![]() 重启快速按“e”进入

重启快速按“e”进入

输入账户密码即可进入

五、终端控制

Linux的终端就是控制台,是用户与内核交互的平台

Ctrl+Alt+F1组合键,可切换到第一个图形界面

Ctrl+Alt+F2 组合键可切换到第一个终端,依次到F6共是6个终端

5.1 禁止Ctrl+Alt+del快捷键

方法一: vi /etc/securetty 之后重启查看尝试设置

六、禁止普通用户登录

touch /etc/nologin //禁止普通用户登录

touch /etc/nologin //禁止普通用户登录

rm -rf /etc/nologin //撤销禁止普通用户登录

五、系统弱口令检测

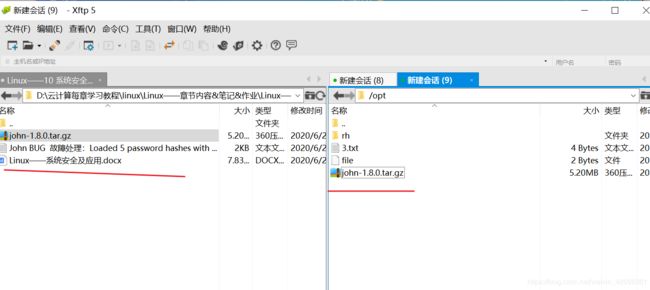

5.1 安装JR工具

安装方法make clean系统类型

5.2 检测弱口令账号

获得Linux/unix服务器的shadow文件

执行John程序,将shadow文件作为参数

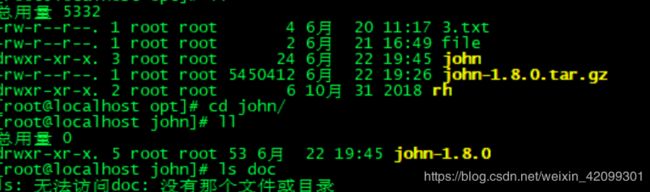

[root@localhost opt]# tar zxvf john-1.8.0.tar.gz -C /opt/john //解压缩文件

[root@localhost john]# ls -a

. … john-1.8.0

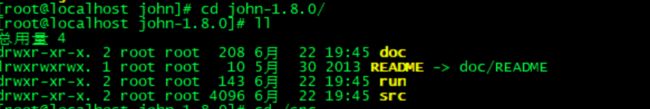

[root@localhost john]# cd john-1.8.0/

[root@localhost john-1.8.0]# ll

总用量 4

drwxr-xr-x. 2 root root 208 6月 22 19:45 doc

lrwxrwxrwx. 1 root root 10 5月 30 2013 README -> doc/README

drwxr-xr-x. 2 root root 143 6月 22 19:45 run

drwxr-xr-x. 2 root root 4096 6月 22 19:45 src

[root@localhost src]# make clean linux-x86-64 //进行编译

[root@localhost src]# cp /etc/shadow /root/shadow.txt //准备带破解的密码文件

[root@localhost john-1.8.0]# cd run/

[root@localhost run]# ./john /root/shadow.txt //执行暴力破解

[root@localhost run]# ./john --show /root/shadow.txt

Session aborted

[root@localhost run]# ./john --show /root/shadow.txt //查看已破解的文件

tom1:123:18435:0:99999:7:::

tom3:123:0:0:9999:7:::

2 password hashes cracked, 2 left

5.3 密码文件的暴力破解

准备好密码字典文件,默认为passwd.lst

执行John程序,结合–Wordlist=字典文件

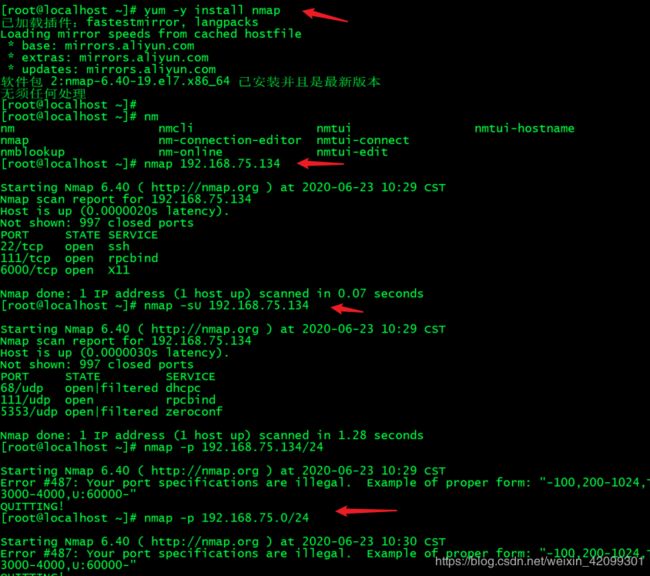

六、nmap命令

nmap是一个网络探测和安全扫描程序,系统管理者和个人可以使用这个软件扫描大型的网络,获取那台主机正在运行以及提供什么服务等信息。nmap支持很多扫描技术,例如:UDP、TCP connect()、TCP SYN(半开扫描)、ftp代理(bounce攻击)、反向标志、ICMP、FIN、ACK扫描、圣诞树(Xmas Tree)、SYN扫描和null扫描。从扫描类型一节可以得到细节。nmap还提供了一些高级的特征,例如:通过TCP/IP协议栈特征探测操作系统类型,秘密扫描,动态延时和重传计算,并行扫描,通过并行ping扫描探测关闭的主机,诱饵扫描,避开端口过滤检测,直接RPC扫描(无须端口影射),碎片扫描,以及灵活的目标和端口设定.

常用端口扫描选项

-sS:TCP SYN扫描(半开扫描)-nmap默认扫描项,不建立完整连接

-sT:TCP连接扫描-完整连接扫描,和telent端口类似

-sU:UDP扫描

-sY:SCTP INIT扫描-SCTP是TCP和UDP相对较新的替代方案,结合了TCP和UDP大多数特性,是TCP SYN扫描的SCTP等效物。

-sN:-sF:-sX:空扫描、FIN扫描、Xmas扫描

-sA:TCP ACK扫描

-sW:TCP窗口扫描

-sM:TCP Maimom扫描

-sO:IP协议扫描-探测目标支持哪些IP协议

如果yum没有nmap安装包,可以部署阿里云yum源

yum -y install nmap

nmap 192.168.75.134