OpenSwan和华为AR2240对接IPSec隧道

拓扑如上图所示,AWS端建立一个VPC(CIDR:10.101.0.0/16),包含两个子网,一个可以上互联网的Public子网10.101.1.0/24以及私有子网Private 10.101.3.0/24,在公有子网上会配置一台OpenSwan实例与公司的华为AR2240设备做VPN对接。

拓扑如上图所示,AWS端建立一个VPC(CIDR:10.101.0.0/16),包含两个子网,一个可以上互联网的Public子网10.101.1.0/24以及私有子网Private 10.101.3.0/24,在公有子网上会配置一台OpenSwan实例与公司的华为AR2240设备做VPN对接。

OpenSwan的EIP地址为:54.223.26.123 子网:10.101.1.0/24

华为设备的公网地址为:xx.xx.xx.xx 子网:172.16.100.0/24

目标:实现AWS上私有子网10.101.3.0/24和数据中心172.16.100.0/24双向互通

配置步骤:

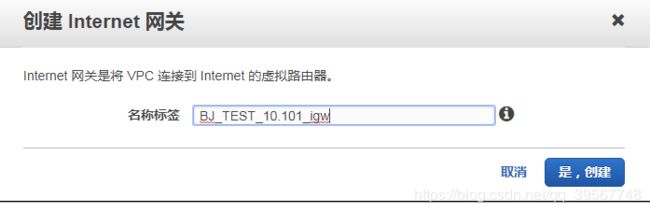

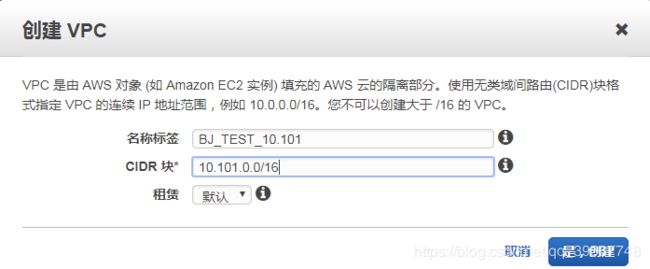

一、创建VPC

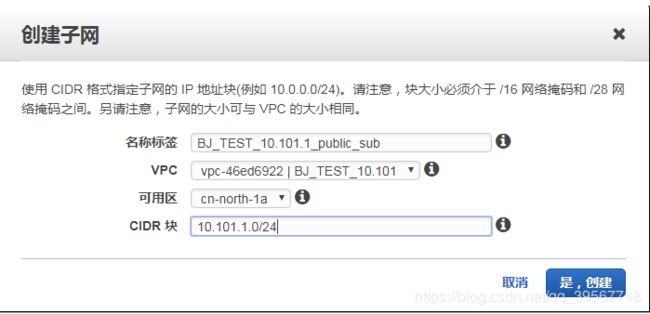

创建公有子网(10.101.1.0/24)和私有子网(10.101.3.0/24)

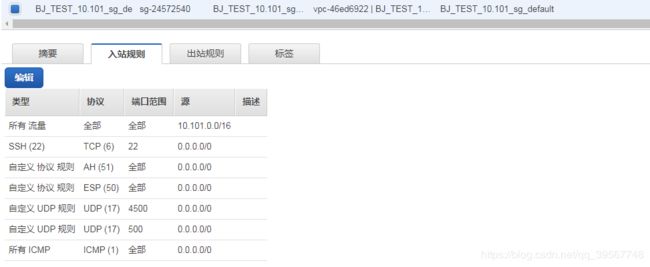

创建安全组:

二、启动并配置VPN实例

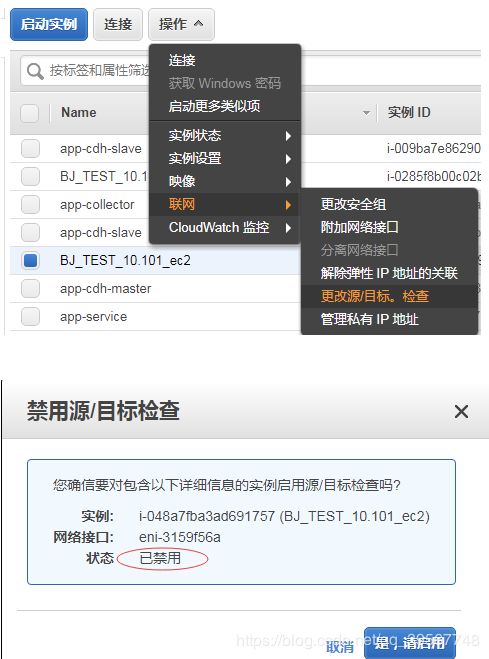

建立一个EC2实例,并将其与EIP关联,新建的EC2如下所示:

创建一个私有子网内的EC2实例,实例私有IP地址为:10.101.3.250/24

修改 VPC 私有子网路由表

找到VPC Console页面,在左侧点路由表,找到10.101.3.0/24关联的路由表, 在页面下方点击路由,编辑

添加其他路由,

目标: 172.16.100.0/24

目标:OpenSwan实例ID (i-xxxxx)

三、安装OpenSwan

yum -y install openswan

修改/etc/ipsec.conf去掉最后一行include /etc/ipsec.d/*.conf 的注释

vim /etc/ipsec.conf

include /etc/ipsec.d/*.conf

vi /etc/ipsec.d/huawei.conf

conn huawei

type=tunnel

authby=secret

left=%defaultroute

leftsubnet=10.101.0.0/16 #letftsubnet为本地子网

leftid=54.223.26.123 #leftid 标明本地对应公网IP

leftnexthop=%defaultroute

right=xx.xx.xx.xx #right为对端公网地址

rightsubnet=172.16.0.0/16 #rightsubnet为对端子网

auto=start

ike=aes128-sha1;modp1024 #ike为第一阶段参数

ikelifetime=28800s #ikelifetime为第一阶段的生存时间

phase2=esp

Phase2alg=aes128-sha1;modp1024 #phase2alg为第二阶段参数

salifetime=3600s #salifetime为第二阶段生存时间

pfs=yes

dpdaction=restart_by_peer

dpddelay=10

dpdtimeout=30

keyingtries=%forever

配置预共享密钥

vi /etc/ipsec.d/huawei.secrets

54.223.26.123 xx.xx.xx.xx : PSK “1234567890”

启动openswan服务并做配置检查

systemctl start ipsec

ipsec verify

修改系统参数:

vim /etc/sysctl.conf

net.ipv4.ip_forward = 1

net.ipv4.conf.all.accept_redirects = 0

net.ipv4.conf.all.send_redirects = 0

net.ipv4.conf.default.send_redirects = 0

net.ipv4.conf.eth0.send_redirects = 0

net.ipv4.conf.default.accept_redirects = 0

net.ipv4.conf.eth0.accept_redirects = 0

配置完成以后,启用新的配置

sysctl –p

四、AR2240配置

acl number 3001 #ipsec VPN 感兴趣流

description OpenSwan

rule 5 permit ip source 172.16.0.0 0.0.255.255 destination 10.101.0.0 0.0.255.255

ipsec proposal map110 #创建一个IPSec安全提议为map110

esp authentication-algorithm sha1 #设置ESP协议采用的认证算法为sha1

esp encryption-algorithm aes-128 #ESP协议采用的加密算法位aes-128

ike proposal 5 #配置IKE对等体引用的IKE安全提议

encryption-algorithm aes-cbc-128 #采用的加密算法为aes-cbc-128

dh group2 #指定IKE密钥协商时采用1024-bit的Diffie-Hellman组

authentication-algorithm sha1 #认证算法为sha1

sa duration 28800 #配置IKE SA的生存周期

prf hmac-sha1 #配置产生随机函数的算法为HMAC-SHA-1算法

ike peer map110 v1 # 创建ike peer

pre-shared-key cipher 123456789 #共享秘钥为 ptmind890iop

ike-proposal 5 #关联ike安全提议

local-address xx.xx.xx.xx #本端公网地址

dpd idle-time 10 #配置对等体存活检测空闲时间、DPD报文重传间隔和重传次数

remote-address 54.223.26.123 #对端公网地址

ipsec policy map1 10 isakmp #创建ipsec 策略

security acl 3001 #关联acl 3001

pfs dh-group2 #配置IPSec隧道本端发起协商时使用完美的前向安全PFS

ike-peer map110

proposal map110

interface GigabitEthernet0/0/5

nat outbound 3999

ipsec policy map1

静态路由:

54.223.26.123/32 Static 60 0 RD xx.xx.xx.xx的网关

10.101.0.0/16 Static 60 0 RD xx.xx.xx.xx的网关

ipsec auto --up huawei 连接VPN