入侵过程-入侵攻击类型

入侵过程-入侵攻击类型

分为六类:信息收集型攻击、访问类攻击、web类攻击、拒绝服务类攻击、病毒类攻击、溢出类攻击。

信息收集型攻击

是未经授权的发现和扫描系统、服务或漏洞,也称为信息收集。信息收集型攻击是一种基础的网络攻击方式,并不对目标本身造成危害。此类攻击通常包括:地址扫描,网络端口扫描,操作系统探测、漏洞扫描

地址扫描

指攻击者利用ping、tracert或firewalk等攻击或者直接利用ICMP消息发向目标网络,请求应答。防御方法是在防火墙上过滤掉ICMP应答消息。

端口扫描

用来查找目标主机开放的端口,包括TCP和UDP端口。TCP端口扫描技术有:全连接扫描、SYN扫描和FIN扫描。UDP端口扫描技术一般是采用ICMP报文中端口不可达的信息来识别UDP端口是否开放。

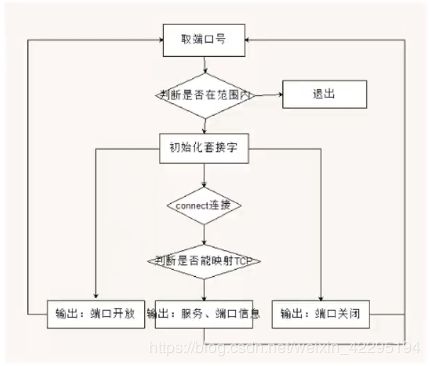

具体流程:

①判断端口是否处于扫描范围

②初始化套接字、发起连接

③调用getservbypiort函数,获取端口映射的TCP服务

④输出结果

⑤退出程序

具体实现

全连接扫描

利用connect()函数,向每一个目标主机的端口发起连接,若端口处于侦听状态,则返回成功;否则端口没用开放

SYN扫描

是半开放的扫描,扫描程序不必打开一个完全都TCP连接。扫描程序构造并发送一个SYN数据包,执行TCP三次握手的第一步,若返回一个SYN|ACK数据包,则表示端口处于侦听状态,否则返回一个RST数据包,表示端口没有开放。这种方式需要root权限,并且不会在主机上留下记录

FIN扫描

与SYN扫描类型,也是构造数据包,通过识别回应来判断端口状态。发送FIN数据包后,如果返回一个RST数据包,则表示端口没有开放,处于关闭状态,否则,开放端口会忽略这种报文,这种方式难以被发现,也可能不准确

UDP的ICMP端口不可到达扫描

UDP协议相对比较简单,无论UDP端口是否开放,对于接受到的探测包,他本身默认是不会发送回应信息的。利用ICMP报文的回应信息来识别,当一个关闭的UDP端口发送一个数据包时,会返回一个ICMP_PORT_UNREACH的错误。由于UDP的不可靠,ICMP报文也是不可靠,因此存在数据包中途丢失的可能

端口扫描技术优缺点对比

系统探测

是攻击者使用具有已知响应类型的数据库的自动工具,来对目标主机的、对坏数据包传送嗦作出的响应进行检查。 主要有系统探测、漏洞扫描

漏洞扫描工具有Nmap、Nessus、X-scan.

访问类攻击

口令攻击

主要有三种方法:网络监听非法得到用户口令、专门软件爆破口令、系统管理员的失误

端口重定向

攻击者对指定端口进行监听,把发给这个端口的数据包转发到指定的第二个目标。

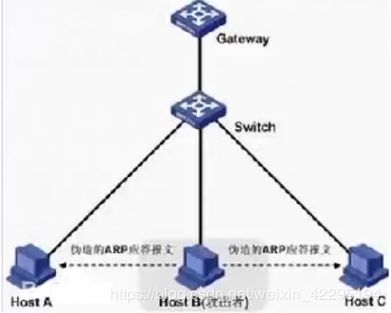

中间人攻击

是一种间接的入侵攻击,这种攻击模式,是通过各种技术手段将被入侵者控制的一台计算机访问另一个目标。通过中间人攻击,攻击者可以实现信息篡改、信息盗取等目的

web类攻击

web攻击会阻碍合法用户对站点的访问,或者降低站点的可靠性。比较流行的攻击方式有:SQL注入式攻击、跨站脚本攻击、CC攻击、Script/ActiveX攻击以及DDOS攻击

SQL注入

SQL注入和缓冲溢出都是一种依赖于开发人员没对输入数据进行测试的攻击。基本原理是在用户输入中注入一些额外的特殊符号或SQL语句,使系统构造出来的SQL语句在执行时,改变了查询条件,或者附带执行了注入的SQL语句。

跨站脚本攻击(XSS)

指攻击者利用网站程序对用户输入过滤不足、输入可以显示在页面上对其它用户造成影响的HTML代码。静态站点不会受到此类攻击。

主要分为三类:非持久型XSS跨站脚本攻击、持久型XSS跨站脚本攻击、DOM型XSS跨站脚本攻击

CC攻击

是攻击者利用大量代理服务器对目标计算机发起大量连接,导致目标服务器资源枯竭造成拒绝服务

脚本攻击

Script是一种可执行脚本如(JS),一般是嵌入网页来执行

拒绝服务类攻击

带宽消耗型攻击

UDP洪水攻击

流量型DoS攻击,利用了UDP协议面向无连接的传输层协议,数据传输过程中不需要连接和进行认证

ICMP洪水攻击

攻击者向目标主机发送大量的ICMP ECHO报文,CPU会忙于处理这些报文,而无法处理网络数据报文

资源消耗型攻击

主要有:SYN洪水攻击、Land攻击、IP欺骗攻击、

病毒类攻击

特洛伊木马

不会自我繁殖,不去感染其它文件,提供打开被感染电脑的门户,可以任意毁坏、窃取文件、远程操控

蠕虫病毒

利用网络进行复制和传播

宏病毒

是一种寄存在文档或模版的宏中的计算机病毒

溢出类攻击

又称堆栈溢出攻击市一中黑客技术。