BlockChain:【中本聪】历史之作《Bitcoin: A Peer-to-Peer Electronic Cash System》 《比特币:一种点对点的电子现金系统》—九页中英文对照翻译

BlockChain:【中本聪】历史之作《Bitcoin: A Peer-to-Peer Electronic Cash System》 《比特币:一种点对点的电子现金系统》—九页中英文对照翻译

导读

1、了解区块链底层原理技术,还是要看原汁原味的白皮书,对的,就是《Bitcoin: A Peer-to-Peer Electronic Cash System》

2、有些术语翻译或许不太准确,欢迎前来提错误!! 2017-12-30最近一次修改

警告:禁止粘贴复制,请尊重博主知识分享!感谢!

目录

背景

比特币的创世区块

百家观点

论文

摘要

1. 简介-Introduction

2. 交易-Transactions

3. 时间戳服务器-Timestamp Server

4. 工作量证明-Proof-of-Work

5. 网络-Network

6. 激励-Incentive

7. 回收硬盘空间-Reclaiming Disk Space

8. 简化的支付确认-Simplified Payment Verification

9. 价值的组合与分割-Combining and Splitting Value

10. 隐私-Privacy

11. 计算-Calculations

12.结论-Conclusion

参考文献-References

背景

在2008年11月1日,一位自称中本聪(Satoshi Nakamoto)的人在一个隐蔽的密码学讨论组上发布了一篇研究论文,这篇论文描述了他对一种新的数字货币的设计,名叫比特币(bitcoin)。

比特币利用公开分布总账的方法废除了第三方管理,中本聪将其称之为“区块链”(block chain)。用户乐于奉献自己电脑的CPU力量,运行一款特殊的软件进行“挖矿”,并形成一个网络来共同维持区块链。

2009年,他发布了首个比特币软件,并正式启动了比特币金融系统。

2010年,他逐渐淡出并将项目移交给比特币社区的其他成员。中本聪据信持有约一百万个比特币。这些比特币在2013年底时的价值超过十亿美元。

他在网上留下的个人资料很少,几乎没有人听说过他。虽然中本聪本身可能个是一个迷,但是他的设计解决了几十年来密码破译界的大难题。这种数字货币方便而且难以追踪,脱离了政府和银行的掌控,这样的理念一直是互联网有史以来的热门话题。(摘自网络收集)

望月新一?尼克·萨博?多利安·中本?克雷格·史蒂芬·怀特?不管是谁,世界都欠他个诺贝尔奖!!!!!作为区块链研究学者,很期待这一天的到来,????

比特币的创世区块

中本聪在创世块的coinbase写下的英文,正是泰晤士报当天的头版文章标题:

The Times 03/Jan/2009 Chancellor on brink of second bailout for banks.

2009年1月3日,财政大臣正处于实施第二轮银行紧急援助的边缘。

百家观点

从发表论文以来,中本聪的真实身份长期不为外界所知,维基解密创始人朱利安·阿桑奇(Julian Assange)宣称中本聪是一位密码朋克(Cypherpunk)。另外,有人称“中本聪是一名无政府主义者,他的初衷并不希望数字加密货币被某国政府或中央银行控制,而是希望其成为全球自由流动、不受政府监管和控制的货币。”

2008年11月1日,中本聪在“metzdowd.com”网站的密码学邮件列表中发表了一篇论文,题为《比特币:一种点对点式的电子现金系统》。论文中详细描述了如何创建一套去中心化的电子交易体系,且这种体系不需要创建在交易双方相互信任的基础之上。很快,2009年1月3日,他开发出首个实现了比特币算法的客户端程序并进行了首次“采矿”(mining),获得了第一批的50个比特币。这也标志着比特币金融体系的正式诞生。

2010年12月5日,在维基解密泄露美国外交电报事件期间,比特币社区呼吁维基解密接受比特币捐款以打破金融封锁。中本表示坚决反对,认为比特币还在摇篮中,经不起冲突和争议。七天后的12月12日,他在比特币论坛中发表了最后一篇文章,提及了最新版本软件中的一些小问题,随后不再露面,电子邮件通讯也逐渐终止。(摘自百度)

V神评论:V神发布推文称,若CSW真是中本聪,那么就要质疑中本聪本人了。他说:“如果有证明CSW就是是Satoshi的确凿证据,那么我不会改变对CSW的看法,而是要改变对中本聪的看法了。

曾鸣:我认为中本聪非常了不起,是个天才,真正开创了一个时代。

继续……

论文

中本聪原文地址:《Bitcoin: A Peer-to-Peer Electronic Cash System》https://bitcoin.org/bitcoin.pdf

摘要

| Abstract. A purely peer-to-peer version of electronic cash would allow online payments to be sent directly from one party to another without going through a financial institution. Digital signatures provide part of the solution, but the main benefits are lost if a trusted third party is still required to prevent double-spending. We propose a solution to the double-spending problem using a peer-to-peer network. The network timestamps transactions by hashing them into an ongoing chain of hash-based proof-of-work, forming a record that cannot be changed without redoing the proof-of-work. The longest chain not only serves as proof of the sequence of events witnessed, but proof that it came from the largest pool of CPU power. As long as a majority of CPU power is controlled by nodes that are not cooperating to attack the network, they'll generate the longest chain and outpace attackers. The network itself requires minimal structure. Messages are broadcast on a best effort basis, and nodes can leave and rejoin the network at will, accepting the longest proof-of-work chain as proof of what happened while they were gone. | 摘要:本文提出了一种完全通过点对点技术实现的电子现金系统,它使得在线支付能够直接由一方发起并支付给另外一方,中间不需要通过任何的金融机构。虽然数字签名提供了解决方案的一部分,但如果仍然需要可信任的第三方来防止双花(double-spending),则主要好处将丧失。我们在此提出一种解决方案,使现金系统在点对点的环境下运行,并防止双花问题。该网络通过随机散列(hashing)对全部交易加上时间戳(timestamps),将它们合并入一个不断延伸的基于随机散列的工作量证明(proof-of-work)的链条作为交易记录,除非重新完成全部的工作量证明,形成的交易记录将不可更改。 最长的链条不仅将作为被观察到的事件序列(sequence)的证明,而且被看做是来自CPU计算能力最大的池(pool)。只要大部分CPU功率由不合作攻击网络的节点控制,那么诚实的节点将会生成最长的、超过攻击者的链条。这个系统本身需要的基础设施非常少。信息尽最大努力在全网传播即可,节点(nodes)可以随时离开和重新加入网络,并将最长的工作量证明链条作为在该节点离线期间发生的交易的证明。 |

1. 简介-Introduction

| Commerce on the Internet has come to rely almost exclusively on financial institutions serving as trusted third parties to process electronic payments. While the system works well enough for most transactions, it still suffers from the inherent weaknesses of the trust based model. Completely non-reversible transactions are not really possible, since financial institutions cannot avoid mediating disputes. The cost of mediation increases transaction costs, limiting the minimum practical transaction size and cutting off the possibility for small casual transactions, and there is a broader cost in the loss of ability to make non-reversible payments for nonreversible services. With the possibility of reversal, the need for trust spreads. Merchants must be wary of their customers, hassling them for more information than they would otherwise need. A certain percentage of fraud is accepted as unavoidable. These costs and payment uncertainties can be avoided in person by using physical currency, but no mechanism exists to make payments over a communications channel without a trusted party. | 互联网上的贸易已经几乎完全依赖于作为可信第三方的金融机构来处理电子支付。尽管该系统在大多数交易中运行良好,但它仍然受到基于信任模型的固有弱点的影响。完全不可逆的交易是不可能的,因为金融机构不能避免调解争端。调解成本增加了交易成本,限制了最小实际交易规模并切断了小型临时交易的可能性,并且不可逆服务的不可逆支付能力的损失具有更广泛的成本。随着(交易)反转的可能性,信任的需求也在蔓延。商家必须警惕他们的顾客,不断烦扰他们获取更多的信息,而不是他们需要的信息。一定比例的欺诈被认为是不可避免的。这些成本和支付不确定性可以通过使用实物货币亲自避免,但是没有机制在没有可信任方的情况下通过通信信道进行支付。 |

| What is needed is an electronic payment system based on cryptographic proof instead of trust, allowing any two willing parties to transact directly with each other without the need for a trusted third party. Transactions that are computationally impractical to reverse would protect sellers from fraud, and routine escrow mechanisms could easily be implemented to protect buyers. In this paper, we propose a solution to the double-spending problem using a peer-to-peer distributed timestamp server to generate computational proof of the chronological order of transactions. The system is secure as long as honest nodes collectively control more CPU power than any cooperating group of attacker nodes. | (所以),(我们)需要的是基于密码(学原理)证明而不是(基于)信任的电子支付系统,允许任何两个愿意的当事方直接彼此交易,而不需要可信任的第三方。在计算上不切实际的反向交易将保护卖方免受欺诈,并且常规托管机制可以容易地实现以保护买方。本文提出了一种利用点对点分布式时间戳服务器生成事务时间顺序的计算证明来解决双花问题的方法。只要诚实节点共同控制比任何协作组的攻击者节点更多的CPU功率,系统是安全的。 |

互联网上的贸易,几乎都需要借助金融机构作为可资信赖的第三方来处理电子支付信息。虽然这类系统在绝大多数情况下都运作良好,但是这类系统仍然内生性地受制于“基于信用的模式”(trust based model)的弱点。我们无法实现完全不可逆的交易,因为金融机构总是不可避免地会出面协调争端。而金融中介的存在,也会增加交易的成本,并且限制了实际可行的最小交易规模,也限制了日常的小额支付交易。并且潜在的损失还在于,很多商品和服务本身是无法退货的,如果缺乏不可逆的支付手段,互联网的贸易就大大受限。因为有潜在的退款的可能,就需要交易双方拥有信任。而商家也必须提防自己的客户,因此会向客户索取完全不必要的个人信息。而实际的商业行为中,一定比例的欺诈性客户也被认为是不可避免的,相关损失视作销售费用处理。而在使用物理现金的情况下,这些销售费用和支付问题上的不确定性却是可以避免的,因为此时没有第三方信用中介的存在。

所以,我们非常需要这样一种电子支付系统,它基于密码学原理而不基于信用,使得任何达成一致的双方,能够直接进行支付,从而不需要第三方中介的参与。杜绝回滚(reverse)支付交易的可能,这就可以保护特定的卖家免于欺诈;而对于想要保护买家的人来说,在此环境下设立通常的第三方担保机制也可谓轻松加愉快。在这篇论文中,我们(we)将提出一种通过点对点分布式的时间戳服务器来生成依照时间前后排列并加以记录的电子交易证明,从而解决双重支付问题。只要诚实的节点所控制的计算能力的总和,大于有合作关系的(cooperating)攻击者的计算能力的总和,该系统就是安全的。

2. 交易-Transactions

| We define an electronic coin as a chain of digital signatures. Each owner transfers the coin to the next by digitally signing a hash of the previous transaction and the public key of the next owner and adding these to the end of the coin. A payee can verify the signatures to verify the chain of ownership | 我们将电子货币定义为一系列数字签名。每个拥有者通过数字签署上一次交易的散列和下一个拥有者的公钥,并将它们添加到(这枚)硬币的结尾,来将硬币转移到下一个(拥有者)。收款人可以验证签名以验证该链的拥有者。 |

| The problem of course is the payee can't verify that one of the owners did not double-spend the coin. A common solution is to introduce a trusted central authority, or mint, that checks every transaction for double spending. After each transaction, the coin must be returned to the mint to issue a new coin, and only coins issued directly from the mint are trusted not to be double-spent. The problem with this solution is that the fate of the entire money system depends on the company running the mint, with every transaction having to go through them, just like a bank. | 当然,问题是收款人无法核实其中一个所有者(有)没有重复使用电子货币。一个常见的解决方案是引入一个信任的中央机构,或类似于造币厂的机构,检查每一笔交易的双重支出。每次交易后,(该枚)电子货币必须返回铸币厂发行新的电子货币,并且只有直接从铸币厂发行的电子货币才可信不会重复使用。这个解决方案的问题是,整个货币系统的命运取决于经营铸币厂的公司,每个交易都必须经过它们,就像银行一样。 |

| We need a way for the payee to know that the previous owners did not sign any earlier transactions. For our purposes, the earliest transaction is the one that counts, so we don't care about later attempts to double-spend. The only way to confirm the absence of a transaction is to be aware of all transactions. In the mint based model, the mint was aware of all transactions and decided which arrived first. To accomplish this without a trusted party, transactions must be publicly announced [1], and we need a system for participants to agree on a single history of the order in which they were received. The payee needs proof that at the time of each transaction, the majority of nodes agreed it was the first received. | 我们需要一种方式让收款人知道以前的所有者没有签署任何早期的交易。为了我们的目的,最早的交易是最重要的,所以我们不在乎以后的重复花费。确认交易不存在的唯一方法是了解所有交易。在基于铸币的模型中,铸币局知道所有的交易并决定最先到达的交易。为了在没有受信方的情况下完成这项工作,交易必须公开宣布[1],我们需要一个系统,供参与者就收到交易的顺序的单一历史达成一致。收款人需要证明,在每次交易时,大多数节点同意它是第一次收到。 |

我们定义,一枚电子货币(an electronic coin)是这样的一串数字签名:每一位所有者通过对前一次交易和下一位拥有者的公钥(Public key) 签署一个随机散列的数字签名,并将这个签名附加在这枚电子货币的末尾,电子货币就发送给了下一位所有者。而收款人通过对签名进行检验,就能够验证该链条的所有者。

该过程的问题在于,收款人将难以检验,之前的某位所有者,是否对这枚电子货币进行了双重支付。通常的解决方案,就是引入信得过的第三方权威,或者类似于造币厂(mint)的机构,来对每一笔交易进行检验,以防止双重支付。在每一笔交易结束后,这枚电子货币就要被造币厂回收,而造币厂将发行一枚新的电子货币;而只有造币厂直接发行的电子货币,才算作有效,这样就能够防止双重支付。可是该解决方案的问题在于,整个货币系统的命运完全依赖于运作造币厂的公司,因为每一笔交易都要经过该造币厂的确认,而该造币厂就好比是一家银行。

我们需要收款人有某种方法,能够确保之前的所有者没有对更早发生的交易实施签名。从逻辑上看,为了达到目的,实际上我们需要关注的只是于本交易之前发生的交易,而不需要关注这笔交易发生之后是否会有双重支付的尝试。为了确保某一次交易是不存在的,那么唯一的方法就是获悉之前发生过的所有交易。在造币厂模型里面,造币厂获悉所有的交易,并且决定了交易完成的先后顺序。如果想要在电子系统中排除第三方中介机构,那么交易信息就应当被公开宣布(publicly announced)[1] ,我们需要整个系统内的所有参与者,都有唯一公认的历史交易序列。收款人需要确保在交易期间绝大多数的节点都认同该交易是首次出现。

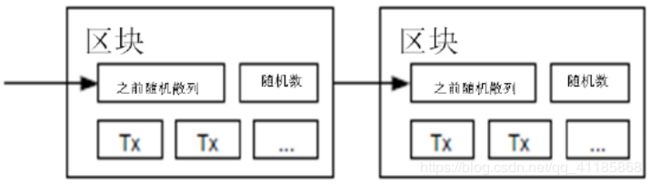

3. 时间戳服务器-Timestamp Server

| The solution we propose begins with a timestamp server. A timestamp server works by taking a hash of a block of items to be timestamped and widely publishing the hash, such as in a newspaper or Usenet post [2-5]. The timestamp proves that the data must have existed at the time, obviously, in order to get into the hash. Each timestamp includes the previous timestamp in its hash, forming a chain, with each additional timestamp reinforcing the ones before it. | 我们提出的解决方案从一个时间戳服务器开始。时间戳服务器通过获取要加时间戳的项目块的散列并广泛发布散列来工作,例如在报纸或Usenet帖子[2-5]中。时间戳证明,数据必须在当时存在,很明显,为了进入哈希。每个时间戳在其散列中包括前一个时间戳,形成一个链,每个额外的时间戳加强它之前的时间戳。 |

本解决方案首先提出一个“时间戳服务器”。时间戳服务器通过对以区块(block)形式存在的一组数据实施随机散列而加上时间戳,并将该随机散列进行广播,就像在新闻或世界性新闻组网络(Usenet)的发帖一样[2][3][4][5] 。显然,该时间戳能够证实特定数据必然于某特定时间是的确存在的,因为只有在该时刻存在了才能获取相应的随机散列值。每个时间戳应当将前一个时间戳纳入其随机散列值中,每一个随后的时间戳都对之前的一个时间戳进行增强(reinforcing),这样就形成了一个链条(Chain)。

4. 工作量证明-Proof-of-Work

| To implement a distributed timestamp server on a peer-to-peer basis, we will need to use a proofof-work system similar to Adam Back's Hashcash [6], rather than newspaper or Usenet posts. The proof-of-work involves scanning for a value that when hashed, such as with SHA-256, the hash begins with a number of zero bits. The average work required is exponential in the number of zero bits required and can be verified by executing a single hash. | 为了在点对点的基础上实现分布式时间戳服务器,我们需要使用类似于Adam Back的Hashc.[6]的校验系统,而不是报纸或Usenet帖子。工作证明包括扫描一个值,当进行散列时,例如使用SHA-256,散列以零位数开始。所需的平均功在所需零位的数量上是指数的,并且可以通过执行单个散列来验证。 |

| For our timestamp network, we implement the proof-of-work by incrementing a nonce in the block until a value is found that gives the block's hash the required zero bits. Once the CPU effort has been expended to make it satisfy the proof-of-work, the block cannot be changed without redoing the work. As later blocks are chained after it, the work to change the block would include redoing all the blocks after it. | 对于我们的时间戳网络,我们通过在块中增加一个nonce来实现工作证明,直到找到使块的哈希值达到所需的零位为止。一旦CPU工作耗费了使其满足工作的证明,块就不能被改变而不重做工作。当后面的块被链接后,改变块的工作将包括重做之后的所有块。 |

| The proof-of-work also solves the problem of determining representation in majority decision making. If the majority were based on one-IP-address-one-vote, it could be subverted by anyone able to allocate many IPs. Proof-of-work is essentially one-CPU-one-vote. The majority decision is represented by the longest chain, which has the greatest proof-of-work effort invested in it. If a majority of CPU power is controlled by honest nodes, the honest chain will grow the fastest and outpace any competing chains. To modify a past block, an attacker would have to redo the proof-of-work of the block and all blocks after it and then catch up with and surpass the work of the honest nodes. We will show later that the probability of a slower attacker catching up diminishes exponentially as subsequent blocks are added. | 工作证明也解决了在多数决策中确定表示的问题。如果大多数是基于一个IP地址一次投票,它可以被任何能够分配许多IPS的人所颠覆。工作证明基本上是一个CPU一个表决。多数决策由最长链表示,它具有最大的工作投入证明。如果大部分CPU功率由诚实的节点控制,诚实链将增长最快,并超过任何竞争链。要修改过去的块,攻击者必须重做块及其后的所有块的工作证明,然后追赶并超过诚实节点的工作。稍后我们将显示,较慢的攻击者追赶的概率随着后续块的增加而指数降低。 |

| To compensate for increasing hardware speed and varying interest in running nodes over time, the proof-of-work difficulty is determined by a moving average targeting an average number of blocks per hour. If they're generated too fast, the difficulty increases. | 为了补偿硬件速度的提高和对运行节点随时间变化的兴趣,工作证明难度通过以平均每小时块数为目标的移动平均数来确定。如果它们生成得太快,难度就会增加。 |

为了在点对点的基础上构建一组分散化的时间戳服务器,仅仅像报纸或世界性新闻网络组一样工作是不够的,我们还需要一个类似于亚当•柏克(Adam Back)提出的哈希现金(Hashcash)[6] 。在进行随机散列运算时,工作量证明机制引入了对某一个特定值的扫描工作,比方说SHA-256下,随机散列值以一个或多个0开始。那么随着0的数目的上升, 找到这个解所需要的工作量将呈指数增长,而对结果进行检验则仅需要一次随机散列运算。

我们在区块中补增一个随机数(Nonce),这个随机数要使得该给定区块的随机散列值出现了所需的那么多个0。我们通过反复尝试来找到这个随机数,直到找到为止,这样我们就构建了一个工作量证明机制。只要该CPU耗费的工作量能够满足该工作量证明机制,那么除非重新完成相当的工作量,该区块的信息就不可更改。由于之后的区块是链接在该区块之后的,所以想要更改该区块中的信息,就还需要重新完成之后所有区块的全部工作量。

同时,该工作量证明机制还解决了在集体投票表决时,谁是大多数的问题。如果决定大多数的方式是基于IP地址的,一IP地址一票,那么如果有人拥有分配大量IP地址的权力,则该机制就被破坏了。而工作量证明机制的本质则是一CPU一票。“大多数”的决定表达为最长的链,因为最长的链包含了最大的工作量。如果大多数的CPU为诚实的节点控制,那么诚实的链条将以最快的速度延长,并超越其他的竞争链条。如果想要对业已出现的区块进行修改,攻击者必须重新完成该区块的工作量外加该区块之后所有区块的工作量,并最终赶上和超越诚实节点的工作量。我们将在后文证明,设想一个较慢的攻击者试图赶上随后的区块,那么其成功概率将呈指数化递减。

另一个问题是,硬件的运算速度在高速增长,而节点参与网络的程度则会有所起伏。为了解决这个问题,工作量证明的难度(the proof-of-work difficulty)将采用移动平均目标的方法来确定,即令难度指向令每小时生成区块的速度为某一个预定的平均数。如果区块生成的速度过快,那么难度就会提高。

5. 网络-Network

| The steps to run the network are as follows: 1) New transactions are broadcast to all nodes. 2) Each node collects new transactions into a block. 3) Each node works on finding a difficult proof-of-work for its block. 4) When a node finds a proof-of-work, it broadcasts the block to all nodes. 5) Nodes accept the block only if all transactions in it are valid and not already spent. 6) Nodes express their acceptance of the block by working on creating the next block in the chain, using the hash of the accepted block as the previous hash. |

运行网络的步骤如下: 1)新的事务被广播到所有节点。 2)每个节点将新的事务收集到一个块中。 3)每个节点都在为其块找到一个困难的工作证明。 4)当节点找到工作证明时,它将该块广播到所有节点。 5)只有当所有的事务都是有效的而不是已经使用的时候,节点才接受块。 6)节点通过创建链中的下一个块,使用所接受块的散列作为前一散列,来表达它们对块的接受。 |

| Nodes always consider the longest chain to be the correct one and will keep working on extending it. If two nodes broadcast different versions of the next block simultaneously, some nodes may receive one or the other first. In that case, they work on the first one they received, but save the other branch in case it becomes longer. The tie will be broken when the next proofof-work is found and one branch becomes longer; the nodes that were working on the other branch will then switch to the longer one. | 节点总是把最长的链看作正确的链,并不断地进行扩展。如果两个节点同时广播下一个块的不同版本,则一些节点可以首先接收一个或另一个。在这种情况下,他们工作的第一个他们收到,但保存另一个分支,以使其更长的时间。当发现下一个校验工作并且一个分支变长时,绑定将被打破;在另一个分支上工作的节点将随后切换到更长的一个。 |

| New transaction broadcasts do not necessarily need to reach all nodes. As long as they reach many nodes, they will get into a block before long. Block broadcasts are also tolerant of dropped messages. If a node does not receive a block, it will request it when it receives the next block and realizes it missed one. | 新的交易广播不一定需要到达所有节点。只要它们到达许多节点,它们不久就会进入一个块。块广播也容忍丢弃的消息。如果一个节点没有接收到一个块,它将在接收下一个块时请求它,并意识到它丢失了一个块。 |

运行该网络的步骤如下:

- 1) 新的交易向全网进行广播;

- 2) 每一个节点都将收到的交易信息纳入一个区块中;

- 3) 每个节点都尝试在自己的区块中找到一个具有足够难度的工作量证明;

- 4) 当一个节点找到了一个工作量证明,它就向全网进行广播;

- 5) 当且仅当包含在该区块中的所有交易都是有效的且之前未存在过的,其他节点才认同该区块的有效性;

- 6) 其他节点表示他们接受该区块,而表示接受的方法,则是在跟随该区块的末尾,制造新的区块以延长该链条,而将被接受区块的随机散列值视为先于新区快的随机散列值。

节点始终都将最长的链条视为正确的链条,并持续工作和延长它。如果有两个节点同时广播不同版本的新区块,那么其他节点在接收到该区块的时间上将存在先后差别。当此情形,他们将在率先收到的区块基础上进行工作,但也会保留另外一个链条,以防后者变成最长的链条。该僵局(tie)的打破要等到下一个工作量证明被发现,而其中的一条链条被证实为是较长的一条,那么在另一条分支链条上工作的节点将转换阵营,开始在较长的链条上工作。

所谓“新的交易要广播”,实际上不需要抵达全部的节点。只要交易信息能够抵达足够多的节点,那么他们将很快被整合进一个区块中。而区块的广播对被丢弃的信息是具有容错能力的。如果一个节点没有收到某特定区块,那么该节点将会发现自己缺失了某个区块,也就可以提出自己下载该区块的请求。

6. 激励-Incentive

| By convention, the first transaction in a block is a special transaction that starts a new coin owned by the creator of the block. This adds an incentive for nodes to support the network, and provides a way to initially distribute coins into circulation, since there is no central authority to issue them. The steady addition of a constant of amount of new coins is analogous to gold miners expending resources to add gold to circulation. In our case, it is CPU time and electricity that is expended. | 按照惯例,块中的第一个事务是启动块创建者所拥有的新硬币的特殊事务。这增加了节点支持网络的动机,并且提供了一种最初将硬币分发到流通中的方法,因为没有中央机构发行硬币。新硬币数量不变的稳定增加,类似于黄金开采者耗费资源增加黄金流通。在我们的例子中,是CPU时间和耗电量。 |

| The incentive can also be funded with transaction fees. If the output value of a transaction is less than its input value, the difference is a transaction fee that is added to the incentive value of the block containing the transaction. Once a predetermined number of coins have entered circulation, the incentive can transition entirely to transaction fees and be completely inflation free. | 激励也可以用交易费用来资助。如果交易的输出值小于它的输入值,那么差额就是交易费用,它被加到包含交易的块的激励值上。一旦预定数量的硬币进入流通,刺激可以完全转变为交易费用,完全没有通货膨胀。 |

| The incentive may help encourage nodes to stay honest. If a greedy attacker is able to assemble more CPU power than all the honest nodes, he would have to choose between using it to defraud people by stealing back his payments, or using it to generate new coins. He ought to find it more profitable to play by the rules, such rules that favour him with more new coins than everyone else combined, than to undermine the system and the validity of his own wealth. | 激励可能有助于鼓励节点保持诚实。如果一个贪婪的攻击者能够比所有诚实的节点组装更多的CPU能力,那么他必须选择使用CPU能力通过偷回他的支付来欺骗人们,或者使用它来生成新的硬币。他应该发现遵守这些规则比破坏制度和他自己财富的合法性更有利可图,这些规则比任何人合起来都更有利于他拥有更多的新硬币。 |

我们约定如此:每个区块的第一笔交易进行特殊化处理,该交易产生一枚由该区块创造者拥有的新的电子货币。这样就增加了节点支持该网络的激励,并在没有中央集权机构发行货币的情况下,提供了一种将电子货币分配到流通领域的一种方法。这种将一定数量新货币持续增添到货币系统中的方法,非常类似于耗费资源去挖掘金矿并将黄金注入到流通领域。此时,CPU的时间和电力消耗就是消耗的资源。

另外一个激励的来源则是交易费(transaction fees)。如果某笔交易的输出值小于输入值,那么差额就是交易费,该交易费将被增加到该区块的激励中。只要既定数量的电子货币已经进入流通,那么激励机制就可以逐渐转换为完全依靠交易费,那么本货币系统就能够免于通货膨胀。

激励系统也有助于鼓励节点保持诚实。如果有一个贪婪的攻击者能够调集比所有诚实节点加起来还要多的CPU计算力,那么他就面临一个选择:要么将其用于诚实工作产生新的电子货币,或者将其用于进行二次支付攻击。那么他就会发现,按照规则行事、诚实工作是更有利可图的。因为该等规则使得他能够拥有更多的电子货币,而不是破坏这个系统使得其自身财富的有效性受损。

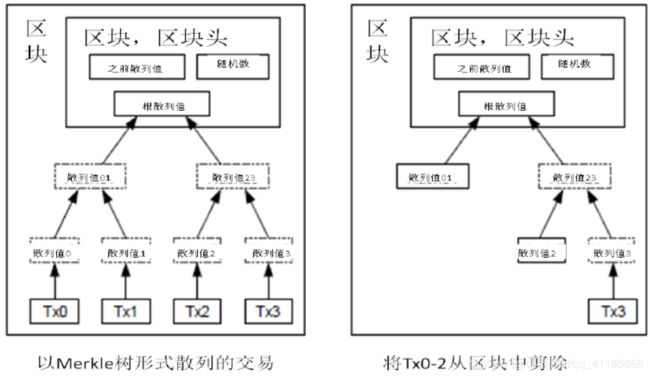

7. 回收硬盘空间-Reclaiming Disk Space

| Once the latest transaction in a coin is buried under enough blocks, the spent transactions before it can be discarded to save disk space. To facilitate this without breaking the block's hash, transactions are hashed in a Merkle Tree [7][2][5], with only the root included in the block's hash. Old blocks can then be compacted by stubbing off branches of the tree. The interior hashes do not need to be stored. | 一旦硬币中的最新事务被埋入足够的块中,在可以丢弃之前的已用事务将节省磁盘空间。为了在不破坏块哈希值的情况下实现这一点,事务在Merkle Tree[7][2][5]中被哈希化,只有根包含在块的哈希值中。老街区可以通过砍掉树枝来压实。内部散列不需要存储。 |

| A block header with no transactions would be about 80 bytes. If we suppose blocks are generated every 10 minutes, 80 bytes * 6 * 24 * 365 = 4.2MB per year. With computer systems typically selling with 2GB of RAM as of 2008, and Moore's Law predicting current growth of 1.2GB per year, storage should not be a problem even if the block headers must be kept in memory. | 没有交易的块头大约为80字节。如果我们假设每10分钟产生一个块,则每年80字节×6×24×365=4.2MB。由于计算机系统到2008年通常销售2GB的RAM,摩尔定律预测当前每年增长1.2GB,即使块头必须保存在内存中,存储也不应该成为问题。 |

如果最近的交易已经被纳入了足够多的区块之中,那么就可以丢弃该交易之前的数据,以回收硬盘空间。为了同时确保不损害区块的随机散列值,交易信息被随机散列时,被构建成一种Merkle树(Merkle tree)[7] 的形态,使得只有根(root)被纳入了区块的随机散列值。通过将该树(tree)的分支拔除(stubbing)的方法,老区块就能被压缩。而内部的随机散列值是不必保存的。

不含交易信息的区块头(Block header)大小仅有80字节。如果我们设定区块生成的速率为每10分钟一个,那么每一年产生的数据位4.2MB。(80 bytes * 6 * 24 * 365 = 4.2MB)。2008年,PC系统通常的内存容量为2GB,按照摩尔定律的预言,即使将全部的区块头存储于内存之中都不是问题。

8. 简化的支付确认-Simplified Payment Verification

| It is possible to verify payments without running a full network node. A user only needs to keep a copy of the block headers of the longest proof-of-work chain, which he can get by querying network nodes until he's convinced he has the longest chain, and obtain the Merkle branch linking the transaction to the block it's timestamped in. He can't check the transaction for himself, but by linking it to a place in the chain, he can see that a network node has accepted it, and blocks added after it further confirm the network has accepted it. | 可以在不运行完整网络节点的情况下验证支付。用户只需要保留最长工作证明链的块头的副本,通过查询网络节点,直到他确信自己具有最长链为止,就可以获得该副本,并获得将事务链接到其时间戳所在的块的Merkle分支。他不能自己检查事务,但是通过将它链接到链中的一个位置,他可以看到网络节点已经接受它,并且在进一步确认网络已经接受它之后添加块。 |

| As such, the verification is reliable as long as honest nodes control the network, but is more vulnerable if the network is overpowered by an attacker. While network nodes can verify transactions for themselves, the simplified method can be fooled by an attacker's fabricated transactions for as long as the attacker can continue to overpower the network. One strategy to protect against this would be to accept alerts from network nodes when they detect an invalid block, prompting the user's software to download the full block and alerted transactions to confirm the inconsistency. Businesses that receive frequent payments will probably still want to run their own nodes for more independent security and quicker verification. | 因此,只要诚实的节点控制网络,验证是可靠的,但是如果网络被攻击者压倒,则验证更加脆弱。虽然网络节点可以自己验证事务,但是只要攻击者可以继续覆盖网络,简化的方法就可以被攻击者伪造的事务所欺骗。防止这种情况发生的一种策略是,当网络节点检测到无效块时,接受来自它们的警报,提示用户的软件下载完整块和提醒的事务以确认不一致性。接受频繁支付的企业可能仍然希望运行自己的节点,从而获得更独立的安全性和更快的验证。 |

在不运行完整网络节点的情况下,也能够对支付进行检验。一个用户需要保留最长的工作量证明链条的区块头的拷贝,它可以不断向网络发起询问,直到它确信自己拥有最长的链条,并能够通过merkle的分支通向它被加上时间戳并纳入区块的那次交易。节点想要自行检验该交易的有效性原本是不可能的,但通过追溯到链条的某个位置,它就能看到某个节点曾经接受过它,并且于其后追加的区块也进一步证明全网曾经接受了它。

当此情形,只要诚实的节点控制了网络,检验机制就是可靠的。但是,当全网被一个计算力占优的攻击者攻击时,将变得较为脆弱。因为网络节点能够自行确认交易的有效性,只要攻击者能够持续地保持计算力优势,简化的机制会被攻击者焊接的(fabricated)交易欺骗。那么一个可行的策略就是,只要他们发现了一个无效的区块,就立刻发出警报,收到警报的用户将立刻开始下载被警告有问题的区块或交易的完整信息,以便对信息的不一致进行判定。对于日常会发生大量收付的商业机构,可能仍会希望运行他们自己的完整节点,以保持较大的独立完全性和检验的快速性。

9. 价值的组合与分割-Combining and Splitting Value

| Although it would be possible to handle coins individually, it would be unwieldy to make a separate transaction for every cent in a transfer. To allow value to be split and combined, transactions contain multiple inputs and outputs. Normally there will be either a single input from a larger previous transaction or multiple inputs combining smaller amounts, and at most two outputs: one for the payment, and one returning the change, if any, back to the sender. | 虽然可以单独处理硬币,但是对转账中的每一分钱进行单独交易是很笨重的。为了允许值被分割和合并,事务包含多个输入和输出。通常,会有来自较大先前交易的单个输入或组合较小金额的多个输入,以及最多两个输出:一个用于支付,以及一个将更改(如果有的话)返回给发送者。 |

| It should be noted that fan-out, where a transaction depends on several transactions, and those transactions depend on many more, is not a problem here. There is never the need to extract a complete standalone copy of a transaction's history. | 应当指出,扇出在这里不是问题,因为一个交易取决于几个交易,而那些交易取决于更多交易。永远不需要提取一个完整的事务历史记录的独立副本。 |

虽然可以单个单个地对电子货币进行处理,但是对于每一枚电子货币单独发起一次交易将是一种笨拙的办法。为了使得价值易于组合与分割,交易被设计为可以纳入多个输入和输出。一般而言是某次价值较大的前次交易构成的单一输入,或者由某几个价值较小的前次交易共同构成的并行输入,但是输出最多只有两个:一个用于支付,另一个用于找零(如有)。

需要指出的是,当一笔交易依赖于之前的多笔交易时,这些交易又各自依赖于多笔交易,但这并不存在任何问题。因为这个工作机制并不需要展开检验之前发生的所有交易历史。

10. 隐私-Privacy

| The traditional banking model achieves a level of privacy by limiting access to information to the parties involved and the trusted third party. The necessity to announce all transactions publicly precludes this method, but privacy can still be maintained by breaking the flow of information in another place: by keeping public keys anonymous. The public can see that someone is sending an amount to someone else, but without information linking the transaction to anyone. This is similar to the level of information released by stock exchanges, where the time and size of individual trades, the "tape", is made public, but without telling who the parties were. | 传统的银行模型通过限制对相关各方和可信第三方的信息访问来实现一定程度的隐私。公开宣布所有事务的必要性排除了这种方法,但是隐私仍然可以通过在其他地方中断信息流来维护:通过保持公钥匿名。公众可以看到有人向其他人发送金额,但没有信息将交易链接到任何人。这与证券交易所发布的信息水平类似,在证券交易所里,个人交易的时间和规模“磁带”被公开,但是没有告知当事人是谁。 |

| As an additional firewall, a new key pair should be used for each transaction to keep them from being linked to a common owner. Some linking is still unavoidable with multi-input transactions, which necessarily reveal that their inputs were owned by the same owner. The risk is that if the owner of a key is revealed, linking could reveal other transactions that belonged to the same owner. | 作为附加的防火墙,应该为每个事务使用新的密钥对,以防止它们链接到公共所有者。对于多输入事务,某些链接仍然不可避免,这必然表明它们的输入属于同一所有者。风险在于,如果一个密钥的所有者被披露,链接可以揭示属于同一所有者的其他交易。 |

传统的造币厂模型为交易的参与者提供了一定程度的隐私保护,因为试图向可信任的第三方索取交易信息是严格受限的。但是如果将交易信息向全网进行广播,就意味着这样的方法失效了。但是隐私依然可以得到保护:将公钥保持为匿名。公众得知的信息仅仅是有某个人将一定数量的货币发所给了另外一个人,但是难以将该交易同特定的人联系在一起,也就是说,公众难以确信,这些人究竟是谁。这同股票交易所发布的信息是类似的,股票交易发生的时间、交易量是记录在案且可供查询的,但是交易双方的身份信息却不予透露。

作为额外的预防措施,使用者可以让每次交易都生成一个新的地址,以确保这些交易不被追溯到一个共同的所有者。但是由于并行输入的存在,一定程度上的追溯还是不可避免的,因为并行输入表明这些货币都属于同一个所有者。此时的风险在于,如果某个人的某一个公钥被确认属于他,那么就可以追溯出此人的其它很多交易。

传统的造币厂模型为交易的参与者提供了一定程度的隐私保护,因为试图向可信任的第三方索取交易信息是严格受限的。但是如果将交易信息向全网进行广播,就意味着这样的方法失效了。但是隐私依然可以得到保护:将公钥保持为匿名。公众得知的信息仅仅是有某个人将一定数量的货币发所给了另外一个人,但是难以将该交易同特定的人联系在一起,也就是说,公众难以确信,这些人究竟是谁。这同股票交易所发布的信息是类似的,股票交易发生的时间、交易量是记录在案且可供查询的,但是交易双方的身份信息却不予透露。

作为额外的预防措施,使用者可以让每次交易都生成一个新的地址,以确保这些交易不被追溯到一个共同的所有者。但是由于并行输入的存在,一定程度上的追溯还是不可避免的,因为并行输入表明这些货币都属于同一个所有者。此时的风险在于,如果某个人的某一个公钥被确认属于他,那么就可以追溯出此人的其它很多交易。

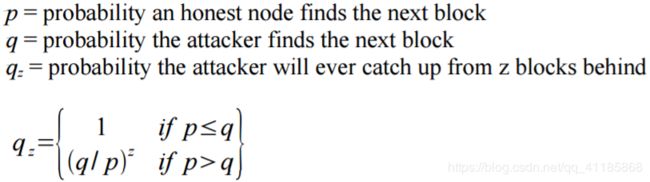

11. 计算-Calculations

设想如下场景:一个攻击者试图比诚实节点产生链条更快地制造替代性区块链。即便它达到了这一目的,但是整个系统也并非就此完全受制于攻击者的独断意志了,比方说凭空创造价值,或者掠夺本不属于攻击者的货币。这是因为节点将不会接受无效的交易,而诚实的节点永远不会接受一个包含了无效信息的区块。一个攻击者能做的,最多是更改他自己的交易信息,并试图拿回他刚刚付给别人的钱。

诚实链条和攻击者链条之间的竞赛,可以用二叉树随机漫步(Binomial Random Walk)来描述。成功事件定义为诚实链条延长了一个区块,使其领先性+1,而失败事件则是攻击者的链条被延长了一个区块,使得差距-1。

攻击者成功填补某一既定差距的可能性,可以近似地看做赌徒破产问题(Gambler’s Ruin problem)。假定一个赌徒拥有无限的透支信用,然后开始进行潜在次数为无穷的赌博,试图填补上自己的亏空。那么我们可以计算他填补上亏空的概率,也就是该攻击者赶上诚实链条,如下所示[8] :

假定p>q,那么攻击成功的概率就因为区块数的增长而呈现指数化下降。由于概率是攻击者的敌人,如果他不能幸运且快速地获得成功,那么他获得成功的机会随着时间的流逝就变得愈发渺茫。那么我们考虑一个收款人需要等待多长时间,才能足够确信付款人已经难以更改交易了。我们假设付款人是一个支付攻击者,希望让收款人在一段时间内相信他已经付过款了,然后立即将支付的款项重新支付给自己。虽然收款人届时会发现这一点,但为时已晚。

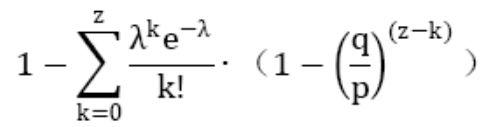

收款人生成了新的一对密钥组合,然后只预留一个较短的时间将公钥发送给付款人。这将可以防止以下情况:付款人预先准备好一个区块链然后持续地对此区块进行运算,直到运气让他的区块链超越了诚实链条,方才立即执行支付。当此情形,只要交易一旦发出,攻击者就开始秘密地准备一条包含了该交易替代版本的平行链条。

然后收款人将等待交易出现在首个区块中,然后在等到z个区块链接其后。此时,他仍然不能确切知道攻击者已经进展了多少个区块,但是假设诚实区块将耗费平均预期时间以产生一个区块,那么攻击者的潜在进展就是一个泊松分布,分布的期望值为:

当此情形,为了计算攻击者追赶上的概率,我们将攻击者取得进展区块数量的泊松分布的概率密度,乘以在该数量下攻击者依然能够追赶上的概率。

化为如下形式,避免对无限数列求和:

写为如下C语言代码:

Converting to C code...

#include

double AttackerSuccessProbability(double q, int z)

{

double p = 1.0 - q;

double lambda = z * (q / p);

double sum = 1.0;

int i, k;

for (k = 0; k <= z; k++)

{

double poisson = exp(-lambda);

for (i = 1; i <= k; i++)

poisson *= lambda / i;

sum -= poisson * (1 - pow(q / p, z - k));

}

return sum;

}

对其进行运算,我们可以得到如下的概率结果,发现概率对z值呈指数下降。

Running some results, we can see the probability drop off exponentially with z.

q=0.1

z=0 P=1.0000000

z=1 P=0.2045873

z=2 P=0.0509779

z=3 P=0.0131722

z=4 P=0.0034552

z=5 P=0.0009137

z=6 P=0.0002428

z=7 P=0.0000647

z=8 P=0.0000173

z=9 P=0.0000046

z=10 P=0.0000012

q=0.3

z=0 P=1.0000000

z=5 P=0.1773523

z=10 P=0.0416605

z=15 P=0.0101008

z=20 P=0.0024804

z=25 P=0.0006132

z=30 P=0.0001522

z=35 P=0.0000379

z=40 P=0.0000095

z=45 P=0.0000024

z=50 P=0.0000006

Solving for P less than 0.1%...

P < 0.001

q=0.10 z=5

q=0.15 z=8

q=0.20 z=11

q=0.25 z=15

q=0.30 z=24

q=0.35 z=41

q=0.40 z=89

q=0.45 z=340

12.结论-Conclusion

| We have proposed a system for electronic transactions without relying on trust. We started with the usual framework of coins made from digital signatures, which provides strong control of ownership, but is incomplete without a way to prevent double-spending. To solve this, we proposed a peer-to-peer network using proof-of-work to record a public history of transactions that quickly becomes computationally impractical for an attacker to change if honest nodes control a majority of CPU power. The network is robust in its unstructured simplicity. Nodes work all at once with little coordination. They do not need to be identified, since messages are not routed to any particular place and only need to be delivered on a best effort basis. Nodes can leave and rejoin the network at will, accepting the proof-of-work chain as proof of what happened while they were gone. They vote with their CPU power, expressing their acceptance of valid blocks by working on extending them and rejecting invalid blocks by refusing to work on them. Any needed rules and incentives can be enforced with this consensus mechanism. | 我们提出了一个电子交易系统,不依赖于信任。我们从通常的数字签名硬币框架开始,它提供了对所有权的强有力控制,但是没有办法防止双重消费,它是不完整的。为了解决这个问题,我们提出了一个对等网络,它使用工作证明来记录事务的公共历史,如果诚实的节点控制大部分CPU功率,那么对于攻击者来说,这在计算上很快就变得不切实际。网络在其非结构化的简单性方面是健壮的。节点同时工作,几乎没有协调。它们不需要被标识,因为消息没有路由到任何特定的位置,并且只需要在尽力的基础上交付。节点可以随意离开和重新加入网络,接受工作链的证明作为他们离开时发生的事情的证据。他们用自己的CPU能力投票,通过扩展有效块来表达他们对有效块的接受,通过拒绝处理无效块来表示对无效块的拒绝。任何需要的规则和激励可以通过这种共识机制来实施。 |

我们在此提出了一种不需要信用中介的电子支付系统。我们首先讨论了通常的电子货币的电子签名原理,虽然这种系统为所有权提供了强有力的控制,但是不足以防止双重支付。为了解决这个问题,我们提出了一种采用工作量证明机制的点对点网络来记录交易的公开信息,只要诚实的节点能够控制绝大多数的CPU计算能力,就能使得攻击者事实上难以改变交易记录。该网络的强健之处在于它结构上的简洁性。节点之间的工作大部分是彼此独立的,只需要很少的协同。每个节点都不需要明确自己的身份,由于交易信息的流动路径并无任何要求,所以只需要尽其最大努力传播即可。节点可以随时离开网络,而想重新加入网络也非常容易,因为只需要补充接收离开期间的工作量证明链条即可。节点通过自己的CPU计算力进行投票,表决他们对有效区块的确认,他们不断延长有效的区块链来表达自己的确认,并拒绝在无效的区块之后延长区块以表示拒绝。本框架包含了一个P2P电子货币系统所需要的全部规则和激励措施。

参考文献-References

[1] W. Dai, "b-money," http://www.weidai.com/bmoney.txt, 1998.

《a scheme for a group of untraceable digital pseudonyms to pay each other with money and to enforce contracts amongst themselves without outside help》—《一种能够借助电子假名在群体内部相互支付并迫使个体遵守规则且不需要外界协助的电子现金机制》

[2] H. Massias, X.S. Avila, and J.-J. Quisquater, "Design of a secure timestamping service with minimal trust requirements," In 20th Symposium on Information Theory in the Benelux, May 1999.

《在最小化信任的基础上设计一种时间戳服务器》

[3] S. Haber, W.S. Stornetta, "How to time-stamp a digital document," In Journal of Cryptology, vol 3, no 2, pages 99-111, 1991.

《怎样为电子文件添加时间戳》

[4] D. Bayer, S. Haber, W.S. Stornetta, "Improving the efficiency and reliability of digital time-stamping," In Sequences II: Methods in Communication, Security and Computer Science, pages 329-334, 1993.

《提升电子时间戳的效率和可靠性》

[5] S. Haber, W.S. Stornetta, "Secure names for bit-strings," In Proceedings of the 4th ACM Conference on Computer and Communications Security, pages 28-35, April 1997.

《比特字串的安全命名》

[6] A. Back, "Hashcash - a denial of service counter-measure," http://www.hashcash.org/papers/hashcash.pdf, 2002.

《哈希现金——拒绝服务式攻击的克制方法》

[7] R.C. Merkle, "Protocols for public key cryptosystems," In Proc. 1980 Symposium on Security and Privacy, IEEE Computer Society, pages 122-133, April 1980.

《公钥密码系统的协议》

[8] W. Feller, "An introduction to probability theory and its applications," 1957.

《概率学理论与应用导论》