【网络目的】

【网络步骤】

了解×××虚拟隧道的工作原理;

了解×××的远程访问×××和站点访问×××的两种构造;

重点理解×××的安全隧道技术、信息加密技术、用户认证技术、访问控制技术;

重点理解×××的加密算法,×××的二层隧道和三层隧道;

重点理解IPSec ×××的配置:

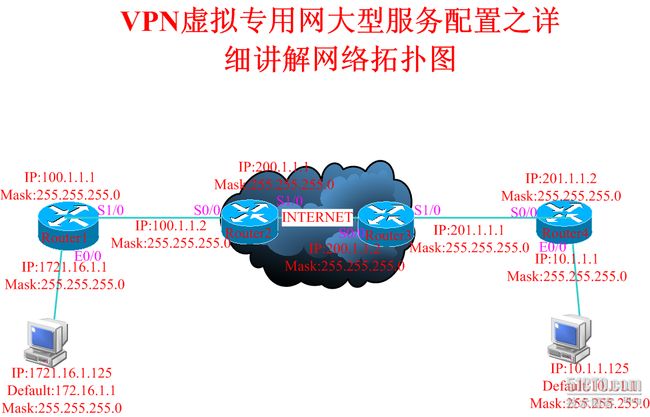

【网络连线】

Router1 E0/0 <----> VPCS V0/1

Router1 S1/0 <----> Router2 S0/0

Router2 S1/0 <----> Router3 S0/0

Router3 S1/0 <----> Router4 S0/0

Router4 E1/0 <----> VPCS V0/2

【网络拓扑】

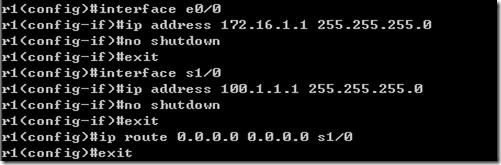

基本配置:

1. 在路由器1上配置接口的IP地址并配置默认路由;

2. 在路由器2上配置接口的IP地址以及用OSPF宣告它的网络号;

3. 在路由器3上配置接口的IP地址以及用OSPF宣告它的网络号;

4. 在路由器4上配置接口的IP地址以及配置默认路由;

***********************重点讲解******************************

×××的特点:×××它的特点是它不是实际存在的,而是利用现有的公共网络,通过资源配置而生成虚拟网络;它和传统的不一样它是一种逻辑上的网络;×××只为特定的企业和用户群集所使用;×××是一种简单的高层业务;费用低结构灵活、更加简单的网络管理、利用虚拟的隧道技术提供网络连接使用的拓扑结构简单明了

×××的结构和分类:站点到站点的×××、远程访问的×××两种;

站点到站点的×××:同一个机构内部的多个网络点位于不同的地理位置,而把这些站用×××连接起来,每个站点内有好多个IP子网,从而来形成一个网络的内部互联。

远程访问×××:×××是被用来连接一个单一的远程网络设备和企业的内联网。

×××的工作原理:×××技术以基于安全协议的IP隧道位基础,实现网络的互联,用访问控制来进一步增强网络的安全性;密钥的产生、分发以及管理、虚拟网络管理等×××安全管理技术增强了×××系统的可维护性和易管理性。但是在这些技术中,基于安全协议的IP隧道技术是×××的核心技术。×××技术利用不可信任的公共网络通信;通过安全的IP隧道来保证信息的机密性,完整性以及可鉴别性。它的过程经历了访问控制、报文的加密、报文的认证、以及IP的封装!!!它们的过程是先通过访问控制列表的控制、报文的封装、加密认证、最后又由访问控制列表决定该报文是不是符合标准。

×××技术主要包括4个关键部分:

安全隧道技术:是隧道技术的核心,通过对用户应用数据进行加密处理后;封装到网络传输协议的PDU、然后通过对外部协议的传输机制将内部的应用数据传到对等实体,经过解封装提交给上层应用;

信息加密技术:×××中的加密技术主要是对用户数据提供安全保护,在实验过程中需要于×××的隧道技术相结合;

用户认证技术:在×××用户访问网络资源之前、以及管理员对×××系统进行管理之前。都要进行身份认证;

访问控制列表技术:由于×××技术可以绕过防火墙提供的屏障,因此需要提供访问控制列表功能,已实现对用户资源的保护。

在×××中,网络安全隧道技术是个关键技术。虽然实现的形式是多种多样,但同样都是基于隧道技术。利用隧道技术,可以实现网络到网络、主机到主机的或者主机到网络的安全连接。那什么是隧道呢?实质是一种封装、加密、传输和拆分、解密的过程。通过将带传输的原始信息经过加密和封装处理后。在封装到另一种协议中数据包进入网络中,像普通的一样进行传输!在×××中。隧道服务用于3个主要的目的。第一是把一个协议封装在另一个协议中;从而让不同的协议能够在同一个IP基础设施上进行传输;第二是:寻址基础设施传输:第三个是:提供数据的完整性和机密性;

×××的隧道分为第二层隧道和第三层隧道;

第二层隧道协议建立在点到点的协议PPP的基础上,充分利用多协议的特点经过“二次封装”;先把IP协议封装在PPP中,再把封装封装数据帧到隧道协议;它一般是用于远程到公司的专网通信的隧道协议:第二层隧道的主要协议有PPTP、L2F、L2TP协议:

第三层隧道协议:是把各种网络协议直接的封装到协议中,形成的数据包依靠第三层协议进行传输:它在可扩展性、安全性、可靠性方面胜于第二层的隧道协议:第三层的隧道技术对于IP网络内的×××最为有用,适合于站点到站点的×××;当一个公司内联网与其他的站点相连的时候,最需要用这种技术;第三层隧道技术所面临的最重要的两个问题是寻址和安全;当连接多个的站点的时候,他会隐藏寻址和安全协议的问题。但是最大的缺点在于传输的时候;他对每一个人都是可见的!!!第三层隧道的主要有:IPSec(AH、ESP、这两种协议也可以一起结合使用;)GRE等!

第二层隧道和第三层隧道区别:

第三层隧道协议相对于第二层隧道技术来说是优势在于他的安全性、可扩展性于可靠性;

从安全角度来说;第二层隧道协议一般在用户的侧端设备上;而第三层隧道协议一般在ISP网关上:

从扩展角度看;第二层协议是把隧道封装在整个PPP帧中的,这样可能产生效率问题!!!

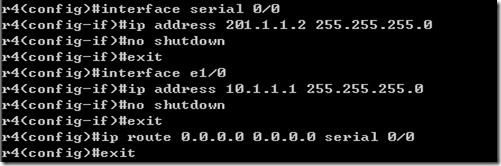

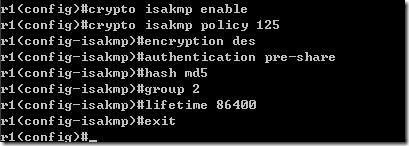

IPSec ×××的配置:

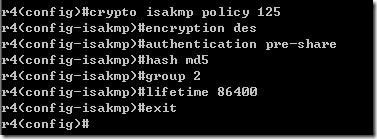

配置IKE协商;

1. 启用IKE、配置IKE协商策略、配置协商参数;(首先要明白配置IPsec×××的是时候,首先要开启×××默认情况下IKE是开启的,配置Isakmp的时候IKE的编号越低。IKE的优先级就越高,它的取值范围在1~1000之间;协商之后IKE的加密方法有md5和sha1加密算法;md5认证和sha1认证的本质区别是sha1和md5的区别是sha1是根据md5原型设计的安全散列算法。它可能产生160位的散列值,而md5它产生的散列128位的散列值。Sha1它的安全比md5的安全性更高!!!sha1和md5都是属于单向散列算法!但是散列数据是不可逆的!!!关于信息的加密技术;加密算法有两种分别是对称算法和我非对称算法。堆成加密算法是两端加密和解密是使用相同的共享密钥;非对称加密算法是一个非对称的公钥密码系统有两个不同但相关的密钥;是让一个来加密而另一个来解密的一个工作过程;公钥相对来说是简单但是它的最大缺点是算法的复杂性,共享密钥的算法比公钥的算法快的多;默认情况下Isakmp是在GROUP1里面我们这里把Isakmp放置在GROUP2里面,但是要保证两边的必须是一样的!!!!而这里的Authentication pre-share是来预先设置共享的密钥,配置生命周期默认情况下它的生命周期是86400我们在这里是手动的配置生命周期;

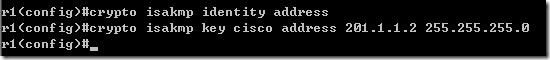

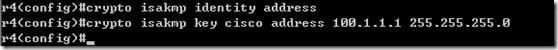

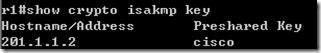

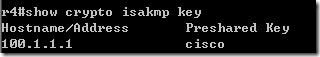

2. 设置共享密钥和对端的地址;在这里配置它的IP地址是来用对端的IP地址来确认Isakmp的,需要特别注意的是两端的认证密码必须是要一样的,因为×××两端的链路需要密码验证才能匹配。

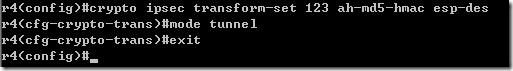

配置IPSec的相关参数;

1. 指定Crypto访问列表;当一个路由器接受到发往另一个路由器内部网络的报文时,将会启动IPSec。访问控制列表是用来确定那些业务将启动IKE和IPSec协商。在这里需要明白我们在这里定义的访问控制列表不是想以前的那样的“允许”或者“拒绝”流量来通过的,它是定义在×××中什么样的报文将被加密传输什么样的报文不用加密而直接来传输;在×××中的访问控制列表必须是互为镜像的!!!

2. 配置IPSec传输模式;传输模式的定义是来说明×××隧道的认证类型、完整性和负载加密;我们在以后的企业中可以根据实际的情况,可以只选择AH认证和完整性,或者通过选择两个ESP选项选择负载加密、认证和完整性。如果需要我们可以用AH和ESP双向加密和认证来获取更强的安全性!!!我们是把AH和ESP一起结合使用来增加安全性、完整性、保密性!!!在AH中我们所采用了MD5散列算法、在ESP中我们所采用了DES的加密算法!!!

3. 配置SA(传输量或时间来衡量生命)SA安全联盟它是IPSec的核心;它定义了各种类型的安全措施;它包含了IP包的加密和认证的相关信息;例如:提供的服务、算法、密钥;SA的一系列安全服务全是依赖于安全协议、一个安全联盟SA是有3个参数为唯一确定:目的IP地址、安全协议标识符以及安全参数索引。目的的IP地址是目的端的IP地址。安全参数索引SPI是SA的目的端选择的一个32位数字,它只是在本地生效。而安全表示符是针对AH和ESP的协议号而言!!!

配置端口的映射以及安全关联:

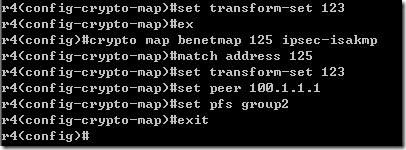

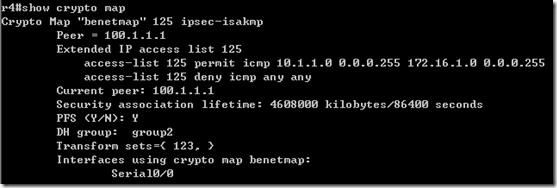

1. 设置Crypto Map;根据我们所配置的×××的隧道信息,

Crypto指定的好处是:保护流量、使用IPSec的转换设置、手工交换密钥、在创建Crypto时候,它的取值范围是1~65535之间,它的值越小它的优先级就越高!!!配置Crypto的时候要将ACL访问控制列表关联进来;要和前面的ACL访问控制列表的标号相同:

配置set peer是指定×××链路所对应的IP地址:对端的IP地址是对端公网的IP地址:配置set transform-set是关联在我们前面说配置的“名字”、它的组号应该保证一致性,这样有助于它能够协商起来!!!

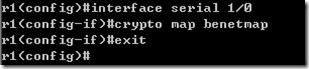

2. 应用Crypto Map到端口,我们在这里指定端口的时候;要知道指定的端口是连接INTERNET的接口;配置Map的时候应该和上面的保持一致性!!!

测试实验的完整性:

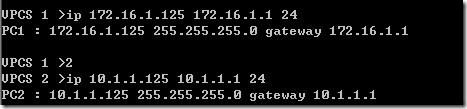

1. 配置客户机的IP地址以及IP地址的网关;

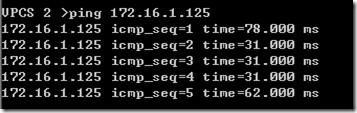

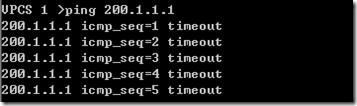

2. 在客户机2上Ping看是不是能Ping通;

3. 在客户机上Ping 公网看是不是能Ping通;注意公网是Ping不通它只是启到了两边网络互联的作用!!!

IPSec ×××配置检查;

1. 查看协商的策略以及最后的默认策略设置;在这里查看的时候要注意查看MAP的名字:以及配置定义的ACL访问控制列表;

2. 查看SA的一些详细信息;

3. 查看协商密钥的详细信息;他们的IP地址是相对的!!!但是密码认证相同的,因为我们在这里采用了对称的加密算法!!!信息加密技术是一种使数据混合到某种程序的科学,在这种程序下数据不能被任何人理解,出过那些特定访问权的人。加密算法就是把数据从明文的转换成密码的加密数据的功能;它是把一条消息转换成仅有的制定的只有接受者能够理解的形式。这样就提供了加密性!!!加密算法还包括对称和非对称协议;在对称算法中两边的算法和机制是一模一样的。而在非对称加密算法中:它是有两个不同的密钥一个在服务器上一个在客户端上,因而它更加的安全!!!

【网络心得】

配置相对于理论来说是很简单但是,只要在理解的基础上才能让自己的知识融会贯通、自己所学的知识得到更大的用处、取长补短!!!

【网络总结】

其实聪明和愚笨没有什么区别。区别只是看你付出是不是很多,付出的多那么收获的多;付出的少那么收获的就少!!!也不要忘记了每一个人的潜能总是一样的;有的人的潜能只是被习惯所掩盖而已!!!