移动安全 App逆向1*windows分析环境搭建

移动安全 App逆向1*windows分析环境搭建

目的:配置JAVA环境,安装Android stdio(附带SDK集成工具)为后面的xposed hook框架开发,静态分析,动态分析,动态调试以及协议模拟获取服务器token数据做铺垫。

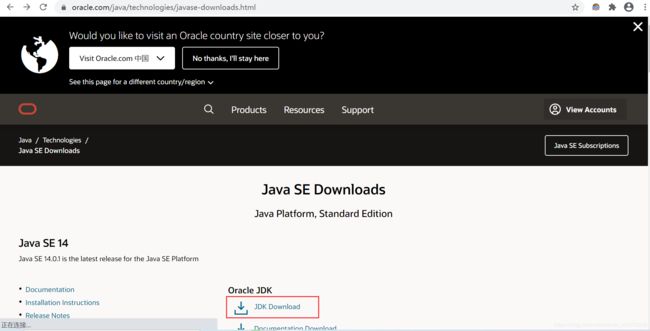

一、JDK的下载与环境配置

1.进入官网下载JDK,链接: JDK官网.进入官网后点击JDK Download

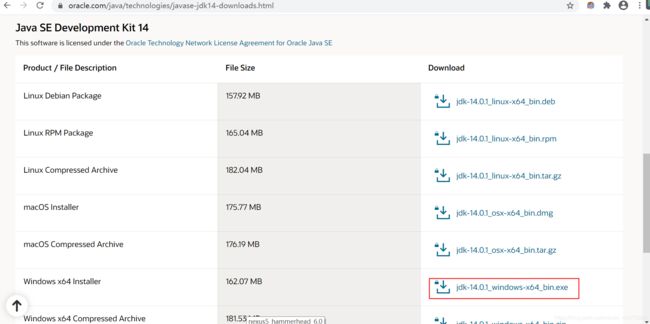

页面往下拉,会看见如下图,选择系统对应版本,我这里是Windows x64 Installer

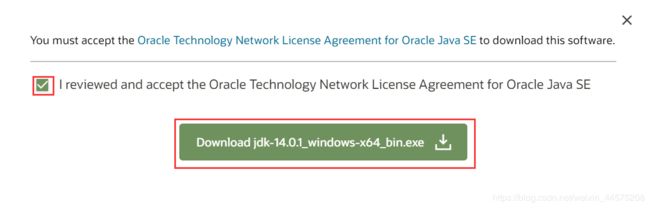

勾选同意,确认下载,下载完成后直接双击安装

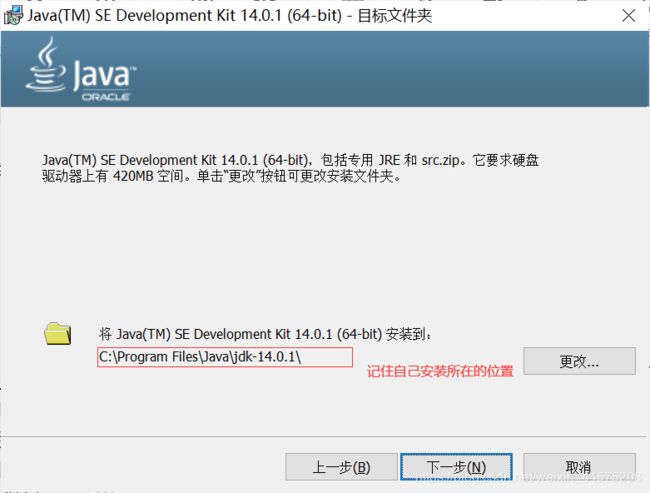

傻瓜式点击下一步安装即可,但需要注意安装所在的目录,配置环境时,需要JDK安装目录。

2. 接下来我们配置刚刚安装的JDK环境

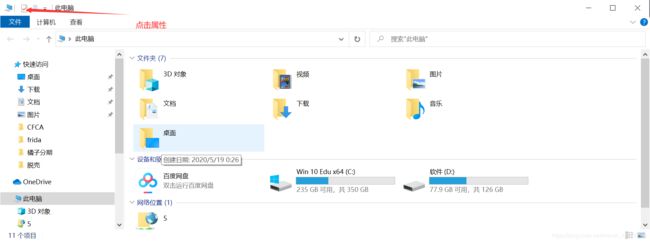

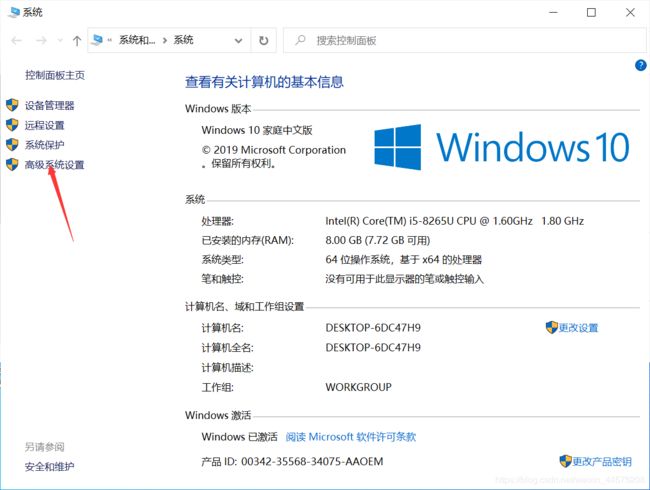

右击计算机–属性–高级系统设置–环境变量

我们需要配置如下三处

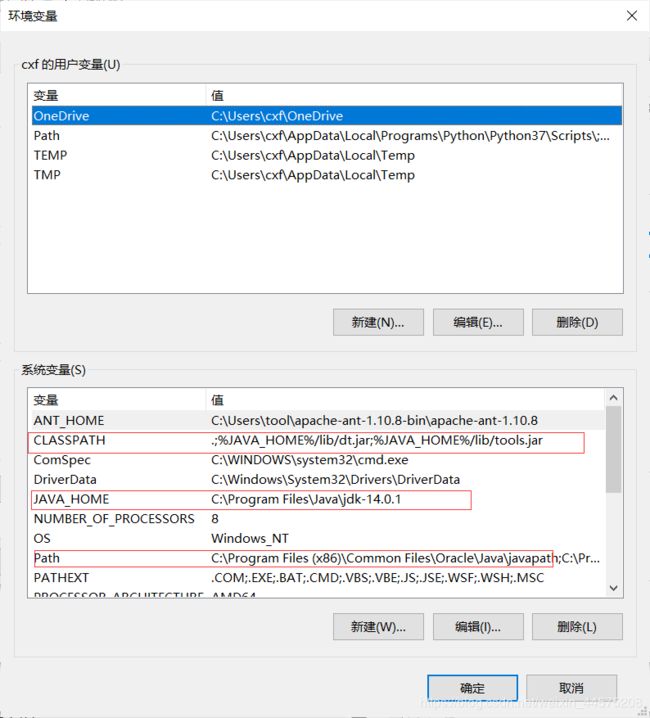

1.1 点击新建,变量名为JAVA_HOME,变量值填JDK安装路径,就是让你们刚刚注意那个安装的路径,我这里装的地址是C:\Program Files\Java\jdk-14.0.1

1.2 在"系统变量"中选择"新建"按钮,变量名为 CLASSPATH。变量变量值填写 .;%JAVA_HOME%\lib;%JAVA_HOME%\lib\tools.jar(注意最前面有必须有点符号"."

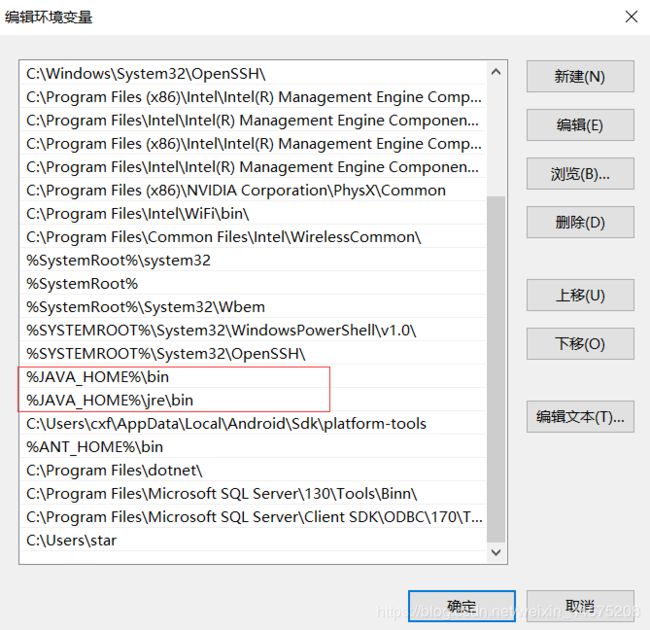

1.3在系统变量列表中找到变量Path,点击编辑,然后点击右上的新建,分别填入

%JAVA_HOME%\bin

%JAVA_HOME%\jre\bin

如图所示。最后单击确定完成环境变量的配置。

path里如下图

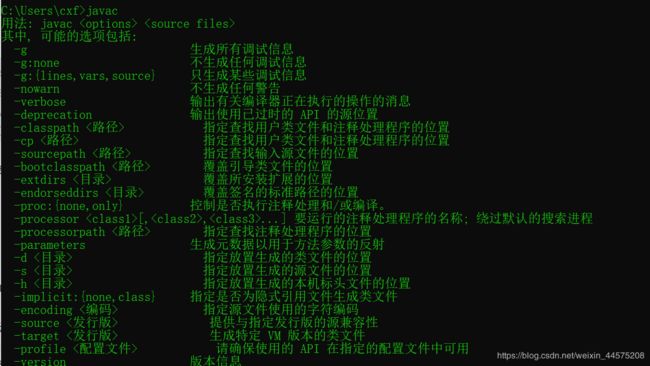

接下来验证是否配置成功。快捷键windows +R,打开命令提示窗口cmd,输入javac命令。若显示命令相关信息,则表示已配置成功。如图所示

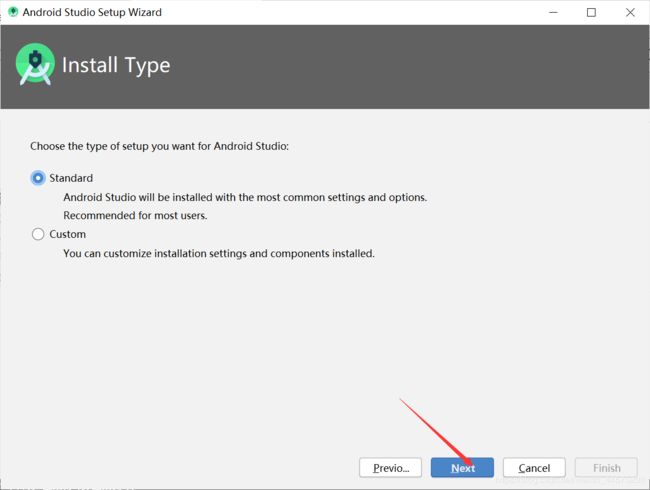

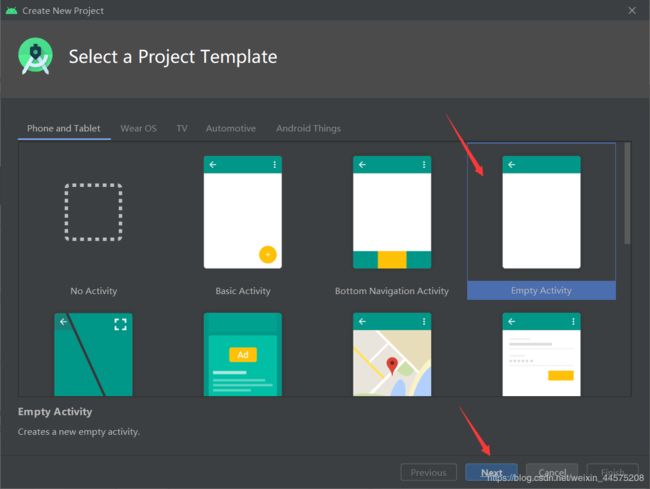

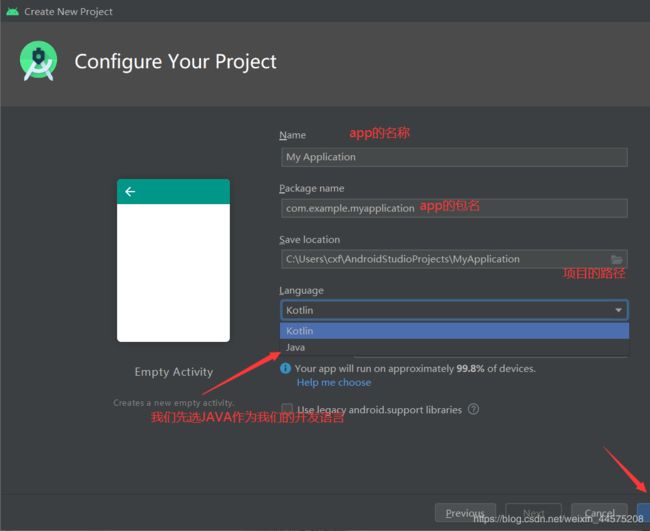

二、Android stdio下载与安装(集成SKD工具)

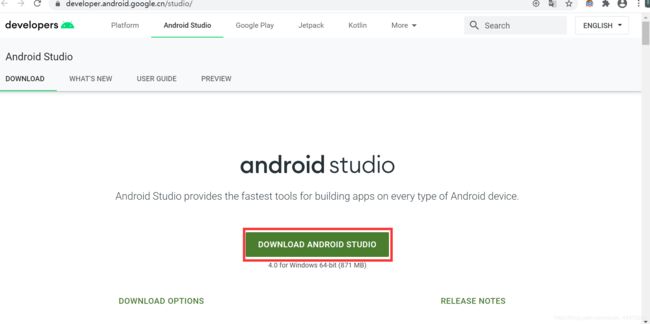

1.首先下载Android stdio,建议直接从官网下载 Android stdio官网,Windows64位直接点击DOWN LOADE STDIO下载最新版本,其他型号点击DOWNLOAD OPTIONS找到自己对应机型点击下载即可。目前最新版本4.0,现在不需要在官网下单独SDK,在安装过程中Android stdio会为我们自动下载SDK,在下面会讲到。

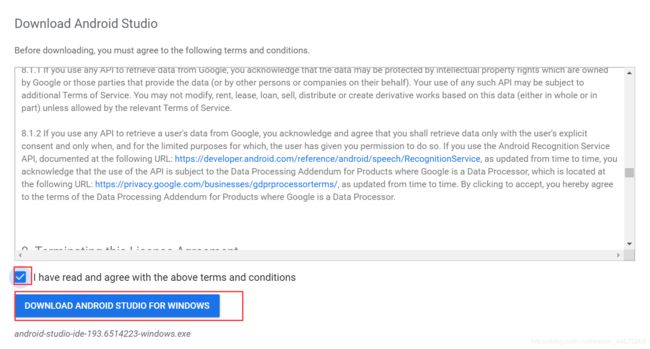

勾选同意和下载

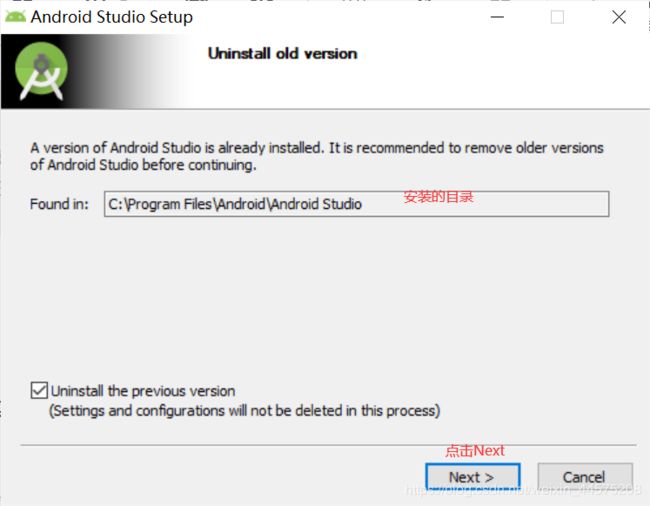

2.下载完成后进行双击文件安装

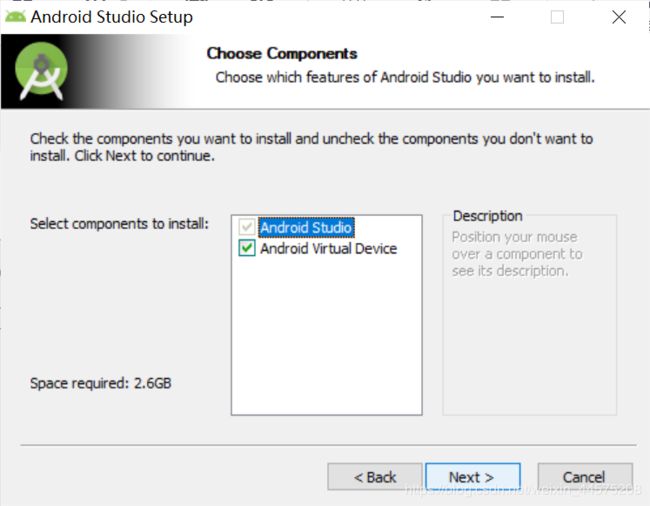

直接一直点击Next就可以了

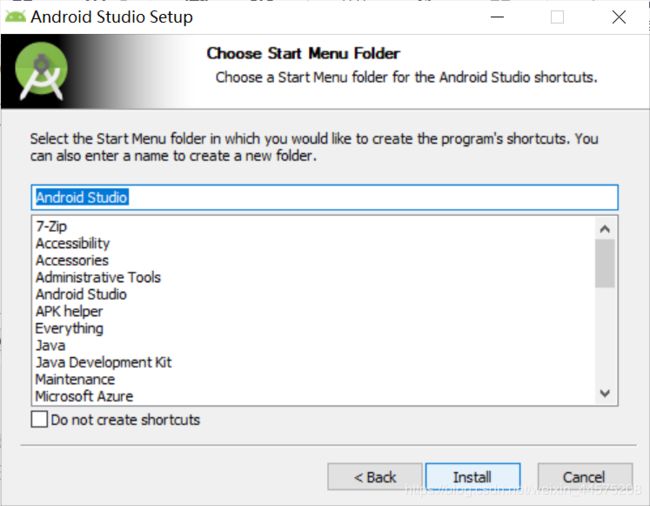

点击install

等待一小会

等待一小会

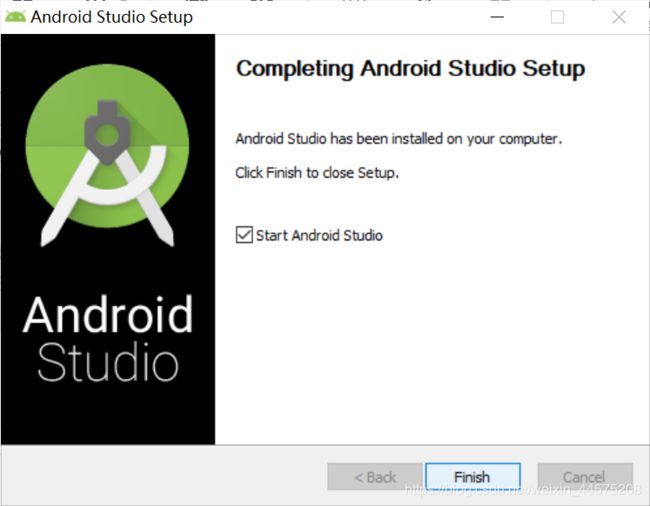

finish

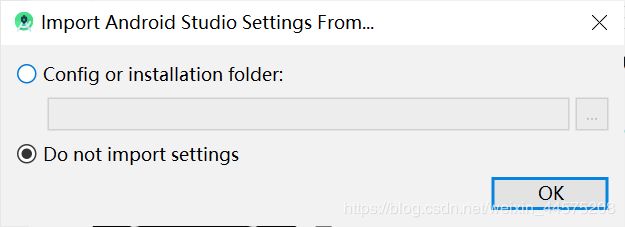

点击ok 不用导入设置

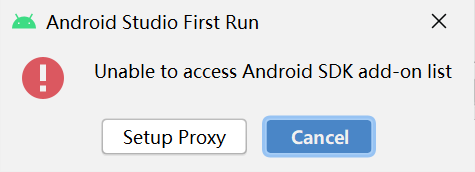

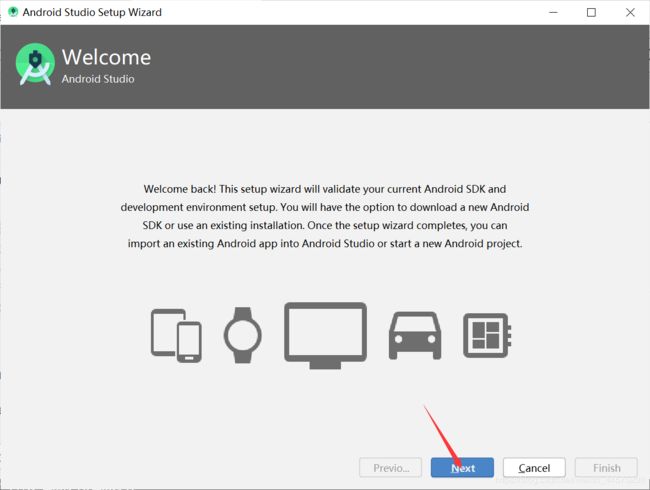

选择Cancle,AS检测到我们还没有安装SDK

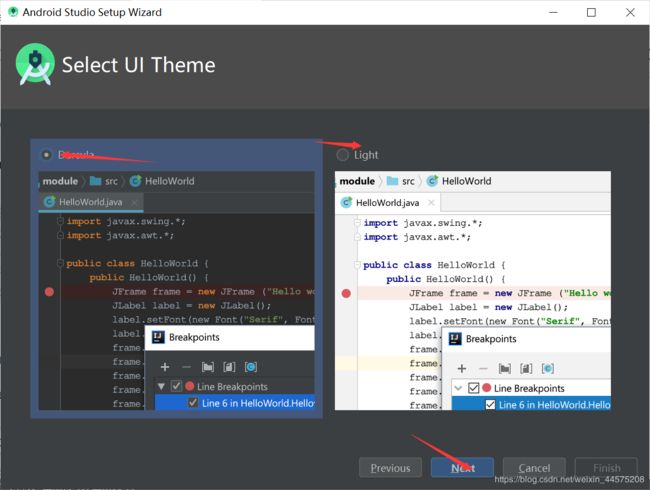

根据自己喜换选择黑色还是白色

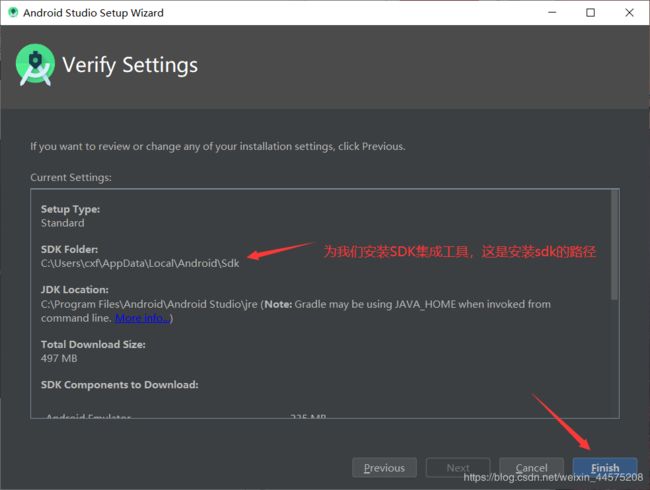

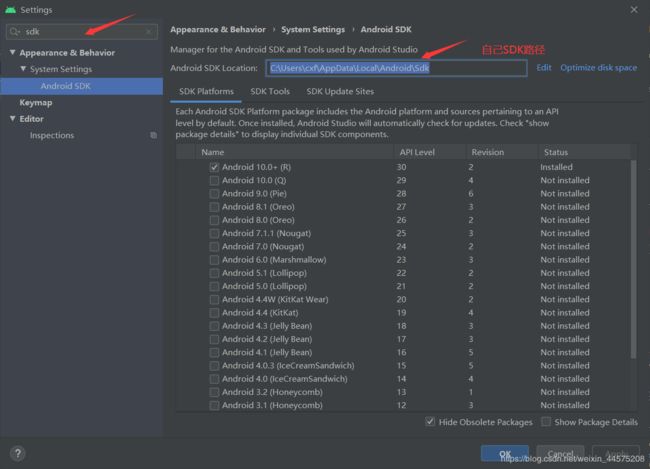

注意:我们要记住自己的SDK安装路径待会儿我们要在环境变量中配置他方便我们后面的使用。

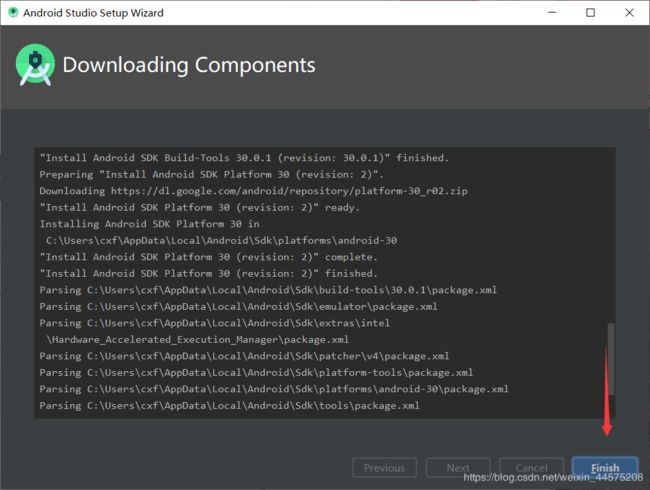

需要等待一会下载

继续!

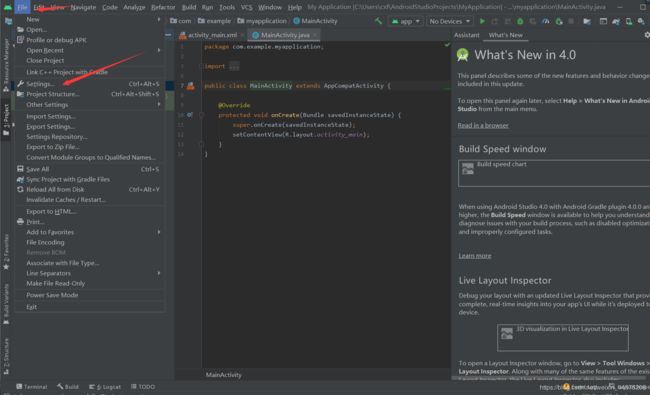

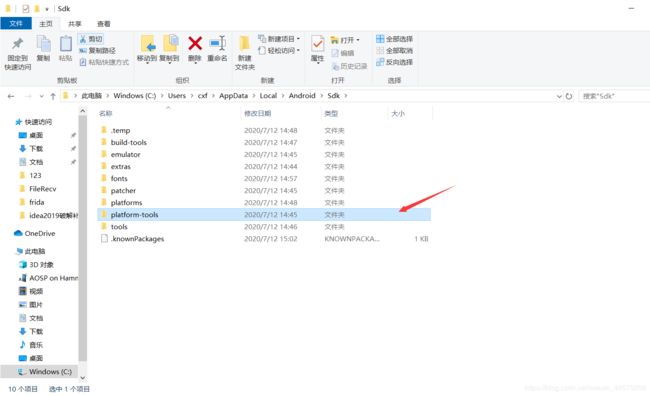

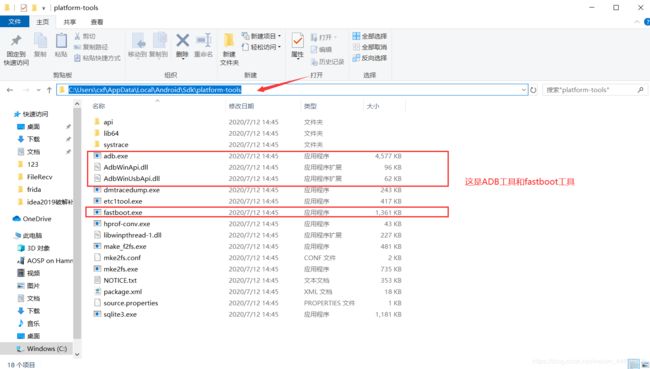

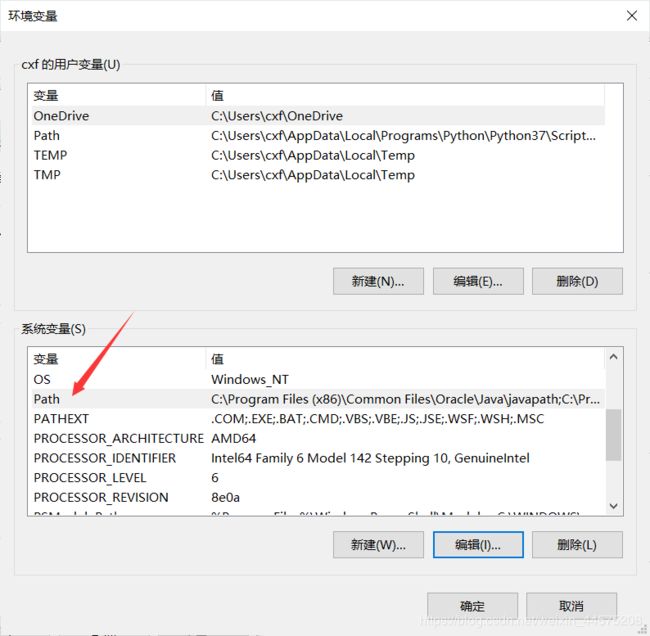

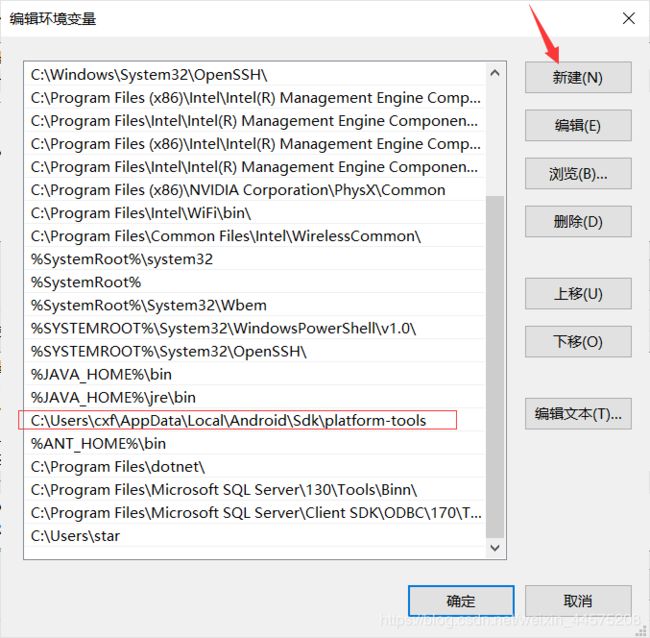

接下来我们配置一下SDK里工具的环境变量。

我们到这个文件夹下

我们复制这个路径添加到环境变量Path中,这样就能使用adb和fastboot 进行调试手机和刷机操作了。

编辑

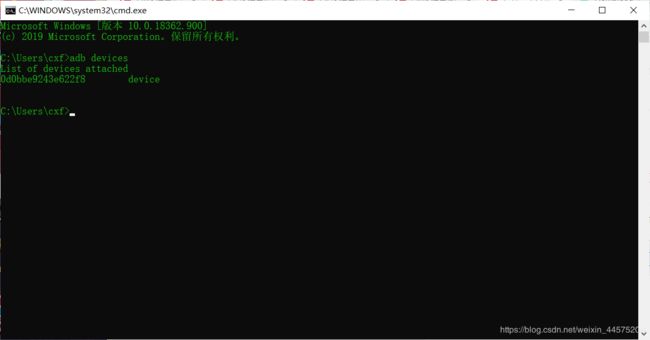

确定后。我们连接手机试一下。(可以是模拟器或者真机,记得开启USB调试)

“USB调试”,设置>关于手机>然后点击7次版本号。设置里就会有开发者选项进入开发者选项,打开USB调试

输入

adb devices

我们可以看到已经连接手机了,这样我们的环境就没问题了。。

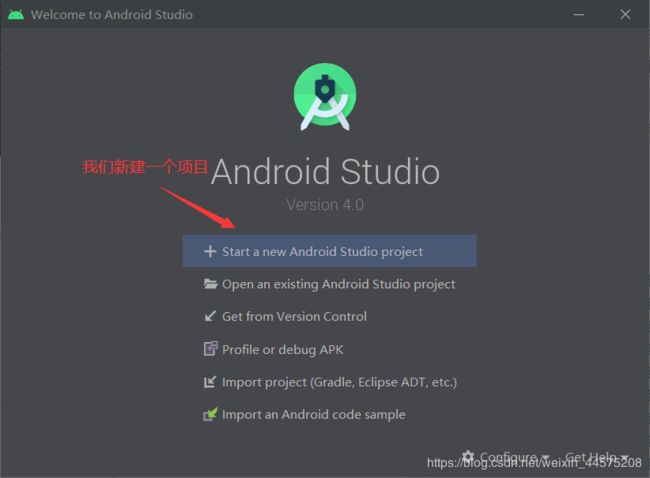

ok 我们暂时不用Android stdio了后面开发xposed在用它,adb后面会很常用,如果不知道adb的话建议百度了解一下。

我列出一些adb常用命令大家先熟悉一下,以便后面的学习。

调试应用

adb shell am start -D -n tv.danmaku.bili/tv.danmaku.bili.SohuActivity

截屏

adb shell screencap -p /sdcard/01.png

重启手机

adb reboot

重启到刷机模式

adb reboot bootloader

重启到recovery模式

adb reboot recovery

终止adb服务进程:

adb kill-server

重启adb服务进程

adb start-server

获取机器MAC地址:

adb shell cat /sys/class/net/wlan0/address

获取CPU序列号:

adb shell cat /proc/cpuinfo

查看连接过WIFI的密码

adb shell

su

cat /data/misc/wifi/wpa_supplicant.conf

列出目录下的文件和文件夹,等同于dos中的dir命令:

adb shell ls

从本地复制文件到设备:

adb push

从设备复制文件到本地:

adb pull

重命名文件:

adb shell rename path/oldfilename path/newfilename

删除system/avi.apk:

adb shell rm /system/avi.apk

删除文件夹及其下面所有文件:

adb shell rm -r

移动文件:

adb shell mv path/file newpath/file

设置文件权限:

adb shell chmod 777 /system/fonts/DroidSansFallback.ttf

新建文件夹:

adb shell mkdir path/foldelname

查看文件内容:

adb shell cat

下章我们就先开始手机刷机操作。