一个简单的Web渗透(文件上传漏洞)

本篇文章仅供学习参考,切勿用作非法用途。

进入正题

本来想写的粗略一点,但是回想起来自己当初学习的时候,一个小问题都能纠结半天,所以本白决定从开天辟地开始写起,今天这个渗透是利用文件上传的漏洞,这里采用最广泛的头像上传图片的漏洞进行渗透。首先渗透肯定是需要工具的,所以您需要准备以下工具:

1:burp suit. (主要是使用Proxy模块抓包)

2:firefox浏览器(个人喜好,主要使用代理功能)

![]()

3:中国菜刀(用作渗透的连接)

![]()

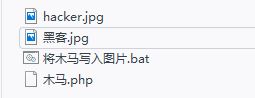

4:将一句话木马写入图片的工具(这里不要急会交给大家如何制作一个简易的将一句话木马写入图片的工具)

文章目录

- 本篇文章仅供学习参考,切勿用作非法用途。

- 进入正题

- 一.设置浏览器代理服务

- 二.制作一个将木马写入图片的工具

- 三.!!! 开炮!!!

- 四.通过菜刀连接网站,获取一些基本权限。

一.设置浏览器代理服务

这一步是为后来的渗透做准备,因为要让burp抓包,所以要为firefox配置代理服务,我这里是用的虚拟机里面的burp,而浏览器在屋里机,所以就要先通过代理,让包先走burp,进行文件串改,然后再提交给服务器,达成绕过服务器的检测的目的。

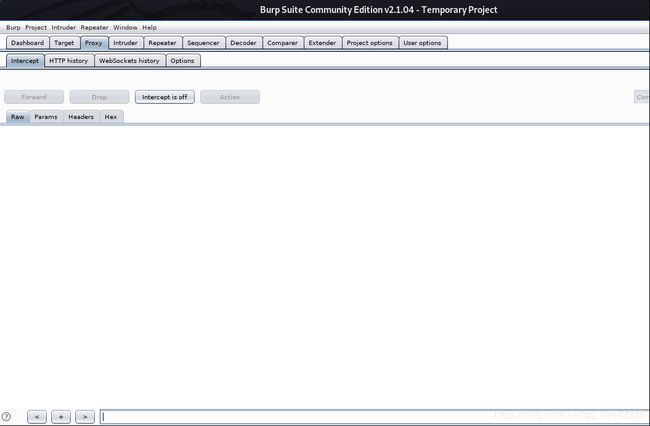

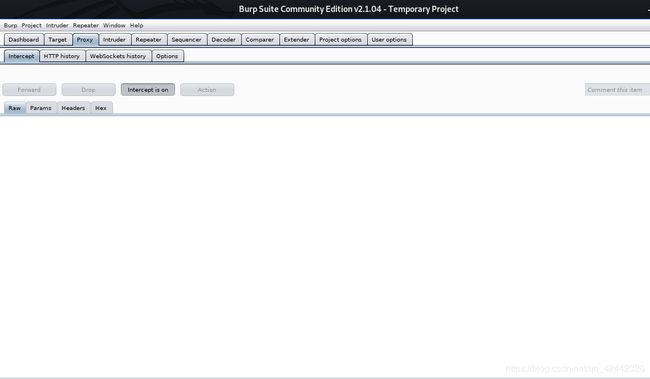

先打开burp,然后点击proxy,接下来点击Options,界面如下

然后你会看到有个 127.0.0.1:8080 这个框,然后将前面的框勾选,当然这里默认是已经勾选的就不用选择了,然后点击左边的Edit。

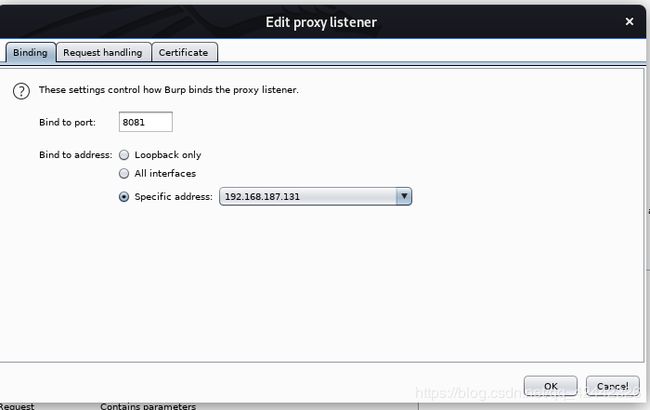

接下来会进入这个界面,上方的端口号默认的是8080,因为我的8080端口被占用了,所以我修改成了8081,你们可以不用修改,然后在下方选择代理地址的地方,点开倒三角,然后选择一个自己代理的IP 地址,如果这里不懂的话自己可以去百度以下 burp的代理设置。

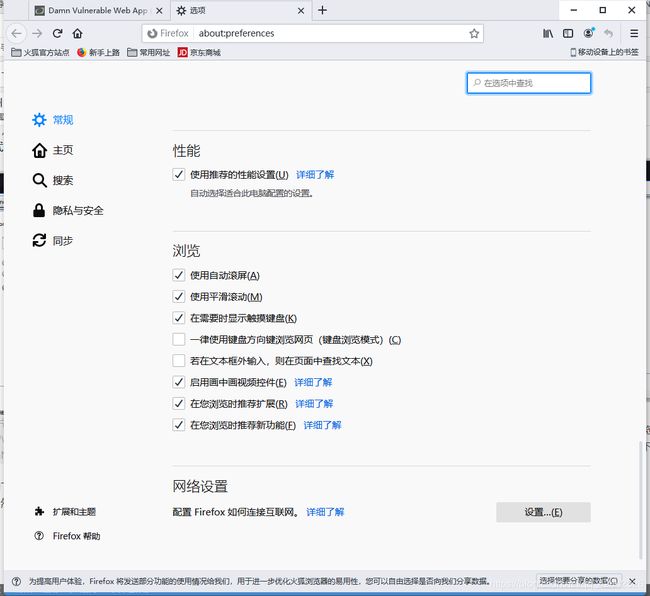

burp调试好了接下来就需要进入火狐进行设置,首先打开火狐浏览器的界面,点击右上角的这个位置。然后点击选项进入界面后拖至最下方,会出现如下界面。

点击设置进入Firefox的代理配置界面,具体配置如图所示,这里的代理地址就是刚刚burp中设置的地址,端口就是设置的端口。然后按如下填好。

然后测试一下看我们的代理是否配置成功,转回Burp 界面,点击到如下界面,蓝色为点击了的,然后将 intercept is off点击一下,我记得默认状态为 off 反正就是使它的状态变为 on。

然后打开我们的浏览器,随便访问一个页面,我们发现是访问不了的,一直在加载,然后点击 intercept is on按钮发现页面连接成功了,这样我们的代理就设置好了。

如果火狐浏览器中出现一些报错信息,或者其它情况的话,可以点击一下这篇文章火狐浏览器代理设置问题解决。如果出现其它问题的话大家就自行百度吧,相信你们,可以解决。

二.制作一个将木马写入图片的工具

这里其实加入方法有很多,大家可以去百度一下,方法不唯一,手写都可以,但是为了以后用起来方便,就写了个简易脚本。

<?fputs(fopen("hacker.php","w"),'')?>

**注 [yxngu] 中的为连接网站时的密码(可以这么说吧),可以自行修改。**

将上图的代码写进txt 文档,然后将文件命名为木马,文件类型改为php 也就是在文件末尾加上一个 .php 怎么样简单吧,有些小伙伴这样做后会发现,右键属性后没办法修改属性类型不论怎么加文件类型就是不变,这里小伙伴就要去把这个功能打开了,这里给大家附上了教程连接。点我教你怎么改

这时候我们的一句话木马就写好了,接下就要做一个简易的木马写入脚本。

copy 黑客.jpg/b + 木马.php/a hacker.jpg

还是原来的套路,将这句话写入另一个txt文档,然后将文件类型修改为bat类型,也就是将文件后缀改为 .bat

有些求知心强的小伙伴就要问了这个脚本是什么意思呢?那我就来给大家解释一下,咳咳! ! !(战术咳嗽)

解释:

copy就是复制啊 懂的都懂 ,复制这个名称为 黑客.jpg 的图片和名称为 木马.php 的这个php文件,然后生成一个新的名称为 hacker.jpg 的图片文件。

这时候准备一个图片,且命名为 黑客.jpg,管它厉不厉害图片必须帅啊!是吧,这里大家不用去找了,我连图片都给大家准备好了,无敌的我!

当然有些网站会限制上传图片的文件大小所以,图片是否合适就需要大家自己去寻找了。

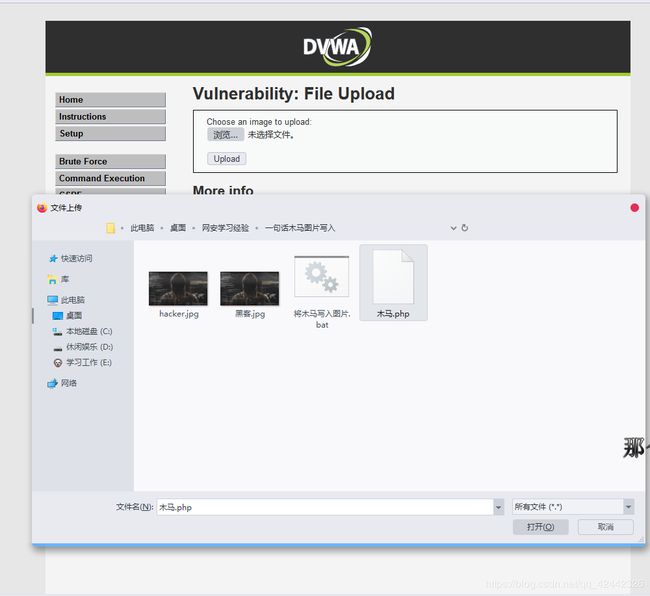

**注:上面的三个文件必须放在同一目录下面!!!**

三.!!! 开炮!!!

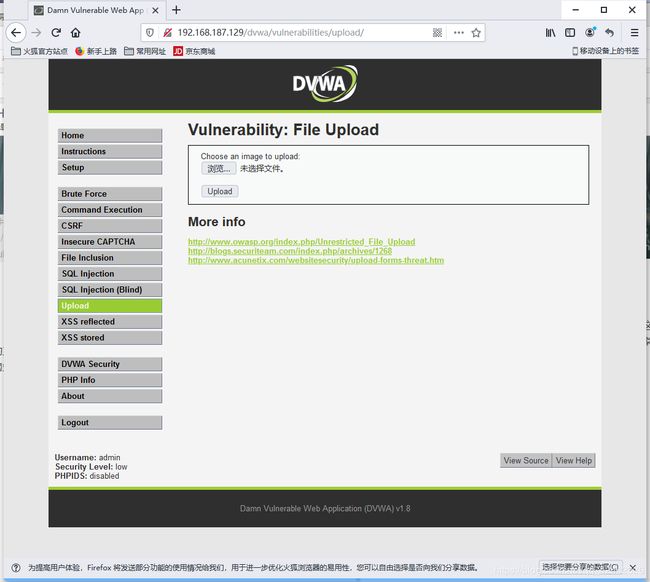

好了激动人心的正题来了,开始渗透,首先打开目标网站,这里我用一个靶机来,因为不能随便入侵别人的网站,打开网站,这个靶站挺好用的,建议大家入门可以去练练手。

首先我们来测试一下看看直接上传木马文件会不会成功,选取刚刚的 木马.php 文件,看看能否上传成功。

果然不出所料,上传不成功,被拦截了下来。

![]()

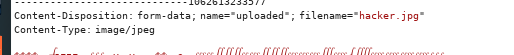

这时候浏览文件,选择刚刚植入木马的图片(hacker.jpg),但是不要上传文件,先将Burp 的拦截功能打开,即将刚刚那个功能调节为intercept is on,打开后点击Upload及上传你的图片,然后此时你就会看到Burp出现拦截的包的界面,如下图:

此时右键单击文件包的空白界面,选择 Send to Repeater,然后在界面上找见 Repeater 点击进去。

根据以上测试可得出它果然是有文件限制类型的,这下我们上传的jpg类型它没话说,嘻嘻嘻

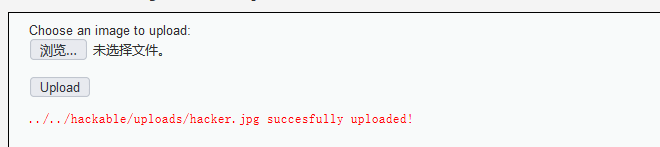

然后在Brup中点开Proxy模块,然后点击 Forward 将数据包放行。出现如下界面代表数据包已经放行,提交给了服务器。

然后发现带木马的图片上传成功了。

接下来我们测试一下看是不是真的上传成功了。如果访问呢?我们又不知道网站的目录,怎么会知道上传的图片保存在了哪里!!!( 这时候聪明的小伙伴肯定发现了,它不是提示我们了吗? 当然实战的时候,你是需要提前用软件进行信息收集,提前将要渗透的网站的目录摸清楚)

然后接下来要做的就是需要让带木马的图片以php文件类型运行了,虽然我们把木马放入了图片,但是如果不运行,它始终只是一行代码罢了,还算不上木马,所以这时候就需要文件包含漏洞了。这个文件包含就需要大家自己去找一找了,这里就不再赘述了,还是老方法,附上一个大佬的文章。

如何寻找web的文件包含漏洞

因为我这个是靶机所以文件包含漏洞就不需要自己去寻找了,它直接就给了我页面,我也是迫不及待的点了进来,果然,相当明显的漏洞。

原来的网页的url如下:

http://192.168.187.129/dvwa/vulnerabilities/fi/?page=include.php

然后这时候我们做的是需要将刚刚上传的图片的绝对路径写到 **page=**后面,让刚刚上传的图片以php文件类型运行一下。

OK 运行成功了,这些乱七八糟的就是图片被以PHP文件类型写出来的东西,不要惊讶。

四.通过菜刀连接网站,获取一些基本权限。

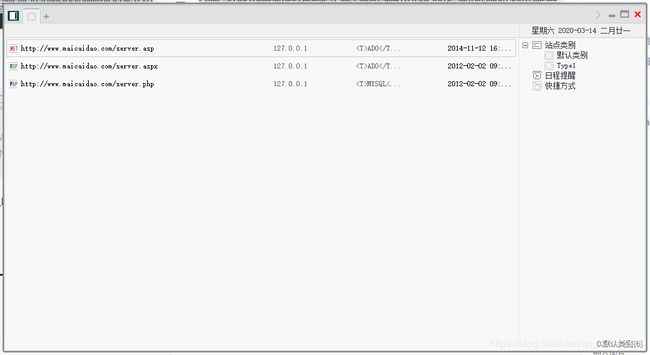

打开我们的菜刀

在空白处点击鼠标右键,然后选择添加。

在空白处点击鼠标右键,然后选择添加。

然后将刚刚网站中存放hacker.jpg的文件的url打在地址中,但是最后后hacker.jap 要修改成刚刚在网站目录中运行出来的php程序及 hacker.php

选择我们的脚本类型 PHP 的,然后点击添加,出现如下界面。

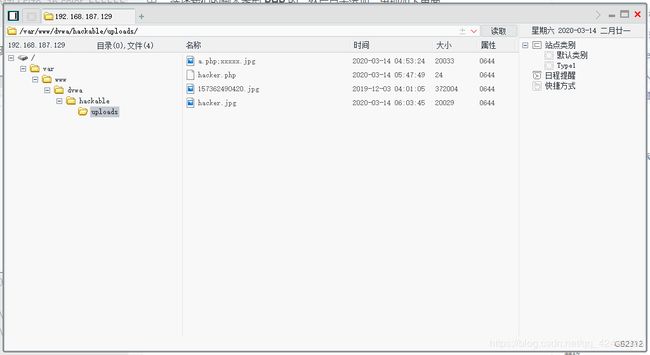

然后双击第一个链接,稍等一会,就会发现我们连接成功了。并且出现了我们当时上传图片的那个界面,可以看到里面不光有我们上传的hacker.jpg还有hacker.php这个就是利用文件包含漏洞生成的文件。

这时候我们单击界面的右键发现可以上传和下载一些文件,至于接下来怎么搞就看你了,可以继续上传大木马,提权什么的。

————————————————————————————————————

~

~

~

~

属实创作不易,希望看到此文的小伙伴可以给博主点个赞!! 谢谢大家!!

~

再次感谢文章中引用到文章的两个大佬

、

、

再次强调本文仅供用来交流学习,切勿吴用