网络安全--端口扫描-工具(zenmap)

Zenmap is the official Nmap Security Scanner GUI. It is a multi-platform (Linux, Windows, Mac OS X, BSD, etc.) free and open source application which aims to make Nmap easy for beginners to use while providing advanced features for experienced Nmap users. Frequently used scans can be saved as profiles to make them easy to run repeatedly. A command creator allows interactive creation of Nmap command lines. Scan results can be saved and viewed later. Saved scan results can be compared with one another to see how they differ. The results of recent scans are stored in a searchable database.

You can download Zenmap (often packaged with Nmap itself) from the Nmap download page. Zenmap is quite intuitive, but you can learn more about using it from the Zenmap User's Guide or check out the Zenmap man page for some quick reference information.

官网:https://nmap.org/zenmap/

下载地址:https://nmap.org/download.html

Latest stable release self-installer: nmap-7.70-setup.exe

默认情况下,安装这个nmap-7.70-setup.exe 后,默认也就安装了Zenmap,图形界面的,便于操作,底层实际还是给Nmap命令。

使用namp扫描端口

https://blog.csdn.net/findmyself_for_world/article/details/50521810?utm_source=blogxgwz1

--------------------------------------------

(1)扫描指定的端口

nmap -n --open -p 11211 X.X.X.X/24

(2)扫描指定网段的远程桌面连接端口

nmap -sT -p3389 218.206.112.0/24

(3)使用nmap来扫描端口UDP

nmap -sU 202.96.128.86 -p 53 -Pn

(4)进行安全检测

nmap -v -A 219.129.216.156

(5) 仅列出指定网络上的每台主机,不发送任何报文到目标主机:

nmap -sL 192.168.1.0/24

(6) 探测目标主机开放的端口,可以指定一个以逗号分隔的端口列表(如-PS22,23,25,80):

nmap -PS 192.168.1.234

(7)使用UDP ping探测主机:

nmap -PU 192.168.1.0/24

(8)使用频率最高的扫描选项:SYN扫描,又称为半开放扫描,它不打开一个完全的TCP连接,执行得很快:

nmap -sS 192.168.1.0/24

(9)当SYN扫描不能用时,TCP Connect()扫描就是默认的TCP扫描:

nmap -sT 192.168.1.0/24

(10)UDP扫描用-sU选项,UDP扫描发送空的(没有数据)UDP报头到每个目标端口:

nmap -sU 192.168.1.0/24

(11)确定目标机支持哪些IP协议 (TCP,ICMP,IGMP等):

nmap -sO 192.168.1.19

(12)探测目标主机的操作系统:

nmap -O 192.168.1.19

nmap -A 192.168.1.19

(13)进行ping扫描,打印出对扫描做出响应的主机,不做进一步测试(如端口扫描或者操作系统探测)

nmap -sP 192.168.1.0/24

另外,nmap官方文档中的例子:

nmap -v scanme.

这个选项扫描主机scanme中 所有的保留TCP端口。选项-v启用细节模式。

nmap -sS -O scanme./24

进行秘密SYN扫描,对象为主机Saznme所在的“C类”网段 的255台主机。同时尝试确定每台工作主机的操作系统类型。因为进行SYN扫描 和操作系统检测,这个扫描需要有根权限。

nmap -sV -p 22,53,110,143,4564 198.116.0-255.1-127

进行主机列举和TCP扫描,对象为B类188.116网段中255个8位子网。这 个测试用于确定系统是否运行了sshd、DNS、imapd或4564端口。如果这些端口 打开,将使用版本检测来确定哪种应用在运行。

nmap -v -iR 100000 -P0 -p 80

随机选择100000台主机扫描是否运行Web服务器(80端口)。由起始阶段 发送探测报文来确定主机是否工作非常浪费时间,而且只需探测主机的一个端口,因 此使用-P0禁止对主机列表。

nmap -P0 -p80 -oX logs/pb-port80scan.xml -oG logs/pb-port80scan.gnmap 216.163.128.20/20

扫描4096个IP地址,查找Web服务器(不ping),将结果以Grep和XML格式保存。

host -l | cut -d -f 4 | nmap -v -iL -

进行DNS区域传输,以发现中的主机,然后将IP地址提供给 Nmap。上述命令用于GNU/Linux -- 其它系统进行区域传输时有不同的命令。

其他选项:

-p (只扫描指定的端口)

单个端口和用连字符表示的端口范 围(如 1-1023)都可以。当既扫描TCP端口又扫描UDP端口时,可以通过在端口号前加上T: 或者U:指定协议。 协议限定符一直有效直到指定另一个。 例如,参数 -p U:53,111,137,T:21-25,80,139,8080 将扫描UDP 端口53,111,和137,同时扫描列出的TCP端口。

-F (快速 (有限的端口) 扫描)

二、常用扫描类型

下面是Nmap支持的四种最基本的扫描方式:

⑴ TCP connect()端口扫描(-sT参数)。

⑵ TCP同步(SYN)端口扫描(-sS参数)。

⑶ UDP端口扫描(-sU参数)。

⑷ Ping扫描(-sP参数)。

如果要勾画一个网络的整体情况,Ping扫描和TCP SYN扫描最为实用。Ping扫描通过发送ICMP (Internet Control Message Protocol,Internet控制消息协议)回应请求数据包和TCP应答(Acknowledge,简写ACK)数据包,确定主机的状态,非常适合于检测指定网段内正在运行的主机数量。

TCP SYN扫描一下子不太好理解,但如果将它与TCP connect()扫描比较,就很容易看出这种扫描方式的特点。在TCP connect()扫描中,扫描器利用操作系统本身的系统调用打开一个完整的TCP连接——也就是说,扫描器打开了两个主机之间的完整握手过程(SYN,SYN-ACK,和ACK)。一次完整执行的握手过程表明远程主机端口是打开的。

TCP SYN扫描创建的是半打开的连接,它与TCP connect()扫描的不同之处在于,TCP SYN扫描发送的是复位(RST)标记而不是结束ACK标记(即,SYN,SYN-ACK,或RST):如果远程主机正在监听且端口是打开的,远程主机用SYN-ACK应答,Nmap发送一个RST;如果远程主机的端口是关闭的,它的应答将是RST,此时Nmap转入下一个端口。

Nmap支持丰富、灵活的命令行参数。例如,如果要扫描192.168.7网络,可以用 192.168.7.x/24或192.168.7.0-255的形式指定IP地址范围。指定端口范围使用-p参数,如果不指定要扫描的端口,Nmap默认扫描从1到1024再加上nmap-services列出的端口。如果要查看Nmap运行的详细过程,只要启用verbose模式,即加上-v参数,或者加上-vv参数获得更加详细的信息。例如,nmap -sS 192.168.7.1-255 -p 20,21,53-110,30000- -v命令,表示执行一次TCP SYN扫描,启用verbose模式,要扫描的网络是192.168.7,检测20、21、53到110以及30000以上的端口(指定端口清单时中间不要插入空格)。再举一个例子,nmap -sS 192.168.7.1/24 -p 80扫描192.168.0子网,查找在 80端口监听的服务器(通常是Web服务器)。

有些网络设备,例如路由器和网络打印机,可能禁用或过滤某些端口,禁止对该设备或跨越该设备的扫描。初步侦测网络情况时,-host_timeout参数很有用,它表示超时时间,例如 nmap sS host_timeout 10000 192.168.0.1命令规定超时时间是10000毫秒。

网络设备上被过滤掉的端口一般会大大延长侦测时间,设置超时参数有时可以显著降低扫描网络所需时间。Nmap会显示出哪些网络设备响应超时,这时你就可以对这些设备个别处理,保证大范围网络扫描的整体速度。当然,host_timeout到底可以节省多少扫描时间,最终还是由网络上被过滤的端口数量决定。

---------------------

-------------------------------------------

https://blog.csdn.net/qq_36791003/article/details/81668133

简介

zenmap是一个开放源代码的网络探测和安全审核的工具,它是nmap安全扫描工具的图形界面前端,它可以支持跨平台。使用zenmap工具可以快速地扫描大型网络或单个主机的信息。如扫描主机提供了哪些服务,使用的操作系统等。

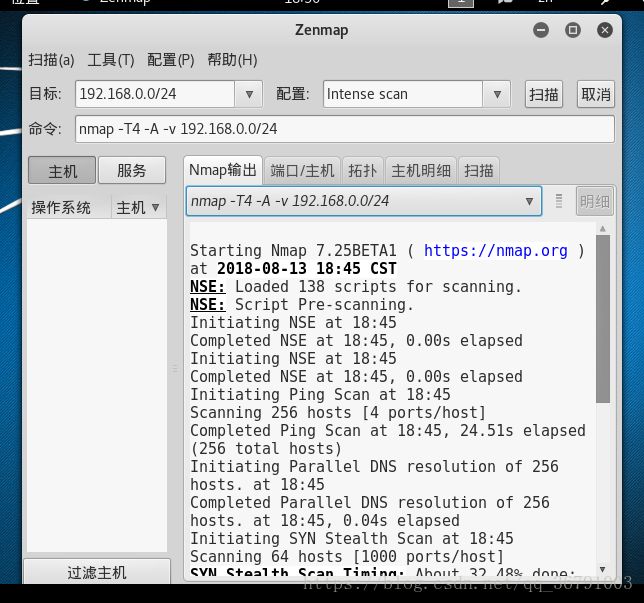

使用zenmap工具扫描192.168.0.0/24网络内的所有主机

-启动

或者在终端执行命令

zenmap

1

-从界面上可看到zenmap工具分为三个部分

第一部分:指定扫描目标、命令、描述信息

第二部分:显示扫描的主机

第三部分:显示扫描的详细信息

输入目标网址–>点击扫描按钮

左侧栏显示在该网络内活跃的主机(本次网络没有,改了一个如下图),右侧栏显示了Nmap输出的相关信息。

通过切换选项卡,选择查看每台主机的端口号、拓扑结构、主机详细信息等。

---------------------