springboot2.2.X手册:基于Jasypt的JavaConfig方式敏感信息加密

目录

Jasypt是什么

Jasypt如何与springboot集成

Jasypt常见加密类有哪些

如何使用

整合到moduleboots-mp上

上一篇:springboot2.2.X手册:整合最新版MybatisPlus 3.3.1版本

Jasypt是什么

Jasypt是一个Java库,允许开发人员以最小的努力将基本的加密功能添加到他/她的项目中,而无需对加密的工作原理有深入的了解。

1、用于单向和双向加密的高安全性,基于标准的加密技术。加密密码,文本,数字,二进制文件

2、与Hibernate透明集成。

3、适用于集成到基于Spring的应用程序中,还可以与Spring Security透明集成。

4、用于加密应用程序(即数据源)配置的集成功能。

5、多处理器/多核系统中高性能加密的特定功能。

6、与任何JCE提供程序一起使用的开放API。

这是官网的介绍,非常优秀的加密框架,基本上不用自己写加密规则,拿来即用,本质上来说,它是使用PBEWithMD5AndDES加密方式,这就有一个非常有趣的结果,每次对数据加密得到的密钥,都不一样,这点上,非常重要也非常好。

Jasypt如何与springboot集成

springboot的出现,简化了很多的东西,原先Jasypt在进行集成的时候,需要手动去下载包,但是现在不用,我们直接引入一个starter包即可,由于我们是采用最新版的springboot2.2.6的版本,直接从maven库上下载最新的Jasypt包即可。

com.github.ulisesbocchio

jasypt-spring-boot-starter

3.0.2

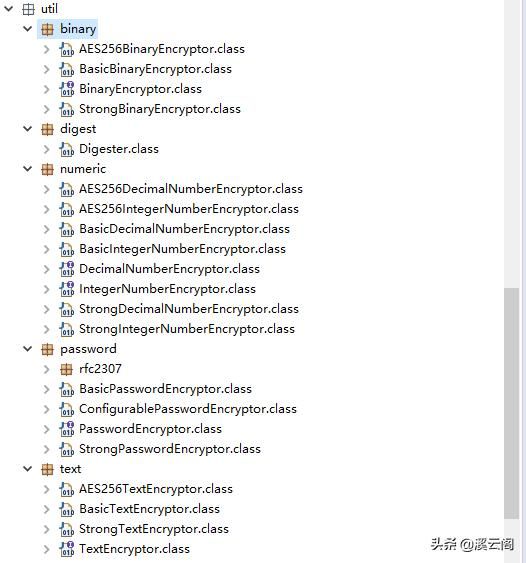

Jasypt常见加密类有哪些

为什么要熟悉这个加密类有哪些,因为现在网上找来找去都是千篇一律在配置文件上怎么配置,没有简介怎么采用JavaConfig方式来做DataSource的配置,不能满足我的需求,导致不得不去看源码,以下就是它所拥有的加密类,如果有不足的欢迎补上去。

目前小编采用AES256TextEncryptor来做

如何使用

使用上,Jasypt非常简单,基本上就是两步

1、设置自定义的加密密钥

2、对需要的字符串进行加密/解密

public static void main(String[] args) {

final AES256TextEncryptor enc = new AES256TextEncryptor();

enc.setPassword("dsafhiyb3xr9by34xx34");

System.out.println(enc.encrypt("root"));

System.out.println(enc.encrypt("root"));

System.out.println(enc.encrypt("root"));

System.out.println(enc.decrypt("k4BYTB3+AGxYBzFAUT+QsZ8E/O9rIa4BVA2UPWQBEdQ5Fh1mUD1GU5fWgeHQLWaI"));

System.out.println(enc.decrypt("mOll/ZoW2Xh5E1MP8v5hc5ddNsvS5vvlRBhLZdTH7ZFgscecYzbVauK/TpUoKHzo"));

System.out.println(enc.decrypt("maGuMyGLmmQz3+NETjYlK3lccL9daXcbpRayFNEPiqot7CFJwEzr4OvIrK/+78Ae"));

}输出结果:

ebXZjGT+MZbJcB/p3Al7TzlwY+MU38fOYZJSjNoip1yxVU3j1s1Wy72o8stR205p

3CHW+piRYwlraYSWs1zX48wPkUc1P2jhAMN73zMFOEm4hrGkAE0DddlNIz3VoM3k

uFGSsvIjEi/r61z5PB2Yi8ePiW1fl/sA4CGiYJJ2sjIyehIrx7GGChA/h+vndaiu

root

root

root

可以看到,每一次加密得到的值都是不一样的,但是解密的值,都是一样。

整合到moduleboots-mp上

1、引入我们的jar包

com.github.ulisesbocchio

jasypt-spring-boot-starter

3.0.2

2、更新DataSourceConfig这个配置类,进行解密

@Bean(initMethod = "init", destroyMethod = "close")

@Primary

public DataSource dataSource() {

final AES256TextEncryptor encryptor = new AES256TextEncryptor();

encryptor.setPassword("EbfYkitulv73I2p0mXI50JMXoaxZTKJ7");

DruidDataSource datasource = null;

try {

datasource = new DruidDataSource();

datasource.setDriverClassName("com.p6spy.engine.spy.P6SpyDriver");

datasource.setUrl(url);

datasource.setUsername(username);

datasource.setPassword(encryptor.decrypt(password));

// 初始化时建立物理连接的个数。初始化发生在显示调用init方法,或者第一次getConnection时

datasource.setInitialSize(initialSize);

// 最小连接池数量

datasource.setMinIdle(minIdle);

// 最大连接池数量

datasource.setMaxActive(maxActive);

// 配置获取连接等待超时的时间

datasource.setMaxWait(maxWait);

// 配置间隔多久才进行一次检测,检测需要关闭的空闲连接,单位是毫秒

datasource.setTimeBetweenEvictionRunsMillis(timeBetweenEvictionRunsMillis);

// 配置一个连接在池中最小生存的时间,单位是毫秒

datasource.setMinEvictableIdleTimeMillis(minEvictableIdleTimeMillis);

// 用来检测连接是否有效的sql,要求是一个查询语句,常用select 'x'.

// 如果validationQuery为null,testOnBorrow、testOnReturn、testWhileIdle都不会起作用。

datasource.setValidationQuery(validationQuery);

// 建议配置为true,不影响性能,并且保证安全性。申请连接的时候检测,如果空闲时间大于timeBetweenEvictionRunsMillis,执行validationQuery检测连接是否有效。

datasource.setTestWhileIdle(testWhileIdle);

// 申请连接时执行validationQuery检测连接是否有效,做了这个配置会降低性能

datasource.setTestOnBorrow(testOnBorrow);

// 归还连接时执行validationQuery检测连接是否有效,做了这个配置会降低性能。

datasource.setTestOnReturn(testOnReturn);

// 打开PSCache,并且指定每个连接上PSCache的大小

datasource.setPoolPreparedStatements(poolPreparedStatements);

datasource.setMaxPoolPreparedStatementPerConnectionSize(maxPoolPreparedStatementPerConnectionSize);

// 配置监控统计拦截的filters,去掉后监控界面sql无法统计:监控统计用的filter:stat;日志用的filter:log4j;防御sql注入的filter:wall'wall'用于防火墙

datasource.setFilters(filters);

// 通过connectProperties属性来打开mergeSql功能;慢SQL记录

datasource.setConnectionProperties(connectionProperties);

}

catch (final SQLException e) {

log.error("数据初始化中出现问题", e);

}

return datasource;

}3:更改boots-mp中的配置

#####配置数据源#######

boots.datasource.druid.url: jdbc:p6spy:mysql://127.0.0.1:3306/demo?autoReconnect=true&useSSL=false&characterEncoding=utf-8&serverTimezone=Asia/Shanghai&allowMultiQueries=true

boots.datasource.druid.username: demo

boots.datasource.druid.password: KBUVhhBdf0+FZZ6ocLn1zD/BmHwCjPRA15veRnAxi/VoMM7vFqhikSE8tv1qyFCv网上都是需要进行ENC(),但是由于我们自己进行了配置,所以我们自己进行加密解密即可,加上ENC()是因为它有拦截器,会自行检测ENC()这个前缀进行解析,原理上是一样的。

完成!

--END--

欢迎关注获取源码:溪云阁