- 手把手一步一步教你使用Java开发一个大型街机动作闯关类游戏12之英雄自由行走

__豆约翰__

控制Player移动Transform.java类新增一个flip方法,其功能是可以左右翻转一张图片,实现原理也很容易理解:先移动到图片中心点(宽高一半的位置),然后进行缩放(大小不变,水平方向上沿中心线翻转)。_isPivotRight变量用来记录当前对象是否朝右。publicvoidflip(){_rat.translate(_cx,_cy);_rat.scale(-1,1);_rat.tra

- 看闯关东有感

堂堂的小古诗

今天总算又把一部良心精品剧看完了,看完之后,内心久久不能平静,总想说点什么,电视剧《闯关东》是源自于我国近现代真实素材,它讲述的是清末至抗日战争爆发这一历史时期,以主人翁朱开山、朱传武等为首的朱家人,从为了生计背井离乡,开创家庭事业,到最后家运国运绑在一起,抗击日本侵略的一段历史,剧中人物形象颇多,个性刻画鲜明,生动地诠释了特定历史条件下剧中人物的爱恨情仇、人生命运,可谓荡气回肠!主人翁朱开山有勇

- 《陌生的女儿》(三):当孩子遭受霸凌时。。。。。。

Rose_ever

昨晚读的是《陌生的女儿》第281-477页(全书完)。故事在280页左右的时候,主人公凯特顶不住警督卢.汤普森对细节的拷问,也为了推进对神秘短信的发出者进一步的锁定追查,终于道出了自己一直非常避讳的女儿的亲生父亲——律所同事丹尼尔。在全书故事情节发展到这里时,艾米丽亚已经完成了“喜鹊会”所有入会闯关,彻底成为了这个社团的成员。但厄运也由此开始,并很快将她一步步推向了深渊。正如之前她跟好友西尔维娅说

- 闯关东

chzFF

图片发自App闯关东是一种精神我对闯关东的最初映像来自电视连续剧《闯关东》,也许是故事情节、也许是李幼斌、萨日娜等明星的高超演技打动了我,对《闯关东》这部伦理、励志、历史剧情,有了初浅的感性认识。2017年4月初我及全国各地近百名艺术家应济南章丘市委的邀请,来到章丘玖玖艺术庄园写生基地写生,来到了朱家峪,来到了当年闯关东的领军人物朱开山的家乡,来到了朱开山的故居。身临其境的感受使我的好奇心有着强烈

- 感恩日志99篇

_紫霞

2018.11.9.农历2018年10月2日星期5阴转睛.1.扎根三年,坚持早起YY频道学习第337天。2.扎根三年,坚持读经第303天,39周5天。3.扎根三年,坚持写感恩日志第99篇。4.扎根三年,分享YY11次。5扎根三年,文字分享6次。6.扎根三年,坚持每天做到心善、语善、行为善。育儿先育已,育己先育心。7.幸福大闯关21天:夫妻关、婆媳关,亲子关挑战成功。8.挑战初审校委义工第21天成功

- 小米手环丢了

Maker在杭州

今天在尝试玩水上闯关游戏时,小米手环丢了。其实你可以不下水玩的,一开始自己队伍、其它队伍同事都说各种好话邀请让你去,你都找借口拒绝了。看他们在水里玩的那么不容易,并且想到你已经准备了换洗衣服,并且这个活动也能丰富个人体验,最后还是忍不住下去了。【这显示出你的纠结、在意比赛结果、不会和同事交往】。纠结是因为你一开始一直在犹豫要不要下去,看着比较困难凶险你就一直找借口拖延;虽然心里告诉自己比赛结果没卵

- 鬼屋小记1

尹露同行

玩性呀,还是控制不住的。去玩鬼屋了,是长藤鬼校的,背景是偏校园风的,不过,有些破旧,有些黑,有些怕人,有些恐怖,有些刺激。啊~~好怕啊!其实我还好,并不是太怕,不过,有些小许被吓到了。我还是第一次玩这种鬼屋探险的,我还以为有多吓人呢,可能是我胆子比较大些吧,哈哈。不过说真的,我的轮滑小伙伴才是真的大胆呢,关键人家还是个女生。我和她还有一对情侣组队闯关的,他们拿了驱魔令,而我们没有。说明了一点,要了

- 关闭朋友圈之前,你应该知道的事

心月月

文/心月月1又是一个下雨的午后,和朋友琳琳约好在某家店一起吃个下午茶。看着窗外的雨景,吃着桌上的点心,随手翻开手机刷到朋友圈,我们共同的朋友小天正在国外拍婚纱照呢,刚发的外景的九宫格朋友圈,真的是幸福满满,岁月静好,实在是让人欢喜。我忍不住跟一起吃点心的琳琳说:“小天的婚纱照拍摄地好美啊,人也好美,好期待见到她的婚纱照哇。”琳琳正在玩手机游戏,热火朝天在游戏里炫技闯关,漫不经心的回了一句:“哦?要

- 【仿真与实物设计】基于51单片机设计的打地鼠游戏机——程序源码&原理图&proteus仿真图&PCB&设计文档&演示视频&元件清单等(文末工程资料下载)

阿齐Archie

单片机嵌入式项目51单片机游戏机proteus单片机

基于51单片机设计的打地鼠游戏机演示视频:基于51单片机设计的打地鼠游戏机功能描述:使用51单片机为核心制作一个打地鼠游戏机。按下启动开关,8盏LED流水点亮并闪烁2次,随即开始播放游戏音乐,直到开始选择模式。选择的模式在数码管上显示,该游戏机共有两个模式,分别是闯关模式和无尽模式。闯关模式共3关,每通过一关,蜂鸣器就播放一小段音乐以示鼓励,完成闯关后继续播放游戏音乐;无尽模式,顾名思义没有尽头,

- 手把手一步一步教你使用Java开发一个大型街机动作闯关类游戏10之一组sprite动画

__豆约翰__

一组动画上一节我们实现了sprite的单个行为的动画,但是我们知道,在游戏中某个角色可能有多个行为,比如idle,走,跳,跑等。那么我们能否封装一个类,来表达一个sprite各种行为动画呢下面这个Animator类就能实现我们的需求。Animator类里包含一个HashMap,其key是一个字符串名字即(idle,walk,jump)这种。值是我们上一节的Animation对象。Animator类

- 认识自己第三周复盘(11.19~11.25.)

向阳花开朵朵

时间过得真快,转眼到第三周了。这一周的闯关游戏难度在增加,但是我喜欢。寻找生命之最,寻找人生使命感,赋予人生更多的意义。第15天我分别在红色白色桃形卡片上写下我喜欢做和不喜欢的事。当自己写完这些事件并视觉呈现时感觉更加清晰。看到好些事情居然是对立面。图片发自App图片发自App第16天的设计是将自己的成就事件发给对友,互相探索。通过这样的能力探索互动,我发现在这个过程中我把我的成就事件整理成文发给

- 买孩子学习资料

陈海锋_b91c

我今天上午去书店,我看了好多学习资料,现在的学习资料太多了,挑的我眼花,不知道买什么,我最后挑了一加一四年级语文、数学、英文还有一年级的小学教材全解的语文、数学,还要一年级的王朝霞语文、数学和闯关100分语文、数学,还要一套卷子语文、数学。当时我没看好,拿了两本一年级的小学教材全解语文,害得我有跑一趟,又换了一本数学。现在小学一年级的学习资料太多了,有时候大人也觉得受不了,现在的社会太现实了,没文

- 2021-06-17

孤独又灿烂但我不是神

生活百般滋味,自己去品尝;人生风雨坎坷,自己去跨越;感情是苦是甜,自己去感受;做人是累是难,自己去发现。生活人生,全靠自己闯关;感情事业,自己用心体验。活在这个世间,谁也不比谁容易。每个人的背后,都有无人可知的艰难。每个人的心中,都有难以言喻的辛酸。每个人的眼角,都有刚刚擦过的泪痕。谁不是含着泪微笑,谁不是带着伤奔跑。其实谁也不坚强,只是习惯了伪装。其实谁都不快乐,只是学会了隐藏。坚强的外表下,有

- 手把手一步一步教你使用Java开发一个大型街机动作闯关类游戏08控制sprite移动

__豆约翰__

移动SpriteGameApp.java1.定义一个InputManager对象_input,定义Sprite移动的速度_xspeed。privateInputManager_input=InputManager.getInstance();privatefloat_xspeed=3.0f;2.创建一个sprite对象sprite=newSprite("res/jasmin/001.png");3

- 感恩日志73

_紫霞

2018.8.23.农历2018年7月13日星期4晴天1.扎根三年,坚持早起YY频道学习第272天。2.扎根三年,坚持读经第237天,32周1天。3.扎根三年,坚持写感恩日志第73篇。4.扎根三年,分享YY11次。5扎根三年,文字分享6次。6.扎根三年,坚持每天做到心善、语善、行为善。育儿先育已,育己先育心。7.幸福大闯关21天:夫妻关、婆媳关,亲子关挑战成功。8.挑战初审校委义工第21天成功。1

- 2022-09-13

学如不及

《窥探人性的第三只眼》讲座摘抄玩钱才能赚到大钱,玩事业,闯关思维,具备神性,认真的玩,比手机游戏好玩一万倍,和通关高手学习。解脱自己的人性,肚子饿是你身体的反映,把身体和自己分离。健身是反人性的,学习也是反人性,高手做凡人性的东西。人性是身体的反映,不是自己的需要。身体是身体,你是你。不被身体所左右。跑步或打架,虽然身体很累,但精神很爽。用那个我指导你的肉身,控制你的身体、人性的欲望。现在你是被人

- 年终考核

周风光泽

下午两点半,我要回武汉;转车十堰东,专车送车站;明日要考核,年年要过关;德能勤绩廉,都要说端详;考核分等级,听我说一番:共分五个级,先进最风光,优秀和称职,基本称职吗?最差不称职,考核像闯关。领导要述职,职工来评判;人人要总结,明年有打算;落后要批评,先进要表彰;考核必须搞,公司有希望;企业效益好,大家都沾光。注:考核分级,即先进、优秀、称职、基本称职、不称职。

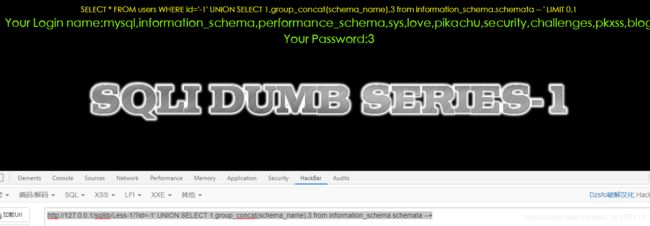

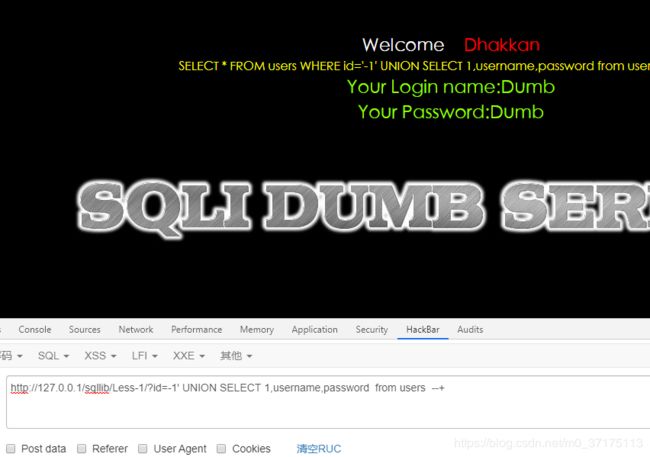

- 安全基础~通用漏洞6

`流年づ

安全学习安全

文章目录知识补充XXE文件包含CTFshow闯关知识补充XML格式(一种数据传输格式,现在被JSON取代):https://xz.aliyun.com/t/6887XML文档结构包括XML声明、DTD文档类型定义(可选)、文档元素DTD定义合法的XML文档构建模块,它使用一系列合法的元素来定义文档的结构。DTD可被成行地声明于XML文档中,也可作为一个外部引用。参考文章XXEXML外部实体注入(也

- 宝贝~

语欣

今天听完林宗伯老师的课,终于又开始了,内在小孩和我虽然已经“重逢相识”,但还是有点怯生,我怎么带小孩玩游戏呢?不太会,本来在一起玩的群里,我就属于那个默默看着大家玩着的局外人,现在问题来啦,我怎么带内在小孩玩起来呀,在看到有家人闯关成功时,我内心出现了着急焦虑,在练习的时候我能感受到自己的功利的心态,练习完之后我知道我需要多陪我的内在小孩,带着她玩起来~尽情的去玩吧?我如何更好的带着内在小孩玩起来

- 八百四十六章.第五斗关(上)

巨木擎天

看着大林微微摇头,三只雁的心里竟然升起一丝难怪的稀奇情怀,但转念一想,这是大林自己的选择,自己也算是尽了旧人义气,心念里也就好受一些。依旧带着看似诚恳的微笑,他转过身去,继续大声对四周围坐的宾客说道:“既然百年斗主小大人,有着闯关成功的底气和信心,那么,我们大家就祝福他,能够心想事成,以骑士二阶的精锐实力,战胜接下来依次出场的三位攻伐斗士,取得令所有人瞩目的辉煌成绩。”说完以后,三只雁根本就没有一

- 2018-7-1记录总结

芭比娃娃它姨

今天是我正式开始进入多维直播班闯关的第一天,开启了随机讲故事训练。正好今天是周末,又赶上各位学霸们的分享,我感到非常荣幸。今天一天下来有3点感受。一,仪式感。正是加入第一关训练群的是今天上午,然后就是leah助关教练发过来的,要我做4件事,就开始小故事训练,其中有一件事就是写入关宣言,我感觉特别意外,特别惊喜,又特别欣赏tom教练的这种要求,它让我突然想到了入党时的那种宣誓,特别有仪式感,也让人印

- 情人岩 第十二章 非礼(29)

英莫问

这庙是康熙16年修的,也是山东人来到这里修的,不大,仅有45平米,是民间小庙,但是,到清朝后期,来这里讨生活的人,路过这里,主要是闯关东的人,没有地方过夜,就到这座庙过夜,可不巧,夜间为了取暖,就地找来干树枝,笼起火来,夜间不小心,一把火把庙烧了,就剩砖瓦石块,不知又过了多少年,来了一帮土匪,这帮人还很讲纠,就这样把这座庙在原来的地基上又建了起来,把玉皇大帝又请了回来。这就是这座庙的简单来历,当皇

- 二牛杀刺猬,苦了他兄弟,果然是软的怕硬的,硬的怕不要命的

星尘讲故事

二表哥是个很厉害的人,不管是下河摸鱼,还是上山抓兔子,没有他不会的。我小时候最喜欢干的事情,就是跟着我二表哥,不仅有的玩,而且还能吃到不少的好东西,要知道在那个物质匮乏的年代,吃点野味也算是改善生活了。虽然,二表哥抓的野鸡、兔子、鱼都不少,但是他不是一个嗜杀的主儿,有些没受伤的他多半都养了起来,而且他有他的规矩,狐黄白柳灰这几类他不会动,听说这规矩是我姑给他定的。因为我姑五岁就跟着我爷爷去闯关东了

- 用c++求解一道简单的数学题

laomai

C/CPP算法

最近在参加哆嗒数学网组织的闯关活动,第4关的题目为:用0到9组成一个无重复位的数字,要求结果不能是2、3或者5的倍数,即因子中不能含有2、3、5中的任何一个.求出满足条件的最大数字.今天闲来无事,用程序解决了这个问题.基本思路为,首先考虑十个数码全用的情况,此时各位的和为45,则此时无论怎么排列,结果都能被3整除,不符合题意.所以程序的任务是从这n=10个digit中删掉尽可能少的数字,使总和不能

- 认识自己第二周复盘

向阳花开朵朵

经过上一周的认识自己闯关小游戏,我越来越投入其中,这一周的闯关小游戏,让我更深的进入自己的内在探索自己,现在为这一周做一个小复盘。11.12.周一,第八天。这一天的闯关小游戏是五色花,有AB两个版本,A版本:写出五样至爱再按顺序筛选,从最重要的五样人事物中逐一用减法减掉,只留下生命中最重要的那一个最爱。B版本:是自己最想撕掉的五个标签或五个关于自己的形容词。我选择了B版本,当我完成这个闯关小游戏的

- 2019-10-25

db24309e2e1a

计划不如变化快,本想着angengingong剩下内容一节课会很轻松完成,于是就用课件上了,课件设计了闯关,你看孩子们兴奋的吧,连平时不爱听课的孩子都抬起了头,也积极参与了拼读音节,枯燥的拼音学习也变得有趣了。我想以后设计教学该考虑孩子的年龄特点,尤其是在后半节课,吸引他们的注意力。不过练习了一节拼读音节,儿歌也学成,搭上第四节课才勉强学完。值得一提的是下午检查组的到学校检查,放学时我对孩子们提出

- 耐得住寂寞才守得住繁华,该奋斗的年龄不要选择了安逸,句句励志

剑意

耐得住寂寞才守得住繁华,该奋斗的年龄不要选择了安逸,句句励志一*当生活给你设置重重关卡的时候,再撑一下,每次地咬牙闯关过后,你会发现想要的都在手中,想丢的都留在了身后。因此,不要质疑你的付出,这些都会一种累积一种沉淀,它们会默默铺路,只为让你成为更优秀的人。二*你过得太闲,才有时间执着在无意义的事情上,才有时间无病呻吟所谓痛苦。你看那些忙碌的人,他们的时间都花在努力上。三*老虎不发威他就一只病猫!

- “心有所属” 迎新晚会

酿9

12月12日晚,迎来了属于我们的迎新晚会。这次晚会以“心有所属”为主题。晚会伊始,一段劲爆热辣的开场舞带动了全场的气氛,拉开了迎新晚会的帷幕。随后小品《唐伯虎点秋香》以幽默,风趣的表演引得观众开怀大笑。尔后是情歌对唱。一首又一首的情歌让观众听的如痴如醉。一曲舞蹈《Nirvana》吸引了观众的视线。接着还设置了极具趣味的互动环节,邀请现场观众上台闯关,观众都自告奋勇上台参加游戏现场好不热闹。小品《爱

- 【投资笔记】大盘遇阻3500冲高回落,券商抱团股跳水2021-04-27

半瞎子杂谈

昨天走势猜到了会有冲高,但是没想到冲高直接就拐头向下跳水,直接跌破120日线,早上还一片大好,下午就哀鸿遍野,主要功劳还是抱团股,白酒券商跳水影响,白酒其实昨天开盘就不强,一直都是绿的,白酒B浪反弹应该结束了。其它抱团股现在基本都到60日线附近,跟大盘一样,受阻于60日线。上证昨天冲高突破60日线,但是马上就拐头向下,早就说了闯关金融股不助力,那肯定得反复,昨天金融股不但没助力,反而带头跳水,主要

- 2022-12-22

cb3d91294d0e

住进来,这么多年了,窗户都是自己擦,擦的也不干净,今年预约了专业的来擦玻璃,可是一大早就通知我,她有可能羊了,来不了,想想还是自己擦吧,不干净,就不干净,现在家里是一点生机都没有,我对生活已经绝望了,人生就就像闯关,闯不完的难关,今天午饭也不想做,我怕自己倒下了,我怕自己忧郁了

- JAVA中的Enum

周凡杨

javaenum枚举

Enum是计算机编程语言中的一种数据类型---枚举类型。 在实际问题中,有些变量的取值被限定在一个有限的范围内。 例如,一个星期内只有七天 我们通常这样实现上面的定义:

public String monday;

public String tuesday;

public String wensday;

public String thursday

- 赶集网mysql开发36条军规

Bill_chen

mysql业务架构设计mysql调优mysql性能优化

(一)核心军规 (1)不在数据库做运算 cpu计算务必移至业务层; (2)控制单表数据量 int型不超过1000w,含char则不超过500w; 合理分表; 限制单库表数量在300以内; (3)控制列数量 字段少而精,字段数建议在20以内

- Shell test命令

daizj

shell字符串test数字文件比较

Shell test命令

Shell中的 test 命令用于检查某个条件是否成立,它可以进行数值、字符和文件三个方面的测试。 数值测试 参数 说明 -eq 等于则为真 -ne 不等于则为真 -gt 大于则为真 -ge 大于等于则为真 -lt 小于则为真 -le 小于等于则为真

实例演示:

num1=100

num2=100if test $[num1]

- XFire框架实现WebService(二)

周凡杨

javawebservice

有了XFire框架实现WebService(一),就可以继续开发WebService的简单应用。

Webservice的服务端(WEB工程):

两个java bean类:

Course.java

package cn.com.bean;

public class Course {

private

- 重绘之画图板

朱辉辉33

画图板

上次博客讲的五子棋重绘比较简单,因为只要在重写系统重绘方法paint()时加入棋盘和棋子的绘制。这次我想说说画图板的重绘。

画图板重绘难在需要重绘的类型很多,比如说里面有矩形,园,直线之类的,所以我们要想办法将里面的图形加入一个队列中,这样在重绘时就

- Java的IO流

西蜀石兰

java

刚学Java的IO流时,被各种inputStream流弄的很迷糊,看老罗视频时说想象成插在文件上的一根管道,当初听时觉得自己很明白,可到自己用时,有不知道怎么代码了。。。

每当遇到这种问题时,我习惯性的从头开始理逻辑,会问自己一些很简单的问题,把这些简单的问题想明白了,再看代码时才不会迷糊。

IO流作用是什么?

答:实现对文件的读写,这里的文件是广义的;

Java如何实现程序到文件

- No matching PlatformTransactionManager bean found for qualifier 'add' - neither

林鹤霄

java.lang.IllegalStateException: No matching PlatformTransactionManager bean found for qualifier 'add' - neither qualifier match nor bean name match!

网上找了好多的资料没能解决,后来发现:项目中使用的是xml配置的方式配置事务,但是

- Row size too large (> 8126). Changing some columns to TEXT or BLOB

aigo

column

原文:http://stackoverflow.com/questions/15585602/change-limit-for-mysql-row-size-too-large

异常信息:

Row size too large (> 8126). Changing some columns to TEXT or BLOB or using ROW_FORMAT=DYNAM

- JS 格式化时间

alxw4616

JavaScript

/**

* 格式化时间 2013/6/13 by 半仙

[email protected]

* 需要 pad 函数

* 接收可用的时间值.

* 返回替换时间占位符后的字符串

*

* 时间占位符:年 Y 月 M 日 D 小时 h 分 m 秒 s 重复次数表示占位数

* 如 YYYY 4占4位 YY 占2位<p></p>

* MM DD hh mm

- 队列中数据的移除问题

百合不是茶

队列移除

队列的移除一般都是使用的remov();都可以移除的,但是在昨天做线程移除的时候出现了点问题,没有将遍历出来的全部移除, 代码如下;

//

package com.Thread0715.com;

import java.util.ArrayList;

public class Threa

- Runnable接口使用实例

bijian1013

javathreadRunnablejava多线程

Runnable接口

a. 该接口只有一个方法:public void run();

b. 实现该接口的类必须覆盖该run方法

c. 实现了Runnable接口的类并不具有任何天

- oracle里的extend详解

bijian1013

oracle数据库extend

扩展已知的数组空间,例:

DECLARE

TYPE CourseList IS TABLE OF VARCHAR2(10);

courses CourseList;

BEGIN

-- 初始化数组元素,大小为3

courses := CourseList('Biol 4412 ', 'Psyc 3112 ', 'Anth 3001 ');

--

- 【httpclient】httpclient发送表单POST请求

bit1129

httpclient

浏览器Form Post请求

浏览器可以通过提交表单的方式向服务器发起POST请求,这种形式的POST请求不同于一般的POST请求

1. 一般的POST请求,将请求数据放置于请求体中,服务器端以二进制流的方式读取数据,HttpServletRequest.getInputStream()。这种方式的请求可以处理任意数据形式的POST请求,比如请求数据是字符串或者是二进制数据

2. Form

- 【Hive十三】Hive读写Avro格式的数据

bit1129

hive

1. 原始数据

hive> select * from word;

OK

1 MSN

10 QQ

100 Gtalk

1000 Skype

2. 创建avro格式的数据表

hive> CREATE TABLE avro_table(age INT, name STRING)STORE

- nginx+lua+redis自动识别封解禁频繁访问IP

ronin47

在站点遇到攻击且无明显攻击特征,造成站点访问慢,nginx不断返回502等错误时,可利用nginx+lua+redis实现在指定的时间段 内,若单IP的请求量达到指定的数量后对该IP进行封禁,nginx返回403禁止访问。利用redis的expire命令设置封禁IP的过期时间达到在 指定的封禁时间后实行自动解封的目的。

一、安装环境:

CentOS x64 release 6.4(Fin

- java-二叉树的遍历-先序、中序、后序(递归和非递归)、层次遍历

bylijinnan

java

import java.util.LinkedList;

import java.util.List;

import java.util.Stack;

public class BinTreeTraverse {

//private int[] array={ 1, 2, 3, 4, 5, 6, 7, 8, 9 };

private int[] array={ 10,6,

- Spring源码学习-XML 配置方式的IoC容器启动过程分析

bylijinnan

javaspringIOC

以FileSystemXmlApplicationContext为例,把Spring IoC容器的初始化流程走一遍:

ApplicationContext context = new FileSystemXmlApplicationContext

("C:/Users/ZARA/workspace/HelloSpring/src/Beans.xml&q

- [科研与项目]民营企业请慎重参与军事科技工程

comsci

企业

军事科研工程和项目 并非要用最先进,最时髦的技术,而是要做到“万无一失”

而民营科技企业在搞科技创新工程的时候,往往考虑的是技术的先进性,而对先进技术带来的风险考虑得不够,在今天提倡军民融合发展的大环境下,这种“万无一失”和“时髦性”的矛盾会日益凸显。。。。。。所以请大家在参与任何重大的军事和政府项目之前,对

- spring 定时器-两种方式

cuityang

springquartz定时器

方式一:

间隔一定时间 运行

<bean id="updateSessionIdTask" class="com.yang.iprms.common.UpdateSessionTask" autowire="byName" />

<bean id="updateSessionIdSchedule

- 简述一下关于BroadView站点的相关设计

damoqiongqiu

view

终于弄上线了,累趴,戳这里http://www.broadview.com.cn

简述一下相关的技术点

前端:jQuery+BootStrap3.2+HandleBars,全站Ajax(貌似对SEO的影响很大啊!怎么破?),用Grunt对全部JS做了压缩处理,对部分JS和CSS做了合并(模块间存在很多依赖,全部合并比较繁琐,待完善)。

后端:U

- 运维 PHP问题汇总

dcj3sjt126com

windows2003

1、Dede(织梦)发表文章时,内容自动添加关键字显示空白页

解决方法:

后台>系统>系统基本参数>核心设置>关键字替换(是/否),这里选择“是”。

后台>系统>系统基本参数>其他选项>自动提取关键字,这里选择“是”。

2、解决PHP168超级管理员上传图片提示你的空间不足

网站是用PHP168做的,反映使用管理员在后台无法

- mac 下 安装php扩展 - mcrypt

dcj3sjt126com

PHP

MCrypt是一个功能强大的加密算法扩展库,它包括有22种算法,phpMyAdmin依赖这个PHP扩展,具体如下:

下载并解压libmcrypt-2.5.8.tar.gz。

在终端执行如下命令: tar zxvf libmcrypt-2.5.8.tar.gz cd libmcrypt-2.5.8/ ./configure --disable-posix-threads --

- MongoDB更新文档 [四]

eksliang

mongodbMongodb更新文档

MongoDB更新文档

转载请出自出处:http://eksliang.iteye.com/blog/2174104

MongoDB对文档的CURD,前面的博客简单介绍了,但是对文档更新篇幅比较大,所以这里单独拿出来。

语法结构如下:

db.collection.update( criteria, objNew, upsert, multi)

参数含义 参数

- Linux下的解压,移除,复制,查看tomcat命令

y806839048

tomcat

重复myeclipse生成webservice有问题删除以前的,干净

1、先切换到:cd usr/local/tomcat5/logs

2、tail -f catalina.out

3、这样运行时就可以实时查看运行日志了

Ctrl+c 是退出tail命令。

有问题不明的先注掉

cp /opt/tomcat-6.0.44/webapps/g

- Spring之使用事务缘由(3-XML实现)

ihuning

spring

用事务通知声明式地管理事务

事务管理是一种横切关注点。为了在 Spring 2.x 中启用声明式事务管理,可以通过 tx Schema 中定义的 <tx:advice> 元素声明事务通知,为此必须事先将这个 Schema 定义添加到 <beans> 根元素中去。声明了事务通知后,就需要将它与切入点关联起来。由于事务通知是在 <aop:

- GCD使用经验与技巧浅谈

啸笑天

GC

前言

GCD(Grand Central Dispatch)可以说是Mac、iOS开发中的一大“利器”,本文就总结一些有关使用GCD的经验与技巧。

dispatch_once_t必须是全局或static变量

这一条算是“老生常谈”了,但我认为还是有必要强调一次,毕竟非全局或非static的dispatch_once_t变量在使用时会导致非常不好排查的bug,正确的如下: 1

- linux(Ubuntu)下常用命令备忘录1

macroli

linux工作ubuntu

在使用下面的命令是可以通过--help来获取更多的信息1,查询当前目录文件列表:ls

ls命令默认状态下将按首字母升序列出你当前文件夹下面的所有内容,但这样直接运行所得到的信息也是比较少的,通常它可以结合以下这些参数运行以查询更多的信息:

ls / 显示/.下的所有文件和目录

ls -l 给出文件或者文件夹的详细信息

ls -a 显示所有文件,包括隐藏文

- nodejs同步操作mysql

qiaolevip

学习永无止境每天进步一点点mysqlnodejs

// db-util.js

var mysql = require('mysql');

var pool = mysql.createPool({

connectionLimit : 10,

host: 'localhost',

user: 'root',

password: '',

database: 'test',

port: 3306

});

- 一起学Hive系列文章

superlxw1234

hiveHive入门

[一起学Hive]系列文章 目录贴,入门Hive,持续更新中。

[一起学Hive]之一—Hive概述,Hive是什么

[一起学Hive]之二—Hive函数大全-完整版

[一起学Hive]之三—Hive中的数据库(Database)和表(Table)

[一起学Hive]之四-Hive的安装配置

[一起学Hive]之五-Hive的视图和分区

[一起学Hive

- Spring开发利器:Spring Tool Suite 3.7.0 发布

wiselyman

spring

Spring Tool Suite(简称STS)是基于Eclipse,专门针对Spring开发者提供大量的便捷功能的优秀开发工具。

在3.7.0版本主要做了如下的更新:

将eclipse版本更新至Eclipse Mars 4.5 GA

Spring Boot(JavaEE开发的颠覆者集大成者,推荐大家学习)的配置语言YAML编辑器的支持(包含自动提示,