CVE-2020-5902: F5 BIG-IP 远程代码执行漏洞分析

360-CERT [三六零CERT](javascript:void(0) 昨天

0x00 漏洞简述

2020年07月08日, 360CERT监测发现 F5 官方更新了 F5 BIG-IP 远程代码执行 的风险通告,该漏洞编号为 CVE-2020-5902,漏洞等级:严重。

未授权的远程攻击者通过向漏洞页面发送特制的请求包,可以造成任意 Java 代码执行。进而控制 F5 BIG-IP 的全部功能,包括但不限于: 执行任意系统命令、开启/禁用服务、创建/删除服务器端文件等,使用官方的httpd配置缓解修复方案仍可造成反序列化代码执行漏洞。该漏洞影响控制面板受影响,不影响数据面板。

对此,360CERT建议广大用户及时将 BIG-IP 按照修复建议升级到指定版本。与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。

0x01 漏洞详情

首先,这里F5选择了Apache和tomcat服务器使用ajp_proxy模块进行通信,apache处理完请求之后,通过ajp协议转发给Tomcat,默认是8009端口,来看一下关于漏洞的配置文件,

proxy_ajp.conf

ProxyPassMatch ^/tmui/(.*\.jsp.*)$ ajp://localhost:8009/tmui/$1 retry=5...ProxyPassMatch ^/hsqldb(.*)$ ajp://localhost:8009/tmui/hsqldb$1 retry=5

apache的httpd.conf

## HSQLDB# AuthType Basic AuthName "BIG\-IP" AuthPAM_Enabled on AuthPAM_IdleTimeout 1200require valid-userRequire all granted # Enable content compression by type, disable for browsers with known issues AddOutputFilterByType DEFLATE text/html text/plain application/x-javascript text/css BrowserMatch ^Mozilla/4 gzip-only-text/html BrowserMatch ^Mozilla/4\.0[678] no-gzip BrowserMatch \bMSIE !no-gzip !gzip-only-text/html AuthType Basic AuthName "Restricted area" AuthPAM_Enabled on AuthPAM_ExpiredPasswordsSupport on AuthPam_ValidateIP On AuthPAM_IdleTimeout 1200 AuthPAM_DashboardTimeout Offrequire valid-userRequire all granted

Apache 处理 url

Apache httpd将URL中的;解释为用于路径解析的普通字符,而Tomcat将其解释为查询分隔符,也就如下面所说,相当于?。

Tomcat 解析 url

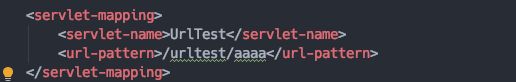

我们看一下Tomcat是如何解析url的,我们的测试url为index.jsp/..;xxx/urltest/aaaa,web.xml为:

在CoyoteAdapter.service下断点,因为Tomcat里在CoyoteAdapter去处理封装请求。

Adapter连接了Tomcat连接器Connector和容器Container.它的实现类是CoyoteAdapter主要负责的是对请求进行封装,构造Request和Response对象.并将请求转发给Container也就是Servlet容器.

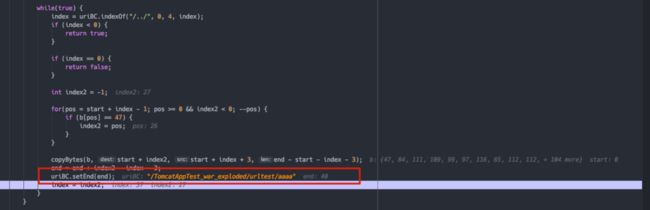

此时,会调用postParseRequest方法对req进行处理,继续跟到parsePathParameters方法,截取了关键部分的代码,主要目的是把;和/之间的部分,包括;给去除。

接着检测;和/中间的部分是否存在=,如果存在,比如为age=1,就会取出age和1,调用addPathParameter,加到请求的param里,所以在这里;就相当于?的作用了。

接着调用normalize处理url,这里的url是parsePathParameters方法处理过后的。

这里面最终会把/../给删除,并且路径会到上层,处理后是这样的。

于是,url的处理经历了两步

-

parsePathParameters:index.jsp/..;xxx/urltest/aaaa -> index.jsp/../urltest/aaaa -

normalizeindex.jsp/../urltest/aaaa -> /urltest/aaaa

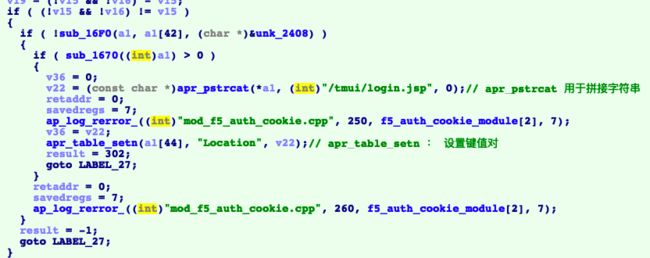

F5 PAM 认证模块

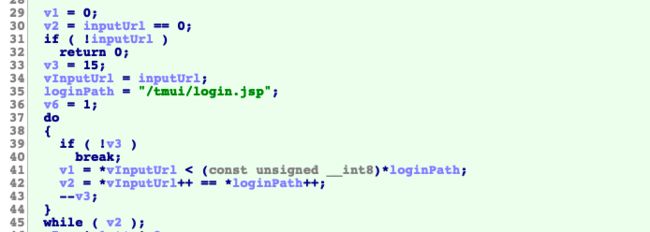

F5实现了自己的pam进行认证,模块路径为/usr/lib/httpd/modules/,其中,涉及到login.jsp授权的是mod_f5_auth_cookie.so文件。

反汇编之后,大概是这样的。我们能够请求/tmui/login.jsp而不需要进行身份验证。

如果直接访问其他jsp文件,在没有通过身份验证的情况下,是会被重定向到/tmui/login.jsp的

总结

- 在

apache的处理中,;是被当作普通字符的,不会解析。

/tmui/login.jsp/..;/tmui/locallb/workspace/fileRead.jsp?fileName=/etc/passwd

- 此时,由于请求的是

/tmui/login.jsp,根据pam认证模块里,/tmui/login.jsp不需要认证,接着,该请求会被转发到tomcat上,最终tomcat请求:

/tmui/tmui/locallb/workspace/fileRead.jsp?fileName=/etc/passwd

在web.xml 是有该配置的

org.apache.jsp.tmui.locallb.workspace.fileRead_jsp /tmui/locallb/workspace/fileRead.jsp

- 请求

/hsqldb;,apache本身会对/hsqldb进行认证,根据httpd.conf的配置,是匹配不到/hsqldb;的

AuthType Basic AuthName "BIG\-IP" AuthPAM_Enabled on AuthPAM_IdleTimeout 1200require valid-userRequire all granted 但正是因为tomcat对于;处理上的差异,导致了身份的绕过,%0a也是一个道理。

任意文件读取

由于fileRead.jsp本身没有身份验证,通过权限绕过之后,就能够直接访问fileRead.jsp,于是,直接从url里获取fileName参数,带入WorkspaceUtils.readFile

命令执行

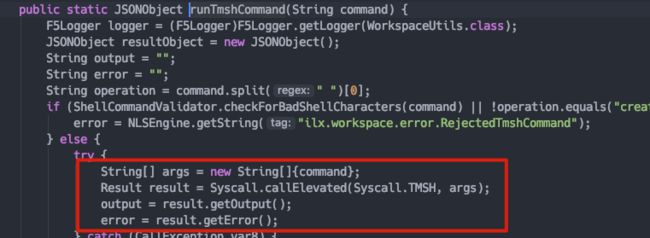

由于tmshCmd.jsp本身没有身份验证,通过权限绕过之后,就能够直接访问tmshCmd.jsp,于是,直接从url里获取command参数,带入WorkspaceUtils.runTmshCommand

hsqldb反序列化

2020年07月08日, 360CERT监测发现 F5 官方更新了 F5 BIG-IP 远程代码执行 的风险通告,更新了httpd的补丁,从

include 'Redirect 404 / '

改为

include 'Redirect 404 / '

然而这样依然可以被绕过,使用%0a,也是因为tomcat的处理和apache的差异所导致的。

通过;或者%0a直接访问hsqldb来绕过身份验证,从而通过org.hsqldb.util.ScriptTool.main反序列化了以ASCII十六进制字符串造成反序列化漏洞,不过该反序列化攻击需要hsqldb没有设置密码。我们直接访问hsqldb,会被重定向

curl -k "https://10.70.249.116:443/hsqldb"302 Found Found

The document has moved here.

而利用;或者%0a,可以造成权限绕过,具体在上面已经说过了。

curl -k "https://10.70.249.116:443/hsqldb;"HSQL Database Engine Servlet HSQL Database Engine Servlet

The servlet is running.The database is also running.

Database name: mem:.

Queries processed: 0

-

反序列化的调用栈

deserialize:-1, InOutUtil (org.hsqldb.lib)getObject:-1, JavaObject (org.hsqldb.types)getArguments:-1, Function (org.hsqldb)getValue:-1, Function (org.hsqldb)getValue:-1, Expression (org.hsqldb)executeCallStatement:-1, CompiledStatementExecutor (org.hsqldb)executeImpl:-1, CompiledStatementExecutor (org.hsqldb)execute:-1, CompiledStatementExecutor (org.hsqldb)sqlExecuteCompiledNoPreChecks:-1, Session (org.hsqldb)executePart:-1, DatabaseCommandInterpreter (org.hsqldb)execute:-1, DatabaseCommandInterpreter (org.hsqldb)sqlExecuteDirectNoPreChecks:-1, Session (org.hsqldb)execute:-1, Session (org.hsqldb)fetchResult:-1, jdbcStatement (org.hsqldb.jdbc)execute:-1, jdbcStatement (org.hsqldb.jdbc)execute:98, ScriptTool (org.hsqldb.util)

-

实例化 Function 对象

首先,根据我们的sql语句,解析器会识别我们调用的是一个方法,于是会实例化一个org.hsqldb.Function,这部分逻辑在readColumnExpression里,

在Function方法中,会判断我们调用的方法是否是静态方法,只能调用静态方法,将要调用的方法进行封装到Function对象中。

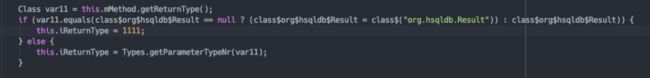

接着对方法的返回值进行判断,这里是org.hsqldb.util.ScriptTool.main,返回值是void。  于是调用

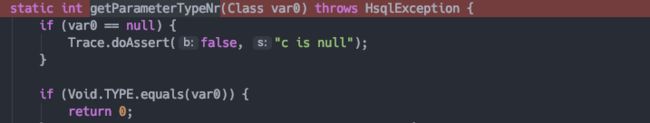

于是调用Types.getParameterTypeNr,是void,暂时将iReturnType值设置为0。  接着往下走,对参数类型进行判断,不为

接着往下走,对参数类型进行判断,不为java.sql.Connection,调用Types.getParameterTypeNr方法。  由于main方法的参数类型是

由于main方法的参数类型是String,同时String类型继承Serializable接口。  于是最终将

于是最终将iReturnType赋值为1111。

-

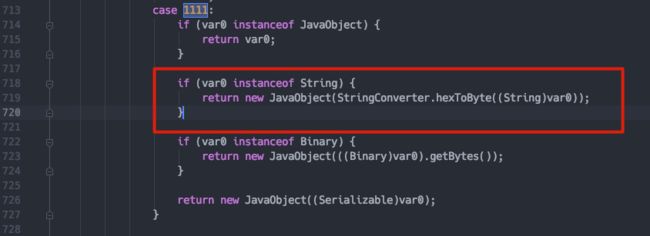

反序列化16进制数据

之后在readColumnExpression调用Parser.read方法,取出'单引号包裹的值,也就是我们要反序列化的hex值。

然后,取出hex的值,调用convertObject,这里对根据iReturnType是1111,于是调用StringConverter.hexToByte,将hex还原为byte数组并传入JavaObject的构造方法中。  将

将byte数组赋值给data。  由于返回值是

由于返回值是JavaObject,于是最后调用JavaObject.getObject方法。  调用

调用InOutUtil.deserialize处理data值。  最终造成反序列化。

最终造成反序列化。

0x02 时间线

2020-07-01 F5官方发布通告

2020-07-03 360CERT发布通告

2020-07-06 360CERT更新通告

2020-07-10 F5官方更新漏洞的缓解措施

2020-07-11 360CERT二次更新通告

2020-07-14 360CERT发布分析

0x03 参考链接

-

【补丁二次更新】CVE-2020-5902: F5 BIG-IP 远程代码执行漏洞通告更新 [https://cert.360.cn/warning/detail?id=636804bf8fec3049e0a49383db8eb80d]

-

【补丁绕过】CVE-2020-5902: F5 BIG-IP 远程代码执行漏洞通告更新

[https://cert.360.cn/warning/detail?id=a9bd3b42b2a9cfe1eef921d5bdfb0243]

-

【利用公开】CVE-2020-5902: F5 BIG-IP 远程代码执行漏洞通告

[https://cert.360.cn/warning/detail?id=a1768348bde7807647cbc7232edce7df/]

-

K52145254: TMUI RCE vulnerability CVE-2020-5902

[https://support.f5.com/csp/article/K52145254]

-

Understanding the root cause of F5 Networks K52145254: TMUI RCE vulnerability CVE-2020-5902

[https://research.nccgroup .com/2020/07/12/understanding-the-root-cause-of-f5-networks-k52145254-tmui-rce-vulnerability-cve-2020-5902/]

-

Proof of Concept for CVE-2020-5902

[https://github.com/Critical-Start/Team-Ares/tree/master/CVE-2020-5902]

-

CVE-2020-5902 BIG-IP RCE

[https://github.com/jas502n/CVE-2020-5902]

转载自https://mp.weixin.qq.com/s/aVvR4ChZ6VVKQsuJuuhShQ