LTE伪基站原理及规避措施

日常测试中,在一些重要路口陆续发现了LTE仿真基站的信号,当LTE终端经过这些路口时,导致接入成功率降低,频繁掉线、切换失败、下载速率低等问题,严重影响用户体验。

本文从运营商网络侧和仿真基站两个角度就网络协议、参数配置等方面进行了深入的探讨,提出了有效的解决方案。

1、LTE仿真基站的原理

协议分析

从协议看,有两处UE会上报IMSI信息。

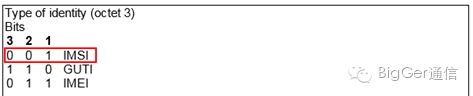

第一处:TAU Request或者Attach Request中携带的“EPS mobile identity” 信元中包含用户IMSI。该信元用于提供用户标识IMSI、GUTI、IMEI。UE携带这三种标识的场景如下:

UE携带IMSI标识的场景:UE首次附着,携带IMSI让核心网创建用户信息。

UE携带GUTI标识的场景:UE在核心网附着后,核心网将分配GUTI作为UE的临时标识,在下次UE附着时将携带该GUTI;在GUL互操作的情况下,UE携带的用户标识字段填写的为RAI、LAI以及SGSN分配的P-TMSI映射成的GUTI值。

UE携带IMEI标识的场景:UE进行紧急呼叫的情况下,如果没有USIM卡,UE则使用IMEI进行附着。

分析上述三种用户标识的携带场景,在TAU Request或者Attach Request这一处协议流程中,用户标识IMSI只有在用户首次开卡注册网络时才会上报,因此仿真基站无法从此处获取用户IMSI信息。

图1 EPS mobile identity information element

图1 EPS mobile identity information element

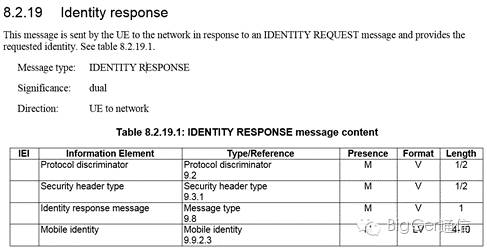

第二处:网络侧给UE下发Identity Request,要求用户上报用户信息(如IMSI、IMEI),随即处在EMM连接态的用户会反馈Identity Response给网络侧,网络侧即获取到UE的IMSI等用户信息。

由此可以看出仿真基站可通过用户反馈的Identity Response来获取用户信息。

图2 Identity Request和Identity Response

防真基站的工作流程

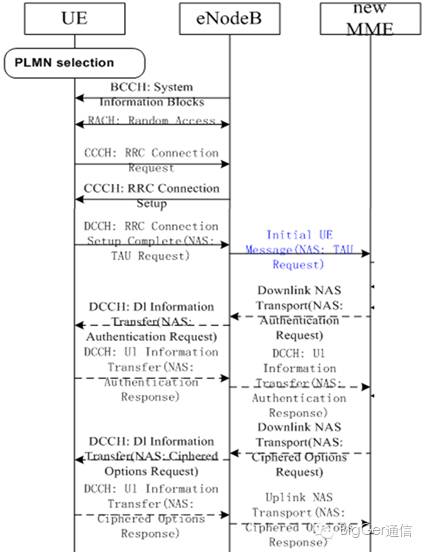

LTE仿真基站采用和运营商TD-LTE网络不同的TAC,且仿真基站功率一般较高,在满足R&S重选准则后,UE空闲态发起向仿真基站的重选。

仿真基站通过小区重选发起位置更新,在RRC建立完成后,仿真基站模仿网络侧下发Identity Request获取UE身份信息,UE回“Identity response”,其中携带了4G用户网络信息,由此仿真基站获取到了用户的IMSI等信息。

图3 TAU更新流程

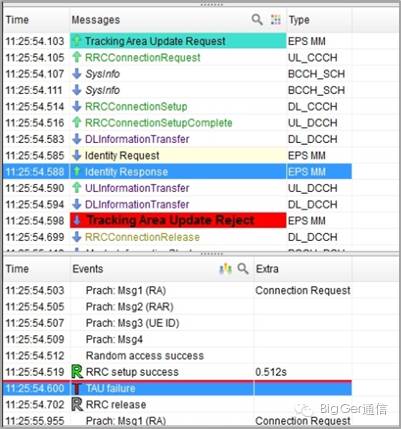

在某次日常道路测试时,UE重选到附近仿真基站,跟踪到信令流程,具体如下图所示。

2、运营商网络侧规避措施

UE在进行小区重选时,不会对在系统消息中广播的黑名单小区进行测量和选择。黑名单小区分为同频黑名单小区和异频黑名单小区:

l 同频黑名单小区在SIB4中下发。

l 异频黑名单小区在SIB5中下发。

黑名单小区通过PCI标识。

利用运营商网络侧LTE基站的“EUTRAN同/异频黑名单小区”功能,同/异频可以将某一个或者多个PCI设置为黑名单,阻止用户重选入仿真基站,会影响仿真基站的用户捕捉率,公安仿真基站失去作用。但是对于不法分子所用的LTE仿真基站情景可以有效阻止用户在仿真基站的驻留。

3、4G仿真基站侧规避措施

参数规划

目前市面上LTE仿真基站的PCI和TAC一般分为可变和固定两种。采用可变PCI和可变TAC方式时,仿真基站选择手机上报的PCI中较弱的一个,设置为仿真基站的PCI;可变TAC的仿真基站可以控制UE重选频率,一般采用半小时变化一次TAC,使同一个用户半小时内只做一次TAU更新,TAC采用递变模式。因此建议规划LTE仿真基站: PCI固定为503,纳入运营商网络的PCI规划,避免MOD3等影响;TAC固定在某个区域内,该区域不包含运营商网络正常TAC,以便识别。

帧偏设置

运营商网络F双模区域,设置LTE仿真基站帧偏置以实现帧同步,避免仿真基站的下行落入运营商网络基站的上行,造成干扰;单模基站无需设置帧偏置。

功率设置

降低仿真基站功率,基站一般安装于十字路口,覆盖30~50m满足捕获率要求即可,降低对运营商网络的影响;

频率规划

仿真基站最好和周边运营商网络采用异频,目前多数仿真基站为20M固定带宽, F频段建议采用38500(运营商网络为38400),优先级同运营商网络频率的优先级,运营商网络周边小区增加38500的异频频点;对于D频段可以暂时使用D3频点;

带宽可调

仿真基站目的为捕获用户获取信息,并非提供业务,所以不需要20M带宽,可以建议其修改带宽为1.4M,将其固定在1880~1881.4 MHz之间,完全解决对运营商网络的干扰,可以彻底规避问题。

3、协议流程的改进

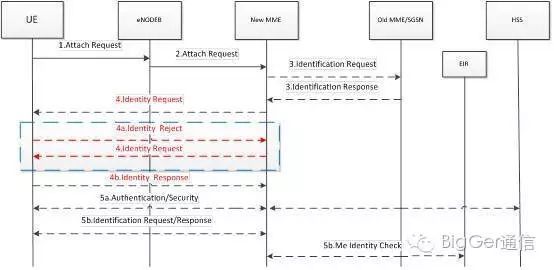

在3GPP协议(3GPP TS 24.301V9.2.0(2010-03))中增加如下内容,Identity Request请求中携带UE和HSS的共享密钥K(安全性需要保证,仿真基站、伪基站等无法破解的密钥)及其产生的认证向量,用于UE解密识别。

UE接收到Identity Request请求后解析其中密钥数据,并与UE的基础密钥进行对比,识别是否一致,如一致则视为合法鉴权请求,可以响应鉴权,回复IMSI等相关信息,如鉴权请求无密钥信息或者解析后的密钥信息与共享密钥不一致,可以拒绝响应鉴权请求,通过这样可以避免UE的相关个人信息泄露给伪基站,从而保护了用户隐私及安全。

图5 3GPP协议内容补充部分

注:红色字体为本实践与现有技术方案不一致内容,蓝色框内部分为本实践增加的信令部分内容。