揭秘Emotet恶意软件新变种幕后攻击者的运营模式

概述

本文是FortiGuard SE团队关于Emotet威胁攻击者的最新研究成果,Emotet是当前网络环境中威胁较大的一个恶意组织。我们与网络威胁联盟的成员共同编写了一系列关于攻击者的手册,要查看更多信息,可以参考《网络威胁联盟手册》白皮书。此外,在FortiGuard Playbook Viewer中可以详细了解相关恶意活动,并查看MITRE的对抗策略、技术和常识(ATT&CK)模型。

关于EMOTET

Emotet在2014年首次被发现,当时还是一个用于窃取财务数据的“简单”银行木马。之所以用双引号把“简单”二字括起来,是因为随着时间的流逝,这个木马不仅已经演变成僵尸网络,并且还增强了模块化,具有借助类似于蠕虫的功能来传递恶意软件的能力。正因如此,美国国土安全部将这个木马评价为“对州、地方、地区各级政府、私有部门和公共部门产生影响”。

Emotet仍然非常活跃,不仅是受到该木马攻击的组织非常关注它的日常活动,奇热而且世界范围内的安全研究人员和应急响应人员都在尝试分析研究Emotet作者最新增加的功能特性和攻击方法。这篇文章将重点说明FortiGuard实验室在几周前观察到的特定Emotet攻击活动,由于篇幅的限制,我们无法对Emotet全部恶意活动进行详尽的分析,但可以通过这篇文章描述最新发现的关键恶意行为。

历史

Emotet最早是由FortiGuard Labs的Joie Salvio(当时就任于Trend Micro)在2015年发现的。其感染媒介非常简单,是通过社会工程学(例如:垃圾邮件)提供的,并且带有指向恶意下载地址的链接。最终下载的是两个Payload,一个是配置文件,其中包含指定银行的列表,另一个是DLL文件,可以将其注入到各种进程之中,以拦截出站网络流量,并在Web浏览器中收集详细信息。

Emotet的第一个升级版本会破坏目标设备上的注册表,并将任何窃取到的数据以加密形式存储在注册表中,将其作为一种逃避检测的方法。这种方法不仅可以有效阻止木马被发现,并且由于比较隐蔽,攻击者可以在目标主机上保持持久性。

Emotet是某个恶意组织开发的恶意软件,该恶意组织与Bugat、Feodo、Geodo、Heodo、Cridex、Dridex等银行木马恶意软件家族相关,由于其广泛而具有破坏性的特点,在过去几年中享有相当高的知名度。在过去几年中,Emotet还曾发布过AZORult、IcedID、Zeus Panda和TrickBot。Emotet现在能同时将多个恶意软件家族包含在其分发的内容之中,因此受到了反病毒领域、执法机构和安全研究人员的高度关注。

为了保证恶意软件的长期有效,恶意软件作者必须持续定期更新代码库和攻击方式,以防止被检测,并防止利用的漏洞被修复。这类似于一项常规工作,尽管我们没有任何证据表明Emotet幕后的犯罪分子的工作模式,但显然,这些攻击的幕后黑手已经形成了一个具有一定规模的“企业”,其中包括一组非常“敬业”的开发人员团队和项目负责人,唯一的区别就在于这是一个非法的犯罪企业。由于攻击的目标数量众多,加上当前的攻击行动规模巨大,因此攻击者需要借助足够的人员来支撑这些恶意活动。另外,其幕后的开发人员和项目负责人可能以前曾经是信息安全领域的专业人员,并且该恶意活动可能还有其他恶意组织的支持,这样才足以保证恶意活动的持续性。

技术细节

Emotet的最新变种是通过自动化的社会工程技术(主要通过电子邮件)进行传播的。正如一些安全厂商先前分析的那样,Emotet劫持合法的电子邮件线程,并向其中插入恶意电子邮件内容,以使其更为可信。它们发出的恶意邮件,通常会定期更改主题,以使其主题能更加吸引人们的注意。

我们监测到其中一封恶意电子邮件,包含一个ZIP文件的附件,该附件中包含一个恶意Word文档(SHA-256:c58f07f84d6aae485416683e5515b39bc39349e69bc14629440e693da23d6c4d)和一个恶意宏,该宏调用PowerShell。Base64编码后的PowerShell命令会从以下位置下载Payload:

hxxp://www[.]eteensblog[.]com/2tgmnk/fJZIPCYV/

hxxp://www[.]palisek[.]cz/wp-includes/YtgJbWQNtJ/

hxxp://www[.]mnminfrasolutions[.]com/wp-admin/zeteXeJYC/

hxxp://abbasargon[.]com/wp-admin/sqhztj4_dzq3e-019802155/

hxxps://weiqing7[.]com/ex6/3r2js_ocgr3bew87-538460/

下载之后,Payload将被保存为“%CSIDL_PROFILE%\897.exe”(SHA-256:1d51d8e9ae1d67cb804fb28024b04969fd5888c3befece09547e5506ee946027)。该恶意样本是2019年10月4日(星期五)17:25:03 GMT编译的Emotet恶意程序。该样本将访问以下URL:

hxxp://172[.]105.11.15:8080/img/window/

hxxp://91[.]121.116.137:443/child/

hxxp://80[.]79.23.144:443/site/between/add/merge

Emotet为了增强其恶意活动的“安全性”,还支持使用自定义的Request标头:

Referrer: hxxp://[IP address of C2 SERVER]/[dir1]/[dir2]/…

DNT: 1

“Do Not Track”(禁止跟踪)是一个建议的HTTP标头字段,用于允许互联网用户选择是否允许收集用户数据的网站对自己进行跟踪(收集用户以前的网站访问情况和活动)。我们暂时无法确定Emotet设置该字段的目的是什么,但推测这可能是攻击者为了掩盖其恶意活动和与C2服务器连接的行为所做的尝试。

然后,文件将自身复制到其他位置,例如:

%CSIDL_PROFILE%\AppData\Local\msptermsizes\msptermsizes.exe

%CSIDL_SYSTEM%\hanskds.exe

随后,它可以使用“hanskds”的名称创建一个服务,其详细信息如下:

(1)名称:hanskds

(2)显示名称:hanskds

(3)启动类型:自动

(4)描述:索引本地和远程计算机上文件的内容和属性;通过灵活的查询语言提供对文件的快速访问。

另一个近期发现的Emotet样本(SHA-256:9A0A40DAD123B16C404EB3B786E72AC8F3A4EBAF9E8A14682977C69FFF4F379E)近期表现出相似的行为,并且其编译时间戳与上一个样本相近,是2019年10月4日(星期五)18:21:32 GMT,也就是在上一个Emotet样本编译后的1小时左右。

对于攻击者而言,使用两个不同的样本非常有必要,因为他们可以在反病毒软件发现其中一个样本之后,立即换用另一个样本,从而提高了他们再次成功感染例程的概率。

除了上述已经列出的C2服务器之外,还可以调用其他服务器,包括:

hxxp://190.108.228.48:990/symbols/free/img/merge/

hxxp://172.105.11.15:8080/child/enabled

hxxp://91.121.116.137:443/taskbar/glitch/add/

hxxp://80.79.23.144:443/chunk/child/add

hxxp://138.201.140.110:8080/site/img/add/merge/

hxxp://95.128.43.213:8080/xian/nsip/add/merge/

hxxp://190.228.72.244:53/stubs/sess/add/merge/

hxxp://185.94.252.13:443/usbccid/prep/add/merge/

hxxp://37.157.194.134:443/forced/

hxxp://45.79.188.67:8080/guids/attrib

最后,我们还观察到Emotet恶意软件下载了Trickbot(SHA-256:7c06d1f53ccc14d4548b595f7c9afddf07be9c7a799e7a55a671cdf95e27bdca),其编译时间戳为2019年10月4日(周五)04:40:28 GMT,这也是一个全新的恶意软件系列。

全球传播趋势

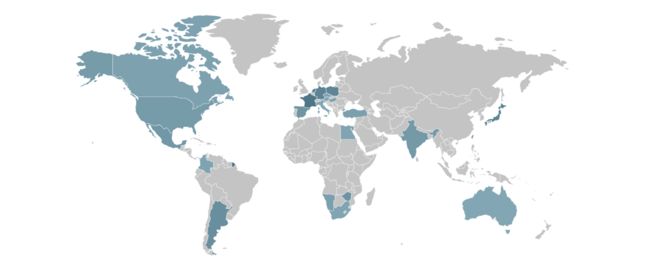

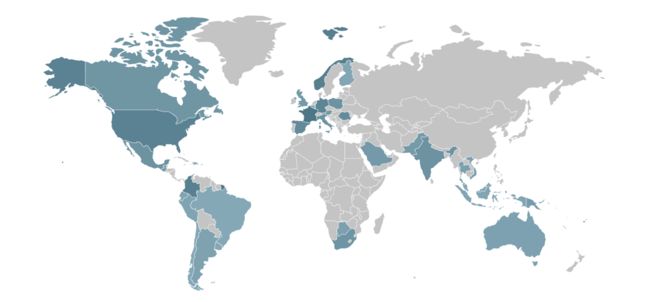

新型Emotet恶意软件的传播足迹:

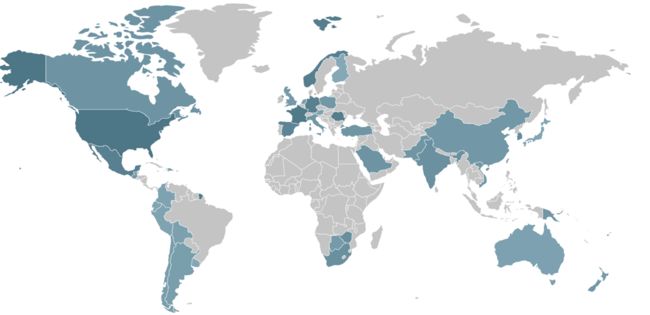

根据我们监测到的攻击者IP地理位置,我们可以发现,针对这一特定的恶意活动,Emotet的足迹遍布全球,并且不会根据地区进行区分。上图和下方的特定IP地址数据都支撑了这一观点,接下来,我们将重点分析这些开展最新恶意活动的命令与控制(C2)服务器。

(1)37.157.194.134(捷克)

与SHA-256为9A0A40DAD123B16C404EB3B786E72AC8F3A4EBAF9E8A14682977C69FFF4F379E的恶意样本相关的IP地址37.157.194.134定位到一台位于捷克共和国的服务器。

关于这个IP地址,我们仅掌握很少的历史信息,我们在之前的遥测或其他OSINT数据中没有发现过这个地址。OSINT搜索显示,该IP地址已经被各类Emotet追踪者加入黑名单之中。

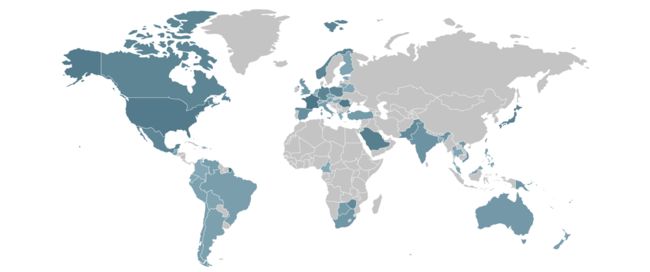

最频繁访问该网站的前5个国家:

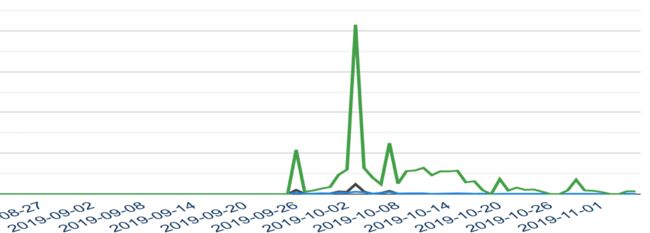

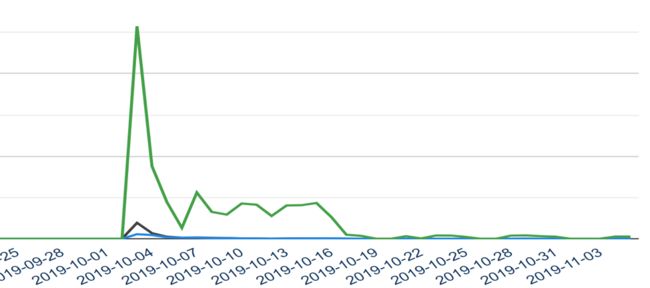

下图展示了我们观察到的活动时间表,该时间表与我们一直在观察的恶意活动运行周期相关:

(2)45.79.188.67(美国)

与SHA-256为9A0A40DAD123B16C404EB3B786E72AC8F3A4EBAF9E8A14682977C69FFF4F379E的恶意样本相关的IP地址45.79.188.67定位到一台位于捷克共和国的服务器。

关于这个IP地址,我们仅掌握很少的历史信息,我们在之前的遥测或其他OSINT数据中没有发现过这个地址。OSINT搜索显示,该IP地址已经被各类Emotet追踪者加入黑名单之中。

最频繁访问该网站的前5个国家:

另一个值得关注的地方时,在今年5月是该服务器活动的高峰:

(3)80.79.23.144(捷克)

与SHA-256为9A0A40DAD123B16C404EB3B786E72AC8F3A4EBAF9E8A14682977C69FFF4F379E的恶意样本相关的IP地址80.79.23.144定位到一台位于捷克共和国的服务器。

根据该IP地址的历史信息,我们发现这个地址早在2014年就与Sality和Virut恶意软件家族相关联。OSINT搜索显示,该IP地址已经被各类Emotet追踪者加入黑名单之中。

最频繁访问该网站的前5个国家:

下图展示了我们观察到的活动时间表,该时间表与我们一直在观察的恶意活动运行周期相关:

(4)85.54.169.141(西班牙)

与SHA-256为DD8B16641395CD00AC9E03B93B02F61F51A79D7DF70B736D567A9C11175E4C55的恶意样本相关的IP地址85.54.169.141定位到一台位于西班牙马德里的服务器。

关于这个IP地址,我们仅掌握很少的历史信息,我们在之前的遥测或其他OSINT数据中没有发现过这个地址。OSINT搜索显示,该IP地址已经被各类Emotet追踪者加入黑名单之中。

最频繁访问该网站的前5个国家:

下图展示了我们观察到的活动时间表,该时间表与我们一直在观察的恶意活动运行周期相关:

(5)95.128.43.213(法国)

与SHA-256为DD8B16641395CD00AC9E03B93B02F61F51A79D7DF70B736D567A9C11175E4C55的恶意样本相关的IP地址85.54.169.141定位到一台位于法国的服务器。

关于这个IP地址,我们仅掌握很少的历史信息,我们在之前的遥测或其他OSINT数据中没有发现过这个地址。OSINT搜索显示,该IP地址已经被各类Emotet追踪者加入黑名单之中。

最频繁访问该网站的前5个国家:

我们发现,在过去12个月(特别是在今年4月),这个IP地址的活动非常活跃,并且在过去几周的活动有明显增长:

(6)138.201.140.110(德国)

与SHA-256为DD8B16641395CD00AC9E03B93B02F61F51A79D7DF70B736D567A9C11175E4C55的恶意样本相关的IP地址85.54.169.141定位到一台位于德国的服务器。

关于这个IP地址,我们仅掌握很少的历史信息,我们在之前的遥测或其他OSINT数据中没有发现过这个地址。OSINT搜索显示,该IP地址已经被各类Emotet追踪者加入黑名单之中。

最频繁访问该网站的前5个国家:

我们发现,在过去12个月中,这个IP地址的活动非常活跃:

(7)172.105.11.15(美国)

IP地址172.105.11.15与c58f07f84d6aae485416683e5515b39bc39349e69bc14629440e693da23d6c4d、1D51D8E9AE1D67CB804FB28024B04969FD5888C3BEFECE09547E5506EE946027、9A0A40DAD123B16C404EB3B786E72AC8F3A4EBAF9E8A14682977C69FFF4F379E、DD8B16641395CD00AC9E03B93B02F61F51A79D7DF70B736D567A9C11175E4C55这四个样本相关,该IP地址定位到美国新泽西州的一台服务器。

关于这个IP地址,我们仅掌握很少的历史信息,我们在之前的遥测或其他OSINT数据中没有发现过这个地址。OSINT搜索显示,该IP地址已经被各类Emotet追踪者加入黑名单之中。值得关注的是,这个IP地址与此前提到的45.79.188.67使用了同一个ISP托管。

最频繁访问该网站的前5个国家:

下图展示了我们观察到的活动时间表,该时间表与我们一直在观察的恶意活动运行周期相关:

(8)190.108.228.48(阿根廷)

与SHA-256为9A0A40DAD123B16C404EB3B786E72AC8F3A4EBAF9E8A14682977C69FFF4F379E的恶意样本相关的IP地址190.108.228.48定位到一台位于阿根廷的服务器。

关于这个IP地址,我们仅掌握很少的历史信息,我们在之前的遥测或其他OSINT数据中没有发现过这个地址。OSINT搜索显示,该IP地址已经被各类Emotet追踪者加入黑名单之中。

最频繁访问该网站的前5个国家:

下图展示了我们观察到的活动时间表,该时间表与我们一直在观察的恶意活动运行周期相关:

(9)91.121.116.137(法国)

IP地址172.105.11.15与9A0A40DAD123B16C404EB3B786E72AC8F3A4EBAF9E8A14682977C69FFF4F379E、c58f07f84d6aae485416683e5515b39bc39349e69bc14629440e693da23d6c4d、1D51D8E9AE1D67CB804FB28024B04969FD5888C3BEFECE09547E5506EE946027、DD8B16641395CD00AC9E03B93B02F61F51A79D7DF70B736D567A9C11175E4C55这四个样本相关,该IP地址定位到法国的一台服务器。

关于这个IP地址,我们仅掌握很少的历史信息,我们在之前的遥测或其他OSINT数据中没有发现过这个地址。OSINT搜索显示,该IP地址已经被各类Emotet追踪者加入黑名单之中。值得关注的是,这个IP地址与此前提到的91.121.116.134使用了同一个ISP托管。

最频繁访问该网站的前5个国家:

下图展示了我们观察到的活动时间表,该时间表与我们一直在观察的恶意活动运行周期相关:

(10)190.228.72.244(阿根廷)

IP地址190.228.72.244与9A0A40DAD123B16C404EB3B786E72AC8F3A4EBAF9E8A14682977C69FFF4F379E和DD8B16641395CD00AC9E03B93B02F61F51A79D7DF70B736D567A9C11175E4C55这四个样本相关,该IP地址定位到阿根廷的一台服务器。

关于这个IP地址,我们仅掌握很少的历史信息,我们在之前的遥测或其他OSINT数据中没有发现过这个地址。OSINT搜索显示,该IP地址已经被各类Emotet追踪者加入黑名单之中。

最频繁访问该网站的前5个国家:

下图展示了我们观察到的活动时间表,该时间表与我们一直在观察的恶意活动运行周期相关:

总结

通过对Emotet的样本进行分析,并观察该恶意软件所使用的基础架构,我们能基本弄清Emotet恶意软件的运营模式。我们观察到,该恶意活动利用了遍布全球的十几台命令和控制(C2)服务器。由于该恶意软件的样本数量非常庞大,并且全球范围内分析Emotet的研究人员和团队每天都会发现新的网络IoC,因此毫无疑问,Emotet是当今最具有影响力的恶意软件活动之一。最初起源于“简单”银行木马的恶意软件,如今已经发展成最危险、最复杂的僵尸网络,并且随着时间的推移还在不断发展,以保证能有效对目标发起攻击。

Fortinet已经在该恶意活动中观察到16个恶意样本,并且支持对这些样本的反病毒检测。

其中,恶意Word文档包括:

VBA/Agent.3862!tr.dldr

VBA/Agent.NVE!tr

VBA/Agent.F3D4!tr.dldr

Emotet恶意软件包括:

W32/GenKryptik.DUMV!tr

W32/Packed.FVW!tr

Malicious_Behavior.SB

W32/Kryptik.GXIK!tr

W32/GenKryptik.DVLJ!tr

Trickbot包括:

W32/Kryptik.GWZG!tr

我们的网络过滤客户端也将上述所有网络IoC列入了黑名单。

参考

对于应急响应人员,以及所有正在追踪Emotet恶意活动的研究者,我们列举了一些可供参考的站点资源。这些站点对于刚刚接触该恶意活动的研究人员来说非常有帮助,可以利用这些内容来了解Emotet及其基础结构。

[1] Cryptolaemus:该团队由许多专注于追踪Emotet的知名安全专家组成,站点免费提供许多非常有价值的IoC,可以实时掌握每天新发现的IoC。

[2] feodotracker.abuse.ch:Feodo Tracker是abuse.ch上的一个项目,可以共享与Feodo恶意软件家族(包括Dridex、Emotet/Heodo)相关的僵尸网络C&C服务器。其中提供了各种阻止列表,可以帮助网络管理员保护其用户免受Dridex和Emotet/Heodo的攻击。此外,还包含与Trickbot相关的活动。

有关我们研究中所使用样本的更多信息,包括根据MITER ATT&CK框架规范进行分析和归类的威胁指标,请参考我们的Emotet Playbook Viewer。

说明:MITER ATT&CK是基于现实世界的监测结果,在全球范围内获取的有针对性的战术和技术的知识库。ATT&CK知识库被用于私有部门、政府和网络安全产品之中,作为特定威胁模型和方法的基础。