- CTF——web方向学习攻略

一则孤庸

CTF网络安全CTF

1计算机基础操作系统:熟悉Linux命令,方便使用Kali。网络技术:HCNA、CCNA。编程能力:拔高项,有更好。2web应用HTTP协议:必须掌握web开发框架web安全测试3数据库数据库基本操作SQL语句数据库优化4刷题

- Docker安全最佳实践

行路见知

Dockerdocker运维网络安全

目录1、探测容器开放端口和服务漏洞2、宿主机、网络、镜像、DockerApi安全3、更新Docker、日志、事件4、Docker安全测试5、Docker安全最佳实践1、探测容器开放端口和服务漏洞使用Nmap扫描Docker容器中的开放端口使用dockerps命令获取正在运行的容器ID或名称。在主机上安装Nmap工具。使用以下命令扫描Docker容器中的开放端口:nmap-p-[container_

- 网站安全检测:推荐 8 款免费的 Web 安全测试工具

白帽黑客2659

安全网络测试工具运维服务器ddos网络安全

目录1.OWASPZAP(ZedAttackProxy)2.BurpSuiteFreeEdition3.Nikto4.w3af5.SQLMap6.Arachni7.XSSer8.SecurityHeaders.io使用这些工具的建议网站安全是确保数据保护和系统完整性的重要组成部分。对于希望增强网站安全性的开发者和管理员来说,利用有效的工具进行定期的安全测试是必不可少的。以下是8款免费的Web安全测

- 安全测试与CI/CD集成!

小码哥说测试

自动化测试技术分享软件测试ci/cd自动化测试软件测试单元测试压力测试测试工程师

将安全测试集成到CI/CD(持续集成/持续部署)流程中,是确保软件在快速迭代的同时保持高安全性的重要措施。以下是将安全测试集成到CI/CD流程中的具体步骤和注意事项:一、明确安全测试目标和范围确定测试目标:明确需要保护的应用组件、API接口、数据资产等。划定测试范围:根据应用架构和业务逻辑,确定需要进行安全测试的代码区域和业务流程。二、选择合适的安全测试技术和工具静态应用安全测试(SAST):选择

- 国内网站安全测试6大步骤

红酒味蛋糕_

网络安全

网站安全测试目标:1.发现网络系统中存在的安全隐患和可能被入侵者利用的安全漏洞2.与黑客区别:·渗透测试是经过授权的·可控制的、非破坏性的方法3.宏观上的分类:·黑盒测试不了解目标详细信息的情况,模拟黑客攻击.·白盒测试完全了解,代码审计.·灰盒测试了解一部分东西.4.思路和细节名词解释漏洞POC验证漏洞存在的代码片段exploit利用(渗透攻击)exp(利用一个漏洞完整的程序)提权权限提升获取当

- 破解树莓派RP2350!获得10000美元的奖励!

上海晶珩EDATEC

树莓派树莓派5RaspberryPiRaspberryPi5工业计算机

我们认为RP2350这款新型高性能安全微控制器相当安全和坚固。你愿意测试一下这个理论吗?(我们完全承认,只要有足够的时间和资源,任何东西都是可以破解的)。接受挑战!在我们推出RP2350和RaspberryPiPico2之前,我们希望对芯片和软件的安全功能进行一些测试,因此我们与安全测试领域的一些顶尖人物进行了合作:托马斯-罗斯(ThomasRoth)和科林-奥弗林(ColinO'Flynn)。通

- 等保测评中的安全测试方法

等保桃夭夭

web安全安全网络

等保测评,即信息安全等级保护测评,是我国网络安全领域的重要评估机制,用于验证网络系统或应用是否满足相应的安全保护等级要求。在等保测评中,安全测试方法扮演着至关重要的角色。本文将详细介绍等保测评中常用的安全测试方法及其应用。首先,等保测评中的安全测试方法涵盖了多个层面,包括但不限于物理环境测评、网络安全测评、主机安全测评、应用安全测评和数据安全测评。在物理环境测评方面,重点关注信息系统的物理安全保护

- 测试工程师学历路径:从功能测试到测试开发

测试媛小七

性能测试功能测试

功能测试工程师:1、软件测试基本概念:学习软件测试的定义、目的、原则以及重要性,了解软件测试在软件开发过程中的作用。掌握软件测试的分类方法,包括按测试阶段(单元测试、集成测试、系统测试、验收测试)、按测试技术(黑盒测试、白盒测试、灰盒测试)等进行分类。2、基本测试方法与技术:学习并掌握各种测试类型,如功能测试、性能测试、安全测试、兼容性测试、回归测试的概念等。了解测试文档的编写,包括测试计划、测试

- 美甲美睫化妆好吗,在美甲店上班累吗

声优配音圈

一、美甲美睫化妆的几个注意事项美甲美睫化妆是一项细致的工作,需要注意以下几点:兼职副业推荐公众号,配音新手圈,声优配音圈,新配音兼职圈,配音就业圈,鼎音副业,有声新手圈,每天更新各种远程工作与在线兼职,职位包括:写手、程序开发、剪辑、设计、翻译、配音、无门槛、插画、翻译、等等。。。每日更新兼职。1.美甲美睫必须在卫生环境下进行,确保工具的清洁和消毒。2.使用的化妆品要选择经过安全测试和合规的产品,

- 测试岗位应该学什么

程序员牛马家

有关计算机就业的自我观点数据结构

以下是测试岗位需要学习的一些关键内容:1.测试理论和方法-了解不同类型的测试,如功能测试、性能测试、压力测试、安全测试、兼容性测试等。-掌握测试策略和测试计划的制定。2.编程语言-至少熟悉一种编程语言,如Python、Java或JavaScript,以便编写自动化测试脚本。3.自动化测试工具-学习使用Selenium、Appium等用于Web和移动应用的自动化测试工具。-掌握JMeter用于性能测

- python的scapy库基础使用

蜗牛学苑_武汉

网络安全pythonscapyTCP三次握手TCP四次挥手

scapy库一.概述Scapy是一个功能强大且灵活的Python库,用于操作和探索计算机网络中的数据包。它允许用户构建各种类型的网络数据包,并支持多种网络协议,如TCP、UDP、ICMP、ARP等。Scapy不仅可以发送和接收数据包,还可以捕获、修改和解析网络流量,使用户能够深入研究网络通信并进行网络安全测试。二.scapy的基本使用依赖npcap,最好是最新版本安装:pipinstallscap

- 2.5 项目讲解流程

王守谦26

项目资料数据库

一、项目讲解1、自我介绍2、项目流程-===============================二、自我介绍(一)、学员自我介绍,讲解存在的问题比如:讲解年份、卡顿、重点学历、忘记(二)自我规则内容1、开场白:礼貌用语2、时间:自我介绍1-2分钟以内3、内容:姓名、籍贯、毕业院校、(拉进面试官距离)4、技能:功能测试、接口测试、自动化测试、app测试、性能测试、安全测试黑盒测试、白盒测试、灰盒

- 2018-01-27-安全测试信息搜集

测试墨

1.信息收集:1.1放羊式查询1.2GoogleHacking语法filetype:inurl:intext:intitle:site1.3在线专业搜索引擎shodan在线使用,火狐浏览器插件,和Maltego,metasploit的结合。http://drops.wooyun.org/tips/24691.4狙击式收集,漏洞扫描工具,探索web框架--web扫描器,常见的有wvs10,appsc

- 软件安全测试报告模板_软件质量保证与测试(课后习题与答案)--仅供复习参考...

weixin_39687359

软件安全测试报告模板

第1章软件测试基础一、填空题1.软件从“出生”到“消亡”的过程称为软件生命周期2.早期的线性开发模型称为瀑布开发模型。3.引入风险分析的开发模型为_螺旋开发模型。4.ISO/IEC9126:1991标准提出的质量模型包括.功能性、可靠性、可使用性、效率、可维护性、可移植性_6大特性。5.按照缺陷的严重程度可以将缺陷划分为_严重、一般、次要、建议6.验证软件单元是否符合软件需求与设计的测试称为_单元

- Java 安全资源

安全程序员

OWASP英文单词:OpenWebApplicationSecurityProjectOWASP是一个开源的、非盈利的全球性安全组织,致力于应用软件的安全研究。我们的使命是使应用软件更加安全,使企业和组织能够对应用安全风险做出更清晰的决策。目前OWASP全球拥有250个分部近7万名会员,共同推动了安全标准、安全测试工具、安全指导手册等应用安全技术的发展。近几年,OWASP峰会以及各国OWASP年会

- 安全测试工具安装指南:在统信UOS上部署Burp Suite

鹏大圣运维

linux统信UOS安全测试工具gitlinux操作系统国产化桌面

原文链接:安全测试工具安装指南:在统信UOS上部署BurpSuite大家好!在网络安全领域,BurpSuite是一款不可或缺的工具,它提供了从初级映射和分析应用程序攻击面到查找和利用安全漏洞的一系列功能。今天,我将为大家介绍如何在统信UOS上安装BurpSuiteCommunityEdition(社区版),版本为2023.12.1.5。值得一提的是,社区版和专业版的安装方法基本一致。准备工作在开始

- 自动驾驶前端

Little Xi

javascript前端css

{{item.navItem}}-->主页场景库仿真测试事故分析自动驾驶安全测试平台exportdefault{name:'NavMenu',data(){return{navList:[{name:'/index',navItem:'主页'},{name:'/library',navItem:'场景库'},{name:'/test',navItem:'仿真测试'},{name:'/acciden

- 新窗口打开vue项目中的静态pdf文件,并做权限控制

包子脸呀

javascriptvue.jses6前端前端框架

问题:公司系统做安全测试,其中一个问题是没有登录的情况下,直接访问“项目地址/operate.pdf”此地址,会展示pdf文件。描述:点击系统内的一个按钮会打开新窗口展示系统操作手册(operate.pdf)文件,以下为原本的代码,原来将pdf文件放在public文件夹下(“项目地址/operate.pdf”就是访问的public文件夹下的pdf文件)解决:删除public文件夹下的pdf文件,将

- AcuAutomate:一款基于Acunetix的大规模自动化渗透测试与漏洞扫描工具

FreeBuf_

自动化elasticsearch运维

关于AcuAutomateAcuAutomate是一款基于Acunetix的大规模自动化渗透测试与漏洞扫描工具,该工具旨在辅助研究人员执行大规模的渗透测试任务。在大规模的安全测试活动中,AcuAutomate可以帮助我们同时启动或停止多个Acunetix扫描任务。除此之外,我们还可以将其功能无缝集成到枚举封装器或One-Liner中,并通过管道功能实现更高效的控制。工具安装由于该工具基于Pytho

- html5 指纹识别,Http指纹识别技术

Samuel Solomon

html5指纹识别

Http指纹识别技术Http指纹识别现在已经成为应用程序安全中一个新兴的话题,Http服务器和Http应用程序安全也已经成为网络安全中的重要一部分.从网络管理的立场来看,保持对各种web服务器的监视和追踪使得Http指纹识别变的唾手可得,Http指纹识别可以使得信息系统和安全策略变的自动化,在基于已经设置了审核策略的特殊的平台或是特殊的web服务器上,安全测试工具可以使用Http指纹识别来减少测试

- Web安全测试之XSS

中科恒信

XSS全称(CrossSiteScripting)跨站脚本攻击,是Web程序中最常见的漏洞。指攻击者在网页中嵌入客户端脚本(例如JavaScript),当用户浏览此网页时,脚本就会在用户的浏览器上执行,从而达到攻击者的目的.比如获取用户的Cookie,导航到恶意网站,携带木马等。作为测试人员,需要了解XSS的原理,攻击场景,如何修复。才能有效的防止XSS的发生。阅读目录XSS是如何发生的HTMLE

- 【网络安全】信息收集系列|子域名收集姿势总结

IT老涵

网络安全安全渗透测试信息安全运维

声明:本文初衷为分享网络安全知识,请勿利用技术做出任何危害网络安全的行为,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责概述在渗透测试或SRC漏洞挖掘中,安全测试人员通常会得到一些域名资产。为了更好地进行渗透测试,通常都需要进行子域名收集。为什么需要进行子域名收集?扩大资产范围,可以增加漏洞发现的概率众所周知,一般情况下主站的安全性可能相对较高,而一些不常用

- 天翼1号2021修改IMEI教程

ZERO-A-ONE

Linux使用笔记linux

Author:ZERO-A-ONEDate:2022-10-03本教程仅供安全测试,若将改串用于非法用途后果请自行承担天翼1号2021搭载了虎贲T710和春藤V510基带,是一部目前咸鱼只需要300左右的热点机首先我们需要在一台Windows7计算机上安装如下的两个驱动https://share.weiyun.com/zs8V3QWV然后我们知道360OS通用工程密码*20121220#在进入工程

- 金三银四,你还不知道软件测试刷题APP的天花板就晚了!

测试界的飘柔

IT软件测试职场经验程序员测试工具自动化测试软件测试面试找工作职场经验

想年后找工作或者等金三银四跳槽涨薪的朋友们有福了,今天给大家推荐一个软件测试面试的刷题小程序。相信有很多朋友找工作都倒在面试这一关上面,那是你还不知道有这么一个软件测试面试的刷题小程序。里面包含了面试常问的软件测试基础题,web自动化测试、app自动化测试、接口测试、性能测试、自动化测试、安全测试及一些常问到的人力资源题目。最主要的是他还收集了像阿里、华为这样的大厂面试真题,还有互动交流板块……刷

- 嵌入式系统的安全测试和评估方法

科联学妹

网络安全

安全测试是一个至关重要的过程,旨在评估系统的漏洞和弱点,识别潜在的安全风险。它旨在模拟真实的攻击场景,评估系统抵御和恢复安全威胁的能力。通过进行安全测试,开发人员可以在恶意实体利用之前发现和修复漏洞。这个过程对于保护敏感数据、保护用户隐私和确保嵌入式系统的整体完整性至关重要。嵌入式系统经常部署在医疗设备或交通系统等关键基础设施中,任何安全漏洞都可能产生严重后果。因此,对嵌入式系统进行安全测试具有以

- 一文2000字记录基于jmeter+perfmon的稳定性测试

shanmao001

压力测试jmeterpython自动化测试测试工程师

最近承接了项目中一些性能测试的任务,因此决定记录一下,将测试的过程和一些心得收录下来。说起来性能测试算是软件测试行业内,有些特殊的部分。这部分的测试活动,与传统的测试任务差别是比较大的,也比较依赖工具,一定程度上性能测试被认为是测试中的“高阶”部分,跟自动化测试、安全测试等并称。整理了一些软件测试方面的资料、面试资料(接口自动化、web自动化、app自动化、性能安全、测试开发等),有需要的小伙伴可

- 【Java万花筒】数据的安全钥匙:Java的加密与保护方法

friklogff

Java万花筒安全java网络开发语言

编码的盾牌:Java开发人员的安全性武器库前言在当今数字化时代,保护用户数据和信息的安全已成为开发人员的首要任务。无论是在Web应用程序开发还是安全测试中,加密和安全性都是至关重要的。本文将介绍六个Java库和工具,它们为开发人员提供了实现加密和安全性的强大功能。欢迎订阅专栏:Java万花筒文章目录编码的盾牌:Java开发人员的安全性武器库前言1.OWASPJavaEncoder1.1概述1.2库

- 代码安全审计经验集(下)

INSBUG

安全

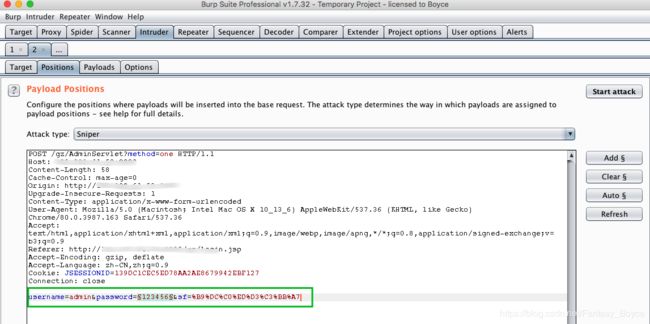

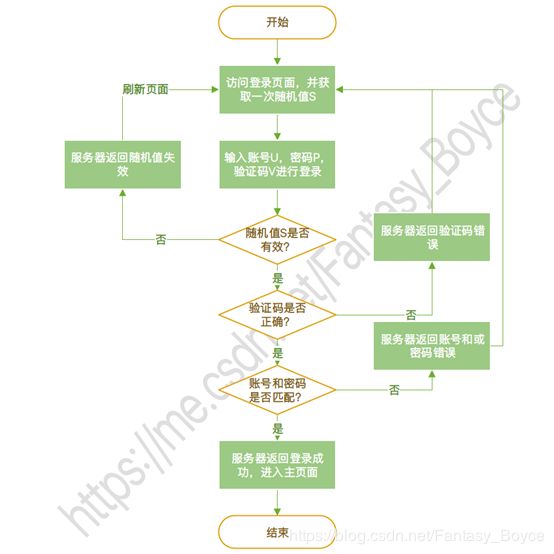

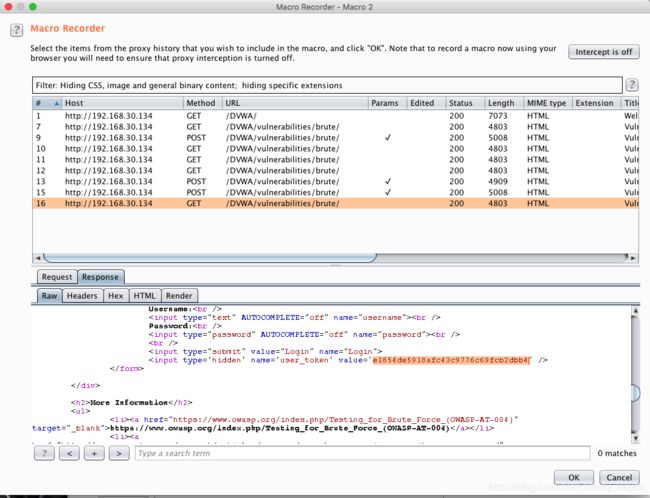

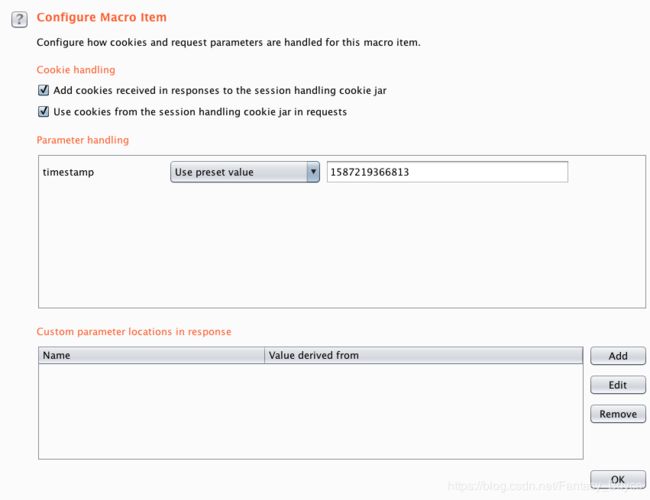

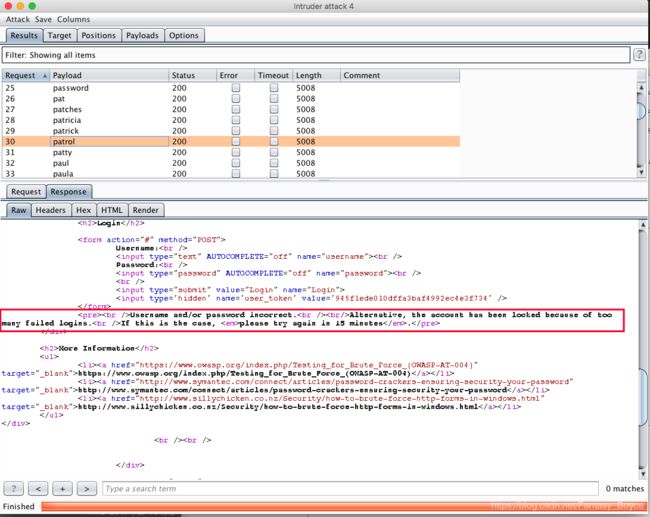

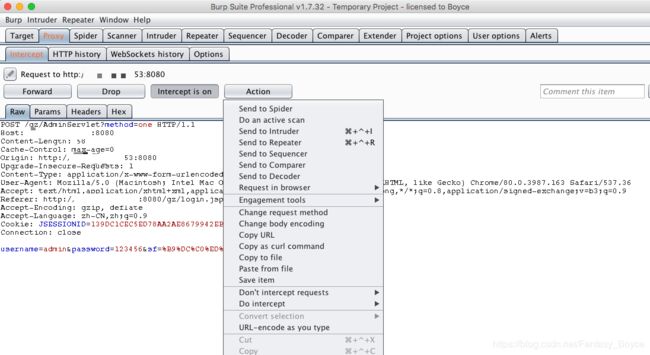

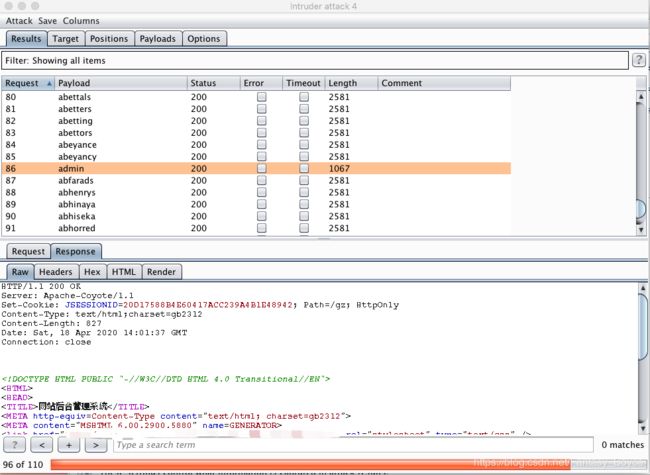

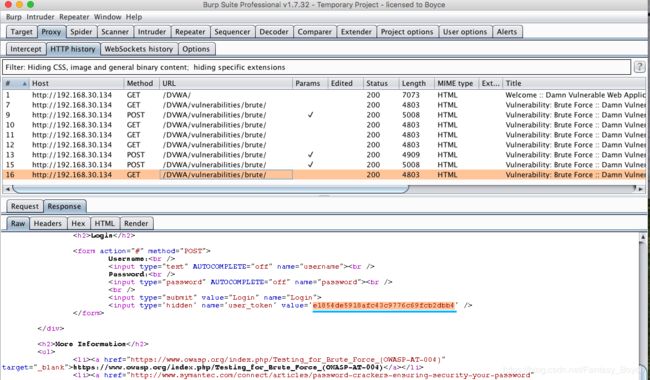

对HTTP加密请求参数的测试对于HTTP请求体加密,如果直接使用明文的请求参数,是无法进行正常的安全测试的。但通常还是有办法分析出加解密的策略,如果能把加解密算法还原,就可以先将安全测试的payload添加到原始明文参数,再加密发送到服务端处理(可以编写对应的burp插件实现半自动化,因为逻辑漏洞还是要人工分析),好处就是可以绕过WAF这类防护设备,WAF可能具备解码BASE64编码的能力,但对这

- “互联网营销师”将是未来热门职业

爆量学院

人社部、市场监管总局、统计局2020年7月6日印发《关于发布区块链工程技术人员等职业信息的通知》,具体来看,新职业包括区块链工程技术人员、城市管理网格员、互联网营销师、信息安全测试员、区块链应用操作员、在线学习服务师、社群健康助理员、老年人能力评估师、增材制造设备操作员等。其中,互联网营销师是指在数字化信息平台上,运用网络的交互性与传播公信力,对企业产品进行营销推广的人员。主要工作任务包括:1.研

- 软件测试的分类

软件测试很重要

软件测试

软件测试的分类可以基于不同的标准,包括测试方法、测试方向、开发阶段、测试对象、测试状态、测试实施组织等。具体来说:按测试方法分类:这包括黑盒测试、白盒测试和灰盒测试。黑盒测试关注于软件的功能而不考虑内部逻辑;白盒测试则侧重于内部结构和代码逻辑;灰盒测试介于两者之间,结合了两者的某些方面。按测试方向分类:这涉及到功能测试、性能测试、安全测试等。功能测试检查软件是否按照规格说明执行预定功能;性能测试评

- [黑洞与暗粒子]没有光的世界

comsci

无论是相对论还是其它现代物理学,都显然有个缺陷,那就是必须有光才能够计算

但是,我相信,在我们的世界和宇宙平面中,肯定存在没有光的世界....

那么,在没有光的世界,光子和其它粒子的规律无法被应用和考察,那么以光速为核心的

&nbs

- jQuery Lazy Load 图片延迟加载

aijuans

jquery

基于 jQuery 的图片延迟加载插件,在用户滚动页面到图片之后才进行加载。

对于有较多的图片的网页,使用图片延迟加载,能有效的提高页面加载速度。

版本:

jQuery v1.4.4+

jQuery Lazy Load v1.7.2

注意事项:

需要真正实现图片延迟加载,必须将真实图片地址写在 data-original 属性中。若 src

- 使用Jodd的优点

Kai_Ge

jodd

1. 简化和统一 controller ,抛弃 extends SimpleFormController ,统一使用 implements Controller 的方式。

2. 简化 JSP 页面的 bind, 不需要一个字段一个字段的绑定。

3. 对 bean 没有任何要求,可以使用任意的 bean 做为 formBean。

使用方法简介

- jpa Query转hibernate Query

120153216

Hibernate

public List<Map> getMapList(String hql,

Map map) {

org.hibernate.Query jpaQuery = entityManager.createQuery(hql);

if (null != map) {

for (String parameter : map.keySet()) {

jp

- Django_Python3添加MySQL/MariaDB支持

2002wmj

mariaDB

现状

首先,

[email protected] 中默认的引擎为 django.db.backends.mysql 。但是在Python3中如果这样写的话,会发现 django.db.backends.mysql 依赖 MySQLdb[5] ,而 MySQLdb 又不兼容 Python3 于是要找一种新的方式来继续使用MySQL。 MySQL官方的方案

首先据MySQL文档[3]说,自从MySQL

- 在SQLSERVER中查找消耗IO最多的SQL

357029540

SQL Server

返回做IO数目最多的50条语句以及它们的执行计划。

select top 50

(total_logical_reads/execution_count) as avg_logical_reads,

(total_logical_writes/execution_count) as avg_logical_writes,

(tot

- spring UnChecked 异常 官方定义!

7454103

spring

如果你接触过spring的 事物管理!那么你必须明白 spring的 非捕获异常! 即 unchecked 异常! 因为 spring 默认这类异常事物自动回滚!!

public static boolean isCheckedException(Throwable ex)

{

return !(ex instanceof RuntimeExcep

- mongoDB 入门指南、示例

adminjun

javamongodb操作

一、准备工作

1、 下载mongoDB

下载地址:http://www.mongodb.org/downloads

选择合适你的版本

相关文档:http://www.mongodb.org/display/DOCS/Tutorial

2、 安装mongoDB

A、 不解压模式:

将下载下来的mongoDB-xxx.zip打开,找到bin目录,运行mongod.exe就可以启动服务,默

- CUDA 5 Release Candidate Now Available

aijuans

CUDA

The CUDA 5 Release Candidate is now available at http://developer.nvidia.com/<wbr></wbr>cuda/cuda-pre-production. Now applicable to a broader set of algorithms, CUDA 5 has advanced fe

- Essential Studio for WinRT网格控件测评

Axiba

JavaScripthtml5

Essential Studio for WinRT界面控件包含了商业平板应用程序开发中所需的所有控件,如市场上运行速度最快的grid 和chart、地图、RDL报表查看器、丰富的文本查看器及图表等等。同时,该控件还包含了一组独特的库,用于从WinRT应用程序中生成Excel、Word以及PDF格式的文件。此文将对其另外一个强大的控件——网格控件进行专门的测评详述。

网格控件功能

1、

- java 获取windows系统安装的证书或证书链

bewithme

windows

有时需要获取windows系统安装的证书或证书链,比如说你要通过证书来创建java的密钥库 。

有关证书链的解释可以查看此处 。

public static void main(String[] args) {

SunMSCAPI providerMSCAPI = new SunMSCAPI();

S

- NoSQL数据库之Redis数据库管理(set类型和zset类型)

bijian1013

redis数据库NoSQL

4.sets类型

Set是集合,它是string类型的无序集合。set是通过hash table实现的,添加、删除和查找的复杂度都是O(1)。对集合我们可以取并集、交集、差集。通过这些操作我们可以实现sns中的好友推荐和blog的tag功能。

sadd:向名称为key的set中添加元

- 异常捕获何时用Exception,何时用Throwable

bingyingao

用Exception的情况

try {

//可能发生空指针、数组溢出等异常

} catch (Exception e) {

- 【Kafka四】Kakfa伪分布式安装

bit1129

kafka

在http://bit1129.iteye.com/blog/2174791一文中,实现了单Kafka服务器的安装,在Kafka中,每个Kafka服务器称为一个broker。本文简单介绍下,在单机环境下Kafka的伪分布式安装和测试验证 1. 安装步骤

Kafka伪分布式安装的思路跟Zookeeper的伪分布式安装思路完全一样,不过比Zookeeper稍微简单些(不

- Project Euler

bookjovi

haskell

Project Euler是个数学问题求解网站,网站设计的很有意思,有很多problem,在未提交正确答案前不能查看problem的overview,也不能查看关于problem的discussion thread,只能看到现在problem已经被多少人解决了,人数越多往往代表问题越容易。

看看problem 1吧:

Add all the natural num

- Java-Collections Framework学习与总结-ArrayDeque

BrokenDreams

Collections

表、栈和队列是三种基本的数据结构,前面总结的ArrayList和LinkedList可以作为任意一种数据结构来使用,当然由于实现方式的不同,操作的效率也会不同。

这篇要看一下java.util.ArrayDeque。从命名上看

- 读《研磨设计模式》-代码笔记-装饰模式-Decorator

bylijinnan

java设计模式

声明: 本文只为方便我个人查阅和理解,详细的分析以及源代码请移步 原作者的博客http://chjavach.iteye.com/

import java.io.BufferedOutputStream;

import java.io.DataOutputStream;

import java.io.FileOutputStream;

import java.io.Fi

- Maven学习(一)

chenyu19891124

Maven私服

学习一门技术和工具总得花费一段时间,5月底6月初自己学习了一些工具,maven+Hudson+nexus的搭建,对于maven以前只是听说,顺便再自己的电脑上搭建了一个maven环境,但是完全不了解maven这一强大的构建工具,还有ant也是一个构建工具,但ant就没有maven那么的简单方便,其实简单点说maven是一个运用命令行就能完成构建,测试,打包,发布一系列功

- [原创]JWFD工作流引擎设计----节点匹配搜索算法(用于初步解决条件异步汇聚问题) 补充

comsci

算法工作PHP搜索引擎嵌入式

本文主要介绍在JWFD工作流引擎设计中遇到的一个实际问题的解决方案,请参考我的博文"带条件选择的并行汇聚路由问题"中图例A2描述的情况(http://comsci.iteye.com/blog/339756),我现在把我对图例A2的一个解决方案公布出来,请大家多指点

节点匹配搜索算法(用于解决标准对称流程图条件汇聚点运行控制参数的算法)

需要解决的问题:已知分支

- Linux中用shell获取昨天、明天或多天前的日期

daizj

linuxshell上几年昨天获取上几个月

在Linux中可以通过date命令获取昨天、明天、上个月、下个月、上一年和下一年

# 获取昨天

date -d 'yesterday' # 或 date -d 'last day'

# 获取明天

date -d 'tomorrow' # 或 date -d 'next day'

# 获取上个月

date -d 'last month'

#

- 我所理解的云计算

dongwei_6688

云计算

在刚开始接触到一个概念时,人们往往都会去探寻这个概念的含义,以达到对其有一个感性的认知,在Wikipedia上关于“云计算”是这么定义的,它说:

Cloud computing is a phrase used to describe a variety of computing co

- YII CMenu配置

dcj3sjt126com

yii

Adding id and class names to CMenu

We use the id and htmlOptions to accomplish this. Watch.

//in your view

$this->widget('zii.widgets.CMenu', array(

'id'=>'myMenu',

'items'=>$this-&g

- 设计模式之静态代理与动态代理

come_for_dream

设计模式

静态代理与动态代理

代理模式是java开发中用到的相对比较多的设计模式,其中的思想就是主业务和相关业务分离。所谓的代理设计就是指由一个代理主题来操作真实主题,真实主题执行具体的业务操作,而代理主题负责其他相关业务的处理。比如我们在进行删除操作的时候需要检验一下用户是否登陆,我们可以删除看成主业务,而把检验用户是否登陆看成其相关业务

- 【转】理解Javascript 系列

gcc2ge

JavaScript

理解Javascript_13_执行模型详解

摘要: 在《理解Javascript_12_执行模型浅析》一文中,我们初步的了解了执行上下文与作用域的概念,那么这一篇将深入分析执行上下文的构建过程,了解执行上下文、函数对象、作用域三者之间的关系。函数执行环境简单的代码:当调用say方法时,第一步是创建其执行环境,在创建执行环境的过程中,会按照定义的先后顺序完成一系列操作:1.首先会创建一个

- Subsets II

hcx2013

set

Given a collection of integers that might contain duplicates, nums, return all possible subsets.

Note:

Elements in a subset must be in non-descending order.

The solution set must not conta

- Spring4.1新特性——Spring缓存框架增强

jinnianshilongnian

spring4

目录

Spring4.1新特性——综述

Spring4.1新特性——Spring核心部分及其他

Spring4.1新特性——Spring缓存框架增强

Spring4.1新特性——异步调用和事件机制的异常处理

Spring4.1新特性——数据库集成测试脚本初始化

Spring4.1新特性——Spring MVC增强

Spring4.1新特性——页面自动化测试框架Spring MVC T

- shell嵌套expect执行命令

liyonghui160com

一直都想把expect的操作写到bash脚本里,这样就不用我再写两个脚本来执行了,搞了一下午终于有点小成就,给大家看看吧.

系统:centos 5.x

1.先安装expect

yum -y install expect

2.脚本内容:

cat auto_svn.sh

#!/bin/bash

- Linux实用命令整理

pda158

linux

0. 基本命令 linux 基本命令整理

1. 压缩 解压 tar -zcvf a.tar.gz a #把a压缩成a.tar.gz tar -zxvf a.tar.gz #把a.tar.gz解压成a

2. vim小结 2.1 vim替换 :m,ns/word_1/word_2/gc

- 独立开发人员通向成功的29个小贴士

shoothao

独立开发

概述:本文收集了关于独立开发人员通向成功需要注意的一些东西,对于具体的每个贴士的注解有兴趣的朋友可以查看下面标注的原文地址。

明白你从事独立开发的原因和目的。

保持坚持制定计划的好习惯。

万事开头难,第一份订单是关键。

培养多元化业务技能。

提供卓越的服务和品质。

谨小慎微。

营销是必备技能。

学会组织,有条理的工作才是最有效率的。

“独立

- JAVA中堆栈和内存分配原理

uule

java

1、栈、堆

1.寄存器:最快的存储区, 由编译器根据需求进行分配,我们在程序中无法控制.2. 栈:存放基本类型的变量数据和对象的引用,但对象本身不存放在栈中,而是存放在堆(new 出来的对象)或者常量池中(字符串常量对象存放在常量池中。)3. 堆:存放所有new出来的对象。4. 静态域:存放静态成员(static定义的)5. 常量池:存放字符串常量和基本类型常量(public static f