无线网络

无线网络

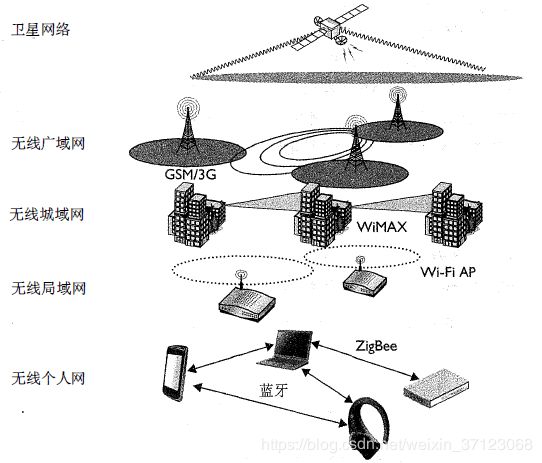

无线网络,既包括允许用户建立远距离无线连接的全球语音和数据网络,也包括为近距离无线连接进行优化的红外线技术及射频技术,与有线网络的用途十分类似,最大的不同在于传输媒介的不同,利用无线电技术取代网线,可以和有线网络互为备份。

1无线通信技术

无线通信是指通过无线电波经由空气和空间传输信号,它也会改变空气波。这些信号可以多种方式描述,但是通常以频率和幅度来描述。信号的频率规定所传送数据的数量与距离。频率越高,信号运载的数据越多。但是,频率越高,信号也越容易受到大气层干扰。虽然更高的频率能够运载更多的数据,但是能够传输的距离却更短。

2WLAN

2.1WLAN组件

无线局域网(Wireless Local Area Network, WLAN)使用一个称为访问接入点(AP, Access Point)的收发器连接到以太网线缆, 无线设备会使用这条链路来访问有线网络中的资源。当AP通过一根线缆连接到LAN以太网时,它成为连接有线和无线世界的组件。AP位于网络的固定位置,就像是一个通信信标。假设无线用户有一个带无线网卡(Network Interface Card,NIC)的设备,它将用户的数据调制成AP能够接收并处理的无线射频信号。无线NIC接收AP传送的信号, 再将其转换成设备能理解的数字格式。

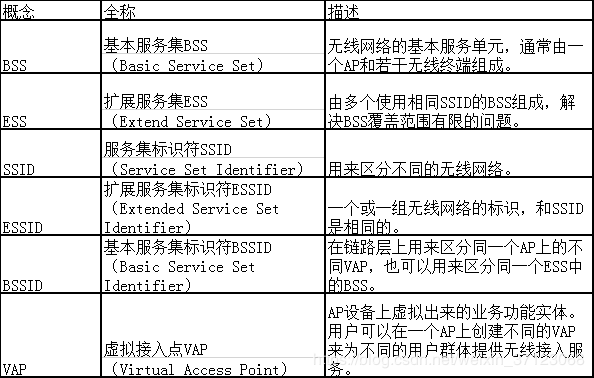

任何希望加入某个特定WLAN的主机必须配置一个适当的服务集ID(Service Set Identifier,SSID)。使用不同的SSID,可以将各种主机划分到不同的WLAN段中。将一个WLAN划分成不同段的原因与划分网络中的有线系统的原因相同:用户需要访问各种资源、具有不同的业务功能或拥有不同的信任级别。

当无线设备在基础设施模式下运行时, AP和无线客户端组成一个名为基本服务集(Basic Service Set, BSS)的组。这个组被指派一个名称,它是一个SSID值。

扩展服务集ESS(Extend Service Set)就是多个使用相同SSID的BSS组成,但是这中间隐含2个条件:

1、 这些BSS是要比邻安置。

2、 这些BSS通过各种分布系统互联,有线无线都可以,不过一般都是以太网。

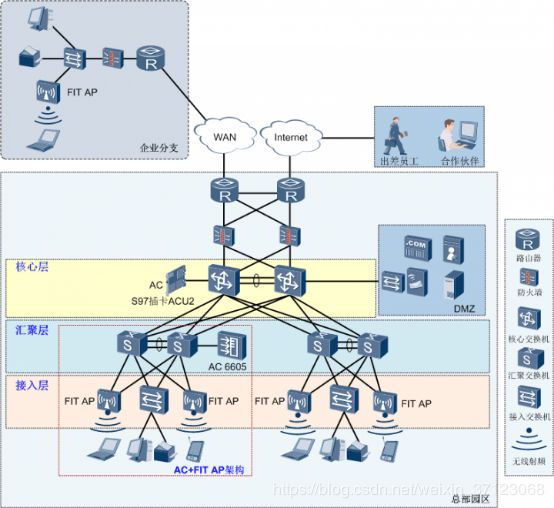

WLAN有两种基本架构,一种是FAT AP(FAT Access Point,胖接入点)架构,又叫自治式网络架构,适用于小型使用场景。一种是AC FIT AP(Access Controller FIT Access Point)架构,又叫集中式网络架构。适用于中大型使用场景。

2.2WLAN安全

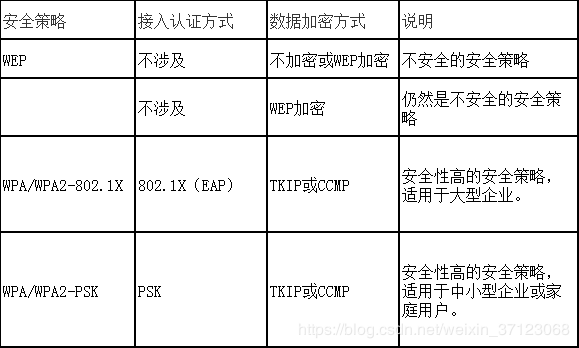

AP可以通过两种方式对无线设备进行身份验证:开放系统身份验证(Open System Authentication,OSA)与共享密钥身份验证(Shared Key Authentication,SKA)。OSA并不要求无线设备向AP证明它有一个实现身份验证的加密密钥。许多情况下,无线设备只需要提供正确的SSID值。

在OSA实现中,所有传输都以明文形式进行,并没有使用加密方法。因此,入侵者能够嗅探流量,捕获必要的身份验证步骤,并且只要按照相同的步骤通过AP的身份验证即可建立连接。

当AP配置为使用SKA时,AP会向无线设备发送一个随机值。无线设备用它的加密密钥对这个值进行加密,再将结果返回。AP解密并提取响应,如果这个值和原始值相同,那么无线设备就通过身份验证。在这种方式中,无线设备证明拥有必要的加密密钥,从而通过网络的身份验证。这种方法基于有线等效加密(Wired Equivalent Privacy,WEP)协议,它也能对数据传输进行加密。

WEP的3个主要缺陷是应用静态加密密钥、初始化向量使用效率低以及缺乏数据包完整性保证。WEP协议使用RC4算法,它是一种流对称密码。对称意味着发送方和接收方必须使用完全相同的密钥才能进行加密和解密。802.11标准并没有规定如何通过一个自动化过程来更新这些密钥,因此在大多数环境中,RC4对称密钥从不更换。通常,所有的无线设备和AP共享完全相同的密钥,就像让公司的每个人都使用完全相同的密码一样。

另一个缺陷是初始化向量(Initialization Vector,IV)的使用方式。IV是一个数字种子值,它与对称密钥和RC4算法一起使用,从而为加密过程提供更大的随机性。随机性对于加密来说极为重要,因为任何加密模式都会为攻击者提供启示,这允许他们查明所使用的加密密钥。密钥和IV值插入RC4算法以生成一个密钥流。将密钥流的值(1和0)与单个数据包的二进制值执行异或运算,得到的结果为明文或加密数据包。

在大多数WEP实现中,相同的IV值被这个过程不断重复使用,由于通常使用相同的对称密钥(或其享密钥),因此这个算法无法在生成的密钥流中提供有效的随机性。这使得攻击者可以对出现的模式执行逆向工程,从而查找出原始的加密密钥,然后使用其解密将来的加密流量。

第三个缺陷,即完整性保证问题。仅仅使用802.11标准的WLAN产品具有一个一直没有透彻理解的脆弱性。实际上,攻击者能够通过移动特定的位和改变完整性校验值(Integrity Check Value,ICV)来修改无线数据包中的数据,使接收方无法察觉这些变化。ICV就像一个CRC函数。发送方计算一个ICV并将其插入数据帧的首部。接收方计算自己的ICV,然后将它与随同数据帧发送过来的ICV进行比较。如果这两个ICV值相同,那么接收方就可以确信数据帧在传输过程中未被修改。如果这两个ICV值不间,那么表明数据帧遭到修改,因此接收方会丢弃该数据帧。使用WEP时,在某些情况下接收方不能检测数据帧是否遭到修改,因此无法保证真正的完整性。因此,802.11标准中存在的问题包括:身份验证不完善,静态WEP密钥能够被攻击者轻易截获,ICV重复使用且不能提供必要的随机性,以及缺乏数据完整性。

IEEE802.11i

IEEE在2004年出台了一个称为IEEE802.11i(或者称为WiFi Protected Access II(WPA2))的标准。

WPA标准使用不同的方法,从而可以比原始802.11标准所使用的方法提供多得多的安全和保护。这种安全提升通过特定协议、技术和算法来实现。第一个协议称为暂时密钥完整性协议(Temporal Key Integrity Protocol,TKIP),它基于原始802.11标准,向后兼容WLAN设备。TKIP实际上与WEP一起工作,向其输入密钥材料,这些材料用来生成新的动态密钥。这个新标准同样包括802.lx端口身份验证和EAP(Extensible Authentication Protocol)身份验证方法。

使用TKIP能够轮流应用加密密钥,有助于阻止这些类型的攻击。该协议增加了IV值的长度,保证每个数据帧都有一个不同的IV值。这个IV值结合了传送方的MAC地址和原始WEP密钥,因此即使WEP密钥是静态的,生成的加密密钥也因数据帧而异(WEP密钥+IV值十MAC地址=新的加密密钥)。这样做有什么好处呢?它增加了加密过程的随机性。要想成功挫败对密码系统的密码分析和攻击,随机性必不可少。不断改变的IV值和生成的密钥使得到的密钥流更加无法预测,因此攻击者更难以对加密过程执行逆向工程,从而难以找出最初的密钥。

TKIP还通过使用一个MIC(Messages Integrity Check,消息完整性检查)而非ICV函数来处理完整性问题。如果读者熟悉消息身份验证码(Message Authentication Code,MAC)函数,那么会发现两者用法相同。这个函数结合使用对称密钥和散列函数,这类似于循环冗余校验(Cyclic Redundancy Check, CRC)函数,但是功能更加强大。如果数据帧在传输过程中发生变化,那么使用MIC而非ICV就能够确保接收方予以适当的调整。发送方和接收方会计算它们自己的MIC值,如果接收方生成的MIC值与数据帧传送的MIC值不同,那么认为数据帧遭到破坏并将其丢弃。

相较于WPA,完整的802.lli(WPA2)有一个很大的优势,它可以提供使用AES算法与CBC-MAC计数器模式(CCM)的加密保护,这被称为计数器模式密码块链接信息认证码协议(CCM协议或CCMP,Counter Mode with CBC-MAC Protocol)。AES是一种比RC4更适用的无线算法,它可以提供更高水平的保护。WPA2默认为CCMP,但可以切换到TKIP和RC4以提供与WPA设备和网络的向下兼容性。

802.lX

802.lX标准是一个基于端口的网络访问控制,它确保用户只有通过正确的身份验证后才能建立一个完整的网络连接。这意味着,在用户通过正确的身份验证之前,除了验证流量之外,他不能访问网络资源,不允许其从无线设备向网络传递流量。这类似于如下的情况:在前门安装一条锁链,在有人敲门时将门打开一条缝,看清楚敲门的人是谁才让他进屋。

802.lX不是无线协议。是一个访问控制协议,可以应用在有线和无线网络中。

通过结合802.lX,新标准能够对用户进行身份验证,而仅使用WEP则只能提供系统身份验证。

802.lX技术实际上提供了一个身份验证框架和一个动态分发加密密钥的方法。这个框架中的3个主要实体为:请求者(无线设备,STA,Station)、身份验证者(AP)以及身份验证服务器(通常是一台RADIUS服务器, Remote Authentication Dial In User Service,远程用户拨号认证系统,UDP)。

802.lli标准并不处理整个协议栈,它只解决在OSI模型数据链路层中出现的协议。身份验证协议位于更高一层,因此802.lli并不指定特定的身份验证协议。然而,使用EAP允许不同供应商应用不同的协议。例如,Cisco使用一个名为轻量级可扩展身份验证协议(Lightweight Extensible Authentication Protocol,LEAP)的纯密码身份验证框架。其他供应商(包括Microsoft)使用EAP和传输层安全(Extensible Authentication Protocol and Transport Layer Security,EAP-TLS),它们通过数字证书执行身份验证。另一个选项是保护性EAP(Protective EAP,PEAP),其中只有服务器使用数字证书。EAP隧道传输层安全(EAP-Tunneled Transport Layer Security,EAP-TILS)是一个扩展了TLS的EAP协议,其目的是提供和EAP-TTLS一样强大的身份验证,但不要求向每个用户颁发证书,而只向验证服务器颁发证书。用户身份验证通过密码来进行,但这些密码凭证在一个安全的、基于服务器凭证而建立的加密隧道中传输。

如果使用EAP-TLS,那么身份验证服务器和无线设备就会为了身份验证而交换数字证书。但是,如果使用PEAP,那么无线设备的用户会向身份验证服务器发送一个密码,服务器再根据数字证书对无线设备进行身份验证。这两种情况下,都需要使用某种类型的公钥基础设施(Public Key Infrastructure,PKI)。如果某家公司当前并未实现PKI,那么仅仅为了保障无线传输的安全而配置PKI可能是一项极其困难和成本高昂的任务。

使用EAP-TLS时,服务器对无线设备进行身份验证所采用的步骤与在Web服务器和WEB浏览器之间建立SSL连接时所采用的步骤基本相同。一旦无线设备收到并验证服务器的数字证书,就会建立一个主密钥,使用服务器的公共密钥对该主密钥进行加密,再将其送交给身份验证服务器。现在,无线设备和身份验证服务器就有一个主密钥,它们使用这个密钥生成不同的对称会话密钥。两个实体使用这些会话密钥进行加密和解密,从而在两台设备之间建立一个安全通道。

EAP协议是使用可扩展的身份验证协议的简称,全称Extensible Authentication Protocol。

TKIP:Temporal Key Integrity Protocol(临时密钥完整性协议),这是一种旧的加密标准。

CCMP(Counter CBC-MAC Protocol) 计数器模式密码块链消息完整码协议。基于AES(Advanced Encryption Standard)加密算法和CCM(Counter-Mode/CBC-MAC)的认证方式

预共享密钥模式(pre-shared key,PSK, 又称为个人模式)是设计给负担不起 802.1X 验证服务器的成本和复杂度的家庭和小型公司网络用的

AES:Advanced Encryption Standard(高级加密标准),安全性比TKIP好。

2.3WLAN最佳实践

1)改变默认的SSID 。每个AP都有一个预先配置的默认SSID值。

2)实现另一层身份验证(例如:RADIUS 、Kerberos)。在用户访问网络前, 要求对其进行身份验证。

3)对每一类用户使用独立的VLAN, 就像在有线局域网中一样。

4)如果你必须支持未经身份验证的用户(如游客), 确保他们连接到位于网络外围的不可信的VLAN。

5)部署无线入侵检测系统(Wireless Intrusion Detection System,WIDS)。

6)将AP 安放在建筑物的中心位置。AP只能覆盖特定的区域。

7)在逻辑上将AP放在DMZ(demilitarized zone,隔离区)中,在DMZ和内部网络间安装一个防火墙。在流量进入有线网络之前,允许防火墙对其进行检查。

8)实现无线设备能够使用的VPN。这为传输的数据增加了另一层保护。

9)配置AP以只允许巳知的MAC地址进入网络。只允许对已知设备进行身份验证。不过需要记住的是,这些MAC地址以明文形式发送,因此攻击者能够截获它们并把自己伪装成一个通过身份验证的设备。

10)在WLAN 上执行渗透测试。使用本节所介绍的工具来探测AP,尝试破解当前使用的加密方案。

2.4WLAN面临的危险

1.DHCP导致易侵入

由于服务集标识符SSID易泄露,黑客可轻易窃取SSID,并成功与接入点建立连接。当然如果要访问网络资源,还需要配置可用的IP地址,但多数的WLAN采用的是动态主机配置协议DHCP,自动为用户分配IP,这样黑客就轻而易举的进入了网络。

2.接入风险

主要是指通过未授权的设备接入无线网络,例如企业内部一些员工,购买便宜小巧的WLAN接入点AP,通过以太网口接入网络,如果这些设备配置有问题,处于没加密或弱加密的条件下,那么整个网络的完全性就大打折扣,造成了接入式危险。或者是企业外部的非法用户与企业内部的合法AP建立了连接,这都会使网络安全失控。

3.客户端连接不当

一些部署在工作区域周围的AP可能没有做安全控制,企业内一些合法用户的wifi可能与这些外部AP连接,一旦连接到外部AP,企业被可信赖的网络就处于风险。

4.窃听

一些黑客借助802.11分析器,如果AP不是连接到交换设备而是Hub上,由于Hub的工作模式是广播方式,那么所有流经Hub的会话数据都会被捕捉到。如果黑客手段更高明一点,就可以伪装成合法用户,修改网络数据,如目的IP等。

5.拒绝服务攻击

这种攻击方式,不是以获取信息为目的,黑客只是想让用户无法访问网络服务,其一直不断的发送信息,是合法用户的信息一直处于等待状态,无法正常工作。

针对这些安全问题和威胁,建设WLAN要注意以下问题:

1、加强审计,这是保护WLAN的第一步,对网络内的所有节点都做好统计。可借助检测WLAN流量的工具来进行监控,通过流量变化的异常与否来判断网络的安全程度。

2、从访问控制考虑,采取标准化的网络登陆技术RADIUS和满足802.1x的产品,提高WLAN的用户认证能力,如果没有条件,在访问控制上最起码要采用SSID匹配和物理地址过滤技术。

3、选购数据加密产品,WPA,TKIP,AES等数据加密技术都是级别较高的加密技术,建议首选支持这类技术的产品,这些技术定时更换密钥,或者采取动态分配密钥的方法避免漏洞。如果没有条件,尽量选择高于128位的wep加密技术产品。

4、更改默认设置,对于WLANAP的默认设备的设置要更改,例如默认密钥、默认广播频道,而且还要将SSID更换为不常见的名字,用户要更改AP的默认IP地址和密码。

5、提供双向认证,基站STA与AP之间相互认证身份,使伪装的AP发出的数据包被网络中的其他设备忽略,从而隔离伪装AP。

6、适当借助安全策略,密度等级高的网络采用VPN连接,还有无线网络放在防火墙后面,不用时关掉;把AP设置成封闭网络模式,将广播密钥定时为10分钟或更少;利用802.1X进行密钥管理和认证,选用适当的EAP协议,缩短每次会话时间;去一个与自己网络没有任何关系的SSID;打开需要认证方式。

3无线标准

1.802.11b

这个标准是802.11WLAN标准的第一个扩展,。802.llb提供高达llMbps的传输速率,并在2.4-GHz频率范围内工作。它使用直接序列展频技术(Direct Sequence Spread Spectrum;DSSS),与802.11标准向下兼容。

2.802.11a

这个标准使用不同的方法将数据调制成必要的无线电载波信号。802.llb使用DSSS,而802.lla使用正交频分复用技术OFDM(Orthogonal Frequency Division Multiplexing)并在5GHz频率段下工作。由于存在这些差异,因此802.lla不能与802.llb或802.11向下兼容。

3.802.11e

这个工作小组己提供QoS与对多媒体流量的适当支持。在数据传输方面,多媒体和其他类型的时效性应用程序不能容忍太长的时间延迟。QoS提供流量优化功能和有保证的传输。这个规范及其功能为不同类型的数据通过无线连接传输打开了方便之门。

4.802.1H

当用户进入WLAN网络时,他的无线设备需要与不同的AP建立通信。每个AP只能覆盖一定的范围,当用户离开第一个AP的范围时,需要由另一个AP接替和维持信号,以保证网络连接。这种情况称为漫游,为支持无缝漫游,AP之间需要彼此通信。如果第二个AP必须接替用户的通信,那么它需要确信用户通过适当的身份验证,并且必须了解用户连接的必要设置。这意味着,第一个AP需要能够将这些信息传送给第二个AP。在漫游过程中,不同AP间的信息传送由802.llf负责处理,它概括了这些数据的合理共享方式。

5.802.11g

802.llg标准提供更快的数据传输速率(高达54Mbps),这基本上是在当前802.llb产品的基础上对速度进行了扩展。如果一款产品满足802.llb规范,那么它的数据传输率最高可达llMbps;如果一款产品基于802.llg,那么这个新产品就能对旧设备向下兼容,并且在更大的传输速率下工作。

那么,我们是应用802.llg还是802.lla呢,它们都能提供更大的带宽。802.llg向后兼容802.llb。如果已经建立了基于802.llb的基础设施,那么最好采用802.llg。但是,802.llg仍然在2.4GHz范围下工作,这会继续造成更大的拥挤。802.lla在5GHz频率段下工作,如果你在这个频率范围内使用其他设备,那么它可能是一个更好的选择。

6.802.11h

如前所述,802.lla在5GHz范围内工作,美国以外的国家不一定采用这种数据传输方式。802.llh标准建立在802.lla规范之上,以满足欧洲无线规则的要求,因此在这个范围内工作的产品能够在欧洲国家应用。

7.802.11j

802.llj工作小组一直在努力整合各种不同的标准,简化它们的开发过程,以改善它们在各国的互操作性问题。

8.802.11n

802.lln旨在提供更快的速度,其吞吐量预计达到lOOMbps,它和802.lla在相同的频率段(5GHz)下工作。802.lln的目的是在整合当前技术的同时维持某种对当前Wi-Fi标准的向下兼容性。这个提议的标准使用一个名为多输入多输出(Multiplefuput,MultipleOutput,MIMO)的概念来增加吞吐量,它需要分别使用两根接收天线和两根发送天线以及一个20MHz的通道来实现并行广播。

9.802.11ac

IEEE802.llacWLAN标准是802.lln的扩展。它也在5GHz波段上运行,但吞吐量增加到1.3Gbpso802.llac向下兼容802.lla、802.llb、吃802.llg和802.lln,但是如果在兼容性模式下,它的速度将减慢到低标准的速度。这个新标准的另一个好处是它对波束成形的支持,这是无线电信号的塑形过程,可以改善它们在特定方向上的性能。简单来说,这意味着802.llac比它前面的版本更能保持较高的数据速率。

10.802.16

802.16是一个城域网(MAN)无线标准,它允许在一个更广阔的地理区域内发送无线流量。这种技术也称为宽带无线访问(基于802.16的一个商业技术称为WiMAX)。

11.802.15.4

这个标准针对更小的地理区域网络,即无线个人区域网络(Wireless Personal Area Network,WPAN)。该技术可在本地设备间实现连接,如在计算机和无线键盘之间建立通信,在移动电话和计算机之间建立通信,或者在耳机和其他设备间建立通信。与所有无线技术一样,其目的在于不使用讨厌的线缆就能实现数据传输。IEEE802.15.4标准运行在2.4G出带宽内,这已经是工业(Industrial)、科学(Scientific)与医疗(Medical)(ISM)的一部分波段,并在世界的许多地方是不需要执照的。这意味着供应商可以自由地开发这一波段的产品,并在全球范围内销售它们,而不必在多个国家获得许可证。

12.蓝牙无线技术

蓝牙无线技术实际上是802.15标准的一部分。它的传输速率为1-3Mbps,工作范围约为1米、10米或100米。如果你的手机和平板都支持蓝牙,并且都具有日历功能,那么它们不需要物理连接就可以彼此更新。例如,如果你在手机的联系人列表和任务列表中添加了一些信息,那么只需要将手机放在平板旁边,平板会“意识到”其他设备就在附近,并尝试与其建立连接。建立连接后,两台设备就开始同步,平板将自动更新联系人和任务列表数据。蓝牙在其他802.11设备的频率段(2.4GHz)下工作。在公共区域通过蓝牙技术传送未加保护的数据存在巨大的安全风险,因为在某个范围内的所有设备都可以截获以这种方式传输的数据。

蓝牙劫持(Bluejacking)是使用蓝牙技术的设备容易遭到的一种攻击。在这种攻击中,某人向一台支持蓝牙的设备主动发送一条消息。蓝牙劫持攻击者寻找一台接收设备(电话、平板、笔记本电脑),然后向它发送一条消息。通常,蓝牙劫持攻击者试图向其他人发送他们的商务名片,将其添加至受害人地址簿的联系人列表中。应对这种攻击的方法是将支持蓝牙的设备设置为“无法发现”模式,以便其他人无法一下子识别这台设备。如果你收到这种类型的信息,那么只需要查看周围就可找到发送者。蓝牙仅在10米范围内有效,因此收到的消息应是周围某个人发送的。

Bluesnarfing是指通过蓝牙连接未授权地访问无线设备。可以访问该设备上的日历、联系人列表、电子邮件和文本消息,在某些电话上,用户可以复制图片和私人视频。

Bluebugging允许懂技术的个人利用Bluetooth无线技术,在事先不通知或提示手机用户的情况下,访问手机命令。此缺陷可以使黑客通过手机拨打电话、发送和接收短信、阅读和编写电话簿联系人、偷听电话内容以及连接至互联网。要在不使用专门装备的情况下发起所有这些攻击,黑客必须位于距离手机 10 米的范围内。这是独立于bluesnarfing的缺陷,不一定会影响遭受bluesnarfing的相同手机。

4卫星

如今,卫星己用于为不同地区提供无线通信。两个不同地区要通过卫星链路建立通信,就必须位于卫星的视线和“脚印”(即卫星覆盖的区域)内。信息的发送方(地面站)将数据调制成传送给卫星的无线电信号。卫星上的收发机接收并放大这个信号,再中继发送给接收方。接收方必须装备某种天线,也就是我们在建筑物顶部看到的圆形的碟状装置。根据天线接收的卫星的数量多少,天线中可能包含一个或几个微波接收器。卫星提供宽带传输,常用于电视频道和个人计算机互联网访问的数据传输。如果用户接收电视信号,那么所建立的传输为单向网络;如果用户使用卫星连接互联网,那么这种传输属于双向传输。可用的带宽取决于天线和终端类型以及服务提供商提供的服务。时效性应用程序使用卫星传送数据时可能会出现延迟现象。这类卫星往往发射到近地轨道,意味着地面站和卫星之间的距离没有其他卫星和地面站之间的距离大。反过来,这表明近地卫星可以使用更小的接收器,因此非常适于进仔双向寻呼、国际移动通信、电视广播以及互联网应用。

5移动无线通信

频分多址(frequency division multiple access,FDMA)是付诸实践最早的多址接入技术。可用的频率范围被划分成子频带(信道),而每一个信道被分配给每个用户(手机)。当呼叫开始时,或者直到越区切换或者呼叫中止之前,用户一直可以独占使用该信道,在这期间该信道上不会有其他的呼叫或通话。以这种方式使用FDMA,多个用户可以共享频率范围,避免同时呼叫时彼此之间产生干扰的风险。FMDA用于第一代(IG)蜂窝网络中。lG手机的各种实现,如高级移动电话系统(AMPS)、全接入通信系统(TACS)和北欧移动电话(NMT),都采用了FDMA。

时分多址(time division multiple access,TDMA)通过采用无线电频谱信道并把它们分成多个时隙,增加了蜂窝网络的速度和效率。在不同的时间阶段,多个用户可以共享同一信道:该蜂窝内的系统从一个用户切换到另一个用户,有效地重用可用的频率.TDMA提升了速度和服务质量。下面是时分多址(TDMA)的一个常见通话示例。一个人屈一段时间打电话然后退出,然后不同的人再打电话。在TDMA系统中,时间被分为多个帧,每个帧分成时隙。时分多址(TDMA)需要每个时隙的开始和结束时间是一个常见通话:示例。一个人用一段时间打电话然后退出,然后不同的人再打电话。在TDMA系统中,时间被分为多个帧,每个帧分成时隙。时分多址(TDMA)需要每个时隙的开始和结束时间是已知的,不管是在来源还是在目的地。移动通信系统,如全球移动通信系统(GSM)、数字AMPS(D-AMPS)和个人数字蜂窝系统(PDC),使用的都是TDMA。

码分多址(Code Division Multiple Access,CDMA)是在FDMA之后开发的,其中包含的术语“代码”意味着CDMA分配唯一的一个代码到每个语音呼叫或数据传输,用来唯一标识通过蜂窝网络发送的所有其他传输。在一个码分多址(CDMA)的“扩频”网络中,通话可以遍布整个无线电频带。码分多址(CDMA)允许所有用户在网络上同时使用网络上的每一个信道。在同一时间,一个特定的蜂窝可以同时与多个其他的蜂窝相互作用。这些功能使得CDMA成为一个非常强大的技术,它对于无线通信领域的移动蜂窝网络来说是一个主要的技术,目前占据主导地位。

正交频分多址(Orthogonal Frequency Division Multiple Access,OFDMA)来源于FDMA和TDMA的组合。在早期的FDMA实现中,每个信道的不同频率被广泛隔开,以允许模拟硬件分隔不同的信道。在OFDMA中,每个信道被细分成一组紧密隔开的具有窄带宽(子信道)的正交频率。每个不同的子信道可以通过多个输入和输出(MIMO)方式同时进行发送和接收。正交频率和MIMO的使用允许信号处理技术减少不同的子信道之间的任何干扰,并校正信道障碍,如噪声和选频衰减的影响。第四代通信技术(4G)就需要使用正交频分多址(OFDMA)技术。

6常见无线网络攻击

1)插入攻击:插入攻击以部署非授权的设备或创建新的无线网络为基础,这种部署或创建往往没有经过安全过程或安全检查。可对接入点进行配置,要求客户端接入时输入口令。如果没有口令,入侵者就可以通过启用一个无线客户端与接入点通信,从而连接到内部网络。但有些接入点要求的所有客户端的访问口令竟然完全相同,这是很危险的。

2)漫游攻击:攻击者没有必要在物理上位于企业建筑物内部,他们可以使用网络扫描器,如Netstumbler等工具。可以在移动的交通工具上用笔记本电脑或其它移动设备嗅探出无线网络,这种活动称为"war driving" ;走在大街上或通过企业网站执行同样的任务,这称为"war walking".

3)窃取资源:有些用户喜欢从邻近的无线网络访问互联网,即使他们没有什么恶意企图,但仍会占用大量的网络带宽,严重影响网络性能。而更多的不速之客会利用这种连接从公司范围内发送邮件,或下载盗版内容,这会产生一些法律问题。

4)无线劫持:正如在有线网络中一样,劫持和监视通过无线网络的网络通信是完全可能的。它包括两种情况,一是无线数据包分析,即熟练的攻击者用类似于有线网络的技术捕获无线通信。其中有许多工具可以捕获连接会话的最初部分,而其数据一般会包含用户名和口令。攻击者然后就可以用所捕获的信息来冒称一个合法用户,并劫持用户会话和执行一些非授权的命令等。第二种情况是广播包监视,这种监视依赖于集线器,所以很少见。

5)拦截数据:网络黑客通过Wi-Fi进行数据截取的现象已经日益普遍。不过幸运的是,目前所有支持Wi-Fi认证的产品均支持AES-CCMP数据加密协议,但仍然存在一些早期推出的产品被用户使用,这些产品仅仅支持TKIP,而TKIP由于存在安全漏洞,很容易被网络黑客进行信号盗取。因此,使用者应当尽快升级至AES-CCMP.

6)服务拒绝:无线局域网很容易遭受DoS攻击,不过利好消息同样存在,随着越来越多的用户开始使用802.11n标准,他们开始使用并不拥挤的5 GHz频段,从而减少了DOS的发生。即使是这样,仍然有一些DOS攻击现象存在。目前,最新推出的产品已经开始支持802.11w这一管理机制,很好的避免了这一现象的发生。

7)非法接入:一些存在侥幸心理的网络用户往往会利用未经授权的接入点进行网络接入,这是非常危险的。幸运的是,大部分企业都会对接入点设置进行扫描,从而避免了非法接入点的出现。对于个人用户来说,应当采取追踪、拦截等措施去阻止非法接入点的使用。

8)无线入侵:对于这一问题,AirMagnet企业版8.5.1能够主动防御WLAN非法设备入侵和其他攻击的多层自动防御系统。使用者可以预先设定策略,通过多种方式自动记录如物理位置、Mac地址、硬件厂商、信道、SSID、802.11(a/b/g/n)等信息。非法设备和安全威胁能够被追踪并通过无线锁定,或者锁定交换机端口。您也可以在平面图上看到非法设备准确的物理位置已确定您所处无线环境内的所有可能存在的安全威胁。

9)错误配置:大多数企业WLAN是集中管理,并且使用定期更新设置,以减少总体成本,提高可靠性,并降低风险。但802.11n相对增加了一系列复杂的配置选项,同时,优先级事项和multi-media进一步复杂化配置。对于个人用户来说,应当采用集中管理的方式,尽可能减少操作错误。

10)伪装接入:802.11a/b/g和802.11n AP能够使用802.1X在拒绝陌生接入的同时连接认证用户。然而802.11n仍不能阻止入侵者发送伪造的管理帧,这是一种断开合法用户或伪装成"evil twin"APS的攻击方式。新的802.11n网络必须对无线攻击保持警惕性。很小的WLANs仍然用周期性的扫描来探测欺诈APS,同时商业WLAN应该使用完整的无线入侵防御体系来阻止欺诈、意外连接、未授权的ad hocs和其他Wi-Fi攻击。

11)设备缺陷:例如,网件公司(Netgear)型号为WN802T的无线接入点(AP)的早期版本不能正确解析长度为零(null)的SSID(WVE-2008-0010)。还有,Atheros公司用在新的802.11n无线接入点设备(如Linksys公司的WRT350N)上的驱动程序不能正确地处理某些管理帧信息单元(WVE-2008-0008)。这类的漏洞并不罕见;WLAN的管理人员只需要保持对安全公告的关注,并及时更新固件和驱动。

12)全新架构:其中的一个架构被发现是具有可开发性的。使802.11n用模块确认确保几个数据帧的收到,为流媒体应用提供了有效支持。Dos攻击可以通过发送伪造的模块确认到接收器(WVE-2008-0006)破坏802.11nWLAN.一个802.11n WIPS可以检测到攻击,但避免攻击的唯一方法是停止使用Add Block-ACK (ADDBA)功能。

13)欺诈接入:所谓欺诈性接入点是指在未获得无线网络所有者的许可或知晓的情况下,就设置或存在的接入点。一些雇员有时安装欺诈性接入点,其目的是为了避开公司已安装的安全手段,创建隐蔽的无线网络。这种秘密网络虽然基本上无害,但它却可以构造出一个无保护措施的网络,并进而充当了入侵者进入企业网络的开放门户。

14)恶性攻击:这种攻击有时也被称为"无线钓鱼",双面恶魔其实就是一个以邻近的网络名称隐藏起来的欺诈性接入点。攻击者使用相同的SSID创建一个欺诈性接入点,因为与受害者常用SSID名称一样,并且具有更强的型号,因此可以轻易欺骗受害者与之连接。建立连接后,攻击者可以替换网页,比如亚马逊付费界面替换成攻击者自制的类似界面,给受害人造成经济损失。