网络信息安全-网络攻击分析

网络攻击一般步骤

(1)隐藏攻击源

为什么?

✓ 在因特网上的主机均有自己的网络地址,因此攻击者在实施攻击活动时的首要步骤是设法隐藏自己所在的网络位置,如IP地址和域名,这样使调查者难以发现真正的攻击来源。

怎么做?

✓ 利用被侵入的主机(俗称“肉鸡”)作为跳板进行攻击,这样即使被发现了,也是“肉鸡”的IP地址。

✓ 使用多级代理,这样在被入侵主机上留下的是代理计算机的IP地址。

✓ 伪造IP地址。

✓ 假冒用户账号

(2)信息搜集(重点)

为什么?

攻击者搜集目标的信息,并进行综合、整理和分析后,能够初步了解一个机构的安全态势,并能够据此拟定出一个攻击方案。

怎么做?

确定攻击目标。

踩点。通过各种途径收集目标系统的相关信息,包括机构的注册资料、公司的性质、网络拓扑结构、邮件地址、网络管理员的个人爱好等

网络踩点

踩点,也就是信息收集。黑客实施攻击前要做的第一步就是“踩点”。与劫匪抢银行类似,攻击者在实施攻击前会使用公开的和可利用的信息来调查攻击目标。通过信息收集,攻击者可获得目标系统的外围资料,如机构的注册资料、网络管理员的个人爱好、网络拓扑图等。攻击者将收集来的信息进行整理、综合和分析后,就能够初步了解一个机构网络的安全态势和存在的问题,并据此拟定出一个攻击方案。

网络扫描

扫描是进行信息收集的一种必要工具,它可以完成大量的重复性的工作,为使用者收集与系统相关的必要信息。对于黑客来讲,扫描是攻击系统时的有力助手;而对于管理员,扫描同样具备检查漏洞(也称为弱点或脆弱性),提高安全性的重要作用。

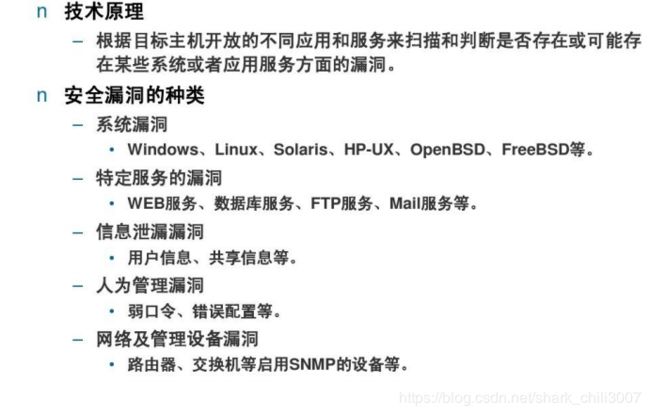

(1)安全漏洞概述

通常,网络或主机中存在的安全漏洞是攻击者成功地实施攻击的关键。那么,什么是安全漏洞?安全漏洞产生的根源是什么?这些漏洞有哪些危害呢?

➢安全漏洞的概念

这里所说的漏洞不是一个物理上的概念,而是指计算机系统,在计算机安全领域,安全漏洞通常又称作具有的某种可能被入侵者恶意利用的属性脆弱性。

简单地说,计算机漏洞是系统的一组特性,恶意的主体能够利用这组特性,通过已授权的手段和方式获取对资源的未授权访问,或者对系统造成损害。这里的漏洞既包括单个计算机系统的脆弱性,也包括计算机网络系统的漏洞

网络攻击一般步骤

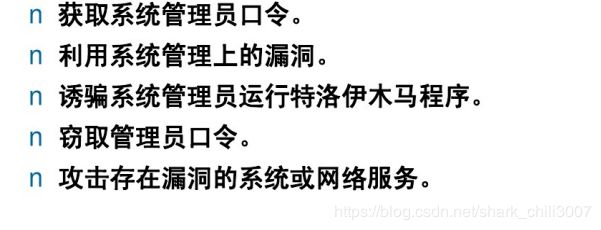

掌握系统控制权

为什么?

⚫ 一般账户对目标系统只有有限的访问权限,要达到某些攻击目的,攻击者只有得到系统或管理员权限,才能控制目标主机实施进一步的攻击。

实施攻击

为什么?

⚫ 不同的攻击者有不同的攻击目的,无外乎是

破坏机密性、完整性和可用性等

怎么做?

⚫ 下载、修改或删除敏感信息。

⚫ 攻击其它被信任的主机和网络。

⚫ 瘫痪网络或服务。

⚫ 其它非法活动。

安装后门

为什么?

⚫ 一次成功的入侵通常要耗费攻击者的大量时间与精力,所以精于算计的攻击者在退出系统之前会在系统中安装后门,以保持对已经入侵主机的长期控制。

怎么做?

✓ 放宽系统许可权。

✓ 重新开放不安全的服务。

✓ 修改系统的配置,如系统启动文件、网络服务配置文件等。

✓ 安装各种木马,修改系统的源代码

隐藏攻击痕迹

为什么?

⚫ 一次成功入侵之后,通常攻击者的活动在被攻击主机上的一些日志文档中会有记载,如攻击者的IP地址、入侵的时间以及进行的操作等等,这样很容易被管理员发现。为此,攻击者往往在入侵完毕后清除登录日志等攻击痕迹。

怎么做?

⚫ 清除或篡改日志文件。

⚫ 改变系统时间造成日志文件数据紊乱以迷惑系统管理员。

⚫ 利用前面介绍的代理跳板隐藏真实的攻击者和攻击路径。

网络攻击手段

伪装攻击。

通过指定路由或伪造假地址,以假冒身份与其它主机进行合法通信、或发送

假数据包,使受攻击主机出现错误动作。如IP欺骗。

探测攻击。

通过扫描允许连接的服务和开放的端口,能够迅速发现目标主机端口的分配情况、提供的各项服务和服务程序的版本号,以及系统漏洞情况。黑客找到有机可乘的服务、端口或漏洞后进行攻击。常见的探测攻击程有:Nmap、Nessus、Metasploit、Shadow Security Scanner、X-Scan等。

嗅探攻击。

将网卡设置为混杂模式,对以太网上流通的所有数据包进行嗅探,以获取敏感信息(比如关于权限的信息)。常见的网络嗅探工具有:SnifferPro、Tcpdump、Wireshark等

解码类攻击。

用口令猜测程序破解系统用户帐号和密码。常见工具有:L0phtCrack、John the Ripper、Cain&Abel、Saminside、WinlogonHack等。还可以破解重要支撑软件的弱口令,例如使用Apache Tomcat Crack破解Tomcat口令。

缓冲区溢出攻击。

通过往程序的缓冲区写超出其长度的内容,造成缓冲区的溢出,从而破坏程

序的堆栈,使程序转而执行其它的指令。

Inject attack注入式攻击

SQL注入是影响网站安全,具有破坏性的漏洞之一,它会泄漏保存在应用程序后台数据库中的信息,包括用户的用户名、密码、姓名、手机号码、身份证号、信用卡号等关键信息。最严重的情况是攻击者可能获得数据库管理的最高权限,然后复制数据库并对数据库进行破坏

SQL注入是攻击者通过把SQL命令插入到Web表单、URL、页面请求的查询字符串中,修改程序员设计的正常SQL语句,让服务器执行这些修改后的SQL命令。

注入式攻击轻则使某一功能失效;重则使攻击者绕过了某个安全认证体系,提升了权限,从而具有更大权限的功能,进而控制整个主机系统。因此极具危险性。

0 day 攻击

0 day 通常是指还没有打过补丁的漏洞,而 0day 攻击则是指利用这种漏洞进行的攻击。 提供该漏洞细节或者利用程序的人通常是该漏洞的发现者。 0 day 漏洞的利用程序对网络安全具有巨大威胁,因此 0 day 不但是黑客的最

爱,掌握多少 0 day 也成为评价黑客技术水平的一个重要参数。

社会工程学攻击。

⚫ 社会工程学是一种利用人性的弱点,如人的本能反应、好奇心、信任、贪便宜等进行诸如欺骗等危害手段,获取自身利益的手法。

⚫ 现实中运用社会工程学的犯罪很多。短信诈骗如诈骗银行信用卡号码,电话诈骗如以知名人士的名义去推销诈骗等,都运用到社会工程学的方法。更多的黑客转向 利用人的弱点即社会工程学方法来实施网络攻击。 利用社会工程学手段,突破信息安全防御措施的事件,已经呈现出上升甚至泛滥的趋势。

⚫ 例如,免费下载软件中捆绑 流氓软件、 免费音乐中包含病毒、 网络钓鱼、 垃圾电子邮件中包括间谍软件等,都是近来社会工程学的代表应用。