- 2024年云曦网络安全实验室2024春季学期开学考复现Writeup

2301_82257383

程序员web安全android安全

构造的payloa为http://172.16.17.201:50183/Gentle_sister.php/?my_parameter[]=1可以直接访问也可以Hackbar工具传参。通过使用my_parameter[]=1,相当于是告诉服务器,我们在传递的是一个包含1的数组而非数字或字符串,在这种情况下,$_GET[‘my_parameter’]得到的将是一个数组,而不是一个单一的值。原本脚本

- vulnhub靶机-DC2-Writeup

含日

靶机linux安全靶机渗透测试安全漏洞

0x01部署靶机地址:https://www.vulnhub.com/entry/dc-2,311/DESCRIPTIONMuchlikeDC-1,DC-2isanotherpurposelybuiltvulnerablelabforthepurposeofgainingexperienceintheworldofpenetrationtesting.AswiththeoriginalDC-1,i

- ctf-杂项-编码分析-Morse编码

go_to_hacker

ctfctf

通信中的编码:Morse编码,(国际摩尔斯电码)ctf:题目:嘀嗒嘀嗒嘀嗒嘀嗒时针它不停在转动-----.-.....嘀嗒嘀嗒嘀嗒嘀嗒小雨它拍打着水花-.-.----...writeup:通过摩斯密码表自己一一对应查找,也可以同网上在线工具直接计算http://www.zhongguosou.com/zonghe/moErSiCodeConverter.aspx或者:http://rumkin.c

- 【web安全】从2022中科大hackgame web中学习pdflatex RCE和python反序列化

热心网友易小姐

pythonweb安全前端

ctf比赛地址:https://hack.lug.ustc.edu.cn大佬博客里wp写的很清楚了,官方wp也写的很好,我比不过大佬,只能把基础多讲一些(大佬在tttang把wp全发了T0T)官方wp:https://github.com/USTC-Hackergame/hackergame2022-writeups大佬全WP:https://miaotony.xyz/?utm_source=tt

- 2018-10-08-Vulnhub渗透测试实战writeup(5)

最初的美好_kai

老规矩,直接上nmapnmap-p--A-sV-Pn10.10.10.145结果如下:StartingNmap7.01(https://nmap.org)at2018-10-0816:50CSTNmapscanreportfor10.10.10.145Hostisup(0.0082slatency).Notshown:65532closedportsPORTSTATESERVICEVERSION8

- 实验吧CTF密码学Writeup-古典密码Writeup

syxvip

古典密码分值:10来源:北邮天枢战队难度:易参与人数:6803人GetFlag:2507人答题人数:2791人解题通过率:90%密文内容如下{796785123677084697688798589686967847871657279728278707369787712573798465}请对其进行解密提示:1.加解密方法就在谜面中2.利用key值的固定结构格式:CTF{}密文全是数字,ascll码

- 《SQLi-Labs》05. Less 29~37

永别了,赛艾斯滴恩

lessandroid前端

title:《SQLi-Labs》05.Less29~37date:2024-01-1722:49:10updated:2024-02-1218:09:10categories:WriteUp:Security-Labexcerpt:HTTP参数污染,联合注入、宽字节注入。comments:falsetags:top_image:/images/backimg/SunsetClimbing.png

- 日志题writeup

hades2019

1、既然是日志分析,首先打开日志,access.log,摘取片段:id=1%27%20aNd%20%28SelECT%204235%20fRom%20%28SelECT%28sleEp%281-%28If%28ORd%28MId%28%28SelECT%20IfNULL%28CaST%28%60flag%60%20aS%20nChar%29%2C0x20%29%20fRom%20sqli.%60f

- cakectf-2021-hwdbg - “/dev/mem“

goodcat666

pwn_cve_kernellinuxpwn

出题意图是了解"/dev/mem"这里是/dev/mem详解文档题目给出了特权进程/bin/hwdbg修改/dev/mem进行提权/$ls-lah/bin/hwdbg-r-sr-xr-x1rootroot25.6KAug2803:18/bin/hwdbg下面有两种方式进行提权修改内核数据进行提权https://github.com/u1f383/writeup/blob/main/CakeCTF_

- CTFHub-Web-密码口令 WriteUp

曾小健_0532

一、弱口令 1.题目内容 2.解题思路 使用burpsuite进行字典爆破 3.解题过程 首先抓包 使用intruder模块进行爆破 得到正确的口令,CaptureTheFlag!二、默认口令 1.题目内容 2.解题思路 网上查找该产品的默认用户名和密码 3.解题过程 查询到默认用户名为eyougw,密码为admin@(eyou),成功登陆后,CaptureTheFlag!

- N1CTF Junior 2024 Web Official Writeup(Nu1L Team组织的官方纳新赛事,旨在选拔优秀人才加入Nu1L Team,可是小北是大二生,抱着玩玩的心态来的)

Stitch .

CTF我的大学笔记Web前端androidwebweb安全CTFN1CTF

Nu1L-CTF大本营-网络安全竞赛平台-i春秋(ichunqiu.com)https://www.ichunqiu.com/competition/team/15赛事举办方信息Nu1LTeam组织的官方纳新赛事,旨在选拔优秀人才加入Nu1LTeam作为国内TOPCTF战队,Nu1LTeam自2015年10月成立以来,斩获了国内外众多赛事冠军以及闯入DEFCONCTF总决赛,这得益于Nu1L每一位

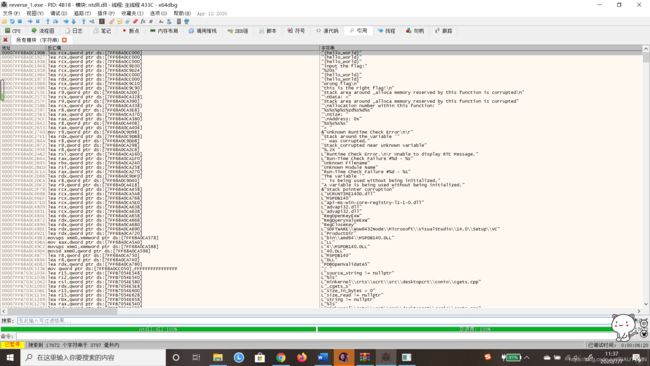

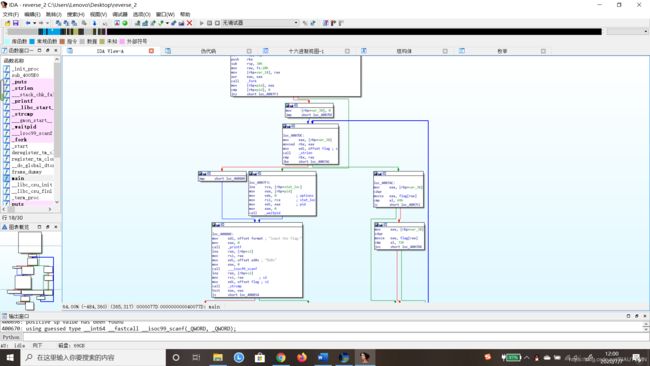

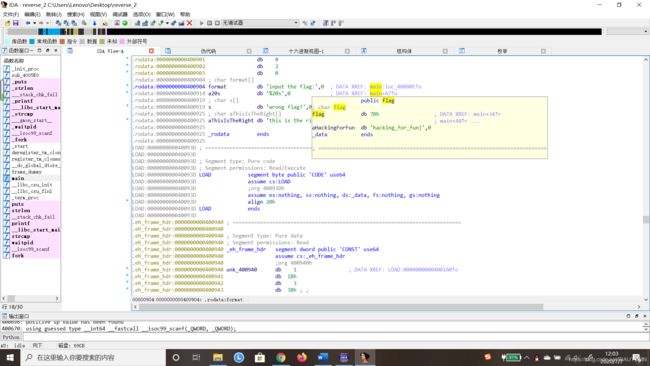

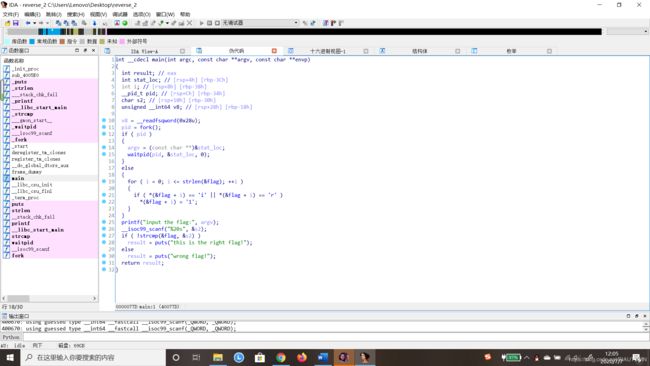

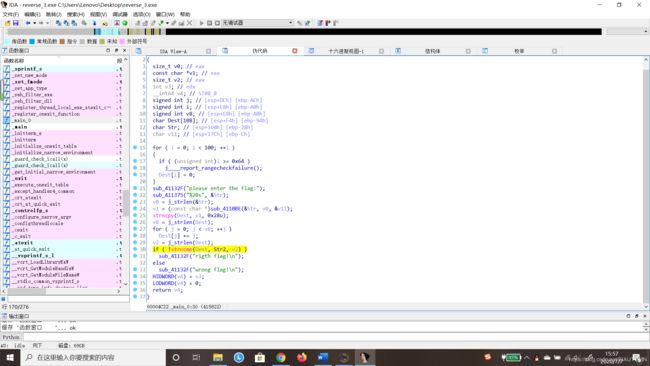

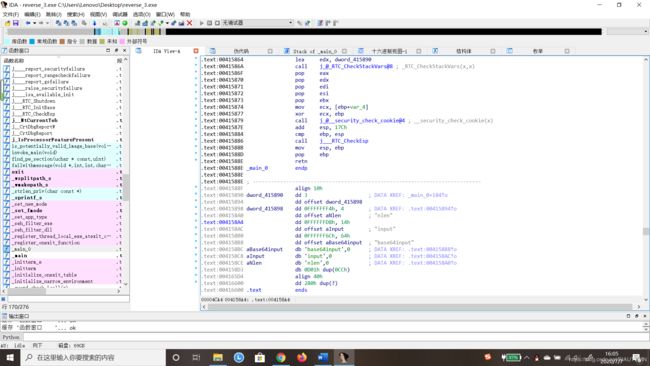

- ISCTF-Reverse-WriteUP

shangwenDD

赛后题解网络安全算法安全c++pythonc语言

crakme[Shangwendada,wakappxcdone]法1其实应该本来想考的是upx壳,但是似乎出题人没想到可以直接运行的问题…法2首先查壳脱壳发现脱不了放入010Editor查看并改特征码载入ida里面验证flag正确mfx_re[Shangwendadadone]这玩意瞅着真熟悉UPX老哥,改了特征码修复文件file_path='mfx_re'#替换成你的二进制文件路径withop

- HCTF2017-Web-Writeup

dengzhasong7076

php数据库python

boringwebsite先通过扫描得到:http://106.15.53.124:38324/www.zip";echo"flagishctf{whatyouget}";error_reporting(E_ALL^E_NOTICE^E_WARNING);try{$conn=newPDO("sqlsrv:Server=*****;Database=not_here","oob","");}catc

- IMF_1(VulbHub)_WriteUp

沫风港

综合渗透_靶场通关文档网络安全

目录1、主机探测2、web渗透发现flag1发现flag2拼接imfadministrator目录收集用户名代码审计之弱类型绕过发现flag3进入IMFCMS漏扫测试尝试跑sqlmap发现异常数据发现flag4继续访问uploadr942.php页面waf绕过(.htaccess绕过)发现flag5反弹shell3、内网渗透查找agent查看开启的端口情况查看/usr/local/bin下的文件敲

- CewlKid(VulnHub)_Writeup

沫风港

综合渗透_靶场通关文档网络安全

CewlKid(VulnHub)文章目录CewlKid(VulnHub)1、前期信息收集nmap扫描①存活主机②端口扫描、操作系统③漏洞探测④tcp、udp扫描gobuster目录爆破dirb目录爆破2、Web渗透部分思路一:SitemagicCMS漏洞库查询思路二:常规web渗透手法①信息收集②密码爆破,尝试进后台③上传webshell④拿下普通权限终端3、内网渗透部分检查ip发现拿到的shel

- AUSTCTF2023 WriteUp

乔不思-

python网络安全

Basicbasic1C语言基础,没啥好说的。。basic22022蓝桥杯真题,其实搜一下答案就出来了#includeconstintN=2022,k=10;longlongpd[N+1][k+1]{1};intmain(){for(inti=1;i=j)pd[i][j]=pd[i-j][j]+pd[i-j][j-1];printf("%lld",pd[N][k]);}basic3右键查看网页源代

- Defcon 2018 Qualify: Easy Pisy writeup

可爱多多白

非专业知识积累安全漏洞密码学区块链

文章目录Defcon2018Qualify:EasyPisy1.SourceCode2.Writeup3.Info4.AnalysisofAuthor4.1janmasarik4.2nneonneo(RobertXiao)4.3MarcStevens4.4ElieBursztein(Google)5.语言中的签名函数5.1php5.1.1[standardslibrary](https://www

- PICTURE writeup By K龙

Kayden_龙邵仁

PICTUREFromCISCN-2018-QualsMISC杂项下载附件,得到一图片图片用winhex打开,发现zlib文件头用binwalk把文件分离,得到一个加密压缩文件及一个文本文件将文件转化为十六进制,发现文件具有ascii编码特征用kali解码后,文件具有base64加密特征,二次解码后把文件转化为zip文件压缩文件打开后,文件破损,附有压缩文件密码提示这个位置的提示前期以为是需要用p

- 第六届“强网杯”全国网络安全挑战赛-青少年专项赛

学不会pwn不改名

web安全安全

选拔赛可以看WP|第六届强网杯青少赛线上赛WriteUp_青少年ctf的博客-CSDN博客科普赛-网络安全知识问答一、单项选择题1、以太网交换机实质上是一个多端口的()。A、网桥B、路由器C、中继器D、集线器您的答案:A标准答案:A2、()是传统密码学的理论基础。A、计算机科学B、物理学C、量子力学D、数学您的答案:D标准答案:D3、IP服务的主要特点是()。A、不可靠、面向无连接和尽最大努力投递

- XCTF:warmup[WriteUP]

0DayHP

网络安全

Ctrl+U查看页面源码Document发现注释处的source.php,复制到地址栏进入获取新的一堆php代码"source.php","hint"=>"hint.php"];if(!isset($page)||!is_string($page)){echo"youcan'tseeit";returnfalse;}if(in_array($page,$whitelist)){returntrue

- NSSCTF Round17 Reverse & Crypto WriteUp(全)

Tanggerr

安全CTFNSSCTF

NSSCTFRound17Reverse&CryptoWriteUp(全)Reverse一.snakego1.19写的,直接找到main函数,下断点动调以下为输入函数(输入wasd):for(i=0LL;i\nv01dbnssst(intFTC[],intlenggggggg){\ninti,j,SSN;\n')print('ThisisCCCCCCCCCCCCCCCCCCCCCCCCCCCCCC

- XCTF:Normal_RSA[WriteUP]

0DayHP

网络安全

从题目中获取到两个文件flag.enc内容是通过rsa加密了的密文pubkey.pem是rsa公钥,加密者利用这个文件对flag原文进行了加密如果对rsa加密算法不了解的可以补一下教学视频数学不好也能听懂的算法-RSA加密和解密原理和过程_哔哩哔哩_bilibili使用openssl对公钥文件算出N、E的值opensslrsa-pubin-text-modulus-inpubkey.pemE=65

- 2022巅峰极客WriteUp By EDISEC

EDI安全

CTF-Writeupweb安全安全网络安全

2022巅峰极客WriteUpByEDISECWebbabywebezWebCryptopoint-powerstrangecurvePwnGiftsmallcontainerhappy_note决赛开端:strangeTempreturenodesystemgcdbabyProtocol招新Webbabyweb提示Paddingoracle直接随便在⽹上找个脚本搓了半天没什么反应,后来直接⽤pa

- 第一届“龙信杯”电子数据取证竞赛Writeup

是toto

python网络安全数据分析开发语言php

个人思路仅供参考~有问题可以联系我或者评论文章目录移动终端取证1.请分析涉案手机的设备标识是_______。(标准格式:12345678)2.请确认嫌疑人首次安装目标APP的安装时间是______。(标准格式:2023-09-13.11:32:23)3.此检材共连接过______个WiFi。(标准格式:1)4.嫌疑人手机短信记录中未读的短信共有______条。(标准格式:12)5.嫌疑人检材手机在

- 2024獬豸杯完整Writeup

是toto

mysqlforensic电子取证网络安全数据分析

文章目录手机手机基本信息-1、IOS手机备份包是什么时候开始备份的。(标准格式:2024-01-20.12:12:12)手机基本信息-2、请分析,该手机共下载了几款即时通讯工具。(标准格式:阿拉伯数字)手机基本信息-3、手机机主的号码得ICCID是多少。(标准格式:阿拉伯数字)手机基本信息-4、手机机主登录小西米语音的日期是什么时候。(标准格式:20240120)地图数据-1、请问嫌疑人家庭住址在

- CTF新生赛之Writeup

sh1kaku_

CTF密码学phpweb

CTF新生赛之Writeup作为零基础的新生,也是在开学后才了解了CTF,感觉本次新生赛中颇有收获,也是应赛制要求,故写下这份WP,以纪念本人的第一次CTF竞赛。回顾和感想回顾本次的新生赛,难度合适,自己从对CTF一无所知到入门再到学习相关知识,确实有很大的进步;从做题的过程中来看,期间有欣喜也有挫败:欣喜的是通过自己的努力将一道初看起来没思路的题慢慢解答出来,在提交flag的那一刻确实很激动;但

- 第十届南京邮电大学网络攻防大赛(NCTF 2021)writeup

渗透测试中心

CTF网络javaspringboot开发语言后端

WebX1cT34m_API_SystemAuthor:wh1sper题目描述:在API安全的新时代,安全圈迎来风云变幻。掀起巨浪的你?只手遮天的你?选择保护还是放弃你的曾经的伙伴?target:http://129.211.173.64:58082/附件链接:https://wwn.lanzoui.com/iUoDwwyfdxchint1:thehiddenAPItobypass403hint2

- NahamCon CTF 2022 pwn 部分writeup

z1r0.

buuctf题目pwn

NahamConCTF2022pwn部分writeupBabierstepsret2textfrompwnimport*context(arch='amd64',os='linux',log_level='debug')file_name='./z1r0'li=lambdax:print('\x1b[01;38;5;214m'+x+'\x1b[0m')ll=lambdax:print('\x1b[

- 2023年春秋杯网络安全联赛冬季赛 Writeup

末 初

GameWriteups2023春秋杯春秋杯冬季赛

文章目录Webezezez_phppicupMisc谁偷吃了外卖modules明文混淆PwnnmanagerbookReupx2023CryptoCFisCryptoFaker挑战题勒索流量Ezdede可信计算Webezezez_php反序列化打redis主从复制RCE:https://www.cnblogs.com/xiaozi/p/13089906.html";}publicfunction_

- 攻防世界——answer_to_everything-writeup

_Nickname

everythingpythonjava

__int64__fastcallnot_the_flag(inta1){if(a1==42)puts("CipherfromBill\nSubmitwithoutanytags\n#kdudpeh");elseputs("YOUSUCK");return0LL;}kdudpeh这个东西,根据题目提示sha1加密importhashlibflag='kdudpeh'x=hashlib.sha1(f

- ASM系列五 利用TreeApi 解析生成Class

lijingyao8206

ASM字节码动态生成ClassNodeTreeAPI

前面CoreApi的介绍部分基本涵盖了ASMCore包下面的主要API及功能,其中还有一部分关于MetaData的解析和生成就不再赘述。这篇开始介绍ASM另一部分主要的Api。TreeApi。这一部分源码是关联的asm-tree-5.0.4的版本。

在介绍前,先要知道一点, Tree工程的接口基本可以完

- 链表树——复合数据结构应用实例

bardo

数据结构树型结构表结构设计链表菜单排序

我们清楚:数据库设计中,表结构设计的好坏,直接影响程序的复杂度。所以,本文就无限级分类(目录)树与链表的复合在表设计中的应用进行探讨。当然,什么是树,什么是链表,这里不作介绍。有兴趣可以去看相关的教材。

需求简介:

经常遇到这样的需求,我们希望能将保存在数据库中的树结构能够按确定的顺序读出来。比如,多级菜单、组织结构、商品分类。更具体的,我们希望某个二级菜单在这一级别中就是第一个。虽然它是最后

- 为啥要用位运算代替取模呢

chenchao051

位运算哈希汇编

在hash中查找key的时候,经常会发现用&取代%,先看两段代码吧,

JDK6中的HashMap中的indexFor方法:

/**

* Returns index for hash code h.

*/

static int indexFor(int h, int length) {

- 最近的情况

麦田的设计者

生活感悟计划软考想

今天是2015年4月27号

整理一下最近的思绪以及要完成的任务

1、最近在驾校科目二练车,每周四天,练三周。其实做什么都要用心,追求合理的途径解决。为

- PHP去掉字符串中最后一个字符的方法

IT独行者

PHP字符串

今天在PHP项目开发中遇到一个需求,去掉字符串中的最后一个字符 原字符串1,2,3,4,5,6, 去掉最后一个字符",",最终结果为1,2,3,4,5,6 代码如下:

$str = "1,2,3,4,5,6,";

$newstr = substr($str,0,strlen($str)-1);

echo $newstr;

- hadoop在linux上单机安装过程

_wy_

linuxhadoop

1、安装JDK

jdk版本最好是1.6以上,可以使用执行命令java -version查看当前JAVA版本号,如果报命令不存在或版本比较低,则需要安装一个高版本的JDK,并在/etc/profile的文件末尾,根据本机JDK实际的安装位置加上以下几行:

export JAVA_HOME=/usr/java/jdk1.7.0_25

- JAVA进阶----分布式事务的一种简单处理方法

无量

多系统交互分布式事务

每个方法都是原子操作:

提供第三方服务的系统,要同时提供执行方法和对应的回滚方法

A系统调用B,C,D系统完成分布式事务

=========执行开始========

A.aa();

try {

B.bb();

} catch(Exception e) {

A.rollbackAa();

}

try {

C.cc();

} catch(Excep

- 安墨移动广 告:移动DSP厚积薄发 引领未来广 告业发展命脉

矮蛋蛋

hadoop互联网

“谁掌握了强大的DSP技术,谁将引领未来的广 告行业发展命脉。”2014年,移动广 告行业的热点非移动DSP莫属。各个圈子都在纷纷谈论,认为移动DSP是行业突破点,一时间许多移动广 告联盟风起云涌,竞相推出专属移动DSP产品。

到底什么是移动DSP呢?

DSP(Demand-SidePlatform),就是需求方平台,为解决广 告主投放的各种需求,真正实现人群定位的精准广

- myelipse设置

alafqq

IP

在一个项目的完整的生命周期中,其维护费用,往往是其开发费用的数倍。因此项目的可维护性、可复用性是衡量一个项目好坏的关键。而注释则是可维护性中必不可少的一环。

注释模板导入步骤

安装方法:

打开eclipse/myeclipse

选择 window-->Preferences-->JAVA-->Code-->Code

- java数组

百合不是茶

java数组

java数组的 声明 创建 初始化; java支持C语言

数组中的每个数都有唯一的一个下标

一维数组的定义 声明: int[] a = new int[3];声明数组中有三个数int[3]

int[] a 中有三个数,下标从0开始,可以同过for来遍历数组中的数

- javascript读取表单数据

bijian1013

JavaScript

利用javascript读取表单数据,可以利用以下三种方法获取:

1、通过表单ID属性:var a = document.getElementByIdx_x_x("id");

2、通过表单名称属性:var b = document.getElementsByName("name");

3、直接通过表单名字获取:var c = form.content.

- 探索JUnit4扩展:使用Theory

bijian1013

javaJUnitTheory

理论机制(Theory)

一.为什么要引用理论机制(Theory)

当今软件开发中,测试驱动开发(TDD — Test-driven development)越发流行。为什么 TDD 会如此流行呢?因为它确实拥有很多优点,它允许开发人员通过简单的例子来指定和表明他们代码的行为意图。

TDD 的优点:

&nb

- [Spring Data Mongo一]Spring Mongo Template操作MongoDB

bit1129

template

什么是Spring Data Mongo

Spring Data MongoDB项目对访问MongoDB的Java客户端API进行了封装,这种封装类似于Spring封装Hibernate和JDBC而提供的HibernateTemplate和JDBCTemplate,主要能力包括

1. 封装客户端跟MongoDB的链接管理

2. 文档-对象映射,通过注解:@Document(collectio

- 【Kafka八】Zookeeper上关于Kafka的配置信息

bit1129

zookeeper

问题:

1. Kafka的哪些信息记录在Zookeeper中 2. Consumer Group消费的每个Partition的Offset信息存放在什么位置

3. Topic的每个Partition存放在哪个Broker上的信息存放在哪里

4. Producer跟Zookeeper究竟有没有关系?没有关系!!!

//consumers、config、brokers、cont

- java OOM内存异常的四种类型及异常与解决方案

ronin47

java OOM 内存异常

OOM异常的四种类型:

一: StackOverflowError :通常因为递归函数引起(死递归,递归太深)。-Xss 128k 一般够用。

二: out Of memory: PermGen Space:通常是动态类大多,比如web 服务器自动更新部署时引起。-Xmx

- java-实现链表反转-递归和非递归实现

bylijinnan

java

20120422更新:

对链表中部分节点进行反转操作,这些节点相隔k个:

0->1->2->3->4->5->6->7->8->9

k=2

8->1->6->3->4->5->2->7->0->9

注意1 3 5 7 9 位置是不变的。

解法:

将链表拆成两部分:

a.0-&

- Netty源码学习-DelimiterBasedFrameDecoder

bylijinnan

javanetty

看DelimiterBasedFrameDecoder的API,有举例:

接收到的ChannelBuffer如下:

+--------------+

| ABC\nDEF\r\n |

+--------------+

经过DelimiterBasedFrameDecoder(Delimiters.lineDelimiter())之后,得到:

+-----+----

- linux的一些命令 -查看cc攻击-网口ip统计等

hotsunshine

linux

Linux判断CC攻击命令详解

2011年12月23日 ⁄ 安全 ⁄ 暂无评论

查看所有80端口的连接数

netstat -nat|grep -i '80'|wc -l

对连接的IP按连接数量进行排序

netstat -ntu | awk '{print $5}' | cut -d: -f1 | sort | uniq -c | sort -n

查看TCP连接状态

n

- Spring获取SessionFactory

ctrain

sessionFactory

String sql = "select sysdate from dual";

WebApplicationContext wac = ContextLoader.getCurrentWebApplicationContext();

String[] names = wac.getBeanDefinitionNames();

for(int i=0; i&

- Hive几种导出数据方式

daizj

hive数据导出

Hive几种导出数据方式

1.拷贝文件

如果数据文件恰好是用户需要的格式,那么只需要拷贝文件或文件夹就可以。

hadoop fs –cp source_path target_path

2.导出到本地文件系统

--不能使用insert into local directory来导出数据,会报错

--只能使用

- 编程之美

dcj3sjt126com

编程PHP重构

我个人的 PHP 编程经验中,递归调用常常与静态变量使用。静态变量的含义可以参考 PHP 手册。希望下面的代码,会更有利于对递归以及静态变量的理解

header("Content-type: text/plain");

function static_function () {

static $i = 0;

if ($i++ < 1

- Android保存用户名和密码

dcj3sjt126com

android

转自:http://www.2cto.com/kf/201401/272336.html

我们不管在开发一个项目或者使用别人的项目,都有用户登录功能,为了让用户的体验效果更好,我们通常会做一个功能,叫做保存用户,这样做的目地就是为了让用户下一次再使用该程序不会重新输入用户名和密码,这里我使用3种方式来存储用户名和密码

1、通过普通 的txt文本存储

2、通过properties属性文件进行存

- Oracle 复习笔记之同义词

eksliang

Oracle 同义词Oracle synonym

转载请出自出处:http://eksliang.iteye.com/blog/2098861

1.什么是同义词

同义词是现有模式对象的一个别名。

概念性的东西,什么是模式呢?创建一个用户,就相应的创建了 一个模式。模式是指数据库对象,是对用户所创建的数据对象的总称。模式对象包括表、视图、索引、同义词、序列、过

- Ajax案例

gongmeitao

Ajaxjsp

数据库采用Sql Server2005

项目名称为:Ajax_Demo

1.com.demo.conn包

package com.demo.conn;

import java.sql.Connection;import java.sql.DriverManager;import java.sql.SQLException;

//获取数据库连接的类public class DBConnec

- ASP.NET中Request.RawUrl、Request.Url的区别

hvt

.netWebC#asp.nethovertree

如果访问的地址是:http://h.keleyi.com/guestbook/addmessage.aspx?key=hovertree%3C&n=myslider#zonemenu那么Request.Url.ToString() 的值是:http://h.keleyi.com/guestbook/addmessage.aspx?key=hovertree<&

- SVG 教程 (七)SVG 实例,SVG 参考手册

天梯梦

svg

SVG 实例 在线实例

下面的例子是把SVG代码直接嵌入到HTML代码中。

谷歌Chrome,火狐,Internet Explorer9,和Safari都支持。

注意:下面的例子将不会在Opera运行,即使Opera支持SVG - 它也不支持SVG在HTML代码中直接使用。 SVG 实例

SVG基本形状

一个圆

矩形

不透明矩形

一个矩形不透明2

一个带圆角矩

- 事务管理

luyulong

javaspring编程事务

事物管理

spring事物的好处

为不同的事物API提供了一致的编程模型

支持声明式事务管理

提供比大多数事务API更简单更易于使用的编程式事务管理API

整合spring的各种数据访问抽象

TransactionDefinition

定义了事务策略

int getIsolationLevel()得到当前事务的隔离级别

READ_COMMITTED

- 基础数据结构和算法十一:Red-black binary search tree

sunwinner

AlgorithmRed-black

The insertion algorithm for 2-3 trees just described is not difficult to understand; now, we will see that it is also not difficult to implement. We will consider a simple representation known

- centos同步时间

stunizhengjia

linux集群同步时间

做了集群,时间的同步就显得非常必要了。 以下是查到的如何做时间同步。 在CentOS 5不再区分客户端和服务器,只要配置了NTP,它就会提供NTP服务。 1)确认已经ntp程序包: # yum install ntp 2)配置时间源(默认就行,不需要修改) # vi /etc/ntp.conf server pool.ntp.o

- ITeye 9月技术图书有奖试读获奖名单公布

ITeye管理员

ITeye

ITeye携手博文视点举办的9月技术图书有奖试读活动已圆满结束,非常感谢广大用户对本次活动的关注与参与。 9月试读活动回顾:http://webmaster.iteye.com/blog/2118112本次技术图书试读活动的优秀奖获奖名单及相应作品如下(优秀文章有很多,但名额有限,没获奖并不代表不优秀):

《NFC:Arduino、Andro