2020年新春战疫网络安全公益赛解题记录

2020年新春战疫网络安全公益赛解题记录

简单的招聘系统

在用户登录界面存在万能密码绕过漏洞,存在SQL注入漏洞。经过检验是字符型漏洞。

我还发现新注册用户会覆盖原来的用户,使用万能密码绕过时,默认登录最新注册的用户。

注册新用户后,发现不是第一用户,而是第二个。说明原来就有一个。Blank Page需要是admin登录才可以看见,新注册用户权限不够。

所以我重新下发了环境,一开始就用万能密码登录。绕过后发现第一个用户就是admin。那么就我就去访问了Blank Page。

打开Blank Page

提示是搜索key值,把admin的Key值用来一试。可以查到招聘者的信息。并且发现搜索框存在SQL注入漏洞,是字符型。

于是我一开始就使用了手工注入去做。

'oder by 5#通过进一步检测,column是5

union select 1,2,3,4,5#发现第二列为full name的显示列。也只能显示一列。

可以用于相关信息的显示。查询可知数据库版本为MySQL 5.5.61-0ubuntu0.14.04.1

得知table_name:是user

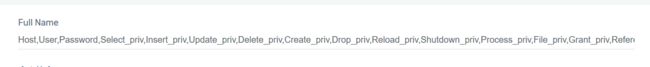

然后查询列,爆出来很多的列明

Host,User,Password,Select_priv,Insert_priv,Update_priv,Delete_priv,Create_priv,Drop_priv,Reload_priv,Shutdown_priv,Process_priv,File_priv,Grant_priv,References_priv,Index_priv,Alter_priv,Show_db_priv,Super_priv,Create_tmp_table_priv,Lock_tables_priv,Execute_priv,Repl_slave_priv,Repl_client_priv,Create_view_priv,Show_view_priv,Create_routin

然后爆出Password

7fef6171469e80d32c0559f88b377245

这是一个MD5,解密后是admin888。

结果我发现自己方向好像错了,这个并没有什么用。。。。。

后来我只好用SQLMap做一下了,很容易我就找到了flag。

我觉得可能是手工注入的时候显示时漏了什么吧,一直没有找到flag。

flag{fde80bd4-9f97-4397-b91e-73754f14a4e9}

ezupload

这题看起来就是一个webshell的题目,所以我直接上传了一个一句话木马,发现居然不会过滤PHP文件,这就很舒服了。接下来就是连接webshell了,我是使用了中国蚁剑,进入后打开虚拟终端,在根目录下有两个flag相关软件,elf文件在Linux虚拟终端下直接使用命令./filename filename2,就可以解密并且得到flag了。

flag{b71624e0-4274-42de-ba47-e86caa37ab39}这个时比赛时的默认flag,一开始我环境出了点小问题没有覆盖,就无意间拿到了这个默认flag,当然是不能用的。。。后来拿到的flag忘记记录了,疏忽了。下次一定要记下来!!!

有覆盖,就无意间拿到了这个默认flag,当然是不能用的。。。后来拿到的flag忘记记录了,疏忽了。下次一定要记下来!!!