bugkuCTF---WEBwriteup

1.web2

第一题很简单,F12,直接出flag;

2.文件上传测试

原题链接:点击打开链接

首先创建一个1.php.jpg。点击上传,同时使用Burp进行抓包,

然后Ctrl+R,将php.jpg后面的.jpg去除,点击GO,即可出来flag

3.计算机

原题链接:点击打开链接

打开网址输入结果,会发现无法完整的输入结果,F12修改长度限制,然后返回输入结果,即可获得flag;(tips:我用的是谷歌浏览器,360和火狐好像改不了)

4.web基础$_GET

原题链接:点击打开链接

直接出来,简单、粗暴。

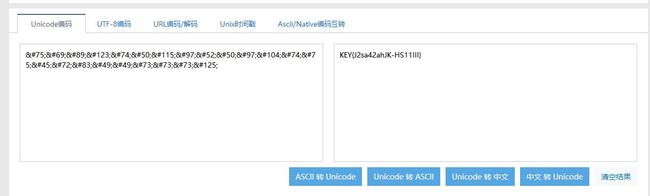

5.WEB3

原题链接:点击打开链接

打开网页,会一直弹出对话框

使用unicode编码转换,得到KEY;

Unicode编码转换地址:点击打开链接

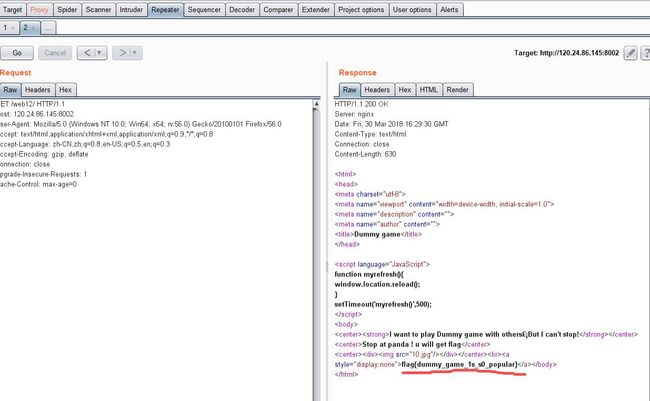

6.你必须让它停下

原题链接:点击打开链接

打开brup,进行抓包,还是Ctrl+R,这次不要求做改动,一直GO,直到flag出现,点击次数的多少就看你的人品了。