【红日Day16-CTF】SSRF漏洞 curl访问本地资源

练习记录

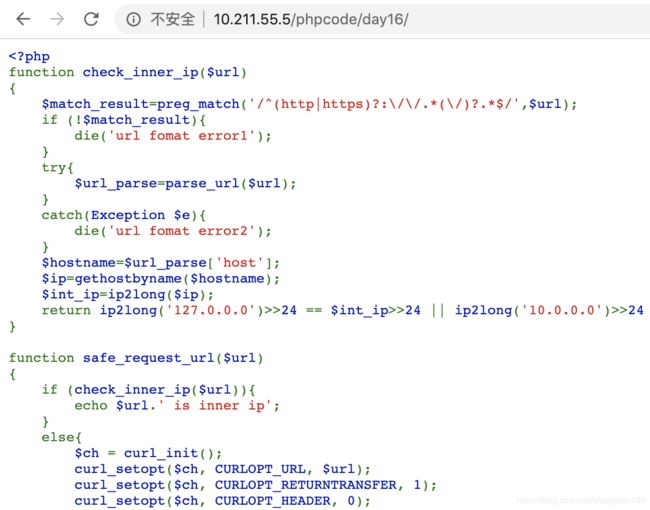

复现代码:

index.php

function check_inner_ip($url)

{

$match_result=preg_match('/^(http|https)?:\/\/.*(\/)?.*$/',$url);

if (!$match_result){

die('url fomat error1');

}

try{

$url_parse=parse_url($url);

}

catch(Exception $e){

die('url fomat error2');

}

$hostname=$url_parse['host'];

$ip=gethostbyname($hostname);

$int_ip=ip2long($ip);

return ip2long('127.0.0.0')>>24 == $int_ip>>24 || ip2long('10.0.0.0')>>24 == $int_ip>>24 || ip2long('172.16.0.0')>>20 == $int_ip>>20 || ip2long('192.168.0.0')>>16 == $int_ip>>16 || ip2long('0.0.0.0')>>24 == $int_ip>>24;

}

function safe_request_url($url)

{

if (check_inner_ip($url)){

echo $url.' is inner ip';

}

else{

$ch = curl_init();

curl_setopt($ch, CURLOPT_URL, $url);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1);

curl_setopt($ch, CURLOPT_HEADER, 0);

$output = curl_exec($ch);

$result_info = curl_getinfo($ch);

if ($result_info['redirect_url']){

safe_request_url($result_info['redirect_url']);

}

curl_close($ch);

var_dump($output);

}

}

$url = $_POST['url'];

if(!empty($url)){

safe_request_url($url);

}

else{

highlight_file(__file__);

}

//flag in flag.php

?>

flag.php

if (! function_exists('real_ip') ) {

function real_ip()

{

$ip = $_SERVER['REMOTE_ADDR'];

if (is_null($ip) && isset($_SERVER['HTTP_X_FORWARDED_FOR']) && preg_match_all('#\d{1,3}\.\d{1,3}\.\d{1,3}\.\d{1,3}#s', $_SERVER['HTTP_X_FORWARDED_FOR'], $matches)) {

foreach ($matches[0] AS $xip) {

if (!preg_match('#^(10|172\.16|192\.168)\.#', $xip)) {

$ip = $xip;

break;

}

}

} elseif (is_null($ip) && isset($_SERVER['HTTP_CLIENT_IP']) && preg_match('/^([0-9]{1,3}\.){3}[0-9]{1,3}$/', $_SERVER['HTTP_CLIENT_IP'])) {

$ip = $_SERVER['HTTP_CLIENT_IP'];

} elseif (is_null($ip) && isset($_SERVER['HTTP_CF_CONNECTING_IP']) && preg_match('/^([0-9]{1,3}\.){3}[0-9]{1,3}$/', $_SERVER['HTTP_CF_CONNECTING_IP'])) {

$ip = $_SERVER['HTTP_CF_CONNECTING_IP'];

} elseif (is_null($ip) && isset($_SERVER['HTTP_X_REAL_IP']) && preg_match('/^([0-9]{1,3}\.){3}[0-9]{1,3}$/', $_SERVER['HTTP_X_REAL_IP'])) {

$ip = $_SERVER['HTTP_X_REAL_IP'];

}

return $ip;

}

}

$rip = real_ip();

if($rip === "127.0.0.1")

die("HRCTF{SSRF_can_give_you_flag}");

else

die("You IP is {$rip} not 127.0.0.1");

?>

漏洞分析:

进入网站:

http://10.211.55.5/phpcode/day16/index.php

这道题考察的是 SSRF漏洞, flag 只有通过 127.0.0.1的IP去请求flag.php 文件,才能获得flag。

index.php中(40-42行)

$url = $_POST['url'];

if(!empty($url)){

safe_request_url($url);

}

可以看到程序对用户传来的数据,会先使用 safe_request_url函数对URL的合法性进行判断。

而在safe_request_url函数中(20-38行)。

function safe_request_url($url)

{

if (check_inner_ip($url)){

echo $url.' is inner ip';

}

else{

$ch = curl_init();

curl_setopt($ch, CURLOPT_URL, $url);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1);

curl_setopt($ch, CURLOPT_HEADER, 0);

$output = curl_exec($ch);

$result_info = curl_getinfo($ch);

if ($result_info['redirect_url']){

safe_request_url($result_info['redirect_url']);

}

curl_close($ch);

var_dump($output);

}

}

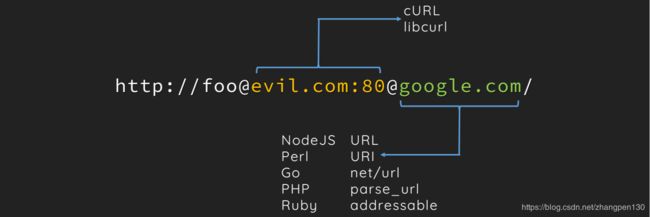

使用 check_inner_ip函数(第3行)判断用户请求的IP是否为内部IP地址,如果是,则拒绝该请求;否则使用curl进行请求,并将请求结果进行输出。对于这一知识点,我们可以参考这篇文章: us-17-Tsai-A-New-Era-Of-SSRF-Exploiting-URL-Parser-In-Trending-Programming-Languages

我们可以利用URL解析器之间的差异处理,构造如下 payload:

curl -d "url=http://foo@localhost:[email protected]/flag.php" "http://10.211.55.2:100/day16/"