伊朗APT组织OilRig针对中东政府发起攻击,OopsIE木马新增逃逸技术

求大佬路过点个关注

![]()

伊朗APT组织OilRig仍持续针对中东地区的政府发起攻击,本次攻击中使用的为OopsIE木马变种。此前该木马的分析文章如下,发生与2月份:

https://researchcenter.paloaltonetworks.com/2018/02/unit42-oopsie-oilrig-uses-threedollars-deliver-new-trojan/

与此前相比,该木马添加了反调试和反虚拟机的功能,其余功能基本不变。

本次的鱼叉攻击手段与7月份时候使用的被攻陷的某政府机构的邮件账户一致,以下为7月份的攻击事件,与本次不同,其使用的为QUADAGENT家族恶意软件。

https://researchcenter.paloaltonetworks.com/2018/07/unit42-oilrig-targets-technology-service-provider-government-agency-quadagent/

本次的邮件主题仍为阿拉伯文,翻译后为“业务连续性管理培训”,该邮件会被发送到某个邮件组地址中,然后邮件会转发到组成员。而发送该邮件主题的原因似乎是与目标政府公开发布了关于因特网业务连续性管理的几份文件,因此可以表明诱饵是具有一定的针对性。

具体逃逸技术如下:

一、

利用wmi进行查询(select * from - ),然后会检查返回结果中的异常,相关字符串,个数,与虚拟机产品的相关字段

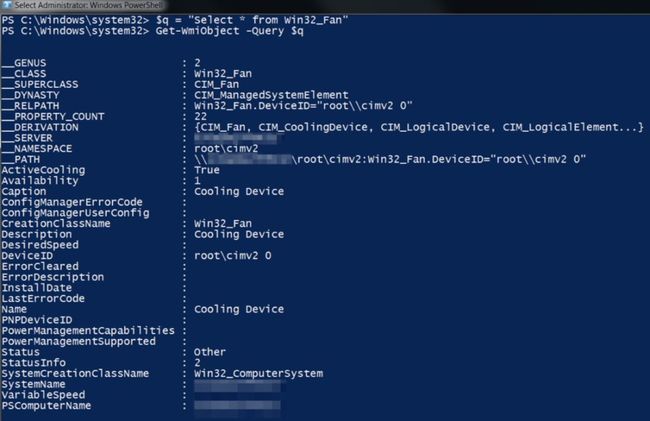

1、cpu风扇检查:Win32_Fan

这里如果在vmware里面是不会出来东西

而在本机则会出来

2、温度检查: MSAcpi_ThermalZoneTemperature

该技术GravityRAT曾使用过,如下

【 https://blog.talosintelligence.com/2018/04/gravityrat-two-year-evolution-of-apt.html 】

3、鼠标指针检查:Win32_PointingDevice

4、硬盘检查:Win32_DiskDrive

5、主板检查:Win32_BaseBoard

二、

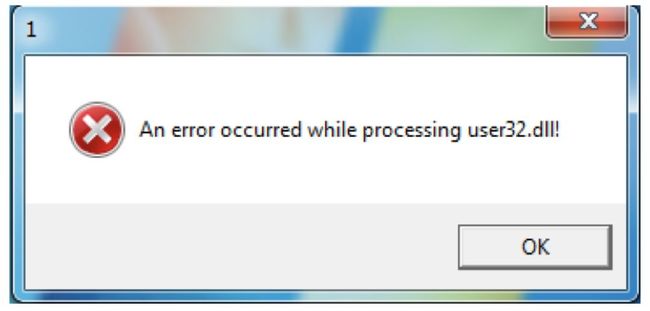

Sandboxie:尝试通过LoadLibrary加载SbieDll.dll

三、

vbox:检查系统目录是否有vboxmrxnp.dll

四、

vmware:检查系统目录是否有vmGuestLib.dll或vmbusres.dll

五、

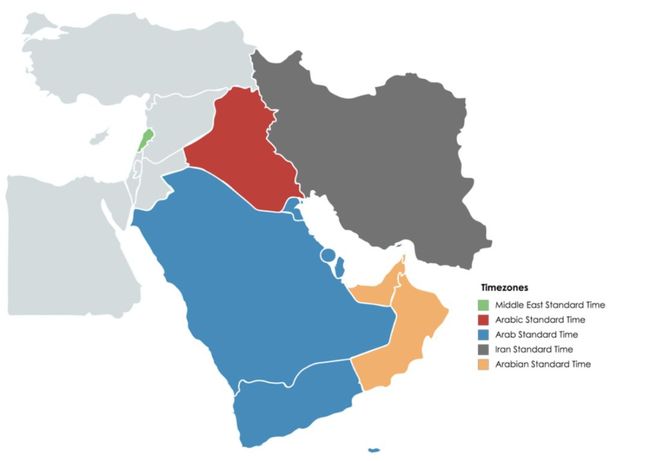

时区检查:检查系统是否配置了下列时区之一,阿拉伯【utc+3,utc+4】,中东[utc+2],伊朗[utc+3.5]

原文里面是 arabic arab arabian ,分别对应图里面的几个区域

六、

人机交互:

用户不点击,则不触发功能代码

执行流程

1、在人机交互完成后,执行以下命令休眠两秒

cmd.exe /C choice /C Y /N /D Y /T 2 & Del

2、休眠后,创建GUID并将其写入 %APPDATA%\Windows\GDI.bin,并将自身移动到%APPDATA%\Windows\WindowsImplantment.exe,并设置隐藏和系统标志。

3、然后,木马会访问两个资源文件,名为Sch和VBS,两个资源解码后分别如下

sch 计划任务:

SchTasks /Create /SC MINUTE /MO 3 /TN “%n%” /TR “wscript %path%” /f

这里的%n%用于替换guid,%path%会被替换成这个路径

%APPDATA%\Windows\ShwDoc.VBS

vbs解码后会直接写入上面shwdoc.vbs:

CreateObject(“WScript.Shell”).Run(“%app%”)

之后木马会每三分钟运行一次。

4、之后木马会开始与c2进行通信,域名为www.windowspatch[.]com

该变种的url的字符串采用反转机制,并且会使用whoami命令作为url中的参数(如khc反转后为chk)

hxxp://www.windowspatch[.]com/khc?

5、木马首先检查Spoo字符串,这将决定c2是否打算进行命令解析,该命令解析方法与上一版本类似,建议详细查看上一版本的报告。具体是命令码在左边,需执行的命令文本在<>里,根据命令码进行对应的操作,类似下面这种

http://

http://

下面为本个版本的命令,与上一个版本相比多了一个卸载操作。

| 命令 | 描述 |

| 1 | 运行提供的命令并将其输出写入%APPDATA%\SchWin.vbs, 然后上传至c2服务器 |

| 2 | 下载文件到系统,以 | 作为分隔,左边为要保存的文件名,右边为要写入文件的字符串数据 |

| 3 | 读取指定文件并上传 |

| boom! | 删除GID.bin, ShwDoc.VBS 和ShwDoc.srv 文件, 还有GID.bin中的GUID的计划任务 |

6、最后,当命令执行完并将数据发送到c2时,木马将使用以下url结构,同时使用BBZ或BBY来分隔whoami输出和提取的数据。

http://www.windowspatch.com/pser?

——————————————————

ioc:

OopsIE Trojan

36e66597a3ff808acf9b3ed9bc93a33a027678b1e262707682a2fd1de7731e23

055b7607848777634b2b17a5c51da7949829ff88084c3cb30bcb3e58aae5d8e9

6b240178eedba4ebc9f1c8b56bac02676ce896e609577f4fb64fa977d67c0761

9e8ec04e534db1e714159cc68891be454c2459f179ab1df27d7f89d2b6793b17

defender-update[.]com

windowspatch[.]com![]()

实时一手情报,欢迎大佬入驻

![]()