Open Service Mesh

Open Service Mesh (OSM) 是微软开源的一个轻量级,可扩展的云原生 service mesh 解决方案。其遵循了SMI 规范。并且微软承诺,会尽快交给CNCF基金会管理,这就意味着这是一个社区主导的项目,而不是微软。

OSM 数据代理层,选择了EnvoyProxy,联想到谷歌的Istio,aws的app mesh等service mesh 解决方案,可以看出Envoy 已经成为了service mesh 事实上的数据层标准。

OSM具备的特性:

- 轻松透明地为部署配置流量转移

- 通过启用mTLS保护服务到服务的通信

- 定义和执行服务的细粒度访问控制策略

- 对调试和监视服务的应用程序度量的可观察性和洞察力

- 通过可插入接口与外部证书管理服务/解决方案集成

- 通过启用Envoy代理的自动sidecar注入将应用程序应用到网格上

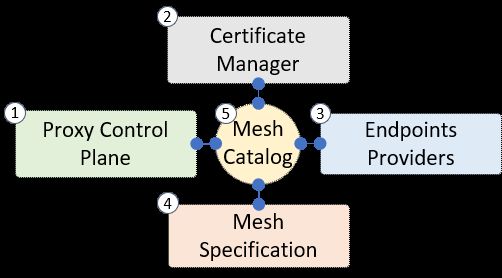

其实OSM主要包含了以下几个组件:

- 代理控制平面-处理来自服务网格Sidecar代理的gRPC连接

- 证书管理器-处理证书的发行和管理

- 端点提供商-能够自省参与计算平台的组件;这些检索支持网格中服务的计算的IP地址

- 网格规范-SMI Spec的Go SDK的封装;其提供了简单的方法来检索SMI Spec资源,抽象出集群和存储细节

- 网格目录-服务网格的心脏;这是中央组件,它从所有其他组件收集输入,并将配置分派到代理控制平面

安装

安装部署osm最简单的方式就是通过 osm CLI。

从 release 页面 下载最新版本的osm:

wget https://github.com/openservicemesh/osm/releases/download/v0.2.0/osm-v0.2.0-linux-amd64.tar.gz目前最新版本是v0.2.0 。

解压缩,并且将osm加到 PATH中。

mv ./osm /usr/local/bin/osm 然后直接使用osm安装即可。

osm install

OSM installed successfully in namespace [osm-system] with mesh name [osm]可有看到,新创建了一个命名空间osm-system,里边包含了所有osm组件。并且创建了一个抽象的mesh对象,名称为mesh。该mesh 我们会在接下来的demo中用到。

接下来我们看下,到底部署了那些资源对象。

kubectl get all -n osm-system

NAME READY STATUS RESTARTS AGE

pod/osm-controller-6d9878c747-t8ht7 1/1 Running 0 81s

pod/osm-grafana-dc99fdd69-9pkdv 1/1 Running 0 81s

pod/osm-prometheus-c7cb9764f-xwdgv 1/1 Running 0 81s

pod/zipkin-f98fd66f9-fh9hw 1/1 Running 0 82s

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

service/osm-controller ClusterIP 10.100.219.192 15128/TCP,443/TCP 82s

service/osm-grafana ClusterIP 10.100.214.129 3000/TCP 82s

service/osm-prometheus ClusterIP 10.100.16.75 7070/TCP 82s

service/zipkin ClusterIP 10.100.8.183 9411/TCP 82s

NAME READY UP-TO-DATE AVAILABLE AGE

deployment.apps/osm-controller 1/1 1 1 82s

deployment.apps/osm-grafana 1/1 1 1 82s

deployment.apps/osm-prometheus 1/1 1 1 82s

deployment.apps/zipkin 1/1 1 1 82s

NAME DESIRED CURRENT READY AGE

replicaset.apps/osm-controller-6d9878c747 1 1 1 82s

replicaset.apps/osm-grafana-dc99fdd69 1 1 1 82s

replicaset.apps/osm-prometheus-c7cb9764f 1 1 1 82s

replicaset.apps/zipkin-f98fd66f9 1 1 1 82s 包括的组件:

- osm-controller osm 核心组件。

- prometheus 和 grafana 用于metrics监控。

- zipkin 用于trace 追踪。

关于更详细的安装,大家可以参阅文档。

Demo

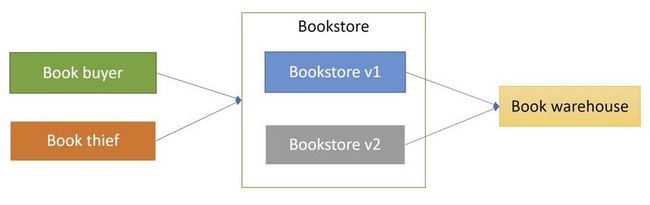

官方提供了一个类似istio bookstore 的demo。

Bookstore,Bookbuyer,Bookthief,Bookwarehouse演示应用程序将安装在各自的Kubernetes命名空间中。为了使这些应用程序自动注入Envoy Sidecar,我们必须让命名空间被网格管理。

1: 创建 Bookstore 应用命名空间:

for i in bookstore bookbuyer bookthief bookwarehouse; do kubectl create ns $i; done

namespace/bookstore created

namespace/bookbuyer created

namespace/bookthief created

namespace/bookwarehouse created2: 将这4个命名空间加入到osm mesh中:

for i in bookstore bookbuyer bookthief bookwarehouse; do osm namespace add $i; done

Namespace [bookstore] succesfully added to mesh [osm]

Namespace [bookbuyer] succesfully added to mesh [osm]

Namespace [bookthief] succesfully added to mesh [osm]

Namespace [bookwarehouse] succesfully added to mesh [osm]任意查看这4个命名空间中的一个

kubectl get ns bookstore -o yaml

apiVersion: v1

kind: Namespace

metadata:

labels:

openservicemesh.io/monitored-by: osm

name: bookstore

spec:

finalizers:

- kubernetes

status:

phase: Active可以看出,将一个命名空间加入到mesh中,只需要增加 openservicemesh.io/monitored-by: osm lables即可。

3: 部署应用

kubectl create -f docs/example/manifests/apps/

serviceaccount/bookbuyer created

service/bookbuyer created

deployment.apps/bookbuyer created

service/bookstore created

service/bookstore-v1 created

serviceaccount/bookstore-v1 created

deployment.apps/bookstore-v1 created

serviceaccount/bookthief created

service/bookthief created

deployment.apps/bookthief created

serviceaccount/bookwarehouse created

service/bookwarehouse created

deployment.apps/bookwarehouse createdDemo包含了下面核心组件:

- 每个应用的Kubernetes Deployment,Service, ServiceAccount

- 一个名为

bookstore的根服务,其他应用程序将使用该服务将流量定向到Bookbuyer应用程序。 - 一个SMI TrafficSplit资源,该资源指定应向每个版本的Bookstore发送多少流量。

运行下面的命令,查看一下trafficsplit:

kubectl get trafficsplit -n bookstore

NAME SERVICE

bookstore-split bookstore.bookstore整个demo 的拓扑如下:

此时查看该demo的任意一个pod,

kubectl get pods bookstore-v1-6c77fb8798-bj7xh -n bookstore

NAME READY STATUS RESTARTS AGE

bookstore-v1-6c77fb8798-bj7xh 2/2 Running 0 9m27s可以看出已经将Envoy注入到应用中了。大体上和其他Service Mesh 方案 类似, 通过init container -- osm-init 做了初始化的设置,然后envoy 作为 Sidecar 来承接inboud和outboud流量。

4: 配置访问策略和流量加密

当所有的应用部署完成后,并且加入到了mesh中,那么就可以使用OSM支持的特性了。比如流量分隔,我们可以用来实现灰度发布。

此处不再详细讲述,大家有兴趣,参考官网文档。

总结

正如Open Service Mesh 所宣称,OSM是一个安装容易,运维容易,操作容易的轻量级Service Mesh 解决方案。

不过目前release版本为v0.2.0 , 距离生产环境还有一定的时间。

我们可以想象微软之前开源的dapr,那么 dapr 和 osm 的结合,可以带来很多新的玩法。将dapr 的很多业务功能也放到sidercar中,届时,osm不仅是一个Service Mesh 解决方案,而是一种新的架构模式。